linux 服务器发现了挖矿病毒

Posted ushowtime

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了linux 服务器发现了挖矿病毒相关的知识,希望对你有一定的参考价值。

1.发现病毒

近日,因为自己搭建的个人网站做了一版更新,准备去服务器做部署。连接服务器的时候明显感觉到消耗的时间比以往要久,半天才响应过来。

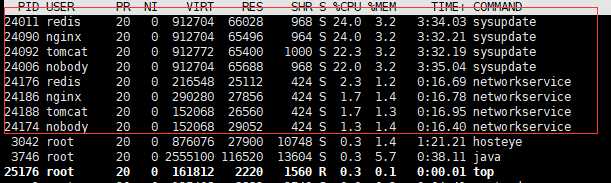

在测试网络没有问题之后,随即使用top命令看下进程情况,结果如下图所示

整齐划一的进程,且自己没有做过这样的部署。发现不对劲,于是马上使用kill命令干掉这些进程。神奇的事情发生了,这些进程就像不倒翁一样,几个kill命令过去它们又重新站了起来。

2.解决问题

于是立即将问题反映给了百度,得出结论,这是一个挖矿病毒 sysupdate

2.1定位病毒

1.使用top命令得出进程号(PID)

2.使用命令ls -l proc/进程号/exe得出文件位置

2.2清除病毒

1.使用 rm 命令直接删除,会发现提示无法删除,应该是使用了chattr命令将文件锁定了

使用命令: chattr -i 文件名 即可正常删除

2.在/etc/目录下还发现一个守护进程文件 /etc/update.sh 也一并删除了

3.检查是否还有免密登录的后门文件 /root/.ssh/authorized_keys 也一并删除

4.检查定时任务 crontab -l 将可疑任务清除

最后将服务器重启,检查是否还有异常

3.总结

此次挖矿病毒事件可能是由于redis服务未设置密码导致的,由于redis还没有正式投入到业务中,所以产生了这种疏忽。

这大概就是细节决定成败了。

安全无小事,希望大家都能避免此类问题的发生,发生也能够完好的解决。

以上是关于linux 服务器发现了挖矿病毒的主要内容,如果未能解决你的问题,请参考以下文章