pwnable.kr第四题:passcode

Posted dennyt

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了pwnable.kr第四题:passcode相关的知识,希望对你有一定的参考价值。

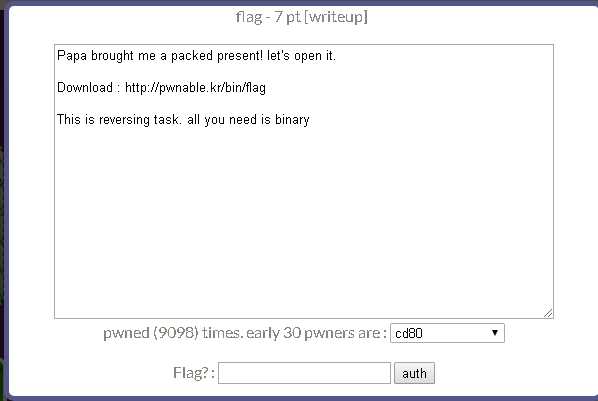

0x000 打开环境

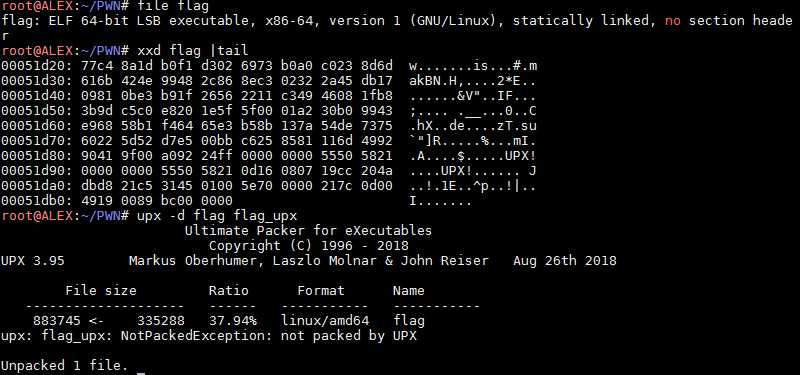

下载文件到本地,查看文件格式为64位的ELF,xxd命令是将文件转化为16进制的格式查看,发现文件内容有个明显的upx,upx是一种加壳压缩的程序,所以先把该文件脱壳,使用upx -d命令脱壳至flag_upx。

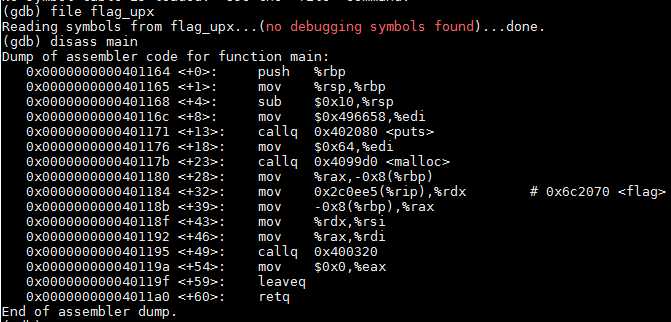

0x001 源码分析

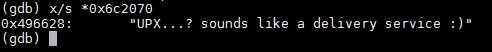

细心一点就会发现,有一个注释“#0x6c2070 <flag>",然后你懂的:(“x/s",查看地址内容,s可省略,代表字符串)

这就是flag了!

以上是关于pwnable.kr第四题:passcode的主要内容,如果未能解决你的问题,请参考以下文章