第二次实验报告:使用Packet Tracer分析应用层协议

Posted zx5448548

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了第二次实验报告:使用Packet Tracer分析应用层协议相关的知识,希望对你有一定的参考价值。

- 姓名:张世隆

- 学号:201821121075

- 班级:计算1813

目录

1 实验目的

熟练使用Packet Tracer工具。分析抓到的应用层协议数据包,深入理解应用层协议,包括语法、语义、时序。

2 实验内容

使用Packet Tracer,正确配置网络参数,抓取应用层协议的数据包并分析,协议包含DNS、FTP, DHCP, stmp, pop3。步骤包含:

- 建立网络拓扑结构

- 配置参数

- 抓包

- 分析数据包

3. 实验报告

在写报告之前,先仔细阅读:将作业提交到班级博客的一些注意事项。

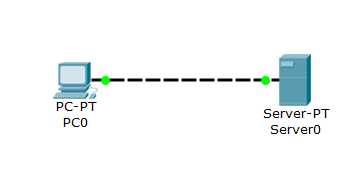

(1)建立网络拓扑结构

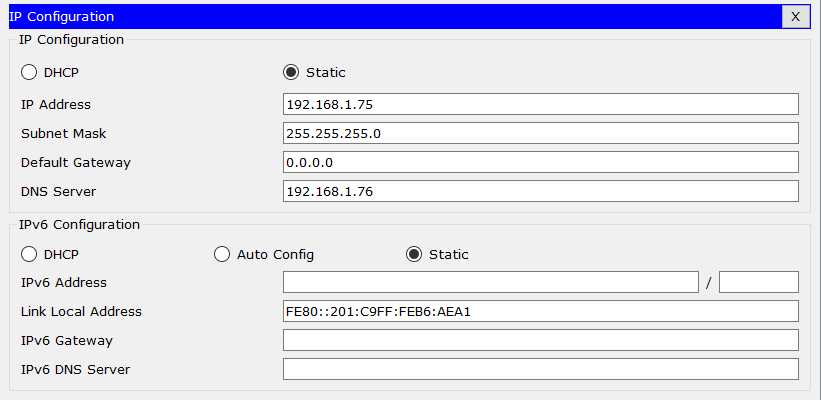

设置客户端IP地址 : 192.168.1.75

设置服务器端IP地址:192.168.1.76

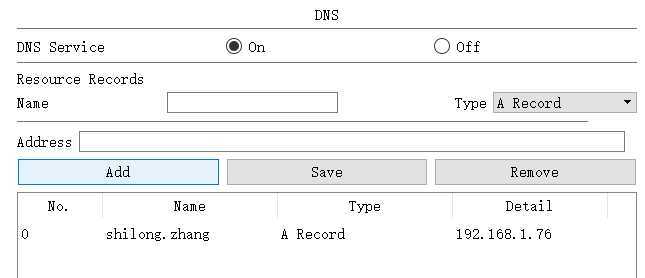

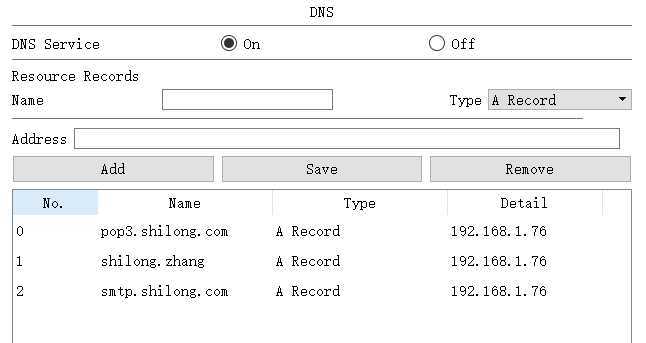

3.1 DNS

(3)配置参数

将PC端DNS服务器的地址改为网络拓扑结构中Server的IP

客户端IP地址设定

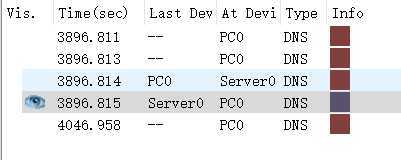

输入域名解析dns,并获取数据包

(4)抓包并分析抓到的数据包

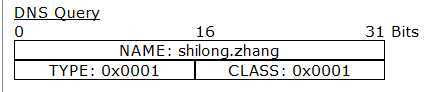

4.1请求报文

4.2响应报文

基本要求:结合课本理论知识,分析抓到的数据包。结合报文格式,解释数据包每个字段的含义。

NAME:域名

TYPE:查询类型

CLASS:查询类

TTL:生存时间

LENGTH:数据长度

进阶:进一步扩展到报文格式的分析,每个字段表示什么含义,都有哪些取值情况,这些取值之间的区别(比如HTTP报文的Connection字段取值可为Close, Keep-alive)

(5)通过该实验产生新的疑问及解答 (不作要求,但属于加分项)

通过该实验如果有产生新的疑问,可以写出来,并尝试自己解决问题。

3.2 FTP

(1)配置参数

1.客户端的ip地址设置为 192.168.1.75,服务端的ip地址为 192.168.1.76。

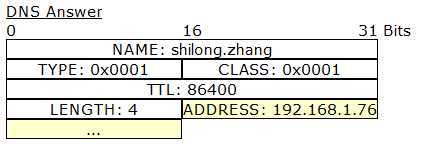

2.设置用户名以及密码

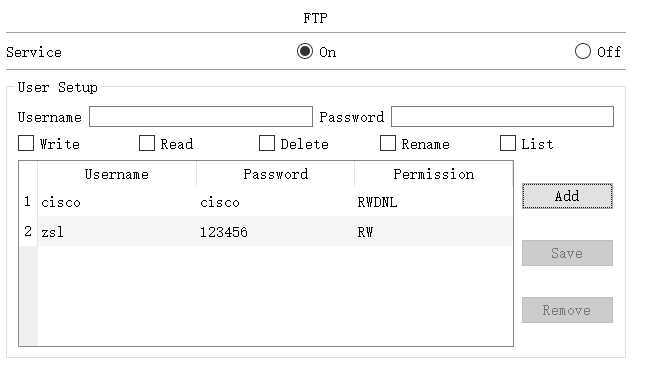

在命令行模式下键入以下指令,使用自建账户

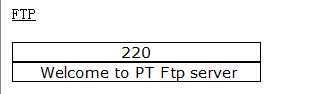

服务器发送响应报文:Welcome to PT Ftp server

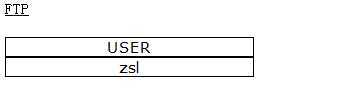

输入用户名:zsl

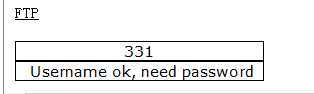

用户名通过,需要输入密码

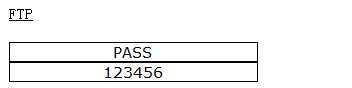

登陆成功

3.3 DHCP

3.3.1 配置参数

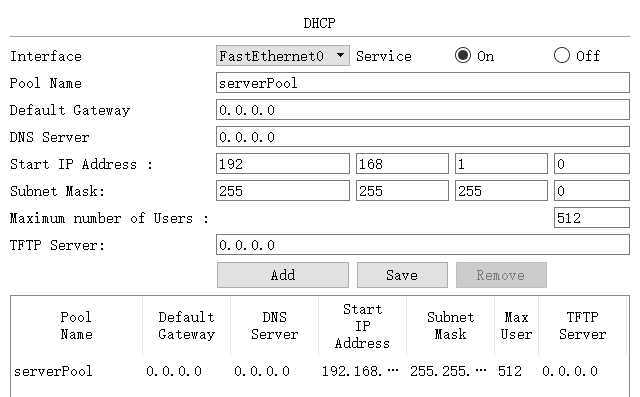

1.服务器端(192.168.1.58)

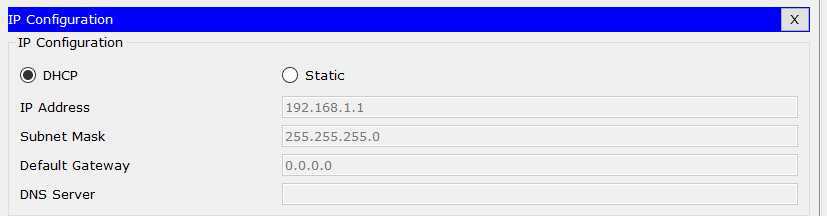

2.将PC端的IP获取方式从静态改成DHCP获取

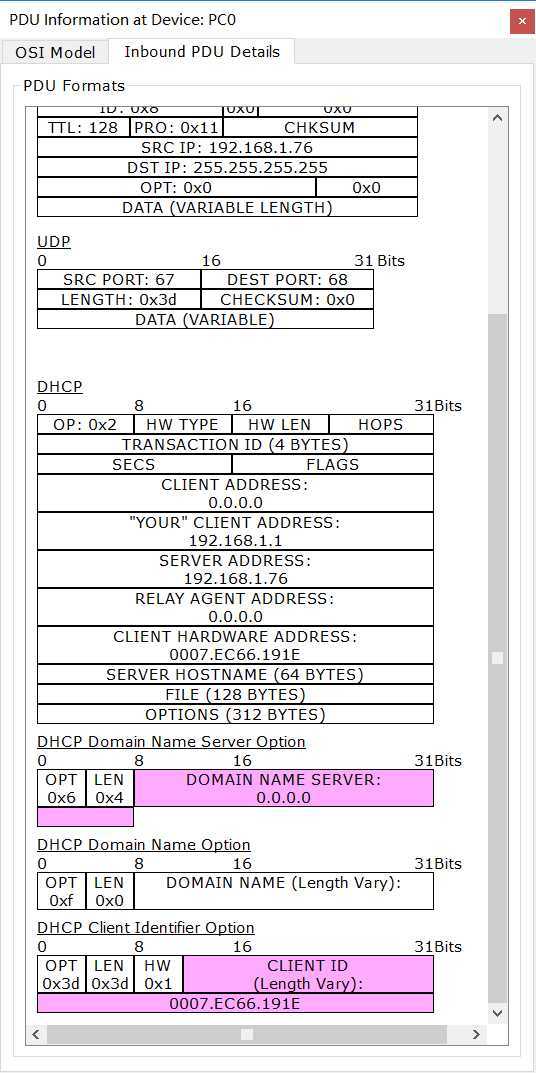

报文

分析:

OP:若是client送给server的封包,设为1,反向为2。图中OP值为2;

HWTYPE:硬件类别,ethernet为1;

HWLEN:硬件长度,ethernet为6;

HOPS:若数据包需经过router传送,每站加1,若在同一网内,为0;

TRANSACTION ID:事务ID,是个随机数,用于客户和服务器之间匹配请求和相应消息;

SECS:由用户指定的时间,指开始地址获取和更新进行后的时间;

FLAGS:从0-15bits,最左一bit为1时表示server将以广播方式传送封包给 client,其余尚未使用;

FILE:启动文件名;

YOUR CLIENT ADDRESS:服务器为客户端分配了IP地址(192.168.1.1)

SERVER ADDRESS:192.168.1.55:服务器的IP地址(192.168.1.55)

SERVER HOSTNAME(64 BYTES) :服务器主机名有64字节

FILE(128 BYTES) :文件包含128字节

OPTIONS (312 BYTES):可选参数域312字节

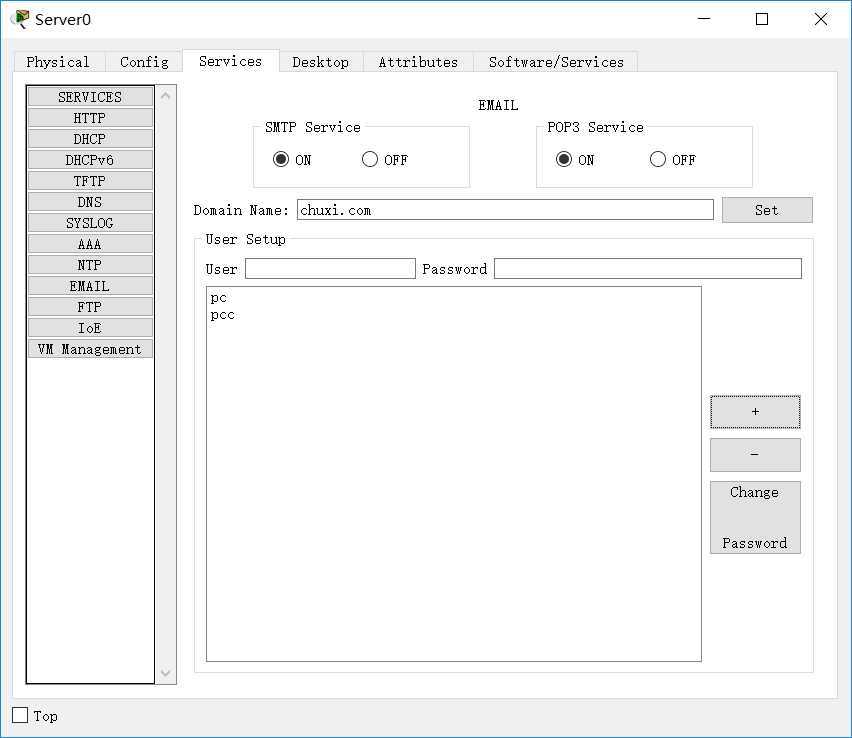

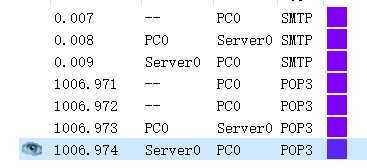

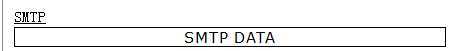

3.4 smtp和pop3

抓包

获取数据包

3.5 其他应用层协议 (不作要求,但属于加分项)

其他应用层协议,比如Telnet, SSH, HTTPS(HTTPS跟HTTP对比)

以上是关于第二次实验报告:使用Packet Tracer分析应用层协议的主要内容,如果未能解决你的问题,请参考以下文章

第二次实验报告:使用Packet Tracer分析应用层协议

第二次实验报告:使用Packet Tracer分析应用层协议

第二次实验报告:使用Packet Tracer分析应用层协议