AD账户锁定排错(未完)

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了AD账户锁定排错(未完)相关的知识,希望对你有一定的参考价值。

===问题描述===

用户反应他的账户总是被锁定,起初锁定时间一个小时左右,如今已经缩短到了30秒以内

===原因分析===

造成账户锁定的原因

通过powershell查看用户在两个星期前修改过密码,这也是造成锁定的导火索

旧的密码凭据还保留在其他服务器或者客户端上,正在尝试进行某种操作

用户使用的计算机中了病毒或者有人恶意尝试密码

这里只有他一个人被锁定了,可以排除病毒的可能,恶意尝试不可能什么时间段都锁定,也可以排除

附件上传了一个查看账户锁定的工具,在DC上将其安装,输入被锁账户用户名密码就可以查看用户锁定信息、密码最后修改时间等信息

===事件查看===

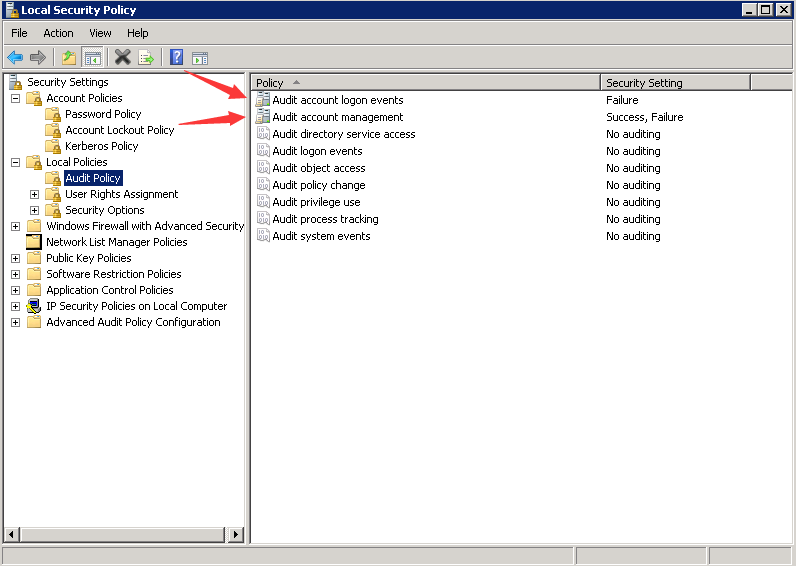

默认的日志对于我们查看用户锁定来说没有任何参考价值,需要开启账户登录审核以及账户管理审核

要在有PDC操作主机上的DC开启,Netdom query fsmo这条命令查看PDC主机在哪台DC

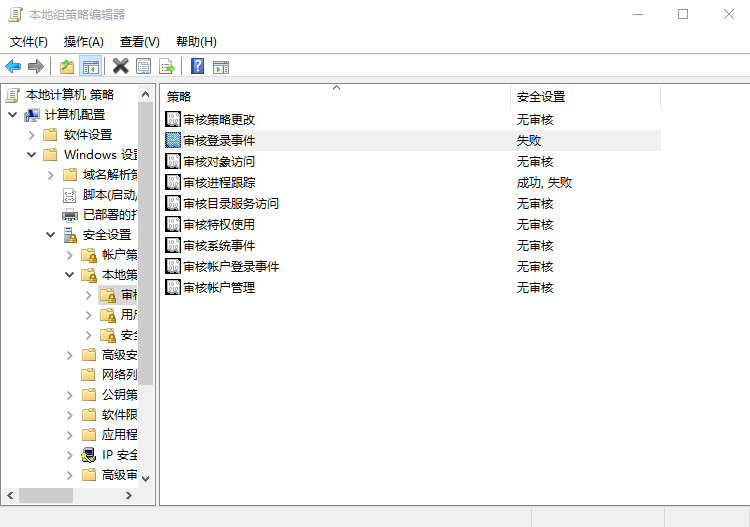

1)设置本地策略和组策略都可以,最终的结果都是开启了本地审核策略,设置成图中的选项

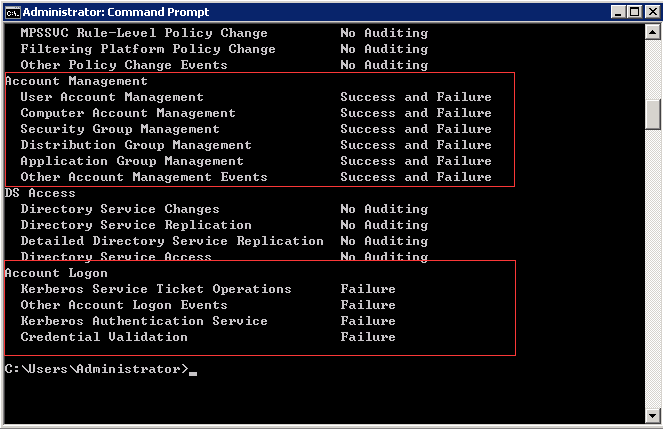

2)必须刷新组策略,然后使用auditpol/get /category:* 查看审核策略是否生效

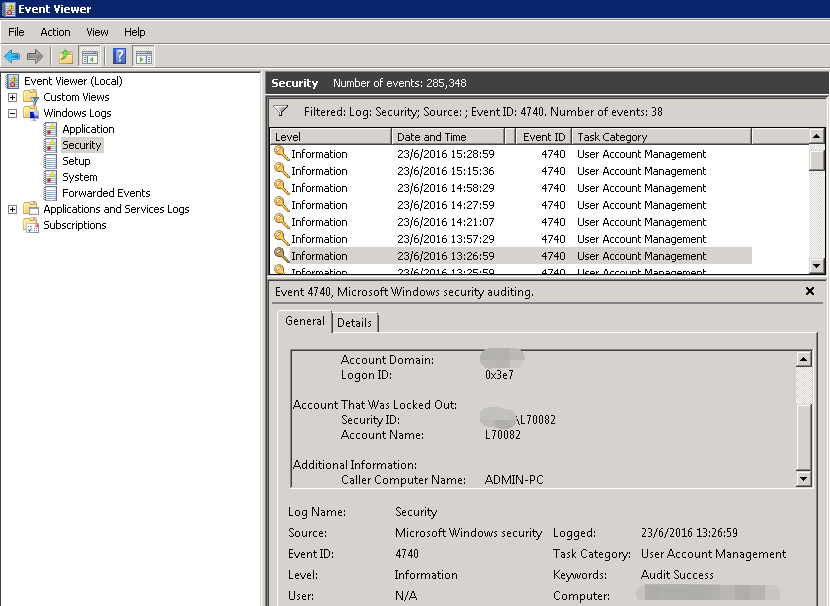

3)等待问题重现后查看日志,事件ID为4740的是账户锁定的日志

从中可以看出用户L70082,锁定源则是一台名为Admin-pc的电脑,这不是被锁定用户登录的计算机

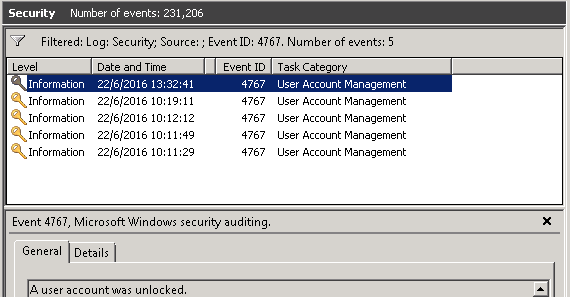

以下说明账户解锁和凭据验证的事件ID,附图

账户解锁,事件ID4767,包括管理员手动解锁和锁定时间后自动解锁

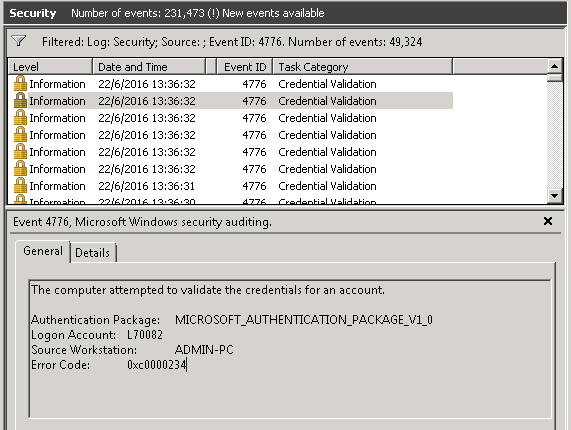

用户凭据验证,事件ID4776,此事件和4770尤为重要,排查问题主要收集这两种日志

===问题排查-排查问题PC===

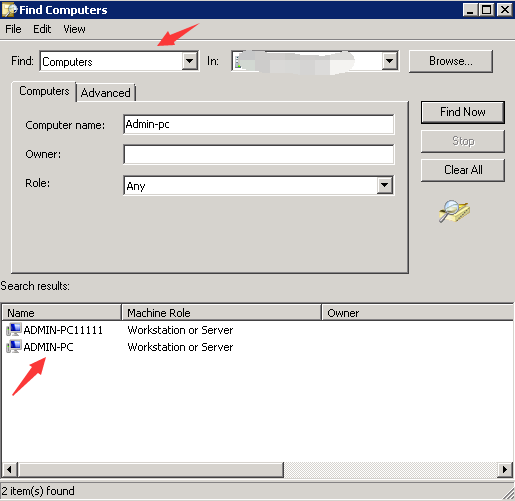

1)于是就在域OU查找名为Admin-pc这台计算机,

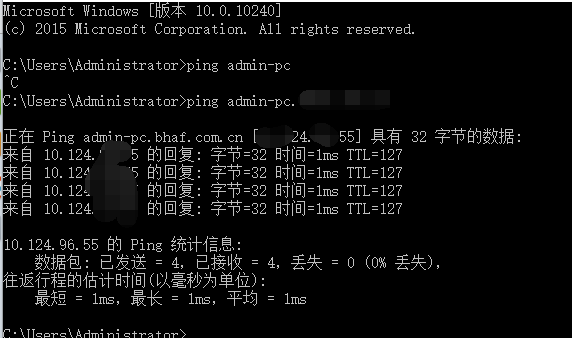

2)使用ping命令查看到电脑的IP地址

3)找网络相关人员查询PC是什么部门在使用,即时消息找到部门人员后,开始排查问题,没有异常的服务和进程,任务计划中也没有和锁定账户相关的任务

将用户计算机也开启本地审核策略,等待问题重现后抓取日志

刷新组策略,auditpol/get /category:*查看策略生效结果

4)开启登录事件:可以看到除了本机用户之外其他用户是否在此计算记进行登录

开启进程跟踪:记录用户计算机每一个操作开始和结束,使用的账户名称以及调用的文件

但是结果并没有发现任何L70082(被锁定账户)的线索

5)直接了当,得到用户同意,下班后将其计算机关闭,查看是否还会出现账户锁定现象

就在分分钟之后,账户还是被锁了,源还是Admin-pc,此时已经ping不到目标了

6)到底是怎么回事,目前问题仍在排查,不要走开。。。

以上是关于AD账户锁定排错(未完)的主要内容,如果未能解决你的问题,请参考以下文章