逆向-攻防世界-ReverseMe-120

Posted whitehawk

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了逆向-攻防世界-ReverseMe-120相关的知识,希望对你有一定的参考价值。

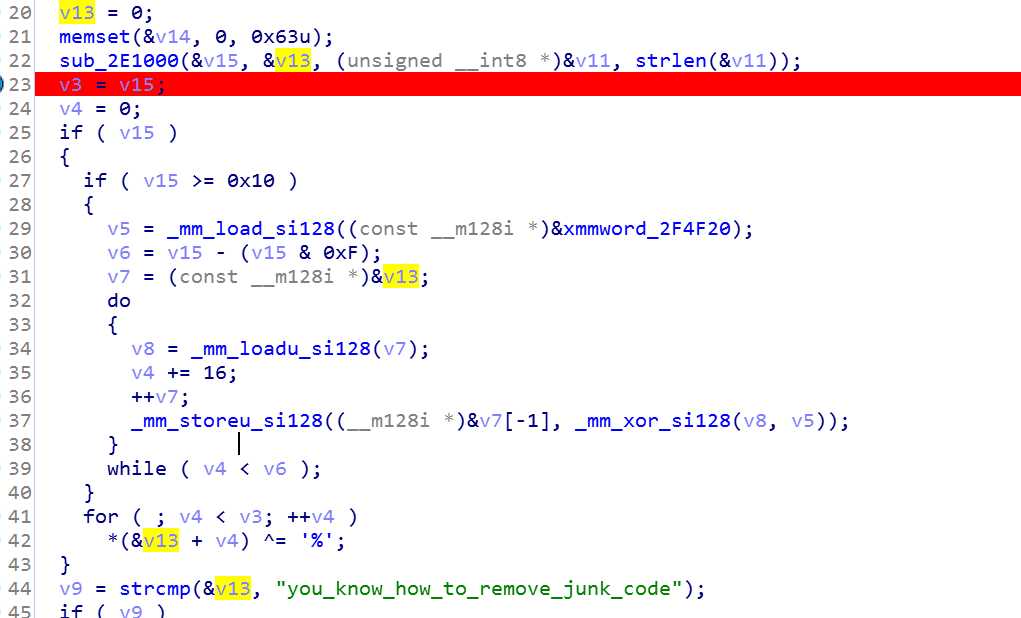

无壳,ida载入,发现最终比较是和you_know_how_to_remove_junk_code这个字符串,那么这个程序中应该有垃圾代码。我们往上分析。

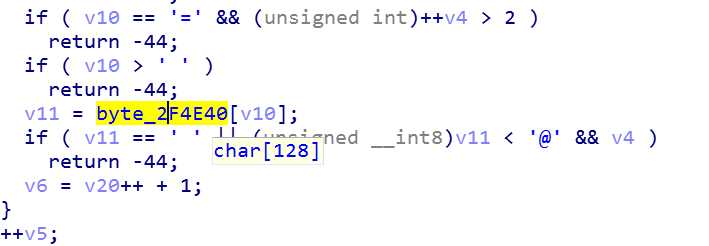

可以发现对v13进行处理的函数,跟进。这个函数我没有头绪,好垃圾。

看了大佬们的思路,才知道这段主要是base64解密。

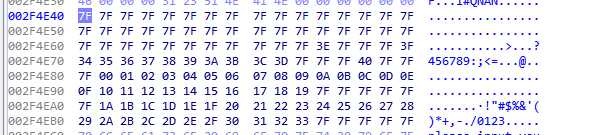

这个地址是解码表,

我太菜了,过几天算法实验写完好好看看base64.以后遇到不懂得一定得弄懂不能马马虎虎了。

import base64

s = ‘you_know_how_to_remove_junk_code‘

tmp = ‘‘

for i in range(len(s)):

tmp += chr(ord(s[i]) ^ 0x25)

print(base64.b64encode(tmp.encode(‘utf-8‘)))

以上是关于逆向-攻防世界-ReverseMe-120的主要内容,如果未能解决你的问题,请参考以下文章