(第一组_GNS3)基于上下文的访问控制

Posted deose

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了(第一组_GNS3)基于上下文的访问控制相关的知识,希望对你有一定的参考价值。

E:基于上下文的访问控制

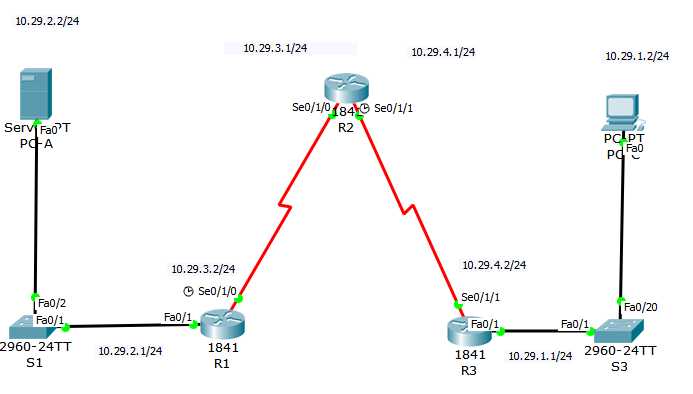

拓扑图

IP地址规划

|

设备名 |

端口 |

IP地址 |

子网掩码 |

网关 |

|

R1 |

S0/1/0 |

10.29.3.2 |

24 |

|

|

|

F0/1 |

10.29.2.1 |

24 |

|

|

R2 |

S0/1/0 |

10.29.3.1 |

24 |

|

|

|

S0/1/1 |

10.29.4.1 |

24 |

|

|

R3 |

S0/1/1 |

10.29.4.2 |

24 |

|

|

|

F0/1 |

10.29.1.1 |

24 |

|

|

PC-A |

F0/0 |

10.29.2.2 |

24 |

10.29.2.1 |

|

PC-C |

F0/0 |

10.29.1.2 |

24 |

10.29.1.1 |

配置步骤

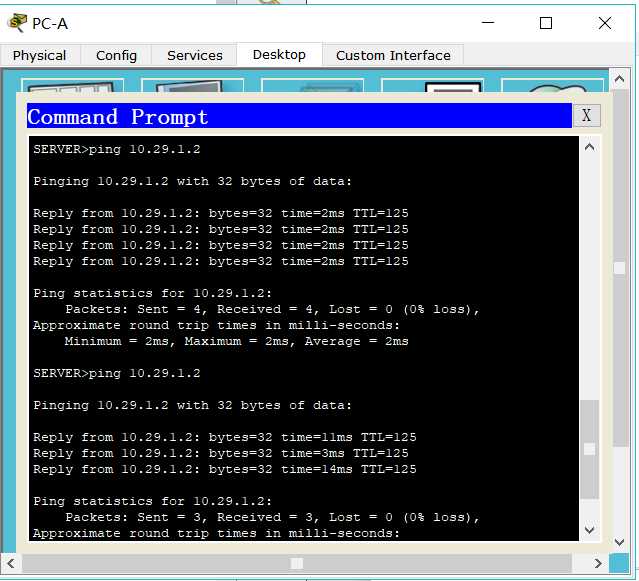

1配置端口ip地址,并检测连通性

服务器 ping pc端

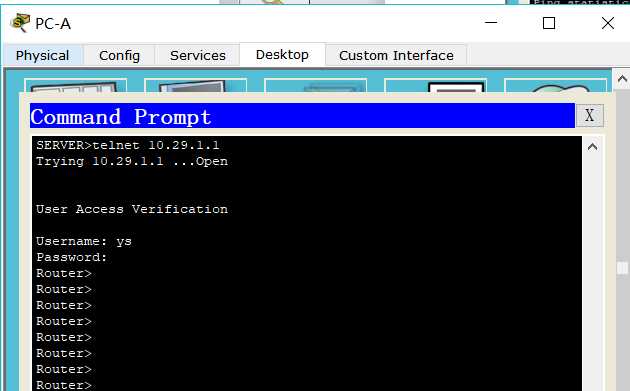

服务器 telnet R3

2配置命令

R3(config)# ip access-list extended go

R3(config-ext-nacl)# deny ip any any //此ACL目的是隔绝外网流量

R3(config-ext-nacl)# exit

R3(config)# interface s0/1/1

R3(config-if)# ip access-group go in

R3(config)#ip inspect name YS icmp

R3(config)#ip inspect name YS http // 创建一个检测规则来检测ICMP和HTTP流量

R3(config)# ip inspect audit-trail

R3(config)# service timestamps debug datetime msec

R3(config)# logging host 10.29.1.2 //开启时间戳记记录和CBAC审计跟踪信息

R3(config)#int s0/1/1

R3(config-if)# ip inspect YS out

验证

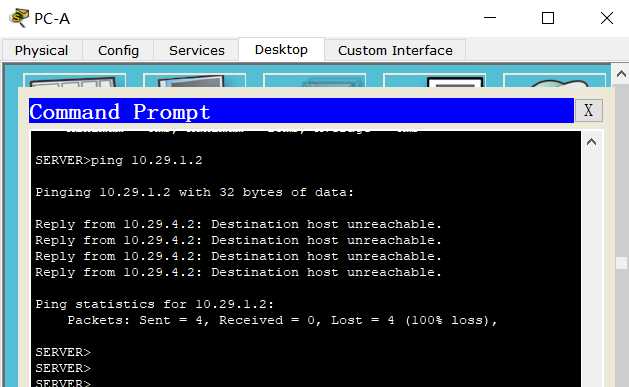

服务器 ping pc端

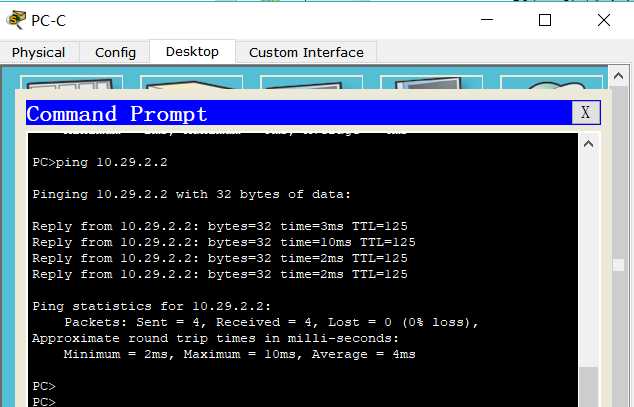

PC端 ping 服务器

总结:基于上下文ACL原理(个人理解):在在原本的ACL基础上增加一个检测机制,用于过滤报文,当报文被允许通过是,检测机制就会默认其回送的报文也被允许,其他报文则被拒绝.

以上是关于(第一组_GNS3)基于上下文的访问控制的主要内容,如果未能解决你的问题,请参考以下文章