防火墙技术综合实验

Posted ljq123

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了防火墙技术综合实验相关的知识,希望对你有一定的参考价值。

1、网络地址规划表(拓扑有两种,所以地址规划也有两种)

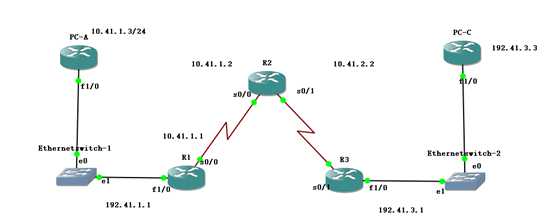

自反ACL、基于上下文的访问控制和区域策略防火墙的地址规划

|

设备名称 |

接口 |

地址 |

网关 |

|

PC-A |

F1/0 |

192.41.1.3/24 |

192.41.1.1 |

|

PC-C |

F1/0 |

192.41.3.3/24 |

192.41.3.3 |

|

R1 |

F1/0 |

192.41.1.1/24 |

|

|

S0/0 |

10.41.1.1/30 |

||

|

R2 |

S0/0 |

10.41.1.2/30 |

|

|

S0/1 |

10.41.2.2/30 |

||

|

R3 |

S0/0 |

10.41.2.1/30 |

|

|

F1/0 |

192.41.3.1/24 |

动态ACL、基于时间的ACL

|

设备名称 |

接口 |

地址 |

网关 |

|

R1 |

F0/0 |

10.41.1.1/24 |

|

|

F1/0 |

14.41.1.1/24 |

||

|

R2 |

F0/0 |

10.41.1.2/24 |

|

|

R3 |

F0/0 |

10.41.1.3/24 |

|

|

R4 |

F1/0 |

14.41.1.4/24 |

2、访问控制列表:自反ACL(GNS3)

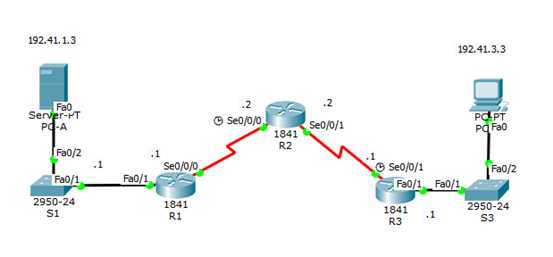

(1)拓扑如下

(2)使用RIP协议使PC和路由器之间互通

R1(config)# router rip

R1(config-router)# network 10.0.0.0

R1(config-router)# network 192.41.1.0

R2(config)# router rip

R2(config-router)# network 10.0.0.0

R3(config)# router rip

R3(config-router)# network 10.0.0.0

R3(config-router)# network 192.41.3.0

将PC-A和PC-C路由器关闭路由并加入网关

PC-C(config)#no ip routing

PC-C(config)#int f1/0

PC-C(config-if)#ip address 192.41.3.3 255.255.255.0

PC-C(config-if)#ex

PC-C(config)#ip default-gateway 192.41.3.1

PC-A(config)#no ip routing

PC-A(config)#int f1/0

PC-A(config-if)#ip address 192.41.1.3 255.255.255.0

PC-A(config-if)#ex

PC-C(config)#ip default-gateway 192.41.1.1

测试网络连通性

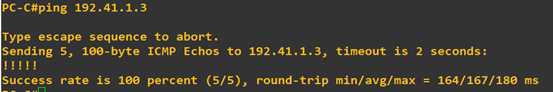

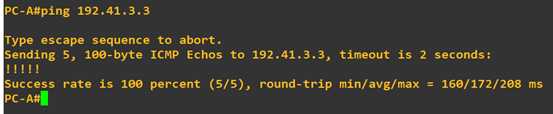

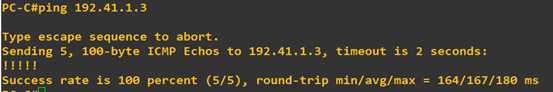

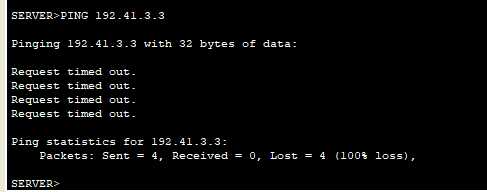

PC-C ping PC-A

PC-A ping PC-A

实现全网互通,开始配置网络安全

(3)设置vty、enable、console密码(R1为例,R2、R3同样)

R1(config)#line vty 0 4

R1(config-line)#password ciscovtypa55

R1(config-line)#login

R1(config)#enable password ciscoenpa55

R1(config)#line console 0

R1(config-line)#password ciscoconpa55

R1(config-line)#login

(4)自反ACL的配置

配置拒绝外网主动访问内网,但是ICMP可不受限制

R2(config)#ip access-list extended come

R2(config-ext-nacl)#permit icmp any any

被允许的ICMP是不用标记即可进入内网

R2(config-ext-nacl)#permit udp any any

因为使用rip协议配置网络,所以要通过让udp也通过,不然网络不通

R2(config-ext-nacl)#evaluate abc

其它要进入内网的,必须是标记为abc的

R2(config-ext-nacl)#int s0/1

R2(config-if)#ip access-group come in

应用ACL

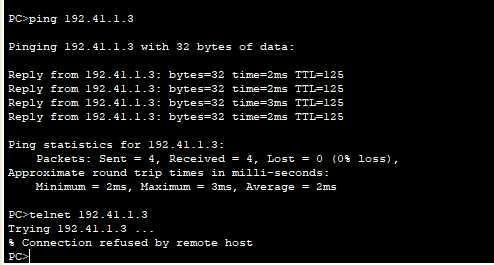

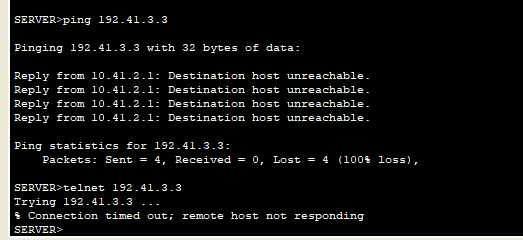

测试外网PC-C的ICMP访问内网

可以看到,ICMP可任意访问

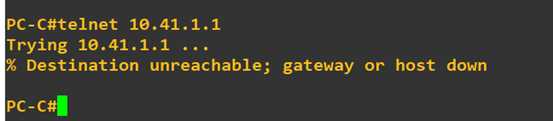

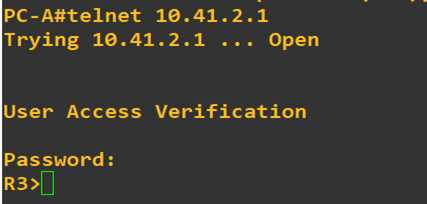

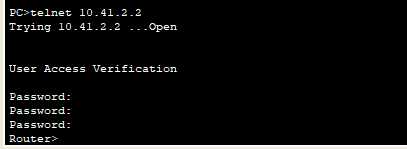

测试外网PC-C telnet 内网

可以看到,其他流量不能进入内网

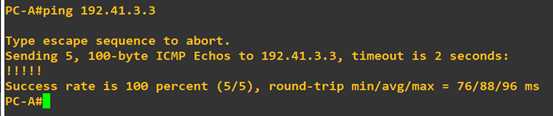

测试内网PC-A的ICMP访问外网

可以看到,内网发ICMP到外网,也正常返回了

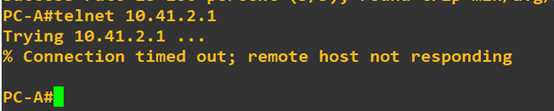

测试内网PC-A发起telnet到外网

可以看到,其他流量不能进入外网

配置内网向外网发起的telnet被返回

telnet被记录为abc,将会被允许返回

R2(config)#ip access-list extended goto

R2(config-ext-nacl)#permit tcp any any eq telnet reflect abc timeout 60

R2(config-ext-nacl)#permit ip any any

R2(config-ext-nacl)#int s0/1

应用ACL

R2(config-if)#ip access-group goto out

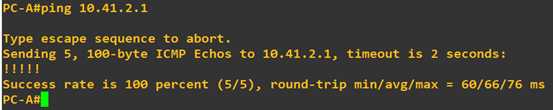

查看PC-A到外网的ICMP

ICMP正常

查看内网PC-A向外网发起telnet

可以看出,此时内网发向外网的telnet因为被标记为abc,所以在回来时,开了缺口,也就可以允许返回了。

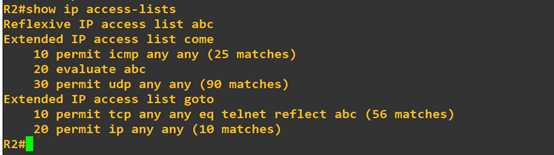

查看ACL

从图可以看到,有一条为abc的ACL为允许外网到内网的telnet,正是由于内网发到外网的telnet被标记了,所以也自动产生了允许其返回的ACL,并且后面跟有剩余时间。

自反ACL完成。

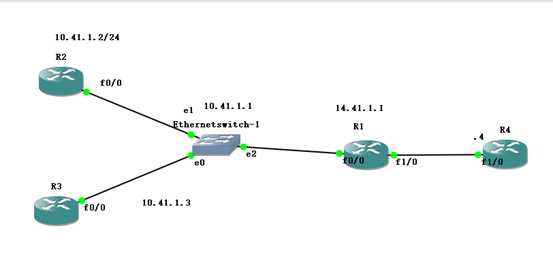

3、访问控制列表:动态ACL(GNS3)

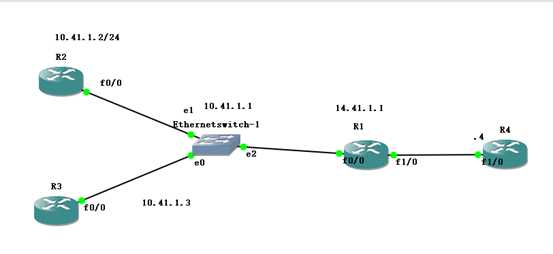

(1)拓扑如下

(2)使用RIP协议使路由器之间互通

R1(config)# router rip

R1(config-router)# network 10.0.0.0

R1(config-router)# network 14.0.0.0

R2(config)# router rip

R2(config-router)# network 10.0.0.0

R3(config)# router rip

R3(config-router)# network 10.0.0.0

R4(config)# router rip

R4(config-router)# network 14.0.0.0

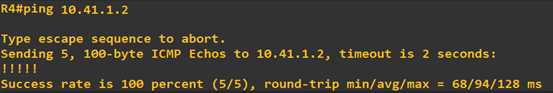

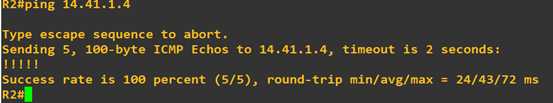

测试网络连通性

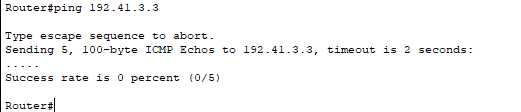

R2 ping R4

R4 ping R2

实现全网互通,开始配置网络安全

(2)设置vty、enable、console密码(R1为例,R2、R3、R4同)

R1(config)#line vty 0 4

R1(config-line)#password ciscovtypa55

R1(config-line)#login

R1(config)#enable password ciscoenpa55

R1(config)#line console 0

R1(config-line)#password ciscoconpa55

R1(config-line)#login

(4)动态ACL的配置

R1(config)#access-list 100 permit tcp any any eq telnet

配置默认不需要认证就可以通过的数据,如telnet

R1(config)#access-list 100 dynamic ccie timeout 2 permit icmp any any

配置认证之后才能通过的数据,如ICMP,绝对时间为2分钟

R1(config)#int f0/0

R1(config-if)#ip access-group 100 in

应用ACL

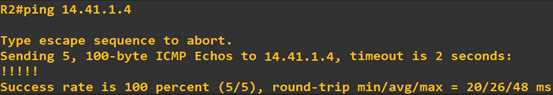

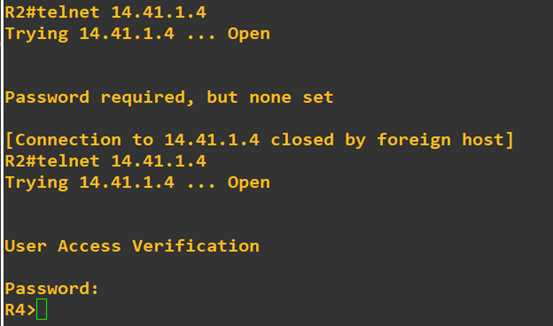

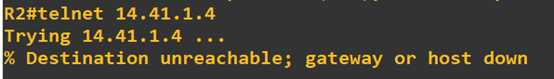

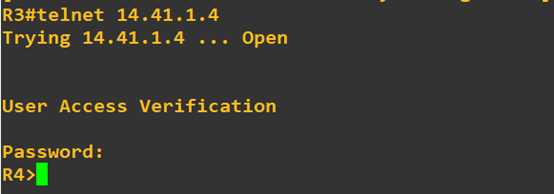

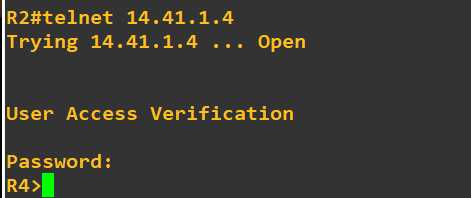

测试内网R2 telnet外网R4

从结果中看出,telnet不受限制。

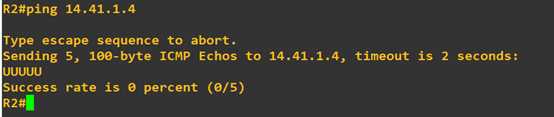

测试测试内网R2 ping外网R4

内网在没有认证之前,ICMP是无法通过的。

(2)配置本地用户数据库

R1(config)#username ccie password cisco

(5)配置所有人的用户名具有访问功能

R1(config)#line vty 0 181

R1(config-line)#login local

R1(config-line)#autocommand access-enable

没有加host,那么内网一台主机通过认证之后,所有主机都能访问外网

R1(config-line)#autocommand access-enable host

加了host,就变成谁通过了认证,谁才能访问外网。

内网R2认证 并ping外网

当telnet路由器认证成功后ICMP被放行。

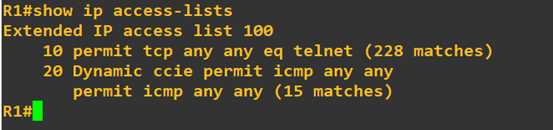

查看ACL

动态ACL完成。

4、访问控制列表:基于时间的ACL(GNS3)

(1)拓扑如下

(2)配置静态路由使网络互通

R2(config)#ip route 14.41.1.0 255.255.255.0 10.41.1.1

R3(config)#ip route 14.41.1.0 255.255.255.0 10.41.1.1

R4(config)#ip route 10.41.1.0 255.255.255.0 14.41.1.1

(3)设置vty、enable、console密码(R1为例,R2、R3、R4同样)

R1(config)#line vty 0 4

R1(config-line)#password ciscovtypa55

R1(config-line)#login

R1(config)#enable password ciscoenpa55

R1(config)#line console 0

R1(config-line)#password ciscoconpa55

R1(config-line)#login

(4)基于时间的ACL配置

R1(config)#time-range TELNET

R1(config-time-range)#periodic weekdays 9:00 to 15:00

定义的时间范围为每周一到周五的9:00 to 15:00

R1(config)#access-list 150 deny tcp host 10.41.1.2 any eq 23 time-range TELNET

R1(config)#access-list 150 permit ip any any

配置R1在上面的时间范围内拒绝R2到R4的telnet,其它流量全部通过。

R1(config)#int f0/0

R1(config-if)#ip access-group 150 in

应用ACL

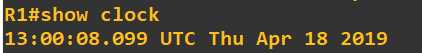

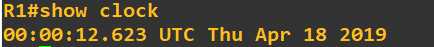

查看当前时间

在范围内

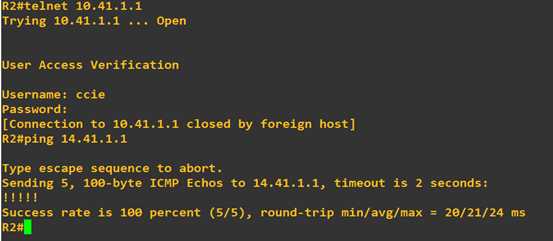

R2向R4发起telnet会话

可以看到,在规定的时间范围内,R2向R4发起telnet会话是被拒绝的。

R2向R4发起ping会话

可以看到,在规定的时间范围内,除了telnet之外,其它流量不受限制。

测试除R2之外的设备telnet情况

修改时间

在范围外

R2向R4发起telnet会话

在时间范围之外,所限制的流量被放开

基于时间的ACL配置完成。

5、基于上下文的访问控制(PT)

(1)拓扑如下

(2)配置静态路由使网络互通

R1(config)#ip route 10.41.2.0 255.255.255.252 10.41.1.2

R1(config)#ip route 192.41.3.0 255.255.255.0 10.41.1.2

R2(config)#ip route 192.41.3.0 255.255.255.0 10.41.2.1

R2(config)#ip route 192.41.1.0 255.255.255.0 10.41.1.1

R3(config)#ip route 10.41.1.0 255.255.255.252 10.41.2.2

R3(config)#ip route 192.41.1.0 255.255.255.0 10.41.2.2

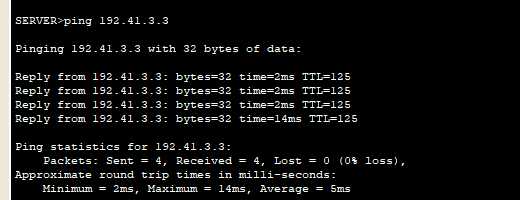

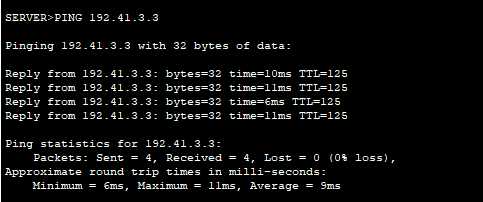

连通性测试

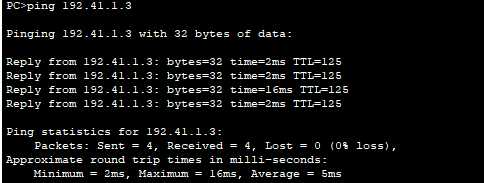

PC-A ping PC-C

PC-C ping PC-A

实现全网互通,开始配置网络安全

(1)设置vty、enable、console密码(R1为例,R2、R3同样)

R1(config)#line vty 0 4

R1(config-line)#password ciscovtypa55

R1(config-line)#login

R1(config)#enable password ciscoenpa55

R1(config)#line console 0

R1(config-line)#password ciscoconpa55

R1(config-line)#login

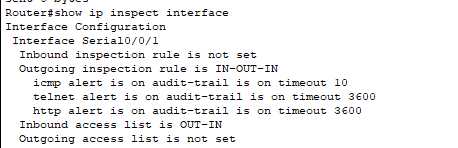

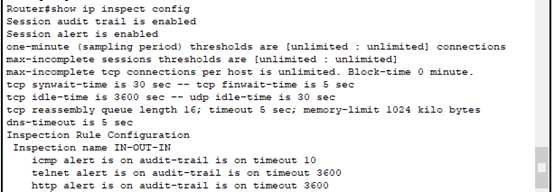

(2)基于上下文的访问控制的配置

R3(config)#ip access-list extended OUT-IN

R3(config-ext-nacl)#deny ip any any

R3(config-ext-nacl)#exit

在R3配置一个命名IP ACl阻隔所有外网产生的流量。

R3(config)# interface s0/0/1

R3(config-if)# ip access-group OUT-IN in

确保进入s0/0/1接口的流量被阻隔

创建一个检测规则来检测ICMP,Telnet,和HTTP流量

R3(config)#ip inspect name IN-OUT-IN icmp

R3(config)#ip inspect name IN-OUT-IN telnet

R3(config)#ip inspect name IN-OUT-IN http

R3(config)# ip inspect audit-trail

R3(config)# service timestamps debug datetime msec

R3(config)# logging host 192.41.1.3

R3(config-if)# ip inspect IN-OUT-IN out

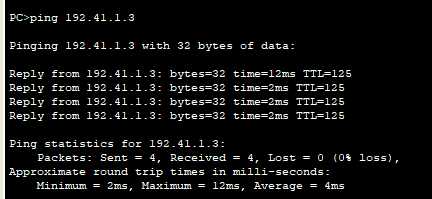

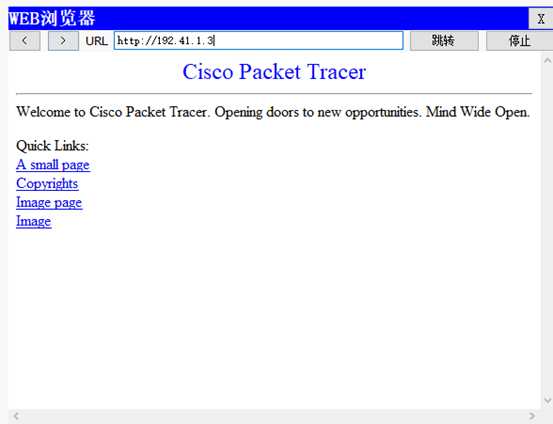

PC-C ping PC-A 通,Telnet不通

PC-A ping、telnet PC-C 都不通

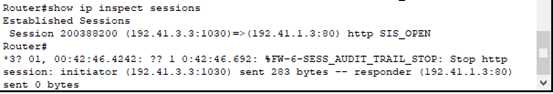

使用PC-C的浏览器登入PC-A然后

R3#show ip inspect sessions

检查接口

检查配置

用PC-C 的浏览器登入PC-A后

R3#show debug ip inspect datailed

基于上下文的访问控制的配置完成。

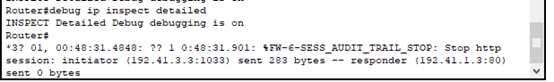

(1)拓扑如下

Addressing Table

地址表

|

Device |

Interface |

IP Address |

Subnet Mask |

Default Gateway |

|

R1 |

Fa0/1 |

192.41.1.1 |

255.255.255.0 |

N/A |

|

S0/0/0 |

10.41.1.1 |

255.255.255.252 |

N/A |

|

|

R2 |

S0/0/0 |

10.41.1.2 |

255.255.255.252 |

N/A |

|

S0/0/1 |

10.41.2.2 |

255.255.255.252 |

N/A |

|

|

R3 |

Fa0/1 |

192.41.3.1 |

255.255.255.0 |

N/A |

|

S0/0/1 |

10.41.2.1 |

255.255.255.252 |

N/A |

|

|

PC-A |

NIC |

192.41.1.3 |

255.255.255.0 |

192.41.1.1 |

|

PC-C |

NIC |

192.41.3.3 |

255.255.255.0 |

192.41.3.1 |

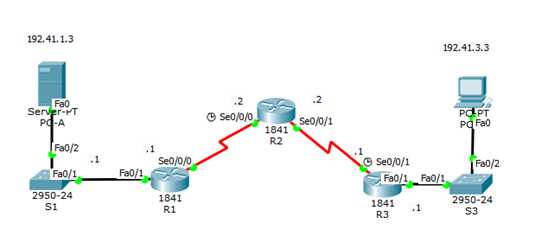

验证基本网络连通性

PC-A ping通PC-C。

PC-C登到PC-A的网页。

创建一个内部区域。

R3(config)# zone security IN-ZONE

R3(config-sec-zone)# zone security OUT-ZONE

R3(config-sec-zone)# exit

创建一个用来定义内部流量的ACL

R3(config)# access-list 101 permit ip 192.41.3.0 0.0.0.255 any

创建一个涉及内部流量ACL的class map

R3(config)# class-map type inspect match-all IN-NET-CLASS-MAP

R3(config-cmap)# match access-group 101

R3(config-cmap)# exit

创建一个策略图

R3(config)# policy-map type inspect IN-2-OUT-PMAP.

定义一个检测级别类型和参考策略图。

R3(config-pmap)# class type inspect IN-NET-CLASS-MAP

定义检测策略图

R3(config-pmap-c)# inspect

创建一对区域

R3(config)# zone-pair security IN-2-OUT-ZPAIR source IN-ZONE destination OUT-ZONE

定义策略图来控制两个区域的流量。

R3(config-sec-zone-pair)# service-policy type inspect IN-2-OUT-PMAP

R3(config-sec-zone-pair)# exit R3(config)#

把端口调用到合适的安全区域。

R3(config)# interface fa0/1

R3(config-if)# zone-member security IN-ZONE

R3(config-if)# exit

R3(config)# interface s0/0/1

R3(config-if)# zone-member security OUT-ZONE

R3(config-if)# exit

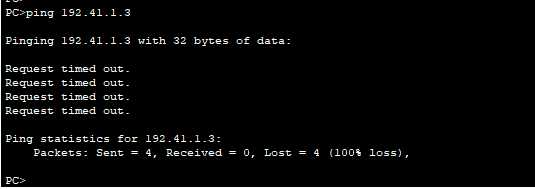

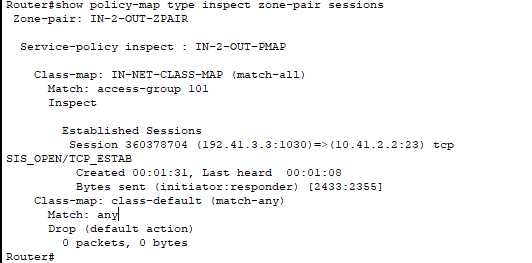

验证内配置ZPF后内部能访问外部

PC_C ping PC-A服务器

从PC-Ctelnet到R2 的s0/0/1口

测试外部区域到内部区域的防火墙功能

R2 ping PC-C

总结

1.基于时间的 ACL 功能类似于扩展 ACL,但它允许根据时间执行访问控制。要使用基于时间的 ACL,您需要创建一个时间范围,指定一周和一天内的时段。您可以为时间范围命名,然后对相应功能应用此范围。时间限制会应用到该功能本身。基于时间的 ACL 具有许多优点,例如:

在允许或拒绝资源访问方面为网络管理员提供了更多的控制权。

允许网络管理员控制日志消息。ACL 条目可在每天定时记录流量,而不是一直记录流量。因此,管理员无需分析高峰时段产生的大量日志就可轻松地拒绝访问。

2.扩展 ACL 比标准 ACL 更常用,因为其控制范围更广,可以提升安全性。与标准 ACL 类似,扩展 ACL 可以检查数据包源地址,但除此之外,它们还可以检查目的地址、协议和端口号(或服务)。扩展 ACL 可以允许从某网络到指定目的地的电子邮件流量,同时拒绝文件传输和网页浏览流量。适用范围:编号在 100 到 199 之间以及 2000 到 2699 之间(最多可使用 800 个扩展 ACL)。

3. 自反 ACL 允许最近出站数据包的目的地发出的应答流量回到该出站数据包的源地址。这样您可以更加严格地控制哪些流量能进入您的网络,并提升了扩展访问列表的能力。

自反 ACL 具有以下优点: 帮助保护您的网络免遭网络黑客攻击,并可内嵌在防火墙防护中。 提供一定级别的安全性,防御欺骗攻击和某些 DoS 攻击。自反 ACL 方式较难以欺骗,因为允许通过的数据包需要满足更多的过滤条件。例如,源和目的地址及端口号都会检查到,而不只是 ACK 和 RST 位。

4.经过这次的防火墙作业中,学会了标准ACL之外还有这些功能强大且又便利的ACL应用,每个技术都可以应你所需的去使用,在以后的防火墙配置中也能够对配置以及各个防火墙的作用有印象去更深入研究,对于各类防火墙的优缺点要更深入了解,总的来说自己做了一遍才知道各个防火墙的特点所在很有收获。

以上是关于防火墙技术综合实验的主要内容,如果未能解决你的问题,请参考以下文章