Maxscript Protector 2.1 解密思路

Posted trykle

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Maxscript Protector 2.1 解密思路相关的知识,希望对你有一定的参考价值。

起源

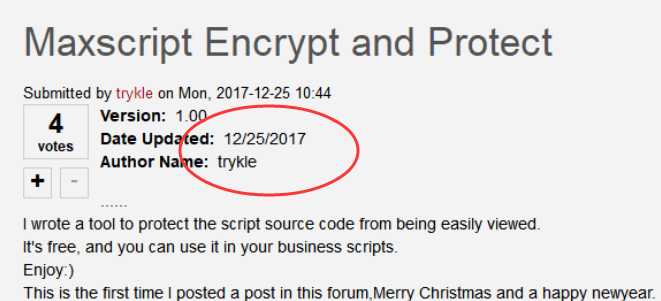

就是这加密maxscript脚本的插件,https://www.turbosquid.com/FullPreview/Index.cfm/ID/1246058

当初我在scriptspot发布了一个尝试性质的加密插件后,这家伙立马在我的贴子下面发起了广告,并立马发布了自己的新版本,

那已经很久之前的事情了

今天

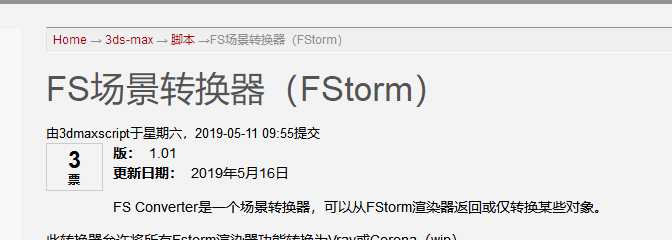

我在scriptspot发现了这样一个工具

一看界面还打码了Lic id,说明是敢加密的啊

并且敢开放直接下载,说明很有信心嘛,遂下载下来研究一发

开搞

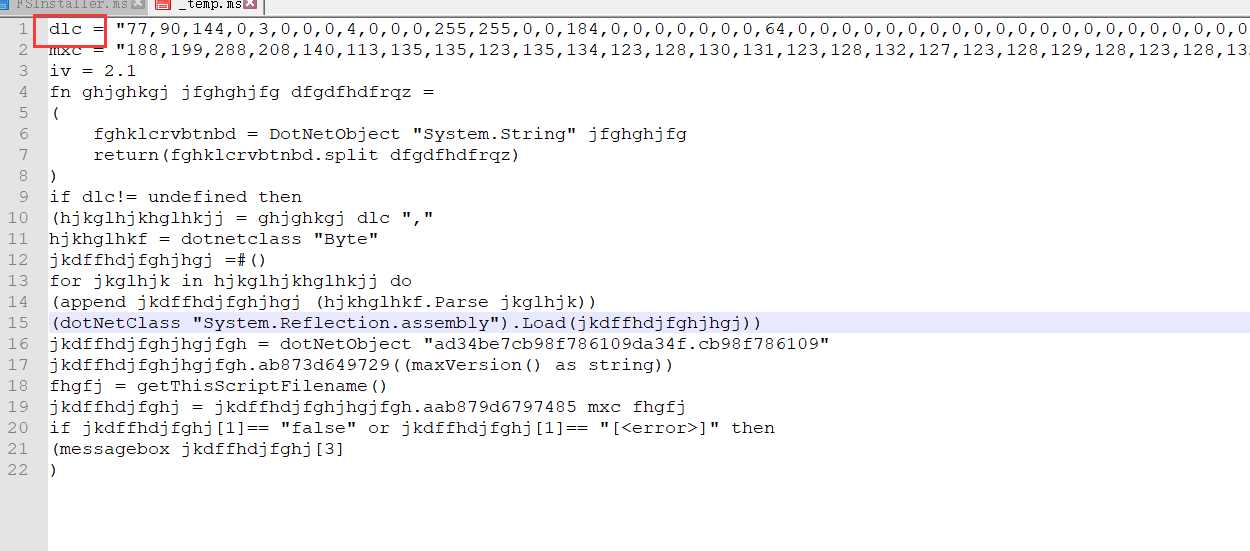

下载下来,猜测就是开篇介绍的mp

拖进去运行一次,记住dlc

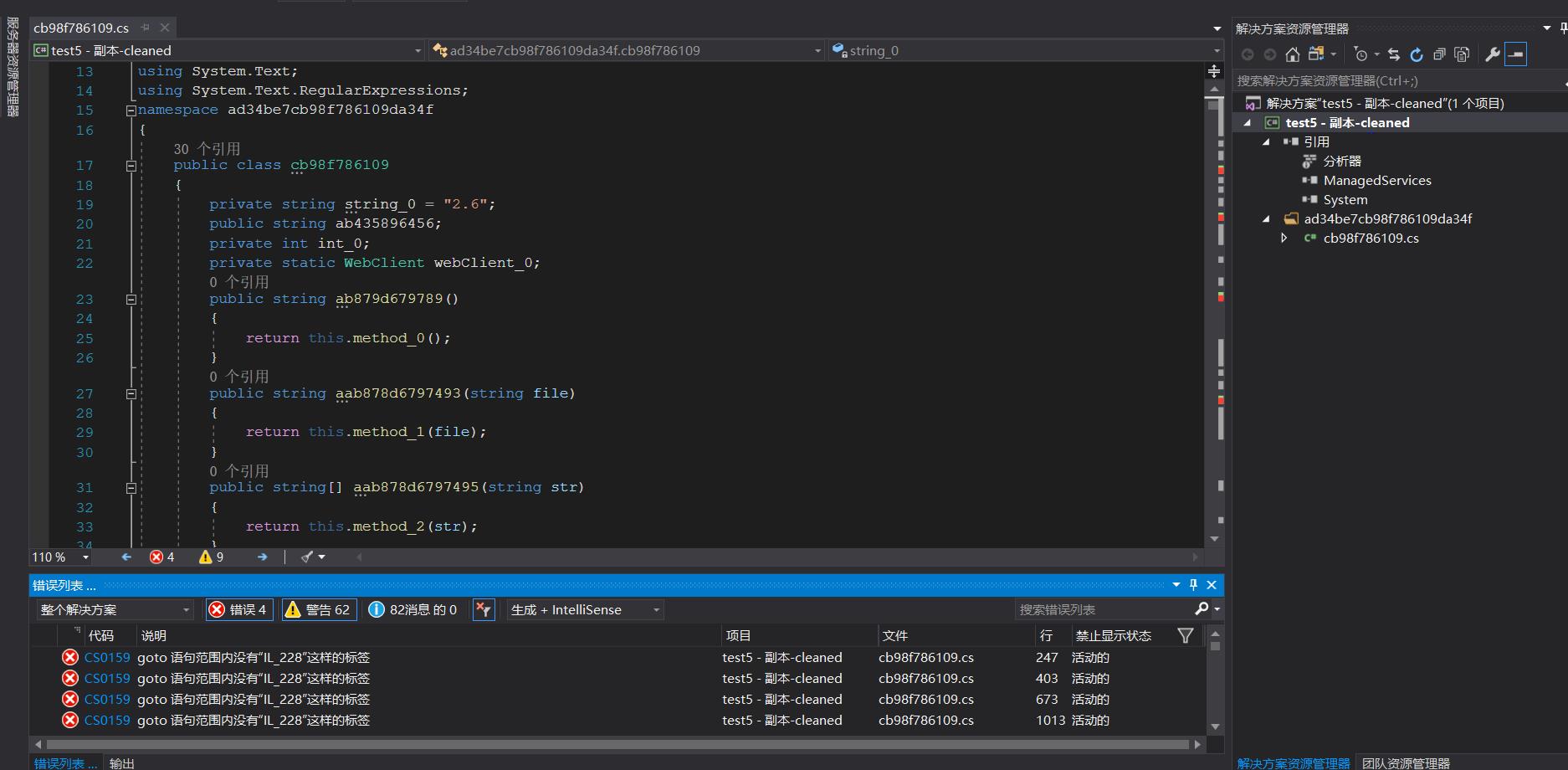

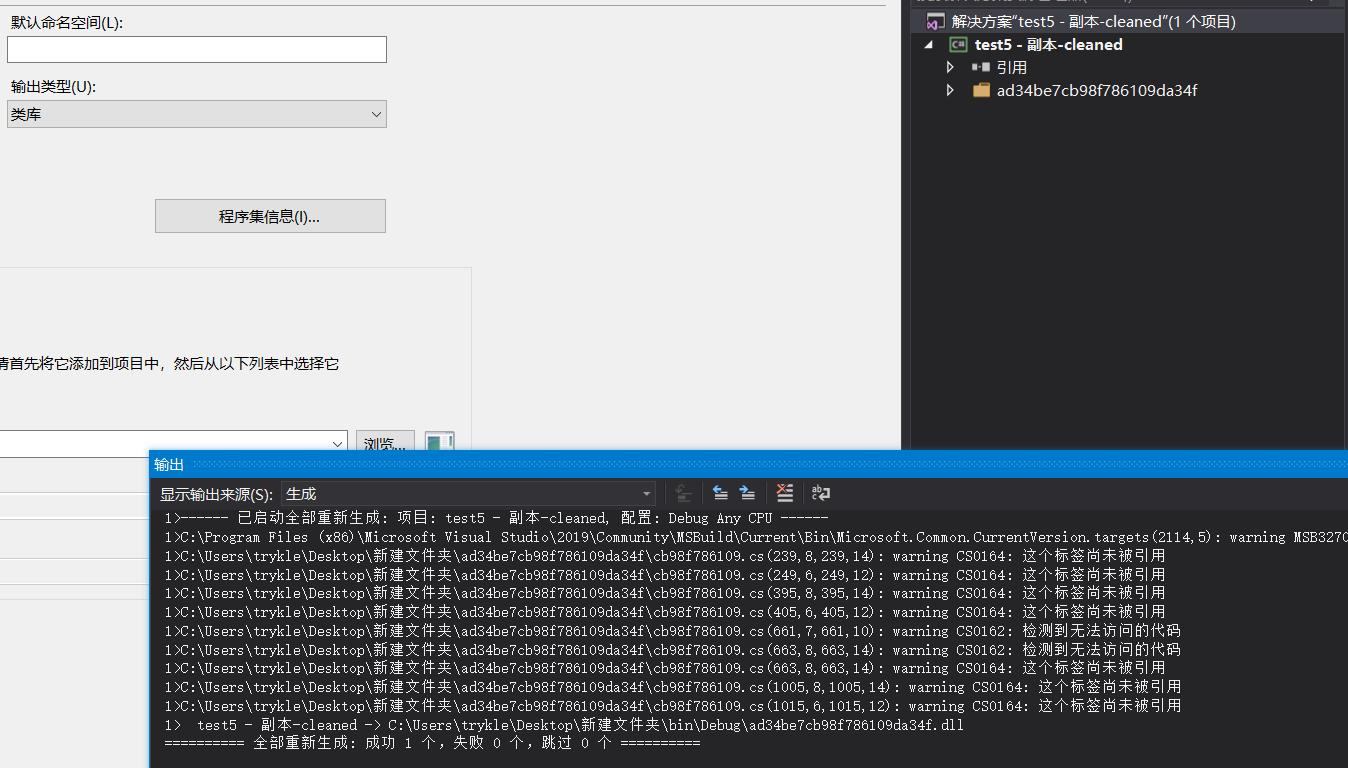

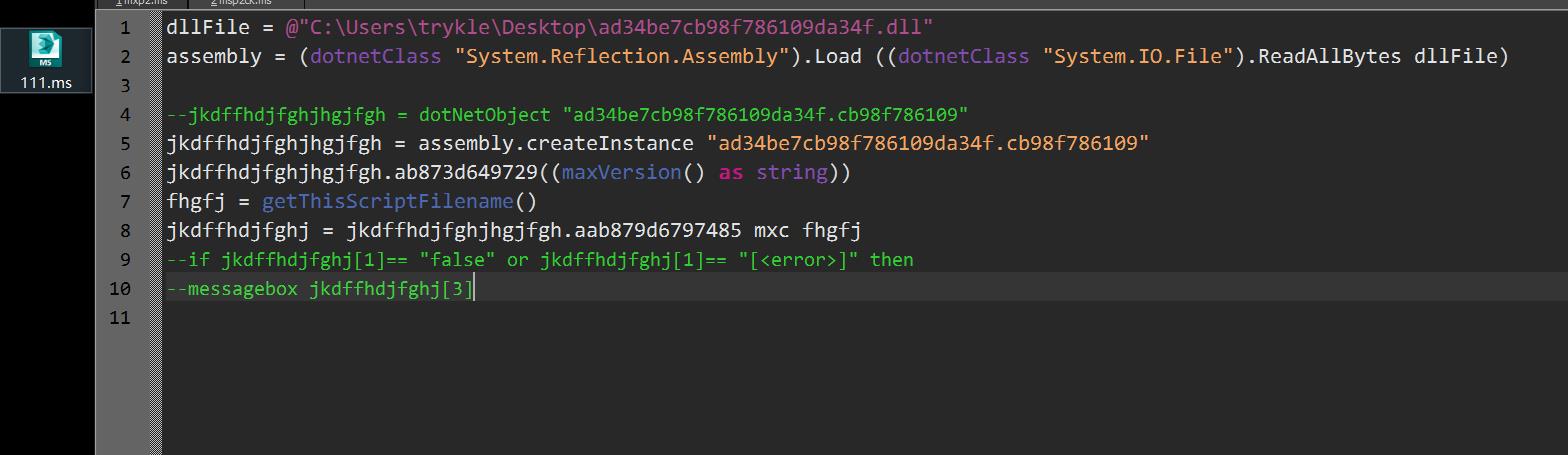

导出dll,用de4dot脱壳后尝试编译

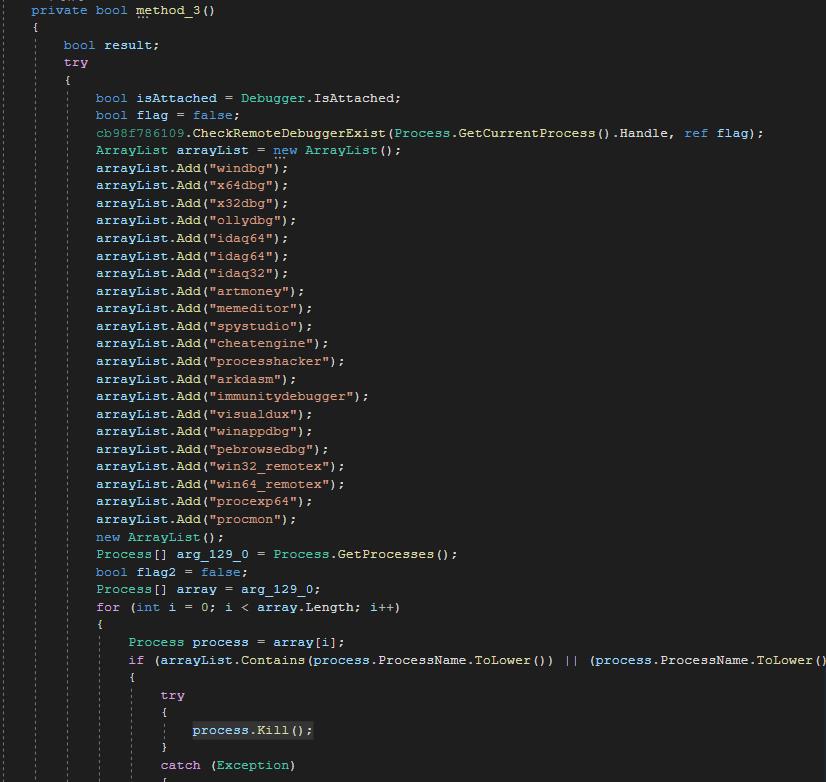

危险进程列表强杀防止dump的?

尝试注释掉错误直接编译

编译通过,接着返回去,找到执行函数

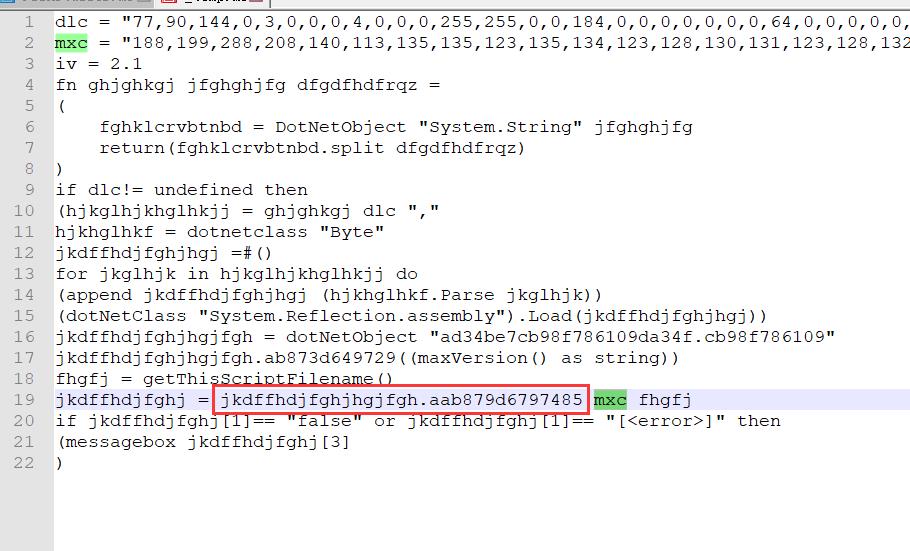

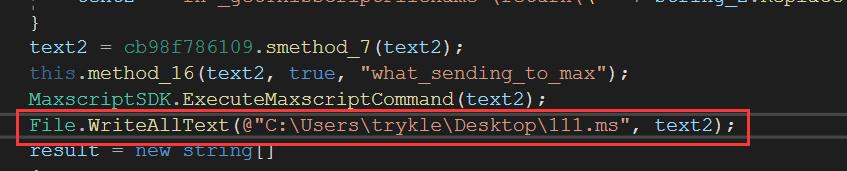

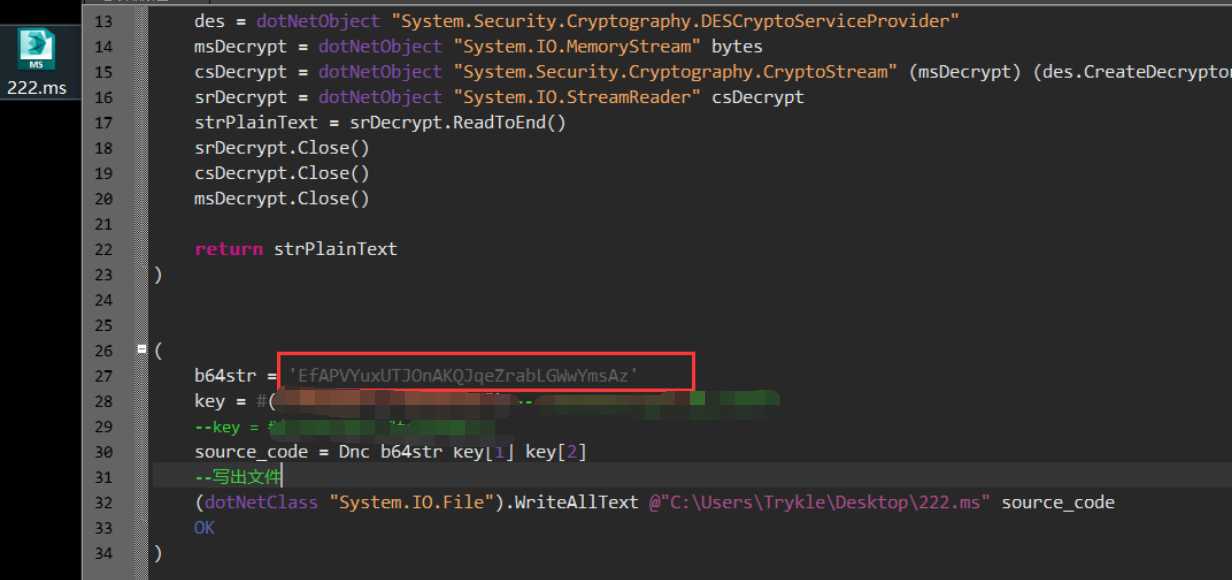

跳转到执行位置,添加写出文件操作,根本不用看他什么算法,再次编译

修改原调用方法,进行反射调用,得到源代码

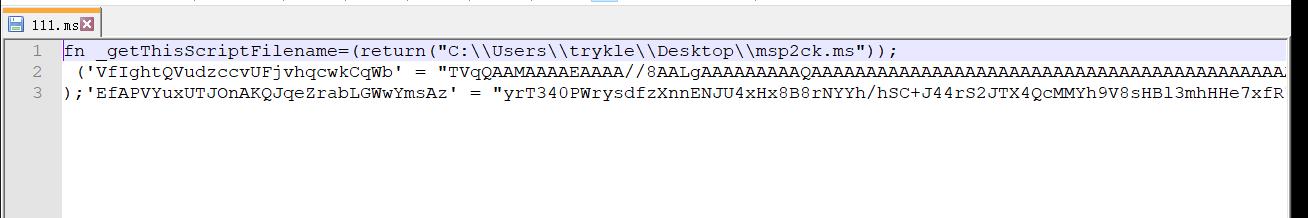

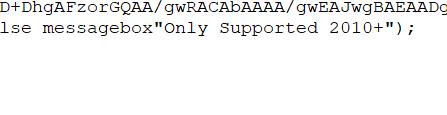

打开里面发现还有一层,直接挪用了我发布在scriptspot的加密脚本,要解开也很easy,当时写的直接内置密码的des解密

我当初这句英文还写错了

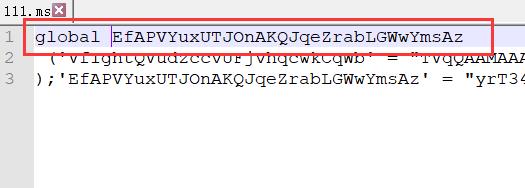

首行加上,运行

更改变量后直接运行得到源代码

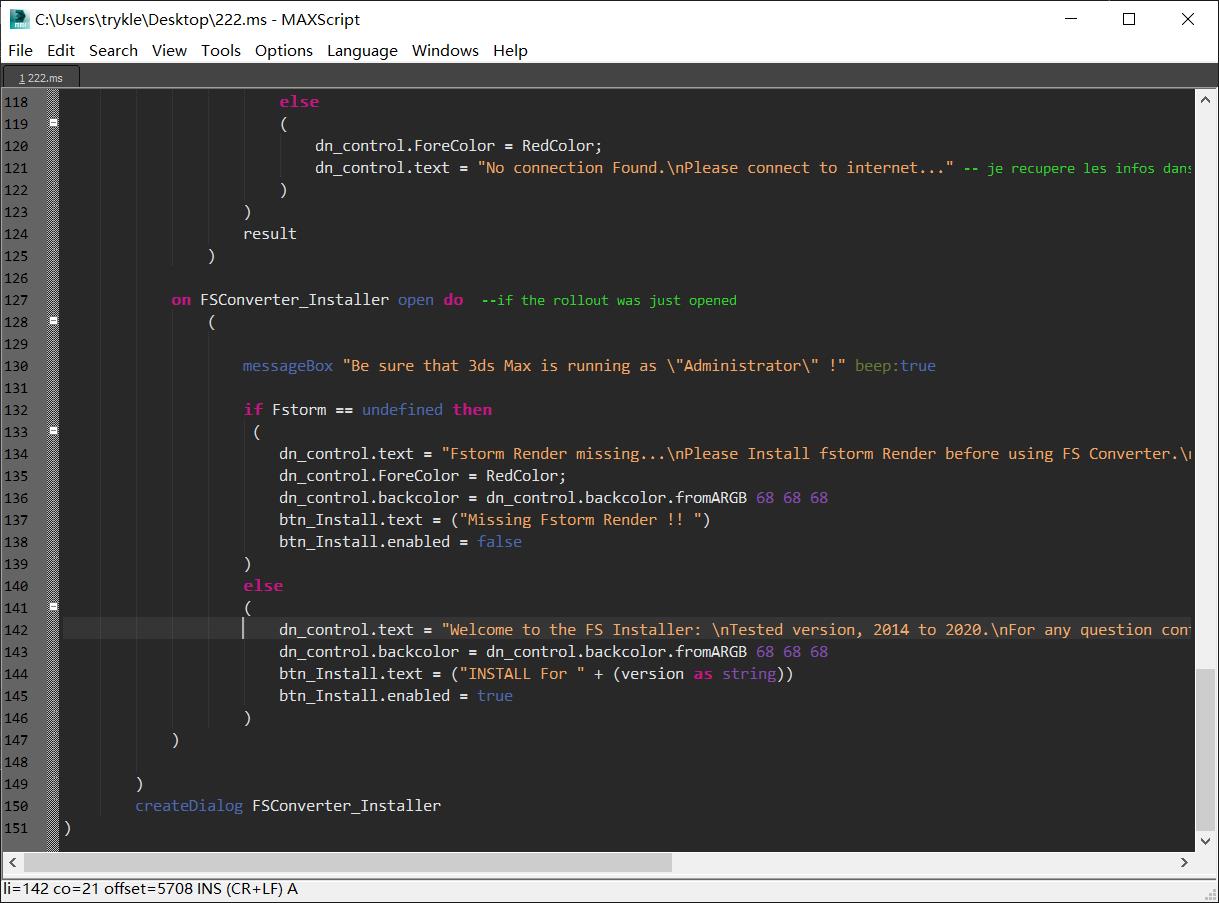

150行代码套了2层,变成了2m,哈哈

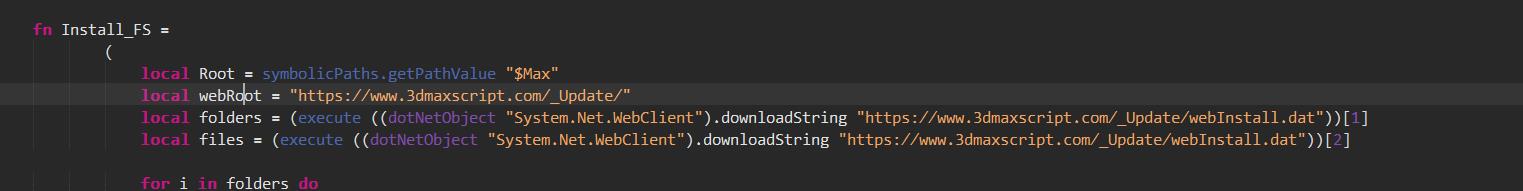

说说这个150行的脚本,是个fs渲染器转换之类的插件

实际上这只是个安装器

国内用户花钱估计也无缘使用了

总结:

没啥总结的。

以上是关于Maxscript Protector 2.1 解密思路的主要内容,如果未能解决你的问题,请参考以下文章