实验吧之NSCTF misc250

Posted base64

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了实验吧之NSCTF misc250相关的知识,希望对你有一定的参考价值。

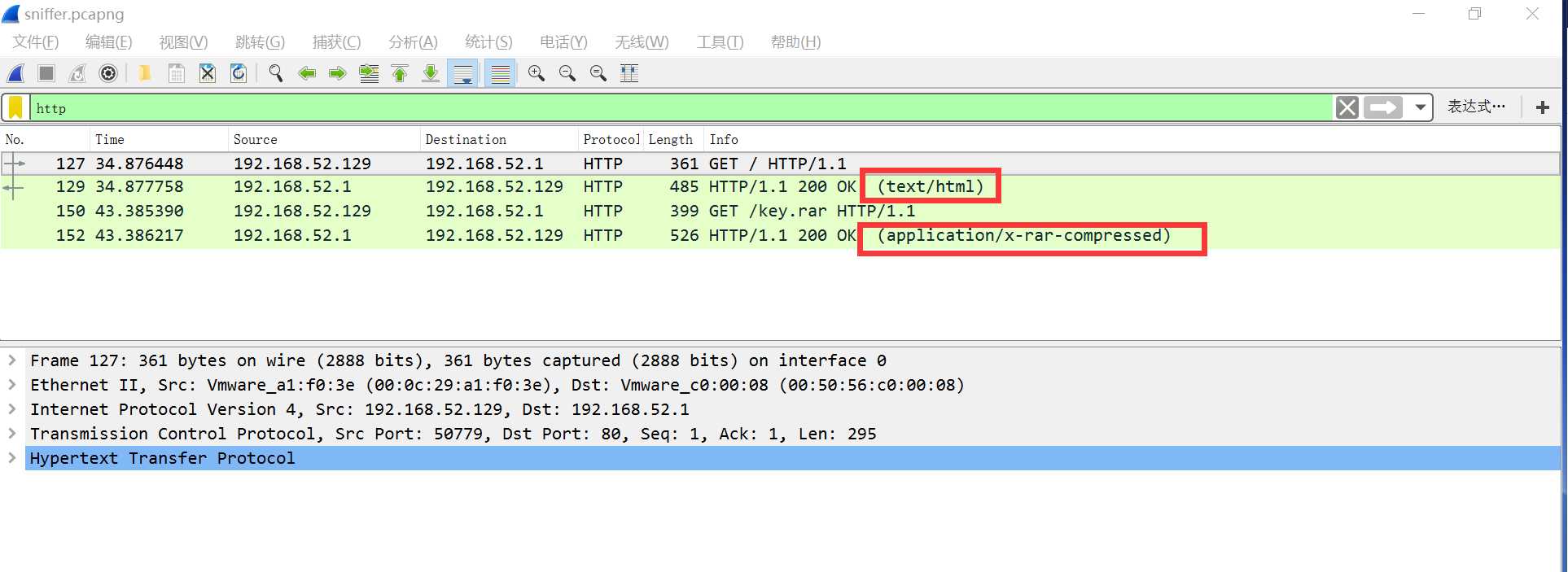

下载的是一个流,用wireshark打开,由于原题是这样的:小绿在学习了wireshark后,在局域网内抓到了室友下载的小东东0.0 你能帮他找到吗?说明我们应该重点关注http传送的东西:

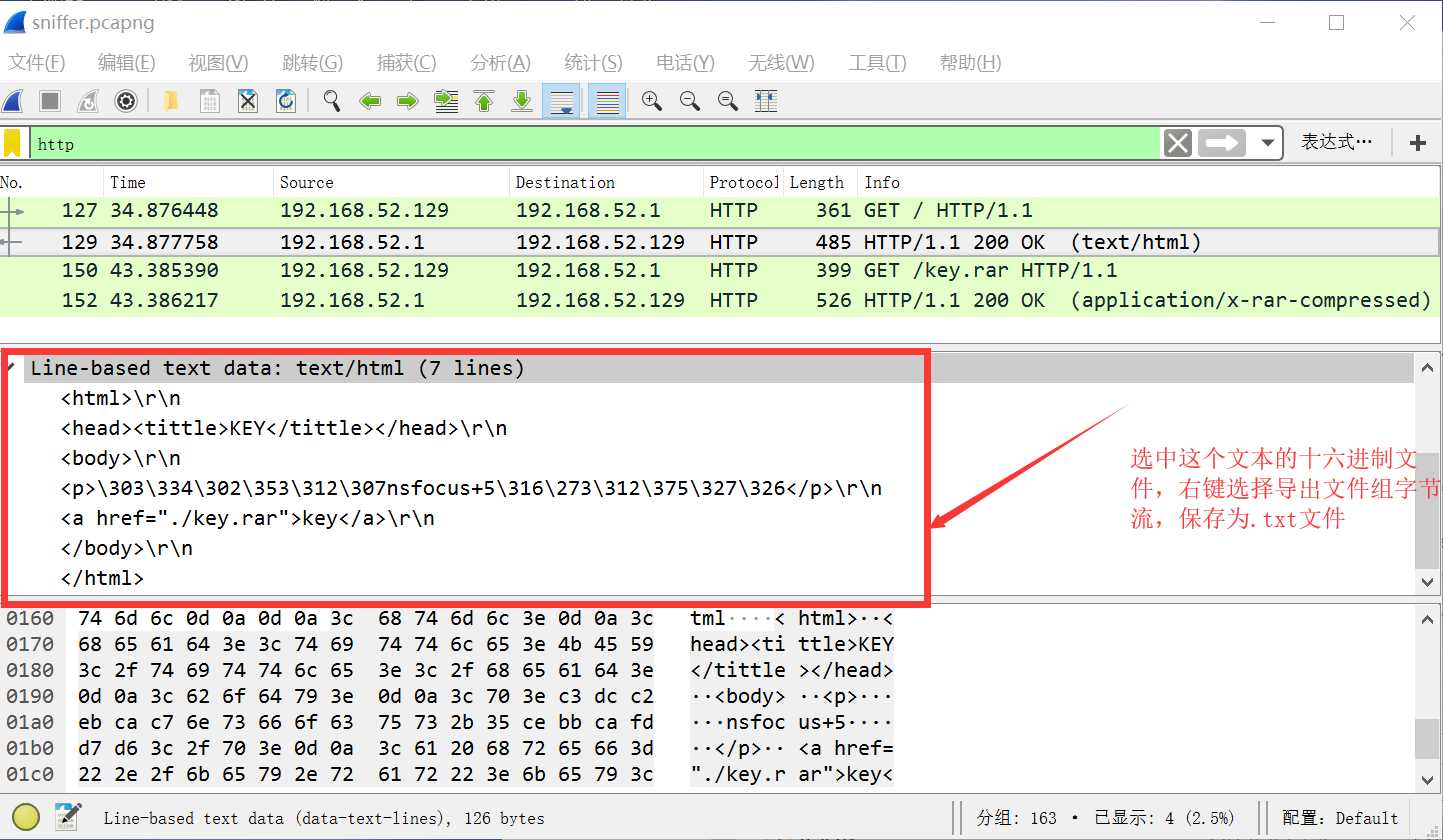

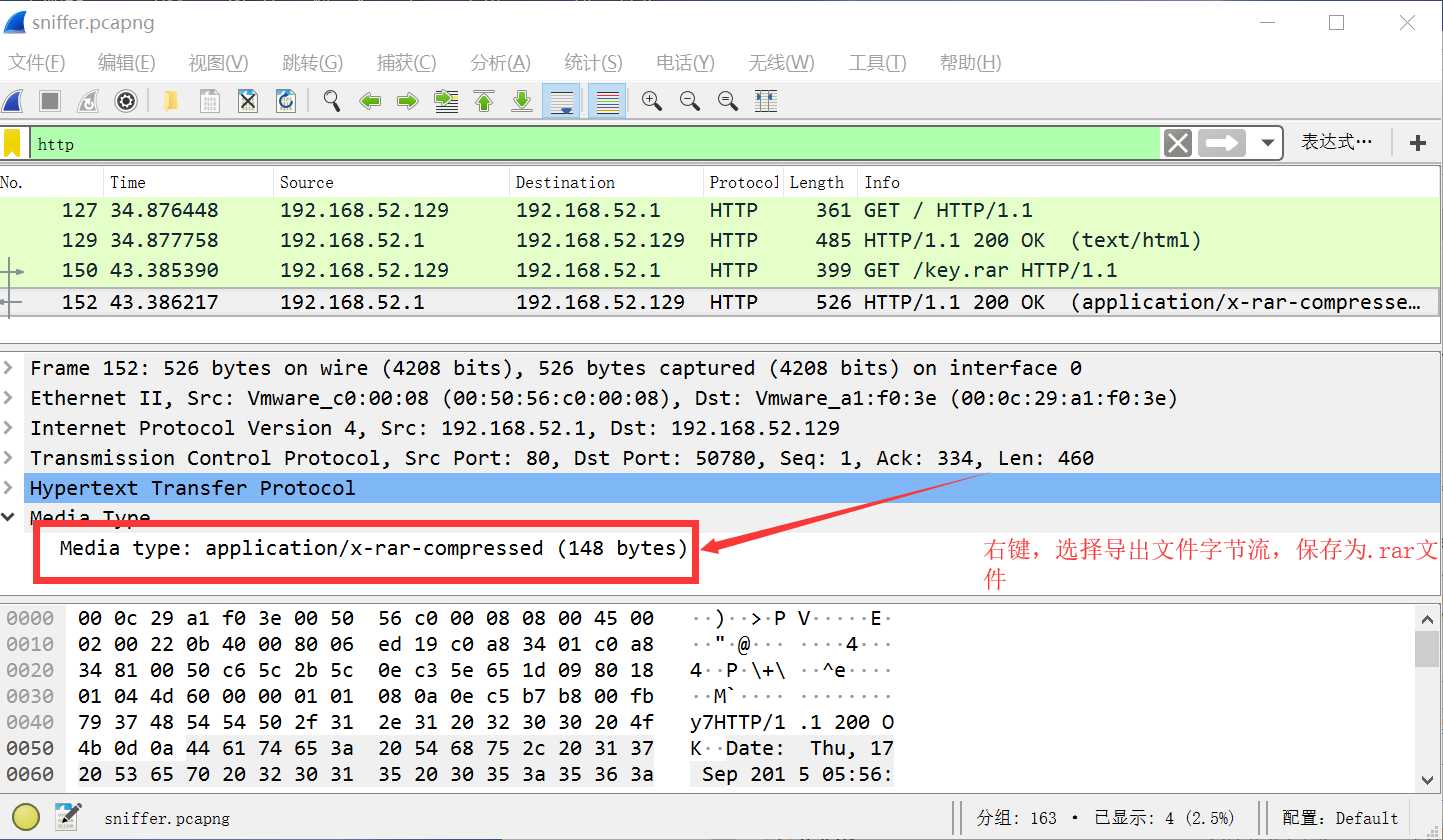

这里面一共有四个http文件,逐个打开,就会发现第二个和第四个分别是一个txt和一个rar文件:

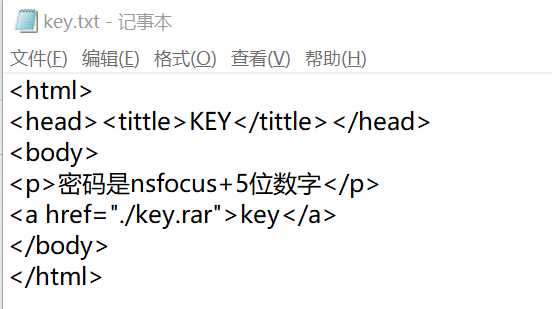

rar文件解压需要密码,先从.txt文件入手,打开:

已经告诉密码了,那就采用爆破的方式,首先得先生成一个字典文件新建一个1.txt文件,接着用python往里面写进字典:

1 #-*-coding=utf-8 -*- 2 f =open(‘1.txt‘,‘w‘) 3 s = ‘nsfocus‘ 4 for i in range(10000,100000): 5 m=‘%05d‘ % i #将整型转换成字符型 6 f.write(s+m+‘\\n‘)

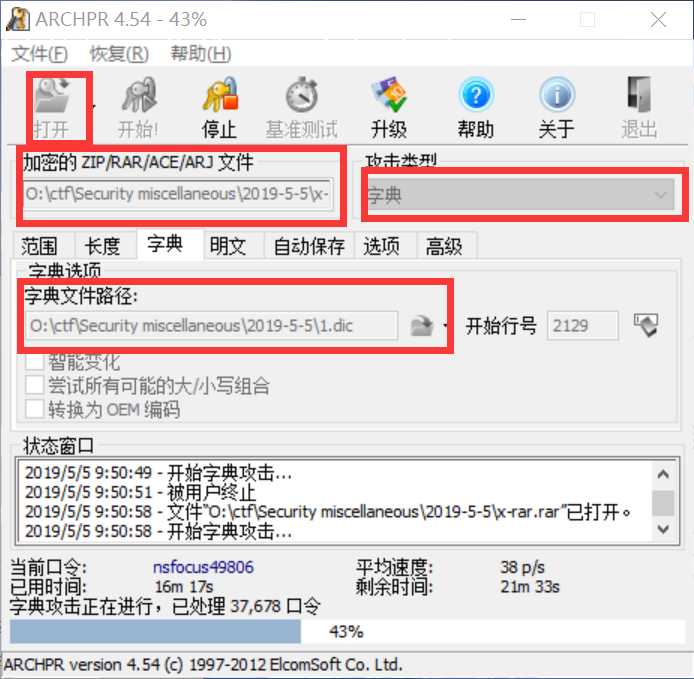

接着修改1.txt的后缀为.dic字典文件,用ARCHPR进行爆破:

剩下的就是等待爆破好。

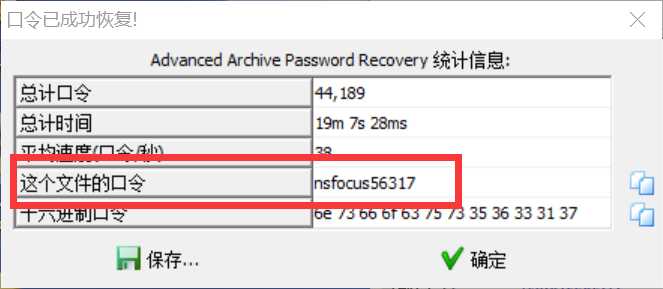

接下来就解压得到flag。

以上是关于实验吧之NSCTF misc250的主要内容,如果未能解决你的问题,请参考以下文章