2018-2019-2 20165320 《网络对抗技术》 Exp7:网络欺诈防范

Posted gst-paul

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了2018-2019-2 20165320 《网络对抗技术》 Exp7:网络欺诈防范相关的知识,希望对你有一定的参考价值。

2018-2019-2 20165320 《网络对抗技术》 Exp7:网络欺诈防范

一、实践目标

- 理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。

二、实践内容

(1)简单应用SET工具建立冒名网站

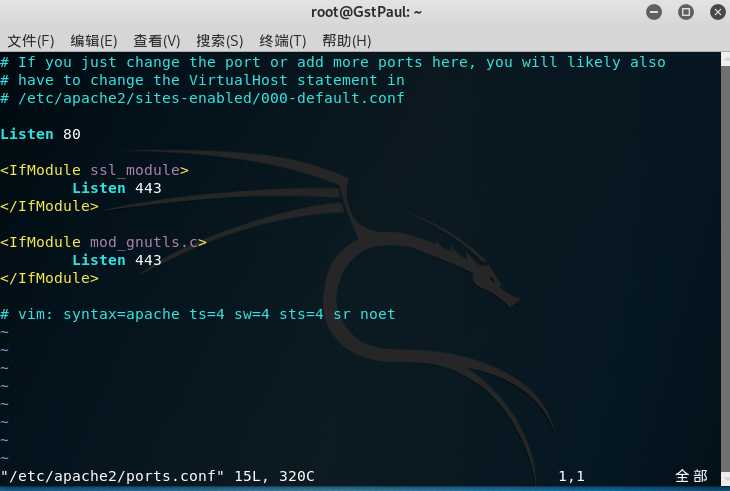

首先需要将SET工具的访问端口改为80,使用

sudo vi /etc/apache2/ports.conf命令修改Apache的端口文件,端口改为80.

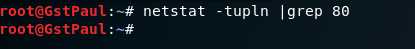

在Kali中使用

netstat -tupln |grep 80命令查看80端口是否被占用。

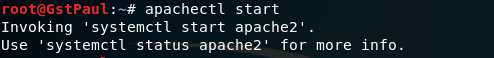

使用

Apache start开启阿帕奇服务:

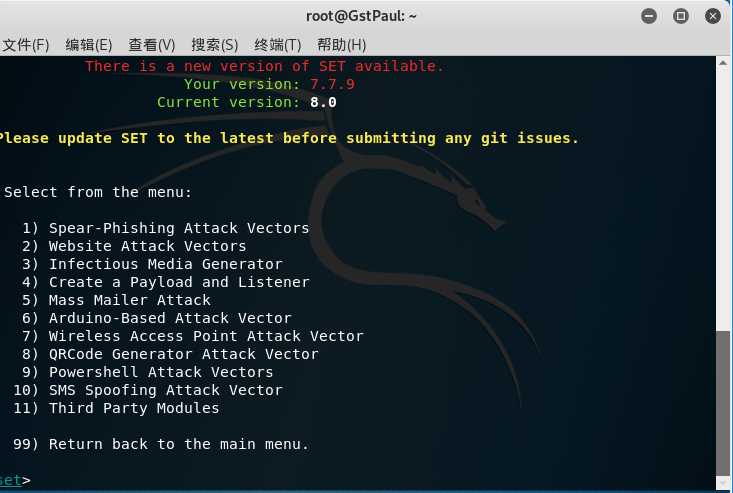

输入

setoolkit打开SET工具:输入1选择社会工程学攻击:

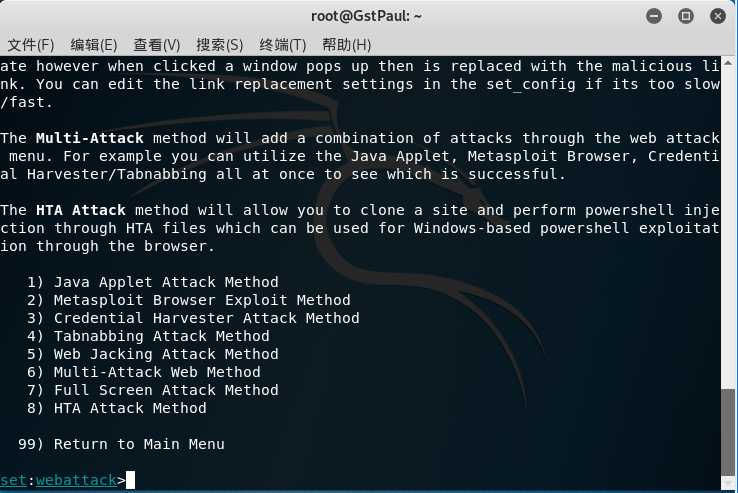

输入2选择钓鱼网站攻击:

输入3登陆密码截取攻击:

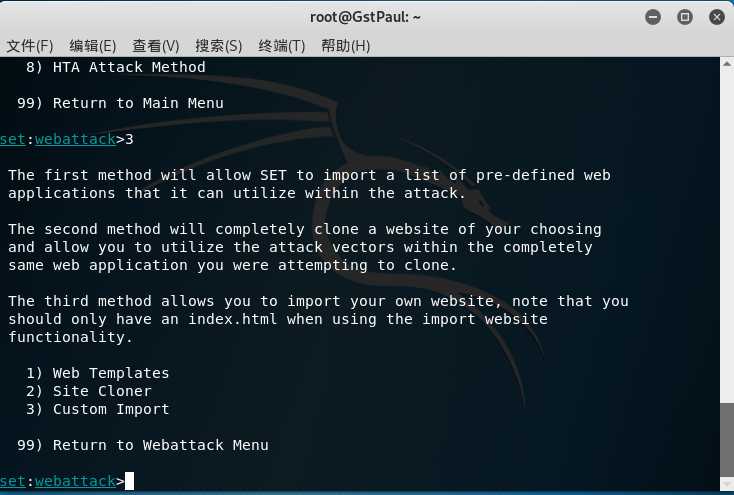

输入2进行网站克隆:

进行相关IP,网站设置:

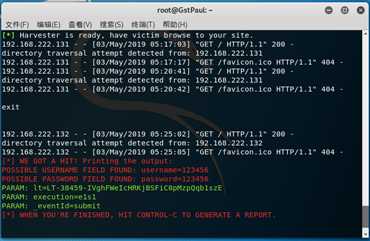

靶机输入攻击机的IP,进入页面,输入相关账号密码

攻击机能得到相关账号密码信息

(2)ettercap DNS spoof

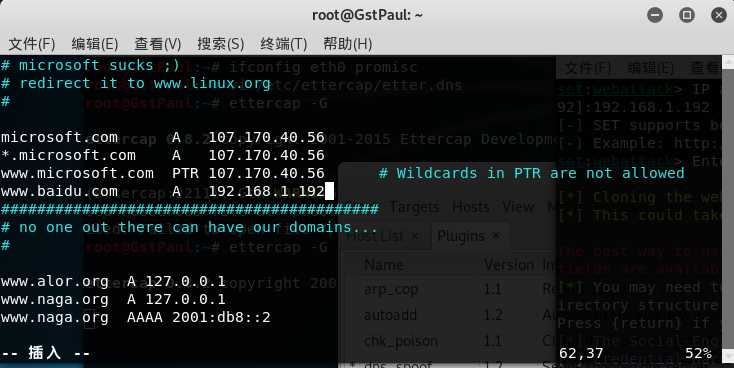

首先将Kali修改为混杂模式:

ifconfig eth0 promisc,然后修改DNS缓存表:vi /etc/ettercap/etter.dns

输入

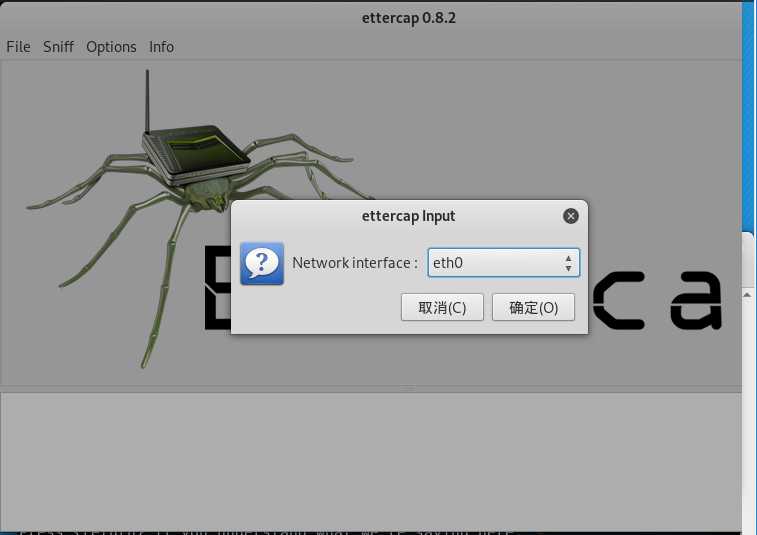

ettercap -G打开ettercap,选择unifiled sniffing,再选择eth0,监听eth0网卡

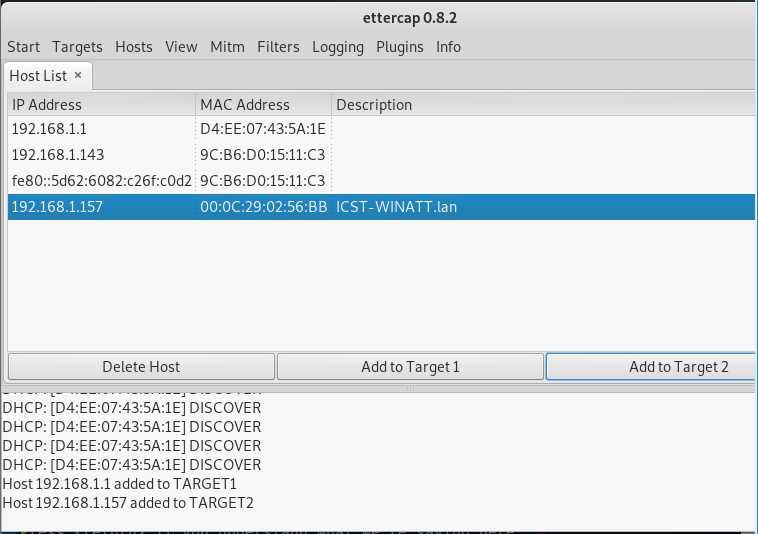

单击HostList,将主机的网关IP添加到Target1,将靶机IP添加到Target2

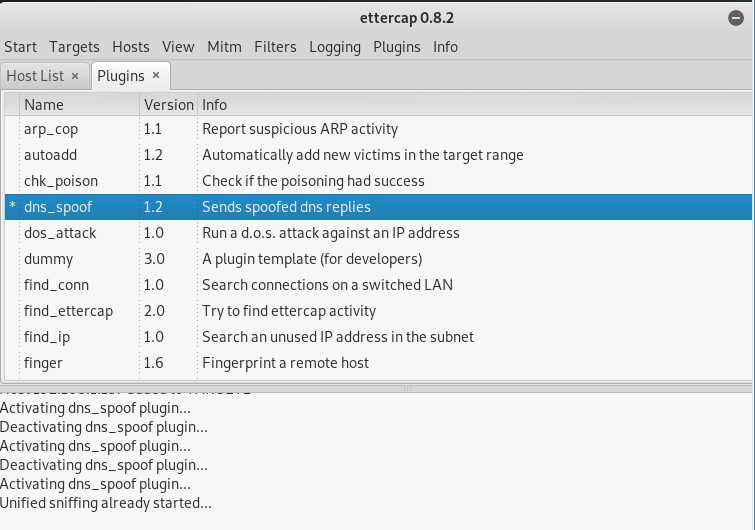

选择Plugins,管理 plugins,选择DNS_SPOOF进行DNS欺骗攻击,然后start sniffing

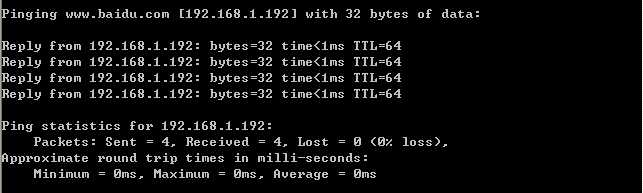

靶机执行ping命令,结果得知DNS欺骗攻击成功

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

按照第一、二步执行相同的设置

在靶机中的IE浏览器输入冒名网址,进入相关登录界面

三、实验问题

1、通常在什么场景下容易受到DNS spoof攻击?

很多人喜欢用公共Wifi,这个很容易被别人篡改,或者有人和你处于同一网段下,可以轻松搞事

2、在日常生活工作中如何防范以上两攻击方法?

不要贪图小便宜,连接陌生人的热点,或者公共场所的wifi,使用不受信任的wifi时,不要透露有关用户名和密码的信息。

以上是关于2018-2019-2 20165320 《网络对抗技术》 Exp7:网络欺诈防范的主要内容,如果未能解决你的问题,请参考以下文章