ASP.NET Core在CentOS上的最小化部署实践

Posted lonelyxmas

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了ASP.NET Core在CentOS上的最小化部署实践相关的知识,希望对你有一定的参考价值。

原文:ASP.NET Core在CentOS上的最小化部署实践引言

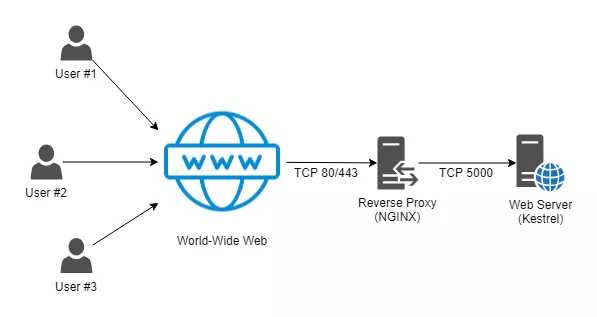

在Linux上部署.Net Core App最好的方式是在Linux机器上使用Kestrel 服务在端口5000上支撑web应用; 然后设置Nginx作为反向代理服务器,将输入请求转发给Kestrel服务器, 这个模式称为 边缘代理服务器(edge-origin proxy)。

使用这种部署模型有如下优势:

使用这种部署模型有如下优势:

-

可扩展性: 反向代理服务器和Web服务器可以设置在一台或者不同的机器上,为伸缩部署提供可能, 可按需部署多个Web服务器,Nginx反向代理服务器本身可充当优秀的负载均衡器。

-

数据安全性:edge-origin 模式隐藏了 Web服务器进程的细节,对外只暴露80端口,对外暴露的只有Nginx 反向代理服务器,减少了网络攻击的可能性。

-

高性能:反向代理服务器可以为后端服务器配置 内容缓存,减少对后端服务器的请求,这是个很重要的性能提升,避免DDOS攻击和暴力恶意攻击。

-

多功能性:本文虽然是在讲述Linux-only 部署, 这种模式允许你高效、透明地混合使用Linux和Windows服务器,以上Web服务器也可以是 IIS-Powered的Web服务器。

准备部署

准备部署

首先明确dotnet程序是一个独立进程, 原本可不依赖反向代理服务器运行; 必备知识点

第二明确Nginx反向代理服务器的作用, 这里我们需要为.NetCore 程序添加必要的中间件

// Invoke the UseForwardedHeaders middleware and configure it to forward the X-Forwarded-For and X-Forwarded-Proto headers. // NOTE: This must be put BEFORE calling UseAuthentication or similar authentication scheme middlewares. // ref.: https://www.ryadel.com/en/asp-net-core-2-publish-deploy-web-application-linux-centos-tutorial-guide-nginx app.UseForwardedHeaders(new ForwardedHeadersOptions { ForwardedHeaders = ForwardedHeaders.XForwardedFor | ForwardedHeaders.XForwardedProto });

第三明确dotnet程序需要在Linux系统中以守护进程的方式运行,可使用 supervisor、systemd等方式。

1. 安装环境

sudo rpm -Uvh https://packages.microsoft.com/config/rhel/7/packages-microsoft-prod.rpm

-- rpm是一种软件包管理方式,这里的微软软件包仓库以rpm包的形式提供,包含仓库配置和供发行版认证软件包的公钥,你可以理解为添加了一个nuget包仓库 sudo yum update sudo yum install aspnetcore-runtime-2.2

-- yum基于rpm包管理,能够从指定服务器自动下载rpm包并且安装,可自动处理依赖关系,并一次安装所有依赖软件包。

2. dotnet程序发布、测试

- 使用VS项目右键发布到指定目录

- 使用zip方式打包

- 使用scp、SFTP工具上传到Linux服务器, 一般情况下拷贝到var目录

scp D:\\production\\eqidproxyServer.zip [email protected]10.201.80.126:/var/www --以下命令将zip包拷贝到 /var/www目录下

- 在CentOS服务器上解压

unzip -d eqidproxyServer eqidproxyServer.zip

- 执行dotnet EqidProxyServer.dll

3. 使用systemd将dotnet进程设置成Linux守护进程

完成以上步骤,dotnet程序并不能在后台作为服务运行,Nginx虽然能作为反向代理服务器转发请求到dotnet进程, 但是并不具备管理dotnet进程的能力。

下面使用 systemd来将dotnet进程设定为系统服务。

systemd是一个Linux的系统服务管理器,其作用是提供系统服务依赖管理 、实现系统初始化时服务的并行启动。

[Unit] Description=EqidProxyServer deploy on centos [Service] WorkingDirectory=/var/www/eqidproxyserver/eqidproxyServer ExecStart=/usr/bin/dotnet /var/www/eqidproxyserver/eqidproxyServer/EqidProxyServer.dll Restart=always # Restart service after 10 seconds if the dotnet service crashes: RestartSec=10 TimeoutStopSec=90 KillSignal=SIGINT SyslogIdentifier=dotnet-example User=root Environment=ASPNETCORE_ENVIRONMENT=Production Environment=DOTNET_PRINT_TELEMETRY_MESSAGE=false [Install] WantedBy=multi-user.target

黄色背景行是需要你注意配置的,这里我们使用root来执行dll, 一般情况下需要创建一个web账户,并给予项目文件夹owner权限。

下面在root用户组下创建www-data用户,并给予owner权限。

sudo useradd -m -g root www-data sudo chown www-data var/www/eqidproxyserver

注意:Linux 是大小写敏感的文件系统,设定ASPNETCORE_ENVIRONMENT=Production 会在配置文件中搜索如下配置文件: appsettings.Production.json, 故配置和文件名需要留意匹配。

sudo systemctl enable kestrel-eqidproxyserver.service // 启用服务 sudo systemctl start kestrel-eqidproxyserver.service // 指定服务名启动 sudo systemctl status kestrel-eqidproxyserver.service // 验证服务状态

以下是验证服务状态的输出:

● kestrel-eqidproxyserver.service - EqidProxyServer deploy on centos Loaded: loaded (/etc/systemd/system/kestrel-eqidproxyserver.service; enabled; vendor preset: disabled) Active: active (running) since Thu 2019-02-28 18:04:20 CST; 3min 2s ago Main PID: 52859 (dotnet) Memory: 46.3M CGroup: /system.slice/kestrel-eqidproxyserver.service └─52859 /usr/bin/dotnet /var/www/eqidproxyserver/eqidproxyServer/EqidProxyServer.dll Feb 28 18:06:18 gs-server-5809 dotnet-eqidproxyserver[52859]: info: Microsoft.AspNetCore.Hosting.Internal.WebHost[2] Feb 28 18:06:18 gs-server-5809 dotnet-eqidproxyserver[52859]: Request finished in 136.6715ms 200 Feb 28 18:06:23 gs-server-5809 dotnet-eqidproxyserver[52859]: info: Microsoft.AspNetCore.Hosting.Internal.WebHost[1] Feb 28 18:06:23 gs-server-5809 dotnet-eqidproxyserver[52859]: Request starting HTTP/1.1 GET http://127.0.0.1/ Feb 28 18:06:23 gs-server-5809 dotnet-eqidproxyserver[52859]: info: Microsoft.AspNetCore.Hosting.Internal.WebHost[2] Feb 28 18:06:23 gs-server-5809 dotnet-eqidproxyserver[52859]: Request finished in 3.5599ms 200 Feb 28 18:06:32 gs-server-5809 dotnet-eqidproxyserver[52859]: info: Microsoft.AspNetCore.Hosting.Internal.WebHost[1] Feb 28 18:06:32 gs-server-5809 dotnet-eqidproxyserver[52859]: Request starting HTTP/1.1 GET http://10.201.80.126/ Feb 28 18:06:32 gs-server-5809 dotnet-eqidproxyserver[52859]: info: Microsoft.AspNetCore.Hosting.Internal.WebHost[2] Feb 28 18:06:32 gs-server-5809 dotnet-eqidproxyserver[52859]: Request finished in 1.3498ms 200

4. 搭配Nginx部署web程序

- sudo yum install nginx 【首次安装需要显式启动: sudo service nginx start】

CentOS安装的nginx并没有作为守护进程运行,执行sudo systemctl enable nginx 启用nginx守护进程: https://www.digitalocean.com/community/tutorials/how-to-install-nginx-on-centos-7Ubuntu 中使用 apt-get 安装的nginx, 安装器会创建systemd init script,也就是说nginx会随着系统启动作为守护程序运行。

- 在终端使用curl localhost 测试nginx

- 修改/etc/nginx/nginx.conf 文件: sudo vi /etc/nginx/nginx.conf

- 配置nginx在80端口将请求转发到Kestrel服务器(localhost:5000)

server { listen 80; server_name default_website; root /usr/share/nginx/html; # Load configuration files for the default server block. include /etc/nginx/default.d/*.conf; location / { proxy_pass http://localhost:5000; proxy_http_version 1.1; proxy_set_header Upgrade $http_upgrade; proxy_set_header Connection keep-alive; proxy_set_header Host $host; proxy_cache_bypass $http_upgrade; proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for; proxy_set_header X-Forwarded-Proto $scheme; } error_page 404 /404.html; location = /40x.html { } error_page 500 502 503 504 /50x.html; location = /50x.html { } }

一旦nginx配置完成,可以使用sudo nginx -t 测试配置文件的语法;

如果配置文件合法,就可以重启nginx: sudo nginx -s reload

完成以上步骤之后,现在已经可以从127.0.0.1、127.0.0.1:5000、 服务器IP访问web程序。

5.查看进程日志

使用systemd方式管理进程,所有事件和进程都会记录到某个集中日志,该集中日志包含所有被systend管理的服务和进程的日志。

这个日志功能相当于windows服务器中的事件查看器。

查看刚才建立的服务日志, 可使用下面的命令:

sudo journalctl -fu kestrel-eqidproxysever.service

时间过滤:

sudo journalctl -fu kestrel-eqidproxysever.service --since "2018-11-18" --until "2019-03-28 04:00"

以上是关于ASP.NET Core在CentOS上的最小化部署实践的主要内容,如果未能解决你的问题,请参考以下文章

ASP .NET Core OpenID Connect - 在外部登录后发出我自己的 cookie?