kali linux fuzz工具集简述

Posted thechosenone95

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了kali linux fuzz工具集简述相关的知识,希望对你有一定的参考价值。

模糊测试是一种自动化软件测试技术,涉及提供无效,意外或随机数据作为计算机程序的输入。 然后监视程序是否存在异常,例如崩溃,内置代码断言失败或潜在的内存泄漏。 通常,模糊器用于测试采用结构化输入的程序。 例如,以文件格式或协议指定该结构,并将有效与无效输入区分开。 有效的模糊器生成“有效”的半有效输入,因为它们不会被解析器直接拒绝,但会在程序中更深层次地创建意外行为,并且“足够无效”以暴露尚未正确处理的极端情况。

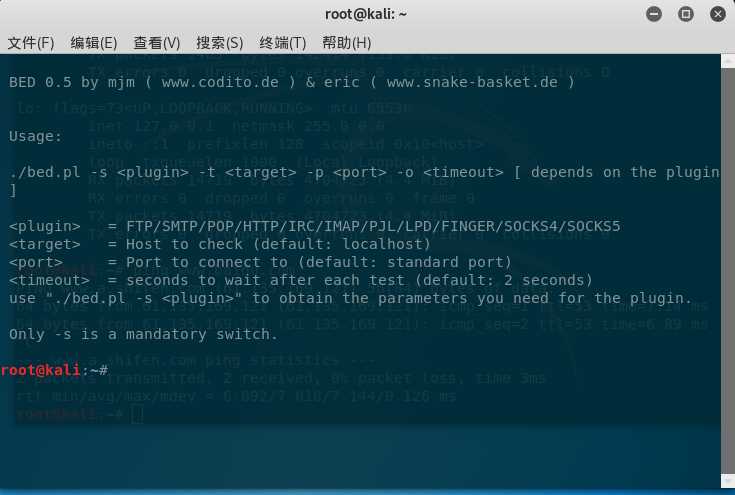

Bed.pl

BED代表Bruteforce Exploit Detector。 它旨在检查守护进程是否存在潜在的缓冲区溢出,格式化字符串等。

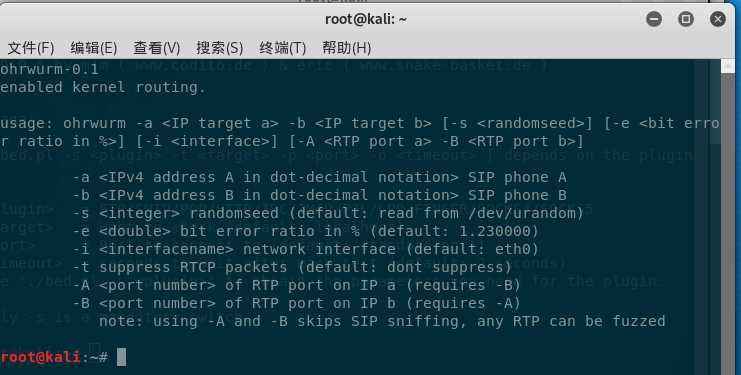

ohrwurm

ohrwurm是一款小巧简单的RTP模糊器,已在少数SIP电话上成功通过测试。 特征:

- 读取SIP消息以获取RTP端口号的信息

- 通过提供RTP端口号可以省略读取SIP,从而可以对任何RTP流量进行模糊测试

- 可以抑制RTCP流量以避免编解码器

- 了解“嘈杂的线条”

- 特别注意打破RTP处理本身

- RTP有效载荷模糊了恒定的BER

- BER是可配置的

- 需要来自dsniff的arpspoof来进行MITM攻击

- 要求两部电话都在交换局域网中(GW操作只能部分工作)

界面:

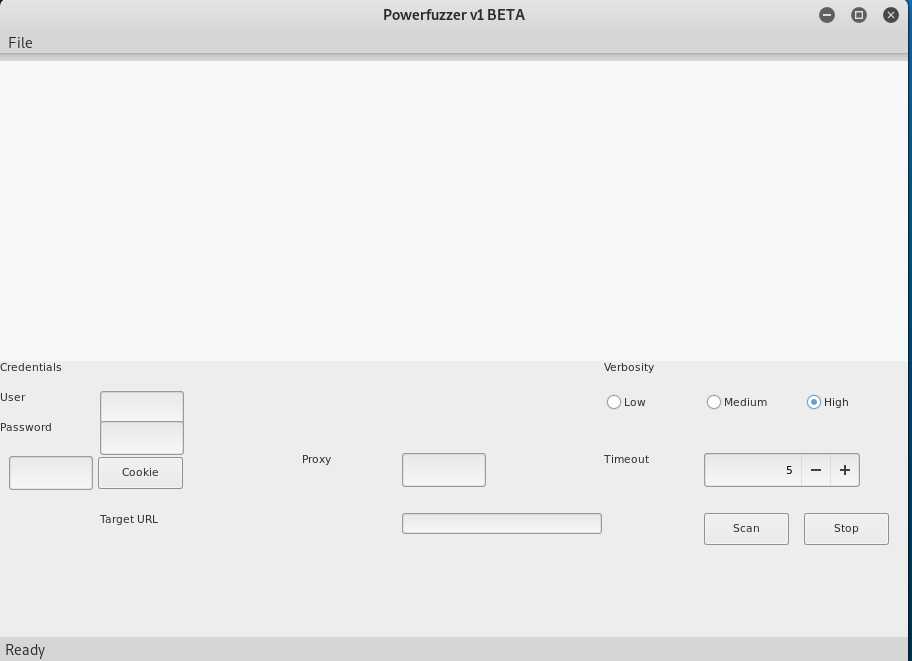

PowerFuzzer

Powerfuzzer是一个高度自动化且完全可定制的Web模糊器(基于HTTP协议的应用程序模糊器),基于许多其他可用的开源模糊器以及从众多安全资源和网站收集的信息。 它旨在用户友好,现代,有效和工作。

目前,它能够识别这些问题:

- 跨站点脚本(XSS)

- 注入(SQL,LDAP,代码,命令和XPATH)

- CRLF

- HTTP 500状态(通常表示可能的错误配置/安全漏洞,包括缓冲区溢出)

本工具设计和编码为模块化和可扩展。 添加新检查应该只需要添加新方法。

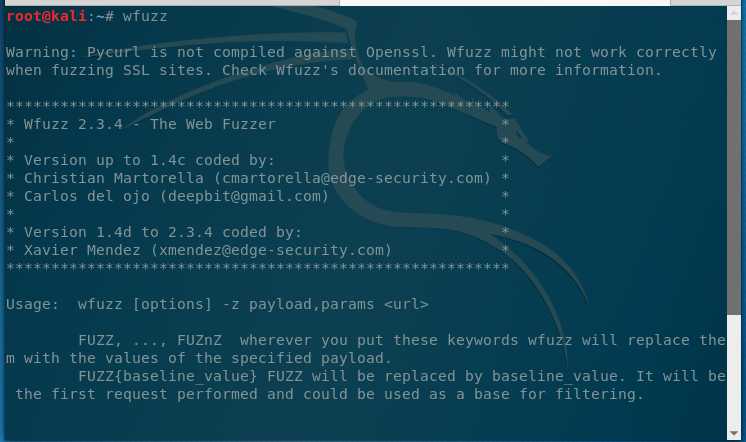

Wfuzz

Wfuzz是一个用于强制Web应用程序的工具,它可用于查找未链接的资源(目录,servlet,脚本等),bruteforce GET和POST参数,用于检查不同类型的注入(SQL,XSS,LDAP等), bruteforce表单参数(用户/密码),模糊测试等。

一些功能:

- 具有多个词典的多注入点功能

- 递归(当做目录暴力时)

- 帖子,标题和身份验证数据强制执行

- 输出到html

- 彩色输出

- 通过返回码,字数,行号,正则表达式隐藏结果

- 模糊的饼干

- 多线程

- 代理支持

- SOCK支持

- 请求之间的时间延迟

- 身份验证支持(NTLM,Basic)

- 所有参数bruteforcing(POST和GET)

- 每个有效负载多个编码器

- 与迭代器的有效负载组合

- 基线请求(过滤结果)

- 蛮力HTTP方法

- 多代理支持(通过不同代理的每个请求)

- HEAD扫描(资源发现速度更快)

- 为已知应用程序量身定制的字典(Weblogic,Iplanet,Tomcat,Domino,Oracle 9i,Vignette,Coldfusion等等)

界面:

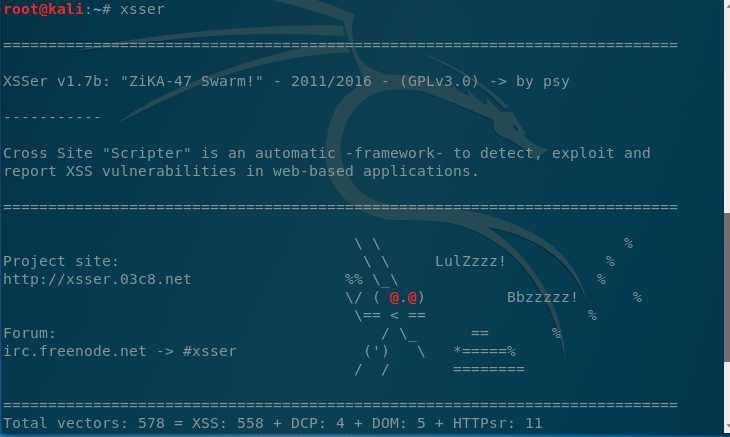

XSSer

跨站点“Scripter”(又名XSSer)是一种自动框架,用于检测,利用和报告基于Web的应用程序中的XSS漏洞。 它包含几个试图绕过某些过滤器的选项,以及各种特殊的代码注入技术。

以上是关于kali linux fuzz工具集简述的主要内容,如果未能解决你的问题,请参考以下文章