2016年上半年软件设计师考试试题上午卷(51-75题)

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了2016年上半年软件设计师考试试题上午卷(51-75题)相关的知识,希望对你有一定的参考价值。

获得武功秘籍,修的一身好功夫,就能如鱼得水般行走于江湖中。获得软考真题,取得命题方向,成功通过考试就游刃有余。下面希赛软考学院为您整理了2016年上半年软件设计师考试真题上午卷,助你轻松备考。

2016年上半年软件设计师考试试题上午卷(51-75题)

●数据的物理独立性和逻辑独立性分别是通过修改(51)来完成的。

A.外模式与内模式之间的映像、模式与内模式之间的映像

B.外模式与内模式之间的映像、外模式与模式之间的映像

C.外模式与模式之间的映像、模式与内模式之间的映像

D.模式与内模式之间的映像、外模式与模式之间的映像

●关系规范化在数据库设计的(52)阶段进行。

A. 需求分析

B.概念设计

C.逻辑设计

D.物理设计

●若给定的关系模式为R<U,F>,U={A,B,C},F = {AB→C,C→B>,则关系R(53)。

A. 有2个候选关键字AC和BC,并且有3个主属性

B.有2个候选关键字AC和AB,并且有3个属性

C.只有一个候选关键字AC,并且有1个非主属性和2个主属性

D.只有一个候选关键字AB,并且有1个非主属性和2个主属性

●某公司数据库中的元件关系模式为P(元件号,元件名称,供应商,供应商所在地,库存量),函数依赖集F如下所示:

F={元件号→元件名称,(元件号,供应商)→库存量,供应商→供应商所在地}

元件关系的主键为(54),该关系存在冗余以及插入异常和删除异常等问题。为了解决这一问题需要将元件关系分解(55),分解后的关系模式可以达到(56)。

(54)A.元件号,元件名称

B.元件号,供应商

C.元件号,供应商所在地

D.供应商,供应商所在地

(55)A.元件1(元件号,元件名称,库存量)、元件2(供应商,供应商所在地)

B.元件1(元件号,元件名称)、元件2(供应商,供应商所在地,库存量)

C.元件1(元件号,元件名称)、元件2(元件号,供应商,库存量)、元件3(供应商,供应商所在地)

D.元件1(元件号,元件名称)、元件2(元件号,库存量)、元件3(供应商,供应商所在地)、元件4(供应商所在地,库存量)

(56)A.1NF

B.2NF

C.3NF

D.4NF

●若元素以a,b,c,d,的顺序进入一个初始为空的栈中,每个元素进栈、出栈各1次,要求出栈的第一个元素为d,则合法的出栈序列共有(57)种。

A.4

B.5

C.6

D.24

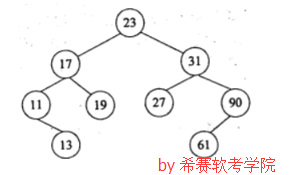

●设有二叉排序树(或二叉查找树)如下图所示,建立该二叉树的关键码序列不可能是(58)。

A.23 31 17 19 11 27 13 90 61

B.23 17 19 31 27 90 61 11 13

C.23 17 27 19 31 13 11 90 61

D.23 31 90 61 27 17 19 11 13

●若一棵二叉树的高度(即层数)为h,则该二叉树(59)。

A. 有2h个结点

B.有2h-1个结点

C.最少有2h-1个结点

D.最多有2h-1个结点

●在13个元素构成的有序表A[1..13]中进行折半查找(或称为二分查找,向下取整)。那么以下叙述中,错误的是(60)。

A. 无论要查找哪个元素,都是先与A[7]进行比较

B.若要查找的元素等于A[9],则分别需与A[7]、A[11]、A[9]进行比较

C.无论要查找的元素是否在A[]中,最多与表中的4个元素比较即可

D.若待查找的元素不在A[]中,最少需要与表中的3个元素进行比较

●以下关于图的遍历的叙述中,正确的是(61)。

A.图的遍历是从给定的源点出发对每一个顶点仅访问一次的过程

B.图的深度优先遍历方法不适用于无向图

C.使用队列对图进行广度优先遍历

D.图中有回路时则无法进行遍历

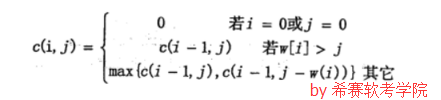

●考虑一个背包问题,共有n=5个物品,背包容量为W=10,物品的重量和价值分别为:w={2,2,6,5,4},v={6,3,5,4,6},求背包问题的最大装包价值。若此为0-1背包问题,分析该问题具有最优子结构,定义递归式为

其中c(i,j)表示i个物品、容量为j的0-1背包问题的最大装包价值,最终要求解c(n,W)。

采用自底向上的动态规划方法求解,得到最大装包价值为(62),算法的时间复杂度为(63)。

若此为部分背包问题,首先采用归并排序算法,根据物品的单位重量价值从大到小排序,然后依次将物品放入背包直至所有物品放入背包中或者背包再无容量,则得到的最大装包价值为(64),算法的时间复杂度为(65)。

(62)A.11

B.14

C.15

D.16.67

(63)A.Θ(nW)

B.Θ(nlgn)

C.Θ(n2)

D.Θ(nlgnW)

(64)A.11

B.14

C.15

D.16.67

(65)A.Θ(nW)

B.Θ(nlgn)

C.Θ(n2)

D.Θ(nlgnW)

●默认情况下,FTP服务器的控制端口为(66),上传文件时的端口为(67)。

(66)A.大于1024的端口

B.20

C.80

D.21

(67)A.大于1024的端口

B.20

C.80

D.21

●使用ping命令可以进行网络检测,在进行一系列检测时,按照由近及远原则,首先执行的是(68)。

A.ping默认网关

B.ping本地IP

C.ping127.0.0.1

D.ping远程主机

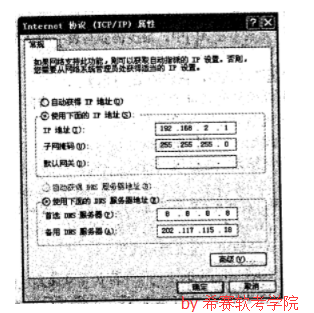

●某PC的Internet协议属性参数如下图所示,默认网关的IP地址是(69)。

A.8.8.8.8

B.202.117.115.3

C.192.168.2.254

D.202.117.115.18

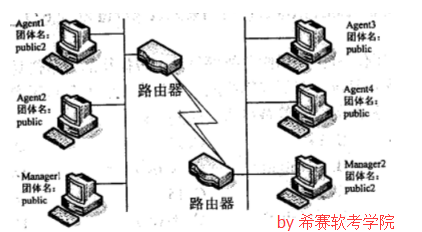

●在下图的SNMP配置中,能够响应Manager2的getRequest请求的是(70)。

A.Agentl

B.Agent2

C.Agent3

D.Agent4

●In the fields of physical security and information security,access control is the selective restriction of access to a place or other resource.The act of accessing may mean consuming,entering,or using.Permission to access a resource is called authorization(授权).

An access control mechanism(71)between a user(or a process executing on behalf of a user)and system resources,such as applications,operating systems,firewalls,routers,files,and databases.The system must first authenticate(验证)a user seeking access.Typically the authentication function determines whether the user is(72)to access the system at all.Then the access control function determines if the specific requested access by this user is permitted.A security administrator maintains an authorization database that specifies what type of access to which resources is allowed for this user.The access control function consults this database to determine whether to(73)access.An auditing function monitors and keeps a record of user accesses to system resources.

In practice,a number of(74)may cooperatively share the access control function.All operating systems have at least a rudimentary(基本的),and in many cases a quite robust,access control component.Add-on security packages can add to the(75)access control capabilities of the OS.Particular applications or utilities,such as a database management system,also incorporate access control functions.External devices,such as firewalls,can also provide access control services.

(71)A.cooperates

B.coordinates

C.connects

D.mediates

(72)A.denied

B.permitted

C.prohibited

D.rejected

(73)A.open

B.monitor

C.grant

D.seek

(74)A.components

B.users

C.mechanisms

D.algorithms

(75)A.remote

B.native

C.controlled

D.Automated

以上是关于2016年上半年软件设计师考试试题上午卷(51-75题)的主要内容,如果未能解决你的问题,请参考以下文章

软件设计师考试18年上半年上午考试真题及解析(11~15题)