160个crackme 008 Andrénalin.1

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了160个crackme 008 Andrénalin.1相关的知识,希望对你有一定的参考价值。

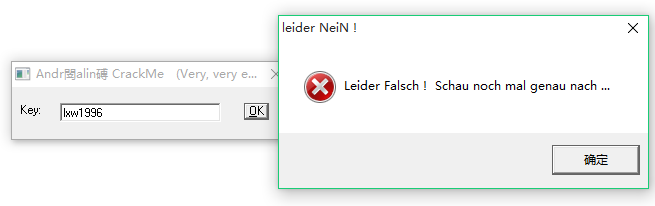

打开,伪码检验:

弹出框不知道是哪国的语言...怪怪的

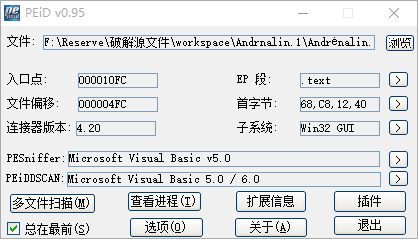

peid:

VB的,无壳,看起来应该很简单

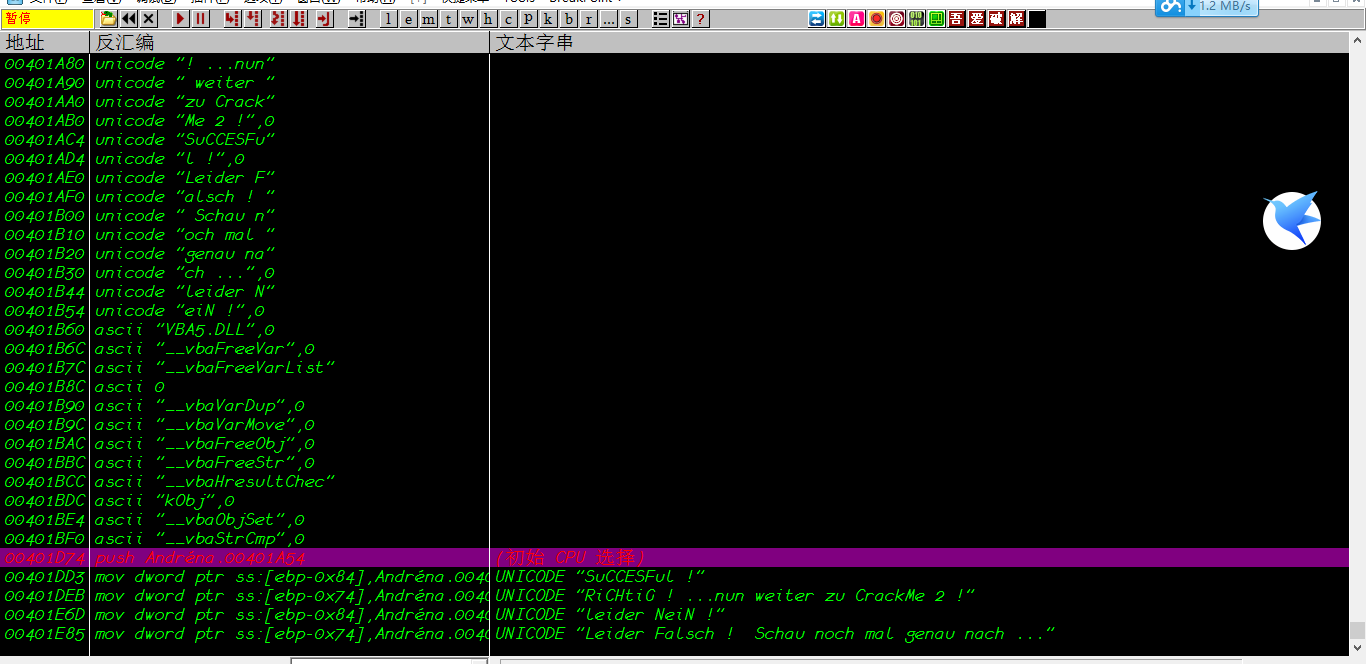

OD,查找字符串:

看到了Successful字符串,应该是一个成功,一个失败的注册吧,ok,双机进入它的领空:

大概看了一下代码,额,很简单:

00401D73 . 51 push ecx;用户输入的key 00401D74 . 68 541A4000 push Andréna.00401A54 ; UNICODE "SynTaX 2oo1" 00401D79 . FF15 08314000 call dword ptr ds:[<&MSVBVM50.__vbaStrCmp>] ; msvbvm50.__vbaStrCmp 00401D7F . 8BF8 mov edi,eax 00401D81 . 8D4D D8 lea ecx,dword ptr ss:[ebp-0x28] 00401D84 . F7DF neg edi 00401D86 . 1BFF sbb edi,edi 00401D88 . 47 inc edi 00401D89 . F7DF neg edi 00401D8B . FF15 5C314000 call dword ptr ds:[<&MSVBVM50.__vbaFreeStr>] ; msvbvm50.__vbaFreeStr 00401D91 . 8D4D D4 lea ecx,dword ptr ss:[ebp-0x2C] 00401D94 . FF15 60314000 call dword ptr ds:[<&MSVBVM50.__vbaFreeObj>] ; msvbvm50.__vbaFreeObj 00401D9A . 66:3BFE cmp di,si 00401D9D . 0F84 A0000000 je Andréna.00401E43 ; ;跳转到错误代码的位置

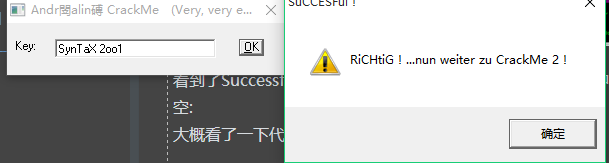

Vbastrcmp比较输入的key和字符串SynTaX 2oo1,好吧,正确的key应该是它

没什么可说的...

以上是关于160个crackme 008 Andrénalin.1的主要内容,如果未能解决你的问题,请参考以下文章