BUUCTF-RE-CrackRTF

Posted basstorm

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了BUUCTF-RE-CrackRTF相关的知识,希望对你有一定的参考价值。

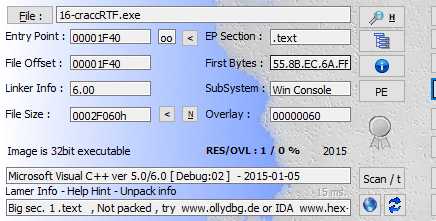

拿到题目,是win32程序,照例查壳:

IDA:

看到几个像md5的字符串,查看逻辑,是把第一个字符串的明文和@DBApp拼接,再把第二个字符串的明文和上一个拼接完的拼接。

所以现在的目的是解出这两个字符串,第一个明文直接somd5解一下:

看到是123321

再查第二个,查不出来,再往下看看

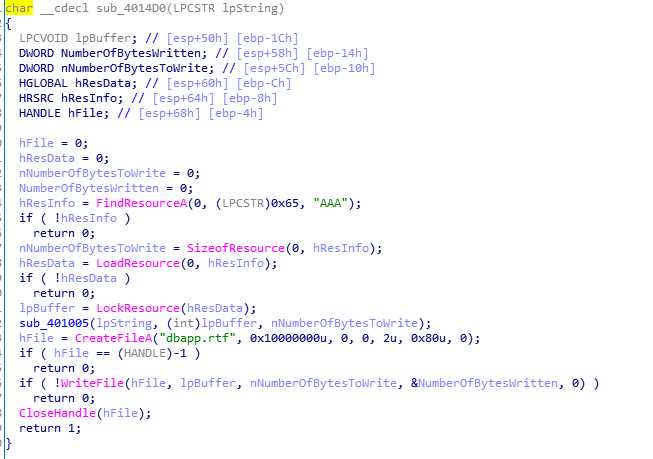

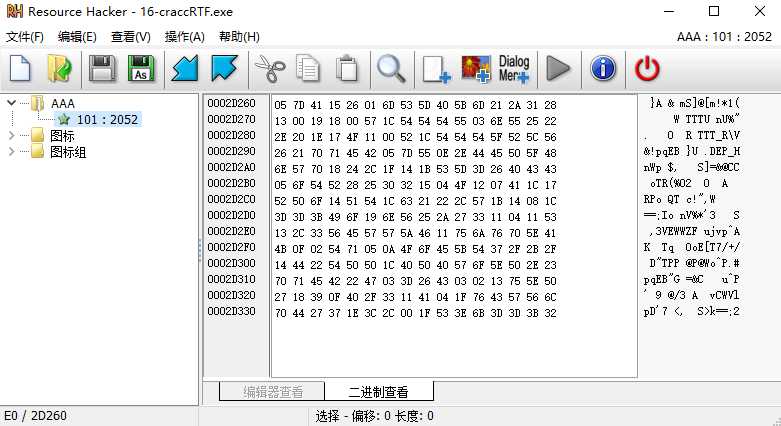

看到这里使用拼接好的字符串进行了一番处理之后生成了一个rtf文件,果断提取EXE资源:

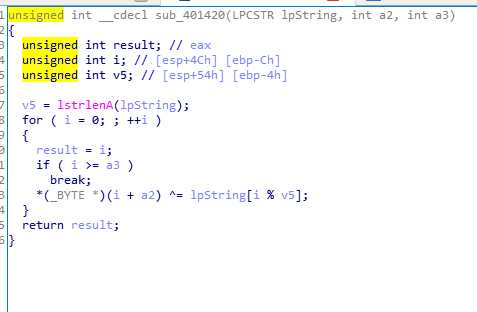

可以看到对于这个bin进行了逐字节处理:

根据RTF文件头{\\rtf1,可以解出key2:~!3a@0

这里的rtf文件头,是固定死的,所以直接可以把key2计算出来。

然后再逐字节异或提取出的文件,即可拿到flag

以上是关于BUUCTF-RE-CrackRTF的主要内容,如果未能解决你的问题,请参考以下文章