Natas24 Writeup(strcmp绕过漏洞)

Posted zhengna

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Natas24 Writeup(strcmp绕过漏洞)相关的知识,希望对你有一定的参考价值。

Natas24:

一个登录页面,查看源码,发现关键代码:

if(array_key_exists("passwd",$_REQUEST)){

if(!strcmp($_REQUEST["passwd"],"<censored>")){

echo "<br>The credentials for the next level are:<br>";

echo "<pre>Username: natas25 Password: <censored></pre>";

}

else{

echo "<br>Wrong!<br>";

}

}

存在strcmp()函数,strcmp()函数的作用是比较两个字符串,相同则为0。由此自然想到了strcmp漏洞,strcmp函数无法比较数组,会返回0,将passwd输入为数组即可绕过。

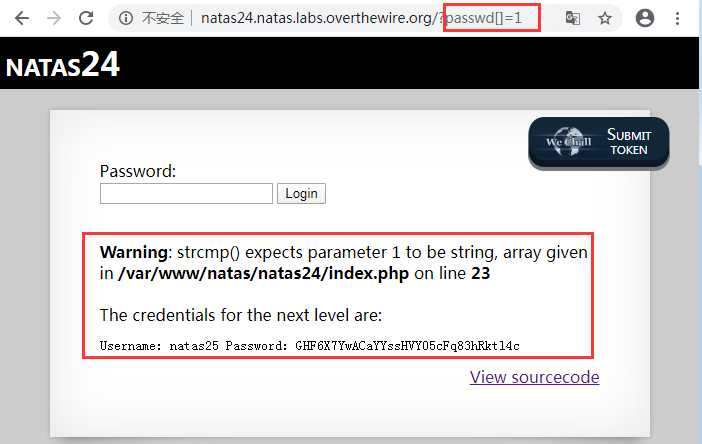

Payload: [url]http://natas24.natas.labs.overthewire.org/?passwd[]=1

flag:GHF6X7YwACaYYssHVY05cFq83hRktl4c

扩展——strcmp漏洞

php strcmp(str1,str2) 函数:比较两个字符串(区分大小写)。

如果 str1 小于 str2 返回 < 0; 如果 str1 大于 str2 返回 > 0;如果两者相等返回 0。

可知,期望传入的数据类型是字符串类型,但是如果我们传入非字符串类型的数据的时候,这个函数将会有怎么样的行为呢?实际上,当接受到了不符合的类型,这个函数将发生错误。在php 5.2版本以及之前的版本中,利用strcmp函数将数组与字符串进行比较会返回-1,但是从5.3开始,会返回0!也就是虽然报了错,但却判定其相等了。这对于使用这个函数来做判断的代码来说简直是一个致命的漏洞。

参考:https://www.cnblogs.com/ichunqiu/p/9554885.html

以上是关于Natas24 Writeup(strcmp绕过漏洞)的主要内容,如果未能解决你的问题,请参考以下文章