基础篇——SQL注入(工具注入)

Posted twlr

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了基础篇——SQL注入(工具注入)相关的知识,希望对你有一定的参考价值。

注入工具

上一篇介绍了SQL注入漏洞以及一些手工注入方法,本篇介绍一下注入工具

1、sqlmap

sqlmap属于比较经典的一个注入工具,功能强大,还自带一些绕过参数

使用方法:

sqlmap.py -u “url” 对url连接进行注入检测

然后使用注入参数进行注入

-u //添加url进行检测

-dbs //进行数据库检测

-tables //猜解数据库表

-colums //猜解字段

--level 1~5 //设置注入等级最高5级

--risk 1~3 //设置危险等级

--data “参数内容” //post注入

-r 1.txt //对1.txt内容进行注入

--delay //延时

sqlmap自带绕过脚本temper

使用方法:

--temper 脚本名称

列出一些脚本:

apostrophemask.py 用UTF-8全角字符替换单引号字符

apostrophenullencode.py 用非法双字节unicode字符替换单引号字符

appendnullbyte.py 在payload末尾添加空字符编码

base64encode.py 对给定的payload全部字符使用Base64编码

between.py 分别用“NOT BETWEEN 0 AND #”替换大于号“>”,“BETWEEN # AND #”替换等于号“=”

bluecoat.py 在SQL语句之后用有效的随机空白符替换空格符,随后用“LIKE”替换等于号“=”

chardoubleencode.py 对给定的payload全部字符使用双重URL编码(不处理已经编码的字符)

charencode.py 对给定的payload全部字符使用URL编码(不处理已经编码的字符)

charunicodeencode.py 对给定的payload的非编码字符使用Unicode URL编码(不处理已经编码的字符)

concat2concatws.py 用“CONCAT_WS(MID(CHAR(0), 0, 0), A, B)”替换像“CONCAT(A, B)”的实例

equaltolike.py 用“LIKE”运算符替换全部等于号“=”

greatest.py 用“GREATEST”函数替换大于号“>”

halfversionedmorekeywords.py 在每个关键字之前添加mysql注释

ifnull2ifisnull.py 用“IF(ISNULL(A), B, A)”替换像“IFNULL(A, B)”的实例

lowercase.py 用小写值替换每个关键字字符

modsecurityversioned.py 用注释包围完整的查询

modsecurityzeroversioned.py 用当中带有数字零的注释包围完整的查询

multiplespaces.py 在SQL关键字周围添加多个空格

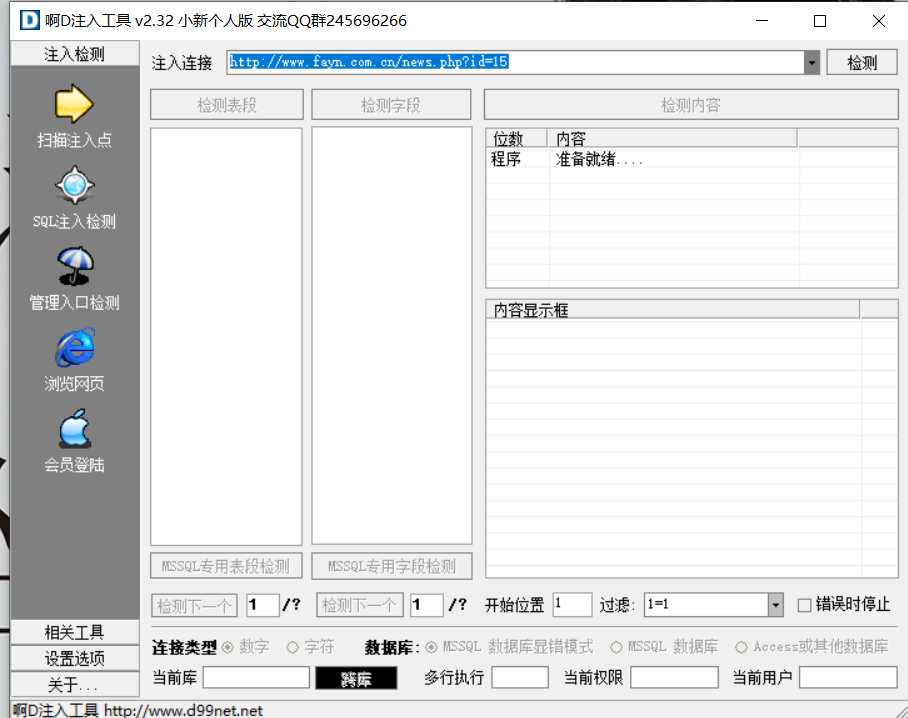

2、啊D

啊D是一个图形化工具,直接在目标出输入url地址即可进行自动扫描

3、明小子

明小子也是一款图形化工具使用方法和啊D类似

以上是关于基础篇——SQL注入(工具注入)的主要内容,如果未能解决你的问题,请参考以下文章