Docker私有仓库之---Harbor仓库的搭建及使用

Posted 28线不知名云架构师

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Docker私有仓库之---Harbor仓库的搭建及使用相关的知识,希望对你有一定的参考价值。

一、什么是harbor

- Harbor 是VMware 公司开源的企业级Docker Registry 项目,其目标是帮助用户迅速搭建一个企业级的Docker Registry服务。

- Harbor以Docker 公司开源的Registry 为基础,提供了图形管理UI、基于角色的访问控制(Role Based AccessControl)、AD/LDAP集成、以及审计日志(Auditlogging)等企业用户需求的功能,同时还原生支持中文。

- Harbor的每个组件都是以Docker 容器的形式构建的,使用docker-compose 来对它进行部署。用于部署Harbor的docker-compose模板位于harbor/docker- compose.yml。

二、Harbor 的特性

1、基于角色控制:用户和仓库都是基于项目进行组织的,而用户在项目中可以拥有不同的权限。

2、基于镜像的复制策略:镜像可以在多个Harbor实例之间进行复制(同步)

3、支持LDAP/AD: Harbor 可以集成企业内部已有的AD/LDAP (类似数据库的一 张表),用于对已经存在的用户认证和管理。

4、镜像删除和垃圾回收:镜像可以被删除,也可以回收镜像占用的空间。

5、图形化用户界面:用户可以通过浏览器来浏览,搜索镜像仓库以及对项目进行管理。

6、审计管理:所有针对镜像仓库的操作都可以被记录追溯,用于审计管理。

7、支持RESTful API: RESTful API提供给管理员对于Harbor 更多的操控,使得与其它管理软件集成变得更容易。

8、Harbor和docker registry的关系: Harbor实质上是对docker registry做了封装,扩展了自己的业务模板。

三、Harbor 的构成

Harbor在架构.上主要有Proxy、 Registry、 Core services、 Database ( Harbor-db)、Log collector ( Harbor-log)、Job services六个组件。

①Proxy: Harbor 的Registry、UI、Token服务等组件,都处在nginx 反向代理后边。该代理将来自浏览器、docker clients !的请求转发到后端不同的服务上。

②Registry:负责储存Docker 镜像,并处理Docker push/pull命令。由于要对用户进行访问控制,即不同用户对Docker 镜像,有不同的读写权限,Registry 会指向一一个Token服务,强制用户的每次Docker pull/push 请求都要携带一 个合法的Token,Registry会通过公钥对Token进行解密验证。

③Core services: Harbor的核心功能,主要提供以下3个服务:

(1) UI (harbor-ui) :提供图形化界面,帮助用户管理Registry. 上的镜像(image) ,并对用户进行授权。

(2) WebHook : 为了及时获取Registry. 上image 状态变化的情况,在Registry. 上配置Webhook, 把状态变化传递给UI模块。

(3) Token 服务 :负责根据用户权限给每个Docker push/pull 命令签发Token。 Docker 客户端向Registry服务发起的请求,如果不包含Token, 会被重定向到Token服务,获得Token 后再重新向Registry 进行请求。

④Database (harbor-db) :为core services提 供数据库服务,负责储存用户权限、审计日志、Docker 镜像分组信息等数据。

⑤Job services: 主要用于镜像复制,本地镜像可以被同步到远程Harbor 实例上。

⑥Log collector (harbor-log) :负责收集其他组件的日志到一个地方。

Harbor的每个组件都是以Docker容器的形式构建的,因此,使用DockerCompose来对它进行部署。

总共分为7个容器运行,通过在docker-compose . yml所在目录中执行docker-compose ps命令来查看,名称分别为: nginx、 harbor -jobservice、harbor-ui、 harbor -db、harbor- adminserver、registry、 harbor-log 。其中harbor-adminserver主要是作为一个后端的配置数据管理,并没有太多的其他功能。harbor-ui所要操作的所有数据都通过harbor-adminserver这样一个 数据配置管理中心来完成。

四、harbor部署

4.1、环境部署

systemctl stop firewalld

systemctl disable firewalld

setenforce 0

vim /etc/selinux/config

SELINUX=disabled

vim /etc/sysctl.conf

net.ipv4.ip_forward=1

sysctl -p

systemctl restart network4.2、docker依赖包下载

yum install -y yum-utils device-mapper-persistent-data lvm2

#设置阿里云镜像源

cd /etc/yum.repos.d/

yum-config-manager --add-repo https://mirrors.aliyun.com/docker-ce/linux/centos/docker-ce.repo

4.3、安装docker-ce 社区版

yum install -y docker-ce4.4、.docker的配置

vim /etc/docker/daemon.json

"log-driver": "json-file",

"log-opts":

"max-size": "100m"

,

"insecure-registries": [

"192.168.231.128"#此处是harbor的服务部署地址

],

"storage-driver": "overlay2",

"storage-opts": [

"overlay2.override_kernel_check=true"

]

systemctl daemon-reload

systemctl restart docker

systemctl status docker.service

docker –version4.5、Docker-compose安装及验证

#下载到/usr/local/bin/下面

curl -L https://get.daocloud.io/docker/compose/releases/download/1.25.1/docker-compose-`uname -s`-`uname -m` -o /usr/local/bin/docker-compose

#赋权

chmod 755 -R /usr/local/bin/docker-compose

#验证

docker-compose –version

4.6、Harbor安装及验证

4.6.1、harbor安装

将以下的包解压到/opt下,文件夹命名为harbor

cd /opt/harbor

vim harbor.yml

hostname: 192.168.231.128 #这个是部署harbor的服务器ip地址

执行nohup ./install.sh &运行harbor4.6.2、界面验证

浏览器打开仓库地址:192.168.231.128

用户密码:admin/Harbor12345

4.7、Docker 推送镜像Harbor仓库

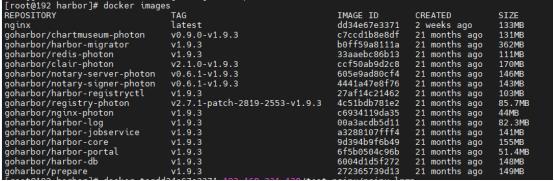

docker imges修改标签

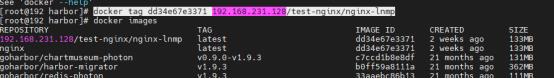

docker tag dd34e67e3371 192.168.231.128/test-nginx/nginx-lnmp

Docker login192.168.231.128

docker push 192.168.231.128/test-nginx/nginx-lnmp验证:

以上是关于Docker私有仓库之---Harbor仓库的搭建及使用的主要内容,如果未能解决你的问题,请参考以下文章