2019-2020-12 20175313 20175328 20175329 实验五 通讯协议设计

Posted xyejava

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了2019-2020-12 20175313 20175328 20175329 实验五 通讯协议设计相关的知识,希望对你有一定的参考价值。

2019-2020-12 20175313 20175327 20175329 实验五 通讯协议设计

实验内容

通讯协议设计

OPENSSL

- 1.简介

OpenSSL是一个SSL协议的开源实现,采用C语言作为开发语言,具备了跨平台的能力,支持Unix/Linux、Windows、Mac OS等多种平台。 - 2.功能部分

OpenSSL整个软件包大概可以分成三个主要的功能部分: - 密码算法库

- SSL协议库

- 应用程序

- 3.作用

数据加密是信息信息传输中的一个重要组成部分。任何信息都以明文方式传输,确实是个很不安全的做法。所以,需要对数据进行加密。将明文数据转换为密文数据,再进行传输。

OpenSSL是一套用于SSL/TLS协议的加密工具,其作用有:

1. 生成私有密钥.

2. 生成证书,即数字签名证书,它包含一个公有密钥,可以用来单向的加密和解密数据。即,使用公钥加密的数据,只能使用私有密钥解密。使用私钥加密的数据,可以使用公钥来解密。

3. 计算信息摘要.。

4. SSL/TLS客户端和服务器端测试。

5. 处理S/MIME标记和邮件的加密。证书

证书就是数字化的文件,里面有一个实体(网站、个人等)的公共密钥和其他的属性,如名称等。该公共密钥只属于某一个特定的实体,它的作用是防止一个实体假装成另外一个实体。证书用来保证不对称加密算法的合理性。

我们现在常用的证书是采用X.509结构的,这是一个国际标准证书结构。任何遵循该标准的应用程序都可以读写X509结构的证书。通过检查证书里面的CA的名字,和CA的签名,就知道这个证书的确是由该CA签发的,然后,你就可以简单证书里面的接收证书者的名字,然后提取公共密钥。这样做建立的基础是,你信任该CA,认为该CA没有颁发错误的证书。

- 例如,一个证书的格式如下所示:

-----BEGIN CERTIFICATE-----

MIIC5jCCAk+gAwIBAgIUD+lk+DvSXyCqiJBxG24t1ShpSmgwDQYJKoZIhvcNAQEL

BQAwgYQxCzAJBgNVBAYTAmNoMRAwDgYDVQQIDAdiZWlqaW5nMRAwDgYDVQQHDAdi

ZWlqaW5nMRAwDgYDVQQKDAdmZW5ndGFpMQ8wDQYDVQQLDAZ4aW5jdW4xDDAKBgNV

BAMMA2R3ajEgMB4GCSqGSIb3DQEJARYRMjI1MDkyOTg0M0BxcS5jb20wHhcNMTcx

MjA2MTQwMjQyWhcNMjAxMjA1MTQwMjQyWjCBhDELMAkGA1UEBhMCY2gxEDAOBgNV

BAgMB2JlaWppbmcxEDAOBgNVBAcMB2JlaWppbmcxEDAOBgNVBAoMB2Zlbmd0YWkx

DzANBgNVBAsMBnhpbmN1bjEMMAoGA1UEAwwDZHdqMSAwHgYJKoZIhvcNAQkBFhEy

MjUwOTI5ODQzQHFxLmNvbTCBnzANBgkqhkiG9w0BAQEFAAOBjQAwgYkCgYEAvJz0

9d1vrKihyMnFvxq1DDEllRmMeoNnByZrA8t4usqTcjqD9JhZ8pc8PXOcYrvWDBtA

bEal3AJ53OXgTWUBYIE40CpbWJh49mdy30QOiG2PJa68PFSCMN4h4esXqpTsZd/p

raQIcFgV0Lv4/oirdviHMxKdU4Fg3R8lNK4Bm4MCAwEAAaNTMFEwHQYDVR0OBBYE

FGlNsxsqIlUMKaJW+vUb6xbyDVxAMB8GA1UdIwQYMBaAFGlNsxsqIlUMKaJW+vUb

6xbyDVxAMA8GA1UdEwEB/wQFMAMBAf8wDQYJKoZIhvcNAQELBQADgYEAfcvw0JRX

fXyZEukZmNpY1fSlMFQ62e+kQa10V6n56fpxV2ZtyhwPy6nwXBF2iJQpSzmKDAJe

NWDtKhUnxg8rOi7TK33m4CfXkB/KbPY//Xhx0x+vZ9EYf3x/9dLIS02WCy/vweWy

Igs3aBoNuj4jjjp/Dp70EnguuvIUnr8eBFo=

-----END CERTIFICATE-----任务一 Linux下OpenSSL的安装与测试

一、安装指南

在Ubuntu中完成 http://www.cnblogs.com/rocedu/p/5087623.html 中的作业

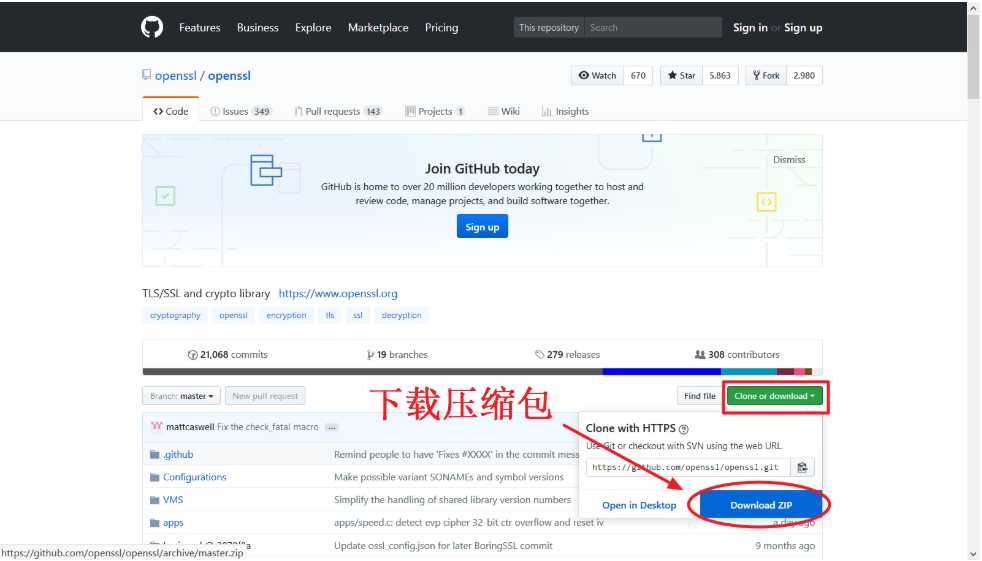

- 前往OpenSSL官网,选择打开** OpenSSL ** 源码下载地址,按照下图所示方法下载压缩包“openssl-master.zip”

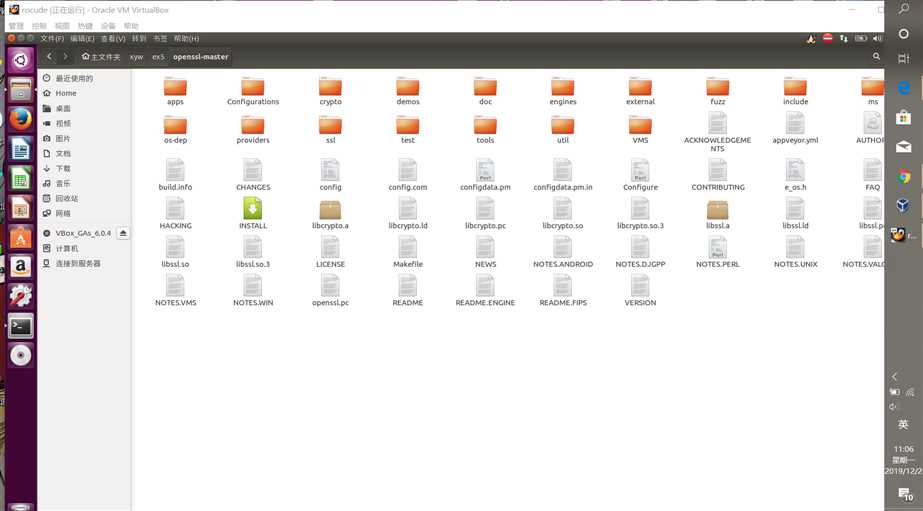

在Linux下使用unzip openssl-master.zip命令解压,如下图所示:

- 安装的具体命令如下:

$ ./config

$ make

$ make test

$ make install等待安装完毕即可。如果安装过程中出现任何问题,都可以参考其目录下“INSTALL”的相应安装说明解决。

二、安装测试

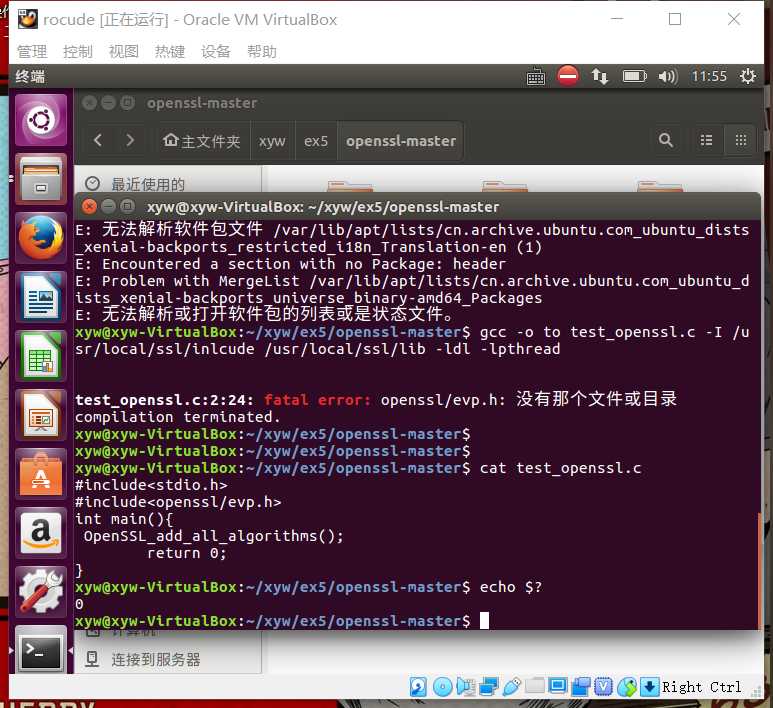

- 编写一个测试代码test_openssl.c

#include <stdio.h>

#include <openssl/evp.h>

int main(){

OpenSSL_add_all_algorithms();

return 0;

}使用gcc -o test_openssl test_openssl.c -L/usr/local/ssl/lib -lcrypto -ldl -lpthread命令编译,生成“test_openssl”可执行文件,运行程序,并执行echo $?,结果打印0,测试结果表明安装成功。

三、可能出现的问题及解决

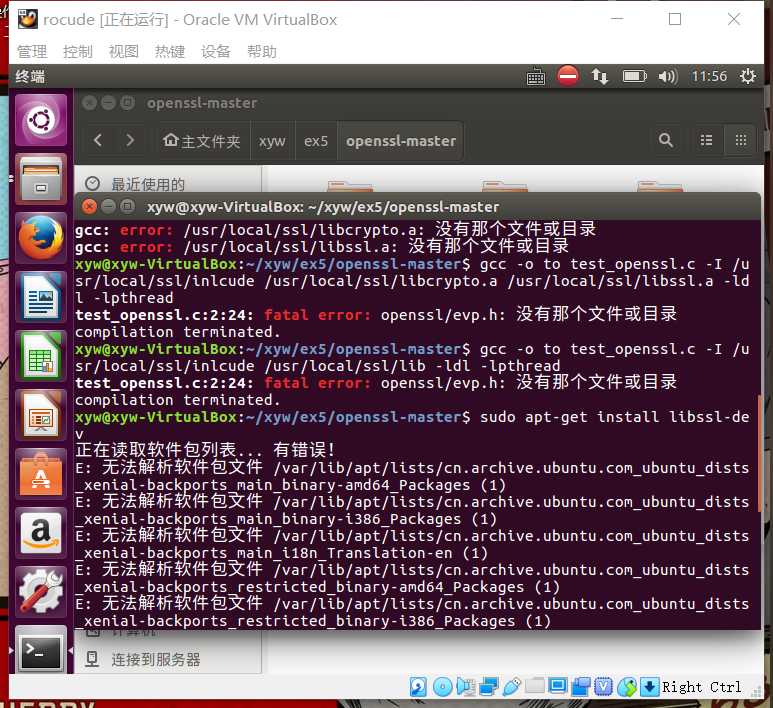

编译时可能会出现test_openssl.c:(.text+0xf):对‘OPENSSL_init_crypto’未定义的引用等“未定义的引用”问题。除去代码编写出错的情况,大多数是因为没有链接相应的库,或者顺序错误。比如首次编译“test_openssl.c”出现以下错误:

解决方法:将“openssl-master”文件夹下的“libcrypto.a”和“libssl.a”放在/usr/local/ssl/lib目录下(注意使用sudo权限)依旧不行之后翻阅百度发现应该是安装包的问题吧,只能从通过万能的重装法进行重装

sudo rm /var/lib/apt/lists/* -vf

sudo apt-get update即可

任务二 混合密码系统防护

一、OpenSSL函数介绍

OpenSSL是一个开放源代码的SSL协议的产品实现,它采用C语言作为开发语言,具备了跨系统的性能。调用OpenSSL的函数就可以实现一个SSL加密的安全数据传输通道,从而保护客户端和服务器之间数据的安全。

- 头文件

#include <openssl/ssl.h>

#include <openssl/err.h>基于OpenSSL的程序都要遵循以下几个步骤:

** (1)OpenSSL初始化:

在使用OpenSSL之前,必须进行相应的协议初始化工作,可以通过下面的函数实现:

int SSL_library_int(void);

(2)选择会话协议:

在利用OpenSSL开始SSL会话之前,需要为客户端和服务器制定本次会话采用的协议,目前能够使用的协议包括TLSv1.0、SSLv2、SSLv3、SSLv2/v3。

需要注意的是,客户端和服务器必须使用相互兼容的协议,否则SSL会话将无法正常进行。

** (3)创建会话环境:

在OpenSSL中创建的SSL会话环境称为CTX,使用不同的协议会话,其环境也不一样的。

申请SSL会话环境的OpenSSL函数是:

SSL_CTX *SSL_CTX_new(SSL_METHOD * method);

当SSL会话环境申请成功后,还要根据实际的需要设置CTX的属性,通常的设置是指定SSL握手阶段证书的验证方式和加载自己的证书。制定证书验证方式的函数是:

int SSL_CTX_set_verify(SSL_CTX *ctx,int mode,int(*verify_callback),int(X509_STORE_CTX *));

- 为SSL会话环境加载CA证书的函数是:

SSL_CTX_load_verify_location(SSL_CTX *ctx,const char *Cafile,const char *Capath); - 为SSL会话加载用户证书的函数是:

SSL_CTX_use_certificate_file(SSL_CTX *ctx, const char *file,int type); - 为SSL会话加载用户私钥的函数是:

SSL_CTX_use_PrivateKey_file(SSL_CTX *ctx,const char* file,int type); - 在将证书和私钥加载到SSL会话环境之后,就可以调用下面的函数来验证私钥和证书是否相符:

int SSL_CTX_check_private_key(SSL_CTX *ctx);

(4)建立SSL套接字 - SSL套接字是建立在普通的TCP套接字基础之上,在建立SSL套接字时可以使用下面的一些函数:

SSL *SSl_new(SSL_CTX *ctx);//申请一个SSL套接字

int SSL_set_fd(SSL *ssl,int fd);)//绑定读写套接字

int SSL_set_rfd(SSL *ssl,int fd);//绑定只读套接字

int SSL_set_wfd(SSL *ssl,int fd);//绑定只写套接字

(5)完成SSL握手

在成功创建SSL套接字后,客户端应使用函数SSL_connect( )替代传统的函数connect( )来完成握手过程:

int SSL_connect(SSL *ssl);

而对服务器来讲,则应使用函数SSL_ accept ( )替代传统的函数accept ( )来完成握手过程:

int SSL_accept(SSL *ssl);

握手过程完成之后,通常需要询问通信双方的证书信息,以便进行相应的验证,这可以借助于下面的函数来实现:

X509 *SSL_get_peer_certificate(SSL *ssl);

该函数可以从SSL套接字中提取对方的证书信息,这些信息已经被SSL验证过了。

X509_NAME *X509_get_subject_name(X509 *a);

该函数得到证书所用者的名字。

(6)进行数据传输

当SSL握手完成之后,就可以进行安全的数据传输了,在数据传输阶段,需要使用SSL_read( )和SSL_write( )来替代传统的read( )和write( )函数,来完成对套接字的读写操作:

int SSL_read(SSL *ssl,void *buf,int num);

int SSL_write(SSL *ssl,const void *buf,int num);

(7)结束SSL通信

当客户端和服务器之间的数据通信完成之后,调用下面的函数来释放已经申请的SSL资源:

int SSL_shutdown(SSL *ssl);//关闭SSL套接字

void SSl_free(SSL *ssl);//释放SSL套接字

void SSL_CTX_free(SSL_CTX *ctx); //释放SSL会话环境

二、OpenSSL应用编程框架

下面大致的伪代码说明了调用SSL的一整个流程:

Client端:

ctx = SSL_CTX_new (SSLv23_client_method());

ssl = SSL_new (ctx);

fd = socket ();

connect ();

SSL_set_fd (ssl, fd);

SSL_connect (ssl);

SSL_write ();Server端:

ctx = SSL_CTX_new (SSLv23_server_method());

ssl = SSL_new (ctx);

fd = socket ();

bind ();

listen ();

accept ();

SSL_set_fd (ssl, fd);

SSL_accept (ssl);

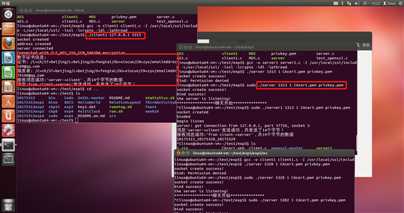

SSL_read ();编译方式:

gcc -o server server.c -I /usr/local/ssl/include -L/usr/local/ssl/lib -lssl -lcrypto -ldl -lpthread

gcc -o telent telent.c -I /usr/local/ssl/include -L/usr/local/ssl/lib -lssl -lcrypto -ldl -lpthread

生产私钥和证书

openssl genrsa -out privkey.pem 1024

openssl req -new -x509 -key privkey.pem -out CAcert.pem -days 1095

程序运行方式:

./server 7838 1 CAcert.pem privkey.pem

./telent 127.0.0.1 7838

运行截图:

以上是关于2019-2020-12 20175313 20175328 20175329 实验五 通讯协议设计的主要内容,如果未能解决你的问题,请参考以下文章