无线安全操作

Posted 牧鸯人

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了无线安全操作相关的知识,希望对你有一定的参考价值。

目录

用户隔离

用户隔离介绍

可运营的WLAN网络中,用户之间是互不信任的,所以必须采用用户隔离技术防止用户之间的互相攻击或窃听。同时,如果用户利用局域网互相访问和传递数据,也会占用网络 资源,致使网络拥塞,因此在某些场合也必须采用用户隔离禁止用户间互相访问。具体策略 如下:

- AP内部采用 MAC 互访控制原理隔离用户,确保同一 AP 下的用户不能通过二层相通,只能与上行口相通。

- AP 之间采用 MAC 互访控制或组网汇聚设备二层隔离技术如 VLAN/PVLAN/PVC 进行隔离,保证不同 AP 下的用户不能直接相通。

- AC 采用相同端口隔离方式隔离用户。当 AC 的同一端口既是报文入端口又是出端 口时,AC 丢弃该报文。

根据AP不同的工作方式,可以将用户隔离分为两大类:集中式转发方式和分布式转发 方式。

1、集中式转发方式

集中式转发方式中,AP驱动层不会对802.11数据包做任何处理,直接转成802.3格式封 装隧道送往AC处理。因此,用户隔离全部都是在AC上实现。这里主要利用了控制器芯片的 L2 Port Bridge功能。

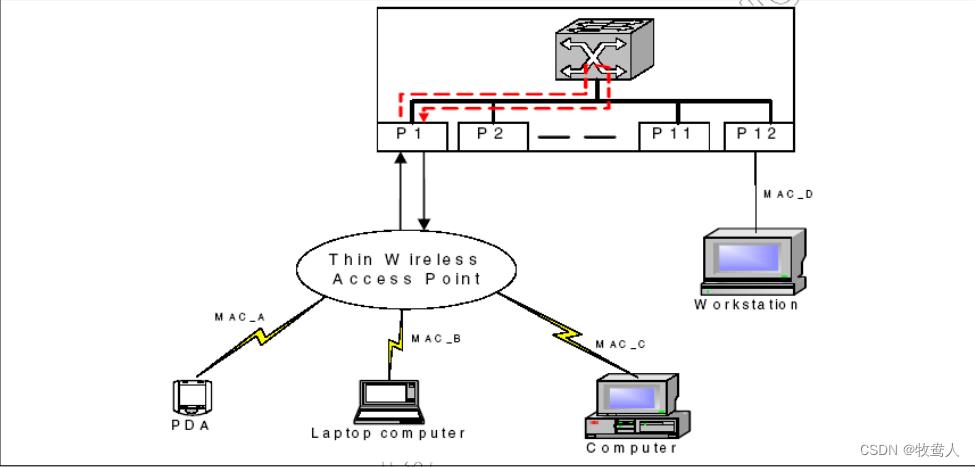

正常情况下,控制器在二层查表时如果发现入端口和出端口一样,会丢弃该报文。但如 果开启了Port的L2 Port Bridge功能,则允许二层转发时,从接收的端口再发送回去,每个 Port可以单独配置L2 Port Bridge功能,典型的应用就是在WLAN网络中,如下图所示,同 一AP下属于相同VLAN的Client要相互通信,必须要开启AC相应Port的L2 Port Bridge功能(如图中的P1):

当然,如果关闭了L2 Port Bridge功能,则AP下相同VLAN的Client在二层就不能互通。 同时,它不影响不同VLAN间的三层转发,即经过L3查表转发的报文可以从接收端口发送。

因此,利用L2 Port Bridge功能可以隔离相同VLAN下的无线用户,且不影响不同VLAN 间的三层互通。

根据用户所处的不同情况,集中式转发方式时的用户隔离可分为下面四个情况:

- 同一AP下不同SSID之间的用户二层网络的隔离:一般情况下,同一AP下不同SSID 之间的用户所属的VLAN不同,他们之间通过VLAN隔离二层网络的互通。如果同 一AP下不同SSID分配的VLAN相同,则情况等同于B。

- 同一AP下相同SSID之间的用户二层网络的隔离:同一AP下相同SSID之间的用户 所属的VLAN相同,正常情况下可以通过AC进行二层转发,但这时必须开启AC上 对应物理Port的L2 Port Bridge功能;如果关闭了L2 Port Bridge,则同一AP下相同 SSID之间的用户二层不能互通。

- 不同AP下不同SSID之间的用户二层网络的隔离:一般情况下,不同AP下不同SSID 之间的用户所属的VLAN不同,他们之间通过VLAN隔离二层网络,同A;如果不同 AP下不同SSID分配相同的VLAN,则情况等同于D

- 不同AP下相同SSID之间的用户二层网络的隔离:不同AP下相同SSID之间的用户 有可能VLAN设置是不一样的,这种情况下通过VLAN隔离二层网络;但一般情况 下VLAN设置是相同的,这样的话就不能利用VLAN来隔离二层网络了,但由于集 中转发方式下AP必须把数据VP送到AC,由AC处理,不同AP和AC建立的VP有可 能是通过同一物理端口接入,也可能是通过不同物理端口接入,因此不同AP下相 同SSID之间的用户二层网络的隔离时必须考虑下面两种情况:

- 如果不同AP和AC建立的VP通过同一物理端口接入,则关闭AC上对应端口的 L2 port bridge功能;

- 如果不同AP和AC建立的VP通过不同物理端口接入,则可以通过开启不同物理 端口间的端口二层隔离来隔离不同物理端口间的二层网络。

2、分布式转发方式

分布式转发方式中,AP驱动层需要对802.11数据包解析,如果目的地址是相同BSSID 下的Client,直接转发,否则转成802.3格式送往内部网桥做转发,之后送往有线网络,与传 统的有线网络转发类似。因此,用户隔离需要AP和连接的有线网络共同完成。其中,同一 AP下的用户隔离是AP控制的,不同AP下的用户隔离是AP连接的有线网络控制的。

根据用户所处的不同情况,分布式转发方式时的用户隔离可分为下面四个情况:

- 同一AP下不同SSID之间的用户二层网络的隔离:一般情况下,同一AP下不同SSID 之间的用户所属的VLAN不同,他们之间通过VLAN隔离二层网络的互通。如果同 一AP下不同SSID分配的VLAN相同,暂时不做隔离处理。

- 同一AP下相同SSID之间的用户二层网络的隔离:同一AP下相同SSID之间的用户 二层网络的隔离通过内部网桥实现。

- 没有开启用户隔离时,相同BSSID之间用户互相访问的二层报文在802.11驱动 层转发;

- 开启用户隔离,即关闭802.11驱动层的转发功能,相同BSSID之间用户互相访问的二层报文转为802.3格式送往AP内部网桥处理,由内部网桥隔离相同 VLAN间的二层报文。

- 不同AP下不同SSID之间的用户二层网络的隔离:一般情况下,不同AP下不同SSID 之间的用户所属的VLAN不同,他们之间通过VLAN隔离二层网络的互通。如果不 同AP下不同SSID分配的VLAN相同,则情况等同于D。

- 不同AP下相同SSID之间的用户二层网络的隔离:不同AP下相同SSID之间的用户 有可能VLAN设置是不一样的,这种情况同C;但一般情况下,VLAN设置是相同的, 这样的话就不能利用VLAN来隔离二层网络了,必须利用AP连接的AC的端口隔离 进行二层网络的隔离。比较简单的方法是所有控制器的下联口均端口隔离,只能和 上联口互通,但有可能不符合某些应用。

用户隔离配置

| 命令 | 解释 |

|---|---|

| 无线全局配置模式 | |

| l2tunnel station-isolation allowed vlan WORD | add WORD | except WORD | remove WORD no l2tunnel station-isolation allowed vlan | 打开集中转发式模式下的用户 隔离状态,本命令的 no 操作为 关闭本隔离。 |

| 命令 | 解释 |

|---|---|

| Network 配置模式 | |

| station-isolation no station-isonation | 启动同 VAP 关联的无线用户隔 离功能。 No 命令关闭隔离功能。 |

| 命令 | 解释 |

|---|---|

| Radio | |

| station-isolation no station-isonation | 启动radio下所有的VAP 开启用 户隔离功能。 No 命令关闭隔离功能。 |

| 命令 | 解释 |

|---|---|

| Profile 配置模式 | |

| station-isolation allowed vlan [add | | 设置 AP 下的属于相同 VLAN 的 |

| remove|vlan id] no station-isolation allowed vlan | VAP 之间的隔离。 No 命令删除隔离 VLAN,关闭 隔离功能。 |

用户隔离举例

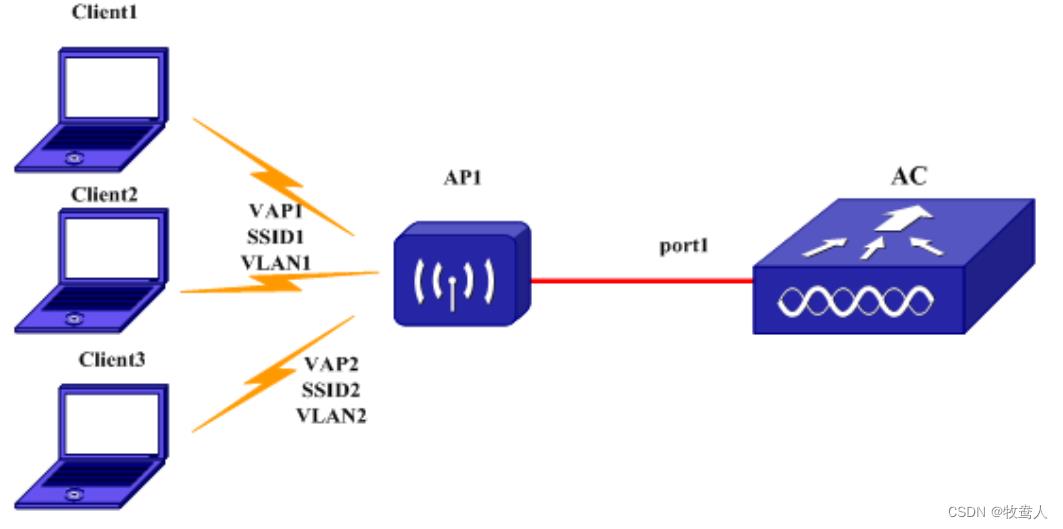

如上图所示的网络中,Client1 和 Client2 接入 AP1,都属于 VLAN1;Client3 接入 AP1, 但属于 VLAN2;AP1 工作在集中转发模式下。Clinet1 与 client3,client2 与 client3 属于不 同的 vlan,相互是不通的。由于 Client1 和 Client2 同属于 VLAN1,二者二层是可以互通的。 如果要隔离,就必须在 AC 上关闭 port1 的 L2 port bridge 功能,从 Port1 收到的包就不可 以再送回 Port1,从而隔离了通过 port1 接入 AC 下 AP 的所有 Client 的二层网络。为了达 到这样的目的,需要使用控制器指定端口的二层用户隔离的功能并进行相应的配置:

AC>enable

AC#config

AC(config)#wireless

AC(config-wireless)#l2tunnel station-isolation allowed vlan 1

用户静默排错帮助

在配置、使用用户隔离时,可能会由于物理连接、配置错误等原因导致本项隔离未能正常运 行或出现错误过滤。请检查是否是如下原因:

- 首先应该保证物理连接的正确无误;

- 其次,确认是否属于同一个 VLAN。如果属于同一个 VLAN,在采用集中式转发的情况 下,请确认控制器的指定端口是否开启了二层用户隔离;在采用分布式转发的情况下,请确认是否开启了 AP 上的用户隔离。

ARP抑制

ARP抑制介绍

AP中的ARP抑制功能是利用ARP Snooping和DHCP/BOOTP Snooping功能,记录本地 所有Authenticated Clients的IP和Mac映射表,通过ARP广播变单播或ARP代理的方式,减 少空口的ARP广播报文,以节省Client的电力。

ARP抑制的流程如下:

- ARP Snooping AP 监控无线用户的数据包,把其发出的ARP Request或ARP Reply中的ARP信息记录 下来,用于状态显示和ARP抑制。

- DHCP/BOOTP Snooping 因为ARP Snooping只检测ARP Request和ARP Reply帧,来获取本地无线用户的IP信 息,但当Client适用DHCP/BOOTP协议获取IP地址时,ARP Snooping就不能及时得到Client 的IP,必须等到Client下次发送ARP Request或ARP Reply帧时更新。当打开ARP抑制功能 时,为了及时更新Client的IP信息,需要在AP端检测服务器发往本地无线用户的 DHCP/BOOTP帧,从而提取Client的IP信息,保存到本地关联Client的ARP表。

- ARP 抑制方式 ARP 抑制方式又分为以下两种:

- ARP 广播转单播:AP 收到 ARP Request 报文后, 用目的 IP 查询本地关联 Client 的 ARP 表,如果找到符合项,则把目的 mac 由 0xffffffff 改为目的 Client 的 mac 地址,把广播报文转为单播报文,发往目的 Client;如果没有找到, 送由 ARP 过滤模块处理。

- ARP 代理:ARP Snooping & DHCP/BOOTP Snooping 使 AP 维护了接入的 Client 的 MAC 和 IP 地址映射。在开启 ARP 代理后,收到 ARP-Request,AP 会将维护表中的 mac 地址返回 ARP-Reply(这里是真实的 Client 地址,不是 传统代理中填充的 AP mac 地址),而不必将 ARP-Request 向 Client 转发。

- ARP 过滤 送到 ARP 过滤模块的包都是查询 AP 上本地关联 Client 的 ARP 表没有找到符合项的, ARP 过滤模块检测是否本地所有关联的 Client 的 IP 信息都已知,如果是的话则丢弃 ARP Request 报文;如果有 Client 的 IP 信息未知则广播 ARP Request 报文。

ARP抑制配置

| 命令 | 解释 |

|---|---|

| Network | |

| arp-suppression no arp-suppression | 开启/关闭 AP 上的 ARP 抑制功能。 |

ARP抑制举例

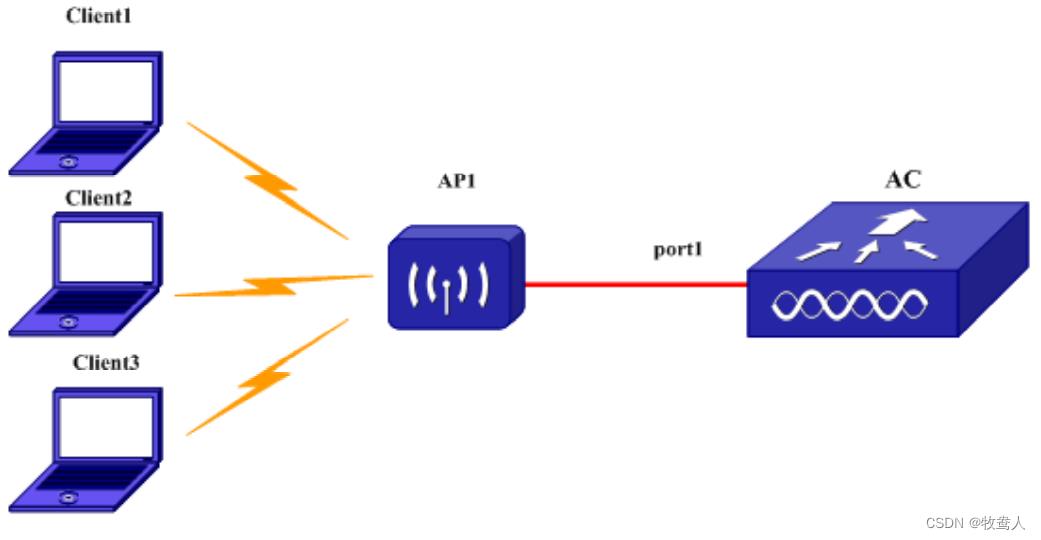

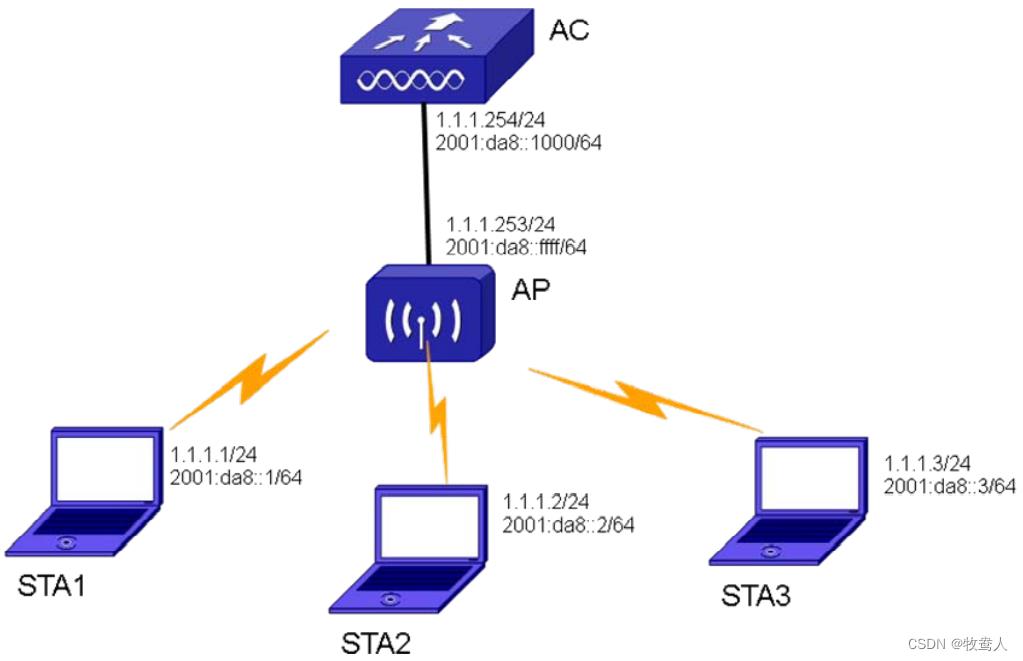

如上图所示的网络中,Client1、Client2 和 Client3 都通过 AP1 连接网络。现假设 Client1 想与 Client3 连接,但不知道 Client 的 mac 地址。Client1 会发送 ARP request 信号以广播 的形式给所有的客户,这样严重的影响了网络通信的效率。如果此时 AP1 开启了 ARP 抑制, 相应的自动使能 ARP Snooping、ARP 广播转单播,ARP 过滤,DHCP/BOOTP 帧检测功 能,这样 AP1 就记录着本地所有 Authenticated Clients 的 IP 和 Mac 映射表(Client1、2 和 3)

假如此时开启的 ARP 抑制模式为 ARP 代理,则 AP1 接到 Client1 的 ARP request 信 号后,AP 会将映射表中 Client3 的 mac 地址返回 ARP-Reply,而不必再将 ARP-Request 广播给所有的 Client。为了达到这样的目的,需要使用 ARP 代理功能并进行相应的配置:

AC>enable

AC#config

AC(config)# wireless

AC(config-wireless)#network 1

AC(config-network)# arp-suppression

ARP抑制排错帮助

在配置、使用 ARP 抑制时,可能会由于物理连接、配置错误等原因导致本项隔离未能正常 运行或出现错误过滤。请检查是否是如下原因:

- 首先应保证物理连接的正确无误。

- 其次,确认 Client 是否属于 IPv4 Client,AP 是否为 WDS AP。

- 然后,确认是否开启 ARP 抑制。

- 然后,确认是否设置了合适的 ARP 抑制模式。

动态黑名单

动态黑名单概述

动态黑名单(Dynamic Blacklist)属于无线安全功能模块中防 DOS 攻击的部分。动态 黑名单列表包含将被丢弃帧的终端设备的 MAC 地址。AP 使用该列表,丢弃该名单中的终 端设备发送的数据帧。当检测到某个终端设备发送泛洪报文超过安全阈值,将该终端设备添 加到黑名单列表。

在无线安全功能中,当新添加一个无线终端记录时,要检查是否符合添加到动态黑名单 的条件。在动态黑名单功能开启时,如果符合,将无线终端的 MAC 地址和泛洪攻击的类型 添加到动态黑名单。动态黑名单有新的记录添加成功后,查询该 MAC 地址的无线终端所属 的 AP 的 IP 地址(如果查询成功,说明该无线终端已经上线),向该 IP 地址下发一条解除 与该无线终端连接的命令;对于没有与 AP 连接的无线终端,当它请求连接时,认证模块将 查询动态黑名单,检查该无线终端的 MAC 地址是否在黑名单中,如果查询成功,将拒接该 无线终端的认证请求。

该名单包含将被丢弃的帧的终端设备的 MAC 的地址。当检测到某个终端设备发送泛洪 报文从而引起网络拥塞时,通过 WIDS 动态添加黑名单列表。

符合添加到动态黑名单的泛红攻击包括:

- 认证请求帧帧泛洪攻击(Configured Authentication Rate Test)

- 探查请求帧泛洪攻击(Configured Probe Request Rate Test)

- 解认证请求帧帧泛洪攻击(Configured De-Authentication Requests Rate Test)

- 认证失败最大次数(Maximum Authentication Failures Test)

开启动态黑名单功能以后,AC 将符合上述条件的 Rogue 设备的 MAC 地址添加到动态 黑名单列表,设置表项的老化时间(这个时间可以配置),在老化时间到后,删除此表项。

动态黑名单的表项最多为 128 个,在没有空白表项时,不会添加到动态黑名单中。

动态黑名单配置

| 命令 | 解释 |

|---|---|

| Wireless Config | |

| dynamic-blacklist no dynamic-blacklist | 打开/关闭动态黑名单功能。 |

| 命令 | 解释 |

|---|---|

| Wireless Config | |

| dynamic-blacklist lifetime no dynamic-blacklist lifetime | 设置动态黑名单的老化时 间, no 命令将动态黑名单 的老化时间恢复到默认值 (300s) |

| 命令 | 解释 |

|---|---|

| Privileged EXEC | |

| clear dynamic-blacklist (FF-FF-FF-FF-FF-FF|) | 在动态黑名单中手动删除 无线终端的 MAC 地址记 录,无指定 MAC 时将清除 所有无线终端的 MAC 地址 记录。 |

| 命令 | 解释 |

|---|---|

| 特权模式 | |

| show wireless dynamic-blacklist | 显示动态黑名单中的所有 无线终端记录 |

动态黑名单举例

如图所示,Client1 和 Client2 通过 AP1 连入无线网络。Client1 正常通信,Client2 为 泛洪攻击中的认证请求帧泛洪攻击,其不断的向 AP1 发送认证请求。要想把发送泛洪攻击 帧的 client 加入到动态黑名单中,需要对 AC controller 进行如下配置:

首先开启防泛洪攻击检测:

AC > enable

AC # config

AC (config)# wireless

AC (config-wireless)# no wids-security client threshold-interval-auth

AC (config-wireless)# wids-security client threshold-value-auth 6000

AC (config-wireless)# wids-security client configured-auth-rate

然后开启动态黑名单功能以及本地 MAC 认证功能

AC(config-wireless)#dynamic-blacklist

AC(config-wireless)#dynamic-blacklist lifetime 600

AC(config-wireless)#network 100

AC(config-network)#mac authentication local

动态黑名单排错帮助

在配置、使用动态黑名单时,可能会由于物理连接、配置错误等原因导致动态黑名单未 能正常运行。下面将分别对 2 种错误情况的排错进行说明:

动态黑名单未能正常运行:

首先应该保证物理连接的正确无误;

其次,确认已配置启动符合动态黑名单条件威胁检测(详见上节相应检测的配置)。

再次,确认已配置启动动态黑名单和在 network 下配置启动 MAC 本地认证(详见上节 相应动态黑名单和 MAC 认证的配置)

出现错误动态黑名单记录:

认证请求帧泛洪攻击、探查请求帧泛洪攻击、解认证请求帧泛洪攻击和认证失败最大次 数,确认相应阈值设置是否合适,相应的设备是都检测为 rogue。

相应设备的动态黑名单记录是否超出保活时间。

无线SAVI

无线SAVI技术简介

SAVI 全称 Source Address Validation Improvement,中文称为“源地址验证改进”。有 线网络环境里实现的 SAVI 称为有线 SAVI,无线网络环境中实现的 SAVI 称为无线 SAVI, 本手册描述的是后者。有线 SAVI 与无线 SAVI 的基本原理相同,都是在接入设备上建立 SAVI 表项,然后根据 SAVI 表项对终端 IP 报文进行过滤,只有符合条件的 IP 报文才被放行。

SAVI 的主要目的是验证终端(STA)IPv4/IPv6 报文的源 MAC、源 IP 真实有效性。为 了达到这个目的,无线 SAVI 会让 AP(Access Point)监听终端使用 DHCP/DHCPv6 获取 地址的过程以及终端发出的 IPv6 DAD NS/NA(地址冲突检测 NS/NA)报文,通过监听这 些报文,在 AP、AC 上建立 MAC、IP(STA 的 MAC、IP)两元组表项,根据这个两元组 对终端 IP 报文进行过滤,符合条件的被放行,不符合条件的被丢弃。

SAVI 的另外一个目的是防止终端私设 IP 地址。无线 SAVI 一直防止终端私设 IPv4 地 址;无线 SAVI 可以选择性的防止终端私设 IPv6 地址。为了达到这个目的,无线 SAVI 会让 AP 选择是否需要监听终端发出的 IPv6 DAD NS/NA 建立 MAC、IP(STA 的 MAC、IP)两 元组表项。

无线 SAVI 功能还允许网络管理员为长久占用某个 IP 地址的终端配置静态 SAVI 表项, 这类终端可以使用静态配置的 IP 地址访问网络。

无线SAVI配置

无线 SAVI 的配置序列:

- 配置 SLAAC 类型动态绑定的生存周期

- 配置为同一个 STA 建立的最多 SAVI 动态绑定表项数量

- 配置在一个 AP 上建立的最多 SAVI 动态绑定表项数量

- 配置防止 STA 私设 IPv6 地址

- 配置静态 SAVI 表项

- 在 AP profile 模式下开启 SAVI 功能

- 应用 AP profile,下发配置到相应的 AP

| 命令 | 解释 |

|---|---|

| 无线全局配置模式 | |

| savi ipv6-nd lifetime<1-31536000> no savi ipv6-nd lifetime | 全局配置 SAVI SLAAC 类型动态绑定处于 BOUND 状态的生存周期,默认生存周期 为 4 小时(14400 秒),最大 31536000 秒 (365 天)。 no 命令恢复默认配置。 |

| 命令 | 解释 |

|---|---|

| AP Profile 配置模式 | |

| savi dyn-mac-binding-limit no savi dyn-mac-binding-limit | 配置为同一个 STA 建立的最多 SAVI 动态 绑定表项数量,默认最大数量为 8,范围 是 8-16(静态表项不计算在内)。 no 命令恢复默认配置。 |

| 命令 | 解释 |

|---|---|

| AP profile 配置模式 | |

| savi binding-limit no savi binding-limit | 配置在同一个 AP 建立的最多 SAVI 动态绑 定表项数量,默认值是 240 个,范围是 0-320(静态表项不计算在内)。 no 命令恢复默认配置。 |

| 命令 | 解释 |

|---|---|

| AP profile 配置模式 | |

| savi ipv6-slaac enable no savi ipv6-slaac enable | 关闭防止 STA 私设 IPv6 地址。 no 命令开启防止 STA 私设 IPv6 地址。 |

| 命令 | 解释 |

|---|---|

| 无线全局配置模式 | |

| savi binding<client-mac> <ipv4|ipv6> <client-ip> no savi binding <ipv4|ipv6> <client-ip> | 全局创建 SAVI 静态绑定表项功能,创建的 表项为静态表项,类型为 STATIC。参数 是 STA 的 MAC 地址,格式 XX-XX-XX-XX-XX-XX;参数是 STA 的 IP 地址。 no 命令是删除相应的静态绑定,删除时不 必再指定 STA 的 MAC 地址。 |

| 命令 | 解释 |

|---|---|

| AP profile 配置模式 | |

| savi enable no savi enable | 在 AP profile 下管理的 AP 上开启 SAVI 功能,对 STA IP 报文的源 MAC、IP 进行有 效性验证。 no 命令在该 AP profile 下管理的 AP 上关 闭 SAVI 功能。 |

| 命令 | 解释 |

|---|---|

| 特权配置模式 | |

| wireless ap profile apply | 开启、关闭 SAVI 功能,都需要手动下发配 置才能生效。 在 SAVI 功能开启时,修改 savi ipv6-nd lifetime 会自动下发配置到 AP;在 SAVI 功能关闭时,修改 savi ipv6-nd lifetime 不会自动下发配置 到 AP。 不管是否开启 SAVI 功能,修改其它 SAVI 参数都会自动下发配置,不需要手工下发。 |

无线SAVI功能举例

案例 1:

对无线 STA 发出的 IP 报文做源地址有效性验证。

AC 使用 ap profile 1 管理 AP,在 profile 1 上开启 SAVI 功能,下发配置。

1. AC 配置如下:

Ap profile 1

Savi enable

Exit

Exit

Exit

Wireless ap profile apply 1

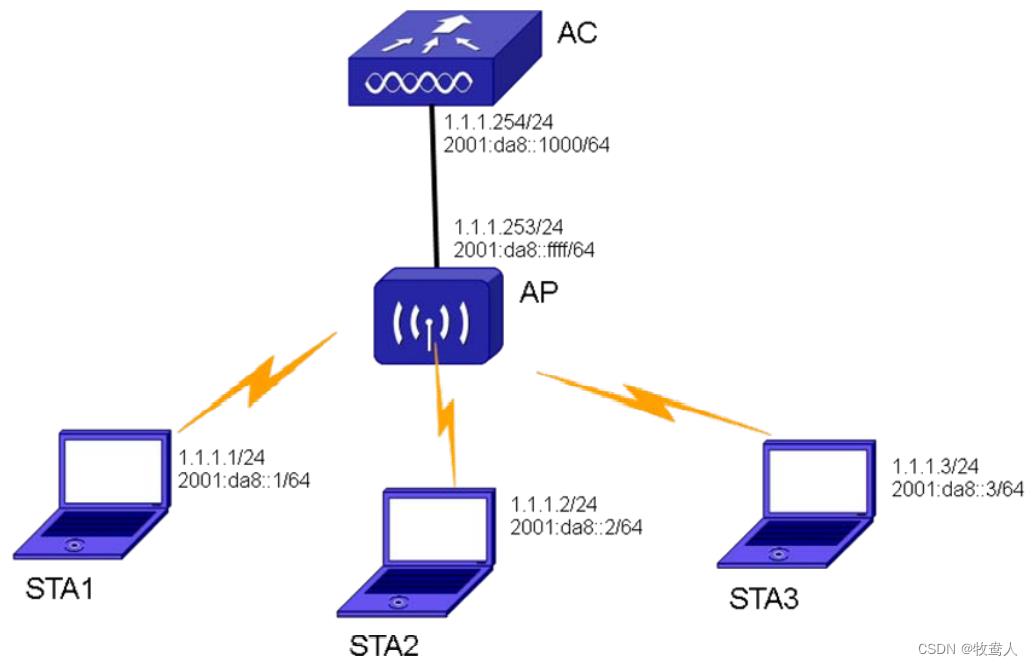

Sta1 关联到 AP,获取 IPv4 地址 1.1.1.1,获取 IPv6 地址 2001:da8::1。

Sta2 关联到 AP,获取 IPv4 地址 1.1.1.2,获取 IPv6 地址 2001:da8::2。

Sta3 关联到 AP,获取 IPv4 地址 1.1.1.3,获取 IPv6 地址 2001:da8::3。

Sta1 可以 ping 通 1.1.1.2、1.1.1.3、2001:da8::2、2001:da8::3。

sta1 使用发包软件发出源 mac 为 sta1-mac、源 IP 为 1.1.1.2,目的 mac 为 sta3-mac、 目的 IP 为 1.1.1.3 的 IP 数据流量,在 sta3 上抓取不到这个流量。

Sta1 使用发包软件发出源 mac 为 sta1-mac、源 IP 为 2001:da8::2,目的 mac 为 sta3-mac、目的 IP 为 2001:da8::3 的 IP 数据流量,在 sta3 上抓取不到这个流量。

2. 在 AC 关闭无线 SAVI 功能重试上面的操作。

AC 配置如下:

Wireless

Ap profile 1

No savi enable

Exit

Exit

Exit Wireless ap profile apply 1

Sta1 关联到 AP,获取 IPv4 地址 1.1.1.1,获取 IPv6 地址 2001:da8::1。

Sta2 关联到 AP,获取 IPv4 地址 1.1.1.2,获取 IPv6 地址 2001:da8::2。

Sta3 关联到 AP,获取 IPv4 地址 1.1.1.3,获取 IPv6 地址 2001:da8::3。

Sta1 可以 ping 通 1.1.1.2、1.1.1.3、2001:da8::2、2001:da8::3。

sta1 使用发包软件发出源 mac 为 sta1-mac、源 IP 为 1.1.1.2,目的 mac 为 sta3-mac、 目的 IP 为 1.1.1.3 的 IP 数据流量,在 sta3 上可以抓取到这个流量。

Sta1 使用发包软件发出源 mac 为 sta1-mac、源 IP 为 2001:da8::2,目的 mac 为 sta3-mac、目的 IP 为 2001:da8::3 的 IP 数据流量,在 sta3 上可以抓取到这个流量。

案例 2:

防止 STA 私设 IP 地址。

AC 使用 ap profile 1 管理 AP,在 profile 1 上开启 SAVI 功能,下发配置。

1. AC 配置如下:

Wireless

Ap profile 1

Savi enable

No savi ipv6-slaac enable

Exit

Exit

Exit

Wireless ap profile appy 1

Sta1 配置静态 IPv4 地址 1.1.1.1,配置静态 IPv6 地址 2001:da8::1,关联到 AP。

Sta2 关联到 AP,获取 IPv4 地址 1.1.1.2,获取 IPv6 地址 2001:da8::2。

Sta3 关联到 AP,获取 IPv4 地址 1.1.1.3,获取 IPv6 地址 2001:da8::3。

Sta1 不能 ping 通 1.1.1.2、1.1.1.3、2001:da8::2、2001:da8::3。

2. 在 AC 上关闭防私设 IPv6 地址功能重试上面的操作。

Wireless

Ap profile 1

savi ipv6-slaac enable

exit

exit

exit

wireless ap profile apply 1

Sta1 配置静态 IPv4 地址 1.1.1.1,配置静态 IPv6 地址 2001:da8::1,关联到 AP。

Sta2 关联到 AP,获取 IPv4 地址 1.1.1.2,获取 IPv6 地址 2001:da8::2。

Sta3 关联到 AP,获取 IPv4 地址 1.1.1.3,获取 IPv6 地址 2001:da8::3。 S

ta1 不能 ping 通 1.1.1.2、1.1.1.3,但可以 ping 通 2001:da8::2、2001:da8::3。

无线SAVI排错帮助

在使用无线 SAVI 过程遇到问题,请检查是否如下原因造成的:

- 因为无线SAVI是以ap profile为单位开启的,所以请先确定是否在正确的ap profile 下开启的 SAVI。

- STA 关联进网络,不能使用 IPv6 地址访问网络,请确认是否关闭了防私设 IPv6 地址功能,关闭防私设 IPv6 地址功能的命令是 savi ipv6-slaac enable。

- STA 关联进网络,持续 4 小时后不能使用 IPv6 地址访问网络,请调整 SLAAC 类 型 SAVI 绑定的生存周期,命令是 savi ipv6-nd lifetime 。

- STA 关联进网络,无法 dhcp 获取 ip 地址,请确认是否关联 AP 已经到达 SAVI 绑 定表的表项容量上限。当达到 AP 上限的时候,无法创建新的动态绑定,可以使用 命令 savi binding-limit 配置更大数值以满足需求。

以上是关于无线安全操作的主要内容,如果未能解决你的问题,请参考以下文章