内网渗透-主机及协议探测

Posted 千夫长-向往生

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了内网渗透-主机及协议探测相关的知识,希望对你有一定的参考价值。

目录

一、需求及场景

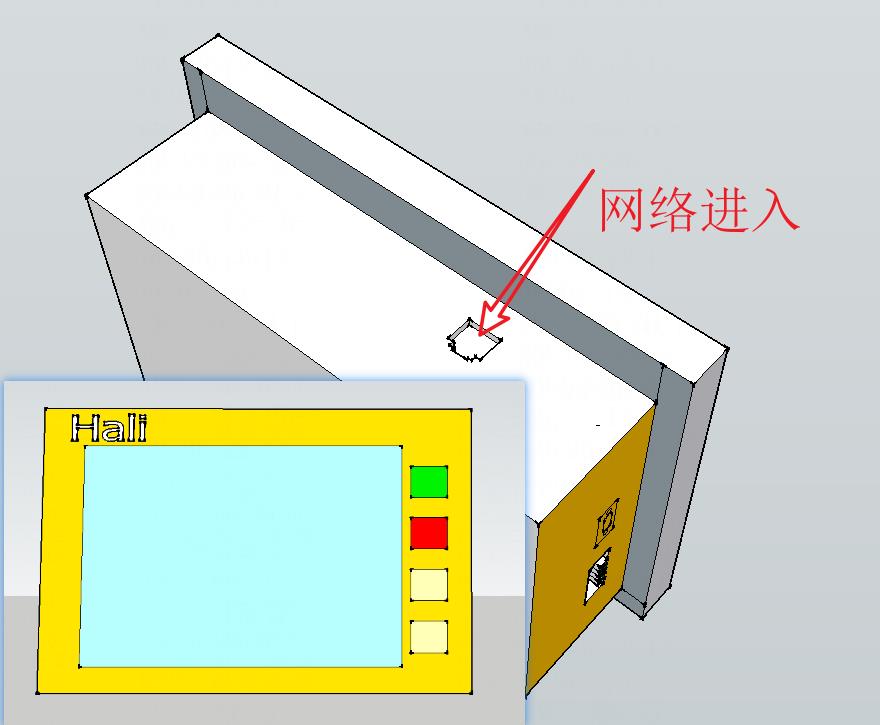

今日收到一台10年前的工控机,网口还是10M的,客户说,能不能看看里面有什么数据,于是操起家伙,开始了第一次“渗透测试”。

二、探测流程

1.确定需要的软硬件工具

- 探测主机,至少安装了nmap,wireshark,如有hydra、python,notepad++更好;

- 网线键盘等配件;

2.探测的过程

1)确定探测使用的网卡

nmap --iflist #得到本机网卡的列表2)确定IP,端口和可用服务,这里有个一直没在网上看到的点,如果你是用192.168.1.1/16,就需要你把自己的子网掩码改成255.255.0.0,这样你才能发出192.168.0网段到192.168.255网段的所有的包,如果你还是保留255.255.255.0的子网掩码,你就只能不断的发出查网关在哪里的包,因为你发不出你子网掩码覆盖范围内的包,这一点要特别注意,我花了半个小时在琢磨,为啥发不出包。

还有如果你不确定网段,只能大海捞针的扫描A类网段,但是有可能第一个字节都不是10,那么你大海捞针捞的就是火星上的大海了,所以不妨先从10开始扫一下,没有就扫192的,这样运气好一下就扫到了。

nmap -e eth0 -sP 192.168.142.1/24 #使用网卡1,进行C类网段探测(网址前三位固定)

nmap -e eth0 -sP 10.100.100.1/16 #使用网卡1,进行B类网段探测(网址前两位固定)

nmap -e eth0 -sP 10.10.100.1/8 #使用网卡1,进行A类网段探测(网址前一位固定)

nmap -e eth0 -p 1-65535 -A 192.168.142.138 #扫描该主机的1-65535端口是否打开3)确定操作系统,-O一定要大写

nmap -e eth0 -O --osscan-guess 192.168.157.1374)尝试登陆服务

hydra 10.20.3.252 telnet -l super -P /usr/big.txt

#其中telnet是探测telnet ,super是用户名,/usr/big.tx是密码字典

hydra 10.20.3.252 ftp -l super -P /usr/big.txt

#其中telnet是探测ftp ,super是用户名,/usr/big.tx是密码字典5)文件导出

使用ftp工具,登陆导出即可

3.下一步方向

如果是linux,可以尝试使用msfvenom软件,制造一个反向控制回路(即让目标机来发起对探测主机的连接请求),这个还没有尝试,下一篇文章再分享结果。

以上是关于内网渗透-主机及协议探测的主要内容,如果未能解决你的问题,请参考以下文章