netCore基于Claim登录授权

Posted 厦门德仔

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了netCore基于Claim登录授权相关的知识,希望对你有一定的参考价值。

基于Claim登录授权

场景

用户登录是一个非常常见的应用场景 .

通常我们采用session存储方式。如果存储的内容较多,频繁使用时候显得有点累赘,当然可以自定义对象,但我测试没有成功。

net core的登录方式跟以往有些不同,可以说是往好的方向发展,变得更容易扩展,更方便。

配置

1.首先需要NuGet安装一个包:Microsoft.AspNetCore.Authentication.Cookies

打开项目中的Startup.cs文件,找到ConfigureServices方法,我们通常在这个方法里面做依赖注入的相关配置。

public void ConfigureServices(IServiceCollection services)

//增加Cookie中间件配置

services.AddAuthentication(options =>

options.DefaultAuthenticateScheme = "MyCookieAuthenticationScheme";

options.DefaultChallengeScheme = "MyCookieAuthenticationScheme";

options.DefaultSignInScheme = "MyCookieAuthenticationScheme";

)

.AddCookie("MyCookieAuthenticationScheme", options =>

//options.AccessDeniedPath = "/Account/Forbidden";

options.LoginPath = "/Home/Login";

);

这里的代码意思是 添加授权,添加使用Cookie的方式,配置登录页面和没有权限时的跳转页面。

2.再找到Configure方法,添加 app.UseAuthentication(),使用授权:

public void Configure(IApplicationBuilder app, IHostingEnvironment env, EFCoreContext context)

app.UseAuthentication();

3.创建一个新的 Controller,并添加登录的方法:

/// <summary>

/// 通过身份验证

/// </summary>

/// <param name="user"></param>

/// <returns></returns>

[HttpPost]

[CustomAllowAnonymous]

public async Task<LoginResult> Login([FromBody] User user)

LoginResult rs = new LoginResult();

MD5Util md5 = new MD5Util();

ZettlercnMIS.Entity.Entities.User myUser = new Entity.Entities.User

Usercode = user.UserName.Trim(),

Password = md5.MD5Encrypt(user.Password.Trim())

;

//MIS 数据库校验

if (!misContext.SysUsers.Any(t => t.Account == myUser.Usercode && t.Password == myUser.Password))

rs.Message = "fail";

rs.Success = false;

else

var users = misContext.SysUsers.Where(c => c.Account == myUser.Usercode).FirstOrDefault();

switch (users.Status)

case 1:

rs.Message = "登录失败,此用户已被冻结!";

rs.Success = false;

break;

case 2:

rs.Message = "登录失败,此用户已被删除,请联系管理员!";

rs.Success = false;

break;

default:

//创建一个身份认证

var claims = new List<Claim>()

new Claim(ClaimTypes.Sid,users.Id.ToString()), //ID

new Claim("Account",users.Account), //账号

new Claim(ClaimTypes.Name,users.Name), //姓名

new Claim("AdminType",users.AdminType.ToString()), //类型

new Claim("Company",users.Company.ToString()), //公司

;

//一组claims构成了一个identity,具有这些claims的identity就是 ClaimsIdentity

var identity = new ClaimsIdentity(claims, "Login");

// ClaimsIdentity的持有者就是 ClaimsPrincipal

var userPrincipal = new ClaimsPrincipal(identity);

await HttpContext.SignInAsync("MyCookieAuthenticationScheme", userPrincipal, new AuthenticationProperties

ExpiresUtc = DateTime.UtcNow.AddMinutes(2),

IsPersistent = false,

AllowRefresh = false

);

//写入Seesion

ViewData["userName"] = users.Name;

HttpContext.Session.SetString("userId", users.Id.ToString());

HttpContext.Session.SetString("userCode", users.Account);

HttpContext.Session.SetString("userName", users.Name);

HttpContext.Session.SetString("adminType", users.AdminType.ToString());

HttpContext.Session.SetString("Company", users.Company.ToString());

写入

//Operator operatorModel = new Operator();

//operatorModel.UserId = users.Id.ToString();

//operatorModel.Account = users.Account;

//operatorModel.Name = users.Name;

//operatorModel.AdminType = users.AdminType.ToString();

//operatorModel.Status = users.Status.ToString();

//operatorModel.Company = users.Company.ToString().Trim();

//operatorModel.OrgId = users.OrgId.ToString();

//operatorModel.LoginTime = DateTime.Now;

operatorModel.Token = Guid.NewGuid().ToString().DESEncrypt();

//OperatorProvider.Instance.Current = operatorModel;

LogVis();

rs.Message = "登录成功";

rs.Success = true;

break;

return rs;

由以上代码,我们来具体分析。

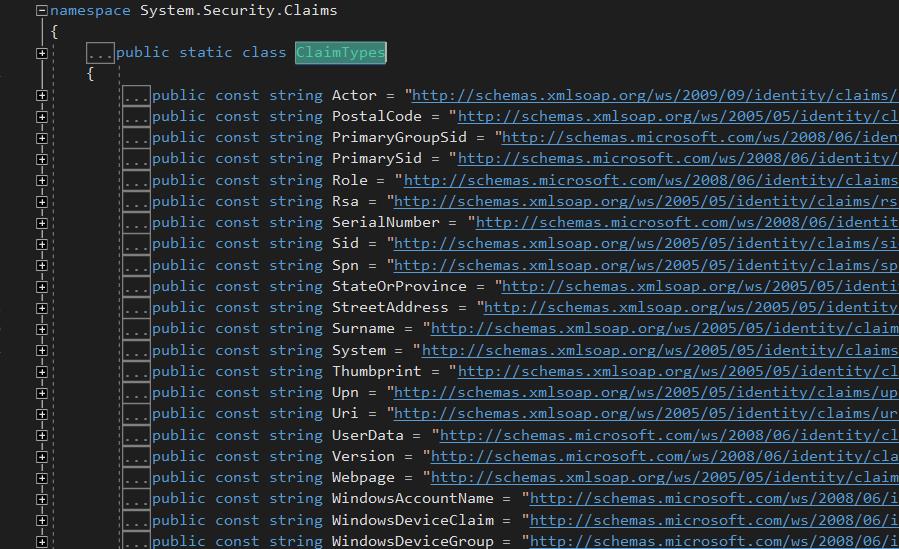

ASP.NET Core 的验证模型是 claims-based authentication 。Claim 是对被验证主体特征的一种表述,比如:登录用户名是xxx,email是xxx,其中的“登录用户名”,“email”就是ClaimType.

一组claims构成了一个identity,具有这些claims的identity就是 ClaimsIdentity

var claims = new List<Claim>()

new Claim(ClaimTypes.Sid,info.Id.ToString()), //用户ID

new Claim(ClaimTypes.Name,info.UserName) //用户名称

;

var identity = new ClaimsIdentity(claims, "Login");

ClaimsIdentity的持有者就是 ClaimsPrincipal

var userPrincipal = new ClaimsPrincipal(identity);

一个ClaimsPrincipal可以持有多个ClaimsIdentity,就比如一个人既持有驾照,又持有护照.

var userPrincipal = new ClaimsPrincipal(identity);

await HttpContext.SignInAsync("MyCookieAuthenticationScheme", userPrincipal, new AuthenticationProperties

ExpiresUtc = DateTime.UtcNow.AddMinutes(20),

IsPersistent = false,

AllowRefresh = false

);

理解了Claim, ClaimsIdentity, ClaimsPrincipal这三个概念,就能理解生成登录Cookie为什么要用之前的代码。

要用Cookie代表一个通过验证的主体,必须包含Claim, ClaimsIdentity, ClaimsPrincipal这三个信息,ClaimsPrincipal就是持有证件的人,ClaimsIdentity就是证件,"Login"就是证件类型(这里假设是驾照),Claim就是驾照中的信息。

我们在需要验证权限的Action上面加入[Authorize] 就可以了, 如果没有登录状态,会跳转到Login页面, 如何配置跳转,已经各种其他的配置,见Startup.cs文件、

public IActionResult Index()

//取用户信息

var userId = User.FindFirst(ClaimTypes.Sid).Value;

var userName = User.Identity.Name;

return View();

为什么User.Identity.Name可以取到用户名呢, 我们看看User的定义:

没错,他就是我们上面说的ClaimsPrincipal

此时,我掏出身份证(ClaimsIdentity),身份证上面有我的名称 (claim)

4.退出登录

public async Task<IActionResult> Logout()

await HttpContext.SignOutAsync("MyCookieAuthenticationScheme");

return RedirectToAction("Index", "Home");

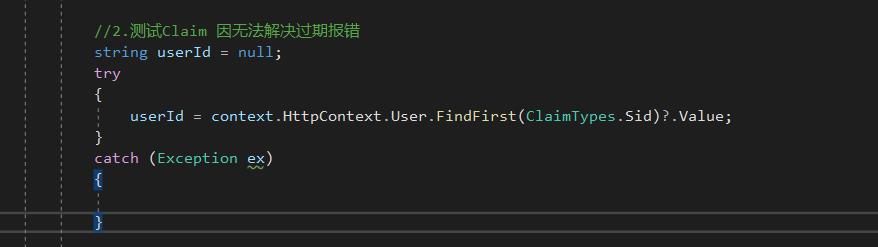

过期报错

过期可能会报错未引用实例化对象,故加try 捕获异常

针对自定义属性:获取方式

var adminType = context.HttpContext.User.Claims.FirstOrDefault(o => o.Type == "adminType")?.Value;

下一篇:讲解一下Claim几种获取方式。

《新程序员》:云原生和全面数字化实践

《新程序员》:云原生和全面数字化实践

50位技术专家共同创作,文字、视频、音频交互阅读

50位技术专家共同创作,文字、视频、音频交互阅读

以上是关于netCore基于Claim登录授权的主要内容,如果未能解决你的问题,请参考以下文章

ASP.NET Core MVC 2.x 全面教程_ASP.NET Core MVC 17. 基于Claim和Policy的授权 上