通过telnetsshweb网管三种方式初始化登录防火墙

Posted Jason Li808

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了通过telnetsshweb网管三种方式初始化登录防火墙相关的知识,希望对你有一定的参考价值。

初始化登录防火墙

文章目录

2.1 实验目的

熟练掌握华为防火墙的三种远程登录方式;

2.2 设备及软件要求

Windows 10操作系统(物理机):eNSP、VMware Workstation Pro(内含Windows 10操作系统)

2.3 实验步骤

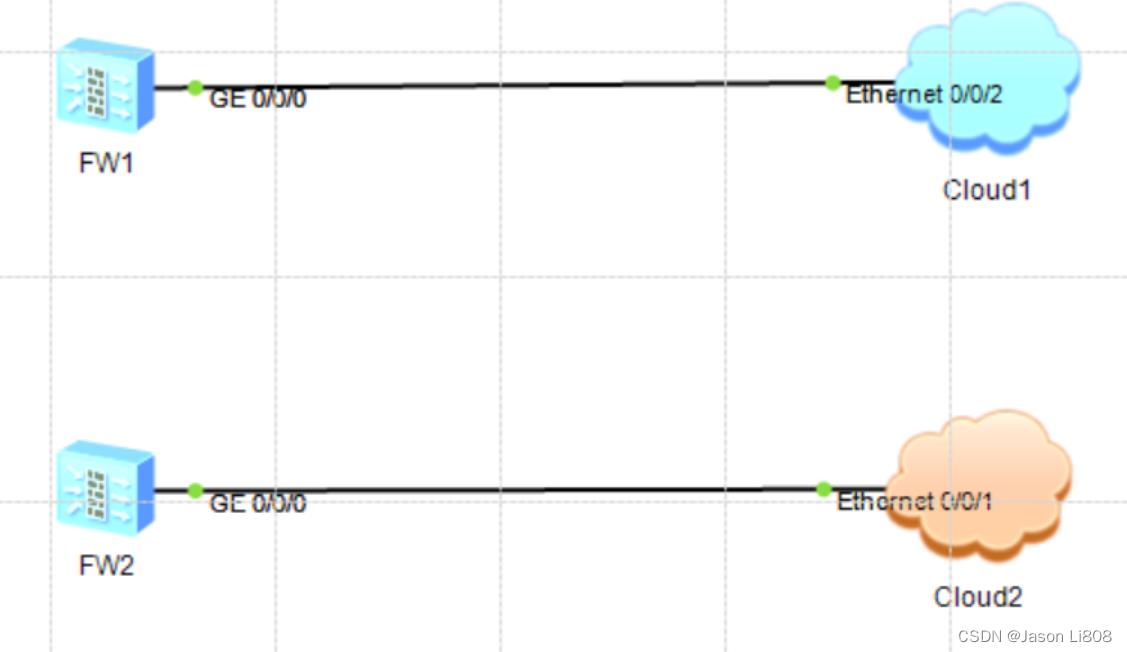

2.3.1 拓扑图

2.3.2 防火墙部分命令

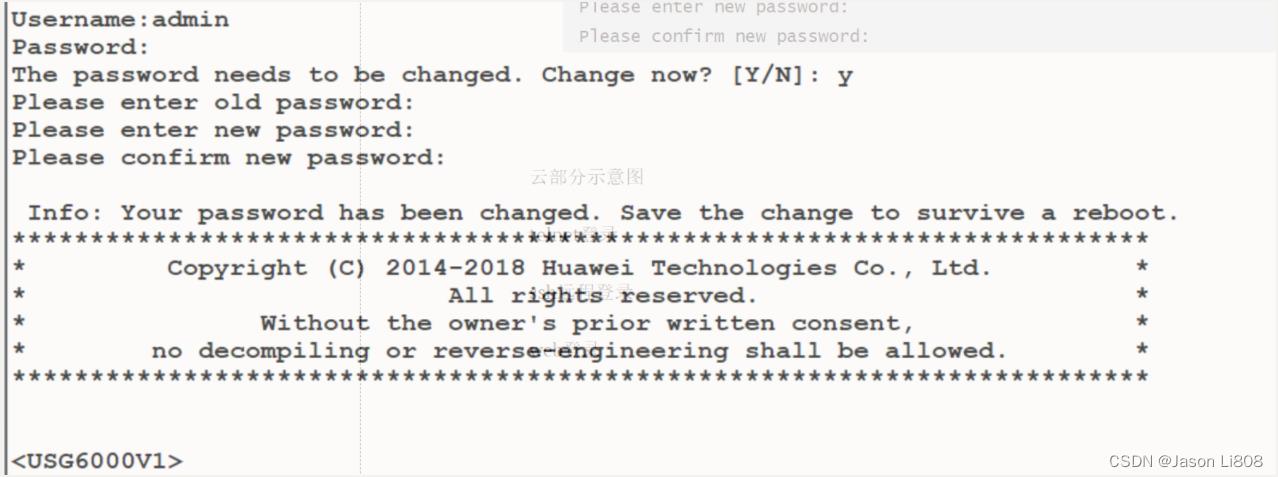

登录防火墙:

Username:admin

Password:

The password needs to be changed. Change now? [Y/N]: y

Please enter old password:

Please enter new password:

Please confirm new password:

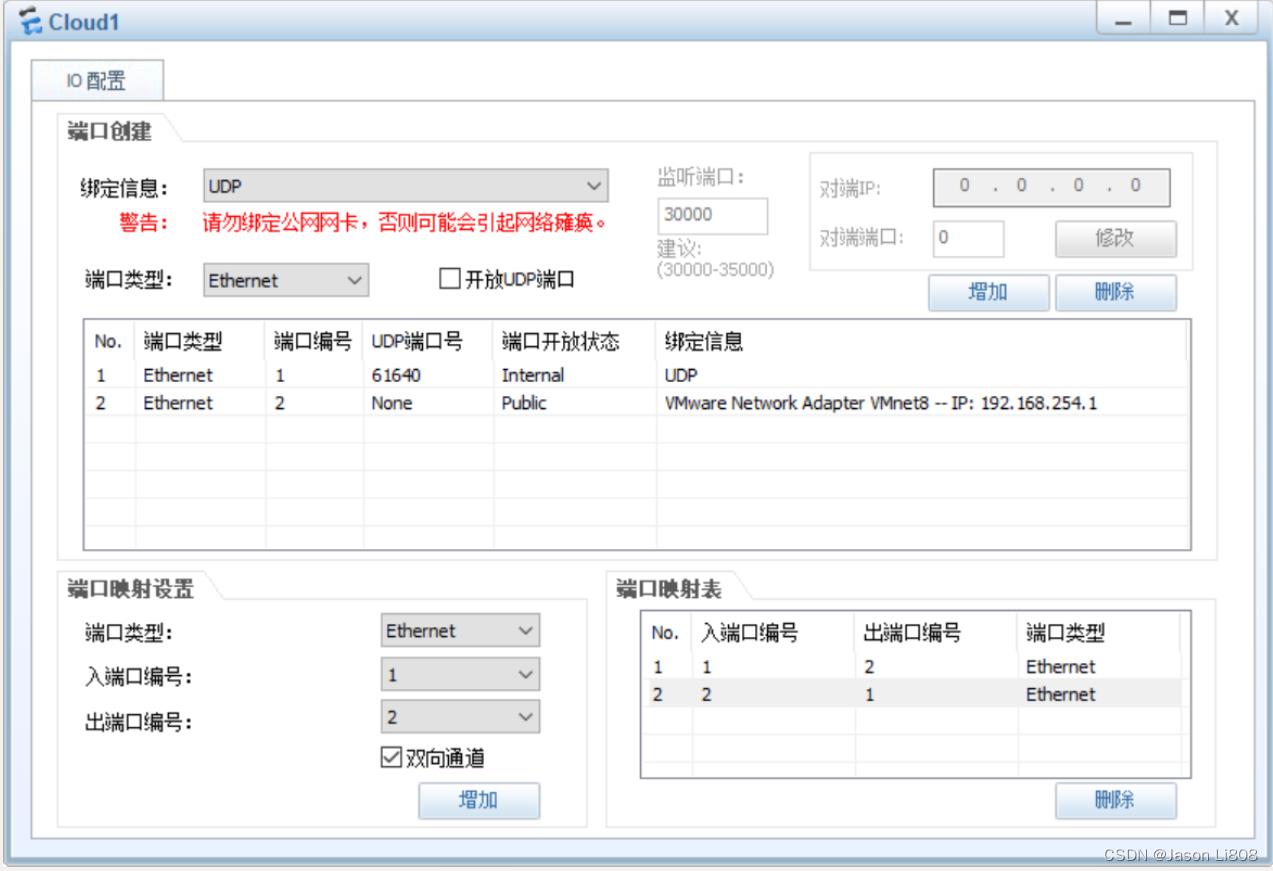

2.3.3 云部分示意图

2.3.4 telnet登录

基础配置:

[FW1]interface GigabitEthernet 0/0/0 //进入接口

[FW1-GigabitEthernet0/0/0]ip address 192.168.254.10 24 //为接口添加地址(与本机同网段)

[FW1-GigabitEthernet0/0/0]quit

[FW1]firewall zone trust //将接口g0/0/0添加进入安全区域内

[FW1-zone-trust]add interface GigabitEthernet 0/0/0 //将接口g0/0/0添加进入安全区域内

[FW1]interface GigabitEthernet 0/0/0 //进入接口

[FW1-GigabitEthernet0/0/0]service-manage telnet permit //让防火墙可以让telnet数据通过

[FW1]telnet server enable //开启telnet功能

AAA认证配置:

[FW1]aaa //配置aaa认证

[FW1-aaa]manager-user huawei //配置本地用户huawei

[FW1-aaa-manager-user-huawei]password cipher huawei@123 //配置密码

[FW1-aaa-manager-user-huawei]service-type telnet //配置服务类型为telnet

[FW1-aaa-manager-user-huawei]level 15 //配置用户权限级别

设置本地用户信息:

[FW1]user-interface vty 0 4

[FW1-ui-vty0-4]authentication-mode aaa //用户接口验证方式为aaa

[FW1-ui-vty0-4]protocol inbound all //允许所有方式连接虚拟终端

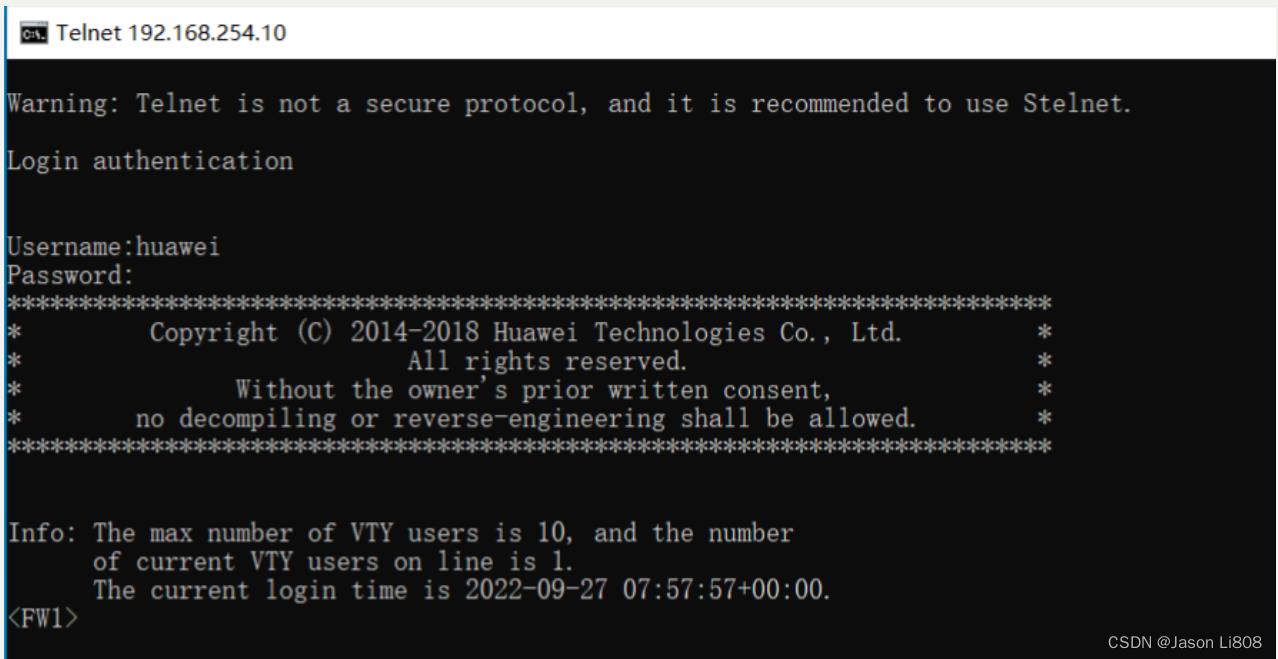

telnet远程登录成功截图:

2.3.5 ssh远程登录

注意:telnet和ssh不能在同一套设备上使用,所以配置ssh时需要另起一套设备

基础配置:

[FW2]interface GigabitEthernet 0/0/0 //进入接口

[FW2-GigabitEthernet0/0/0]ip address 192.168.254.10 24 //为接口添加地址(与本机同网段)

[FW2-GigabitEthernet0/0/0]quit

[FW2]firewall zone trust //将接口g0/0/0添加进入安全区域内

[FW2-zone-trust]add interface GigabitEthernet 0/0/0 //将接口g0/0/0添加进入安全区域内

[FW2]interface GigabitEthernet 0/0/0 //进入接口

[FW2-GigabitEthernet0/0/0]service-manage ssh permit //让防火墙可以让telnet数据通过

将防火墙配置域间包过滤,需要配置Trust区域到Local区域的安全策略:

[FW2]security-policy

[FW2-policy-security]rule name huawei

//配置规则,其中huawei为规则名,可自定义

[FW2-policy-security-rule-huawei]source-zone trust

//匹配条件,源区域是trust区域

[FW2-policy-security-rule-huawei]destination-zone local

//匹配条件,目标区域是local区域

[FW2-policy-security-rule-huawei]action permit

//匹配条件满足后,执行的动作,permit为允许的意思

[FW2-policy-security-rule-huawei]quit

[FW2-policy-security]quit

设置本地用户信息:

[FW2]user-interface vty 0 4

[FW2-ui-vty0-4]authentication-mode aaa //用户接口验证方式为aaa

[FW2-ui-vty0-4]protocol inbound ssh //允许所有方式连接虚拟终端

ssh配置:

[FW2]ssh user huawei

[FW2]ssh user huawei authentication-type password

[FW2]ssh user huawei service-type stelnet

AAA认证配置:

[FW2]aaa //配置aaa认证

[FW2-aaa]manager-user huawei //配置本地用户huawei

[FW2-aaa-manager-user-huawei]password cipher huawei@123 //配置密码

[FW2-aaa-manager-user-huawei]service-type ssh //配置服务类型为ssh

[FW2-aaa-manager-user-huawei]level 15 //配置用户权限级别

开启stelnet认证:

[FW2]stelnet server enable

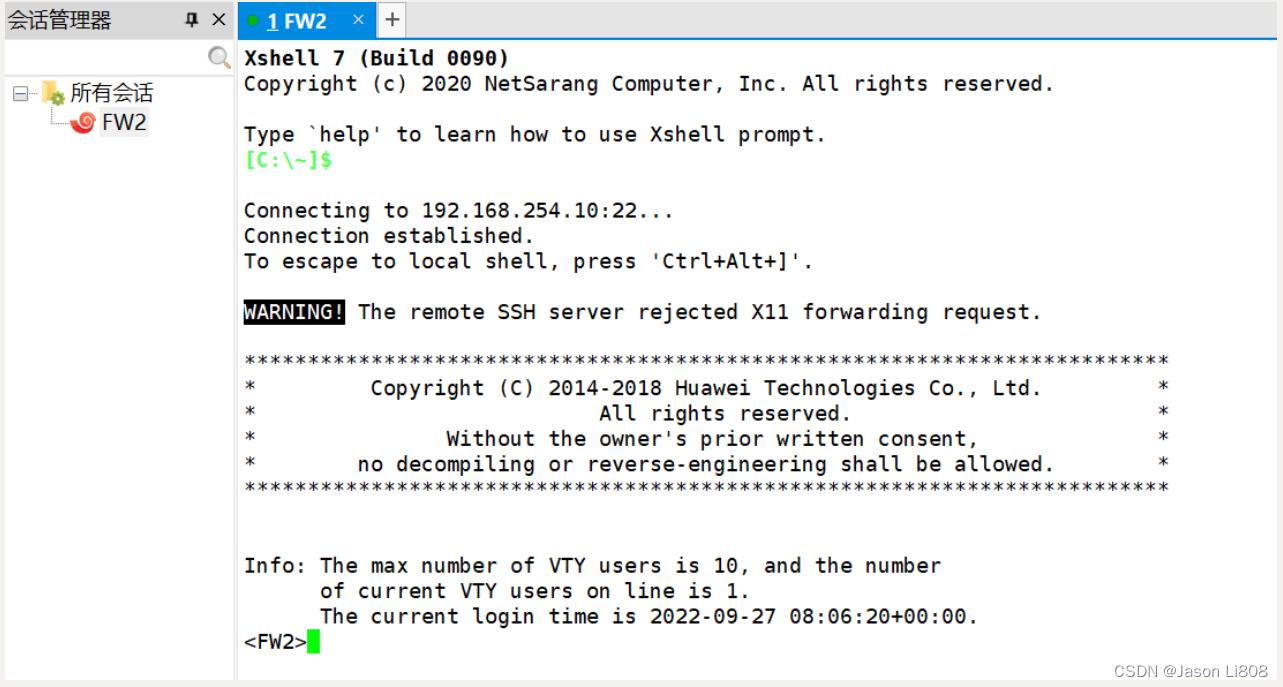

ssh远程登录成功截图:

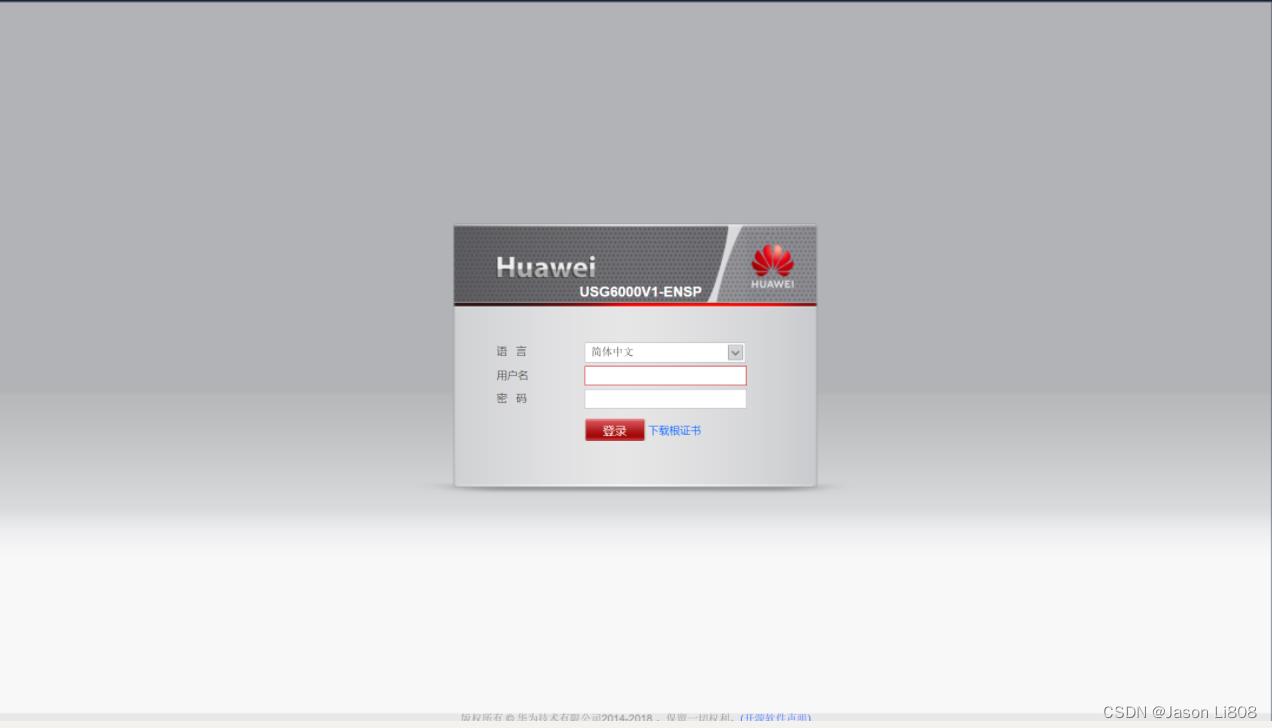

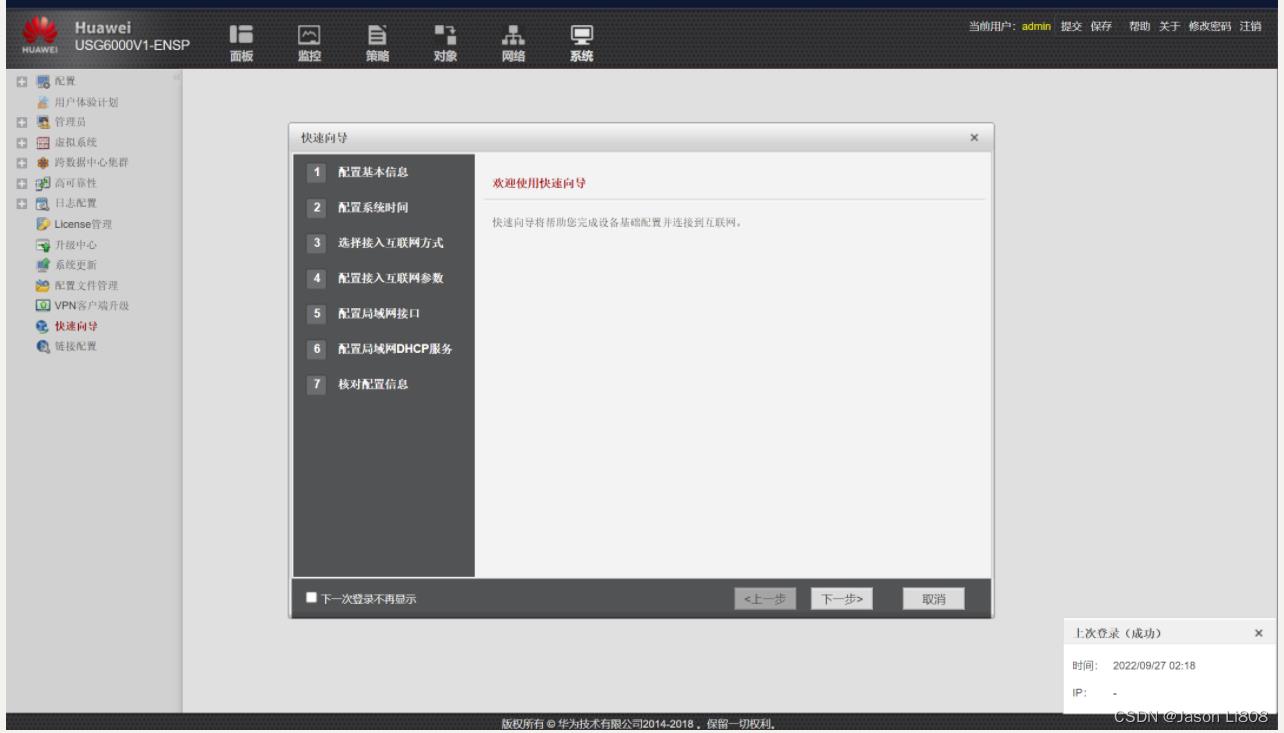

2.3.6 web网管登录

[FW1]interface GigabitEthernet 0/0/0 //进入接口

[FW1-GigabitEthernet0/0/0]ip address 192.168.254.10 24 //为接口添加地址(与本机同网段)

[FW1-GigabitEthernet0/0/0]quit

[FW1]firewall zone trust //将接口g0/0/0添加进入安全区域内

[FW1-zone-trust]add interface GigabitEthernet 0/0/0 //将接口g0/0/0添加进入安全区域内

[FW1]interface GigabitEthernet 0/0/0 //进入接口

[FW1-GigabitEthernet0/0/0]service-manage https permit //让防火墙可以让https数据通过

然后打开浏览器地址栏输入:https://192.168.254.10:8443

ACL的典型应用

一、基本ACL配置示例

- 要求:公司网络中有网管办公区、市场部办公区、项目办公区、财务办公区和公司服务器区。出于网络安全考虑,只有网管办公区的PC1才能通过Telnet方式登录路由器R1,其他区域的PC都不能通过Telnet方式登录路由器R1

- 拓扑图

- 配置思路

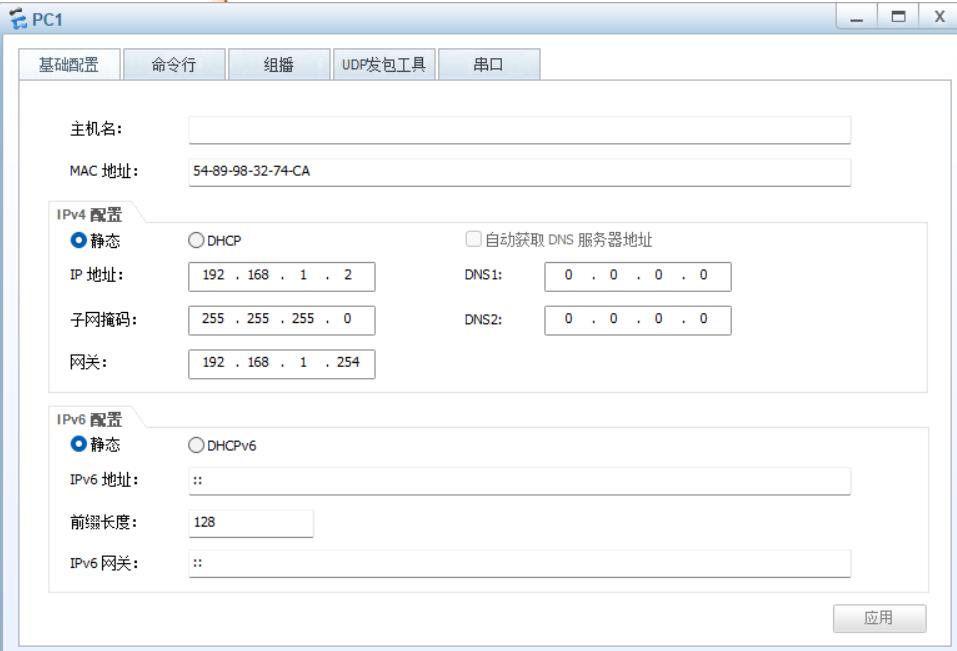

(1)配置路由器的接口IP地址和主机IP地址

(2)在路由器R1上创建基本ACL

(3)制定基本ACL规则

(4)在路由器的虚拟类型终端(Virtual Type Teiminal,VTY)上应用所配置的基本ACL。 - 配置过程

(1)配置基本的各接口IP地址

各主机配置举一个例子

路由器接口配置IP地址

(此处省略)

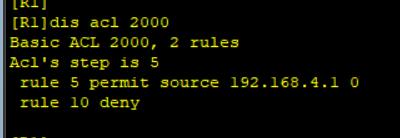

(2)创建ACL和规则

[R1]acl 2000

[R1-acl-basic-2000]rule permit source 192.168.4.1 0

[R1-acl-basic-2000]rule deny source any

[R1-acl-basic-2000]quit

(3)在VTY上应用ACL

[R1]user-interface vty 0 4

[R1-ui-vty0-4]acl 2000 inbound

[R1-ui-vty0-4]quit

查看路由器上的规则

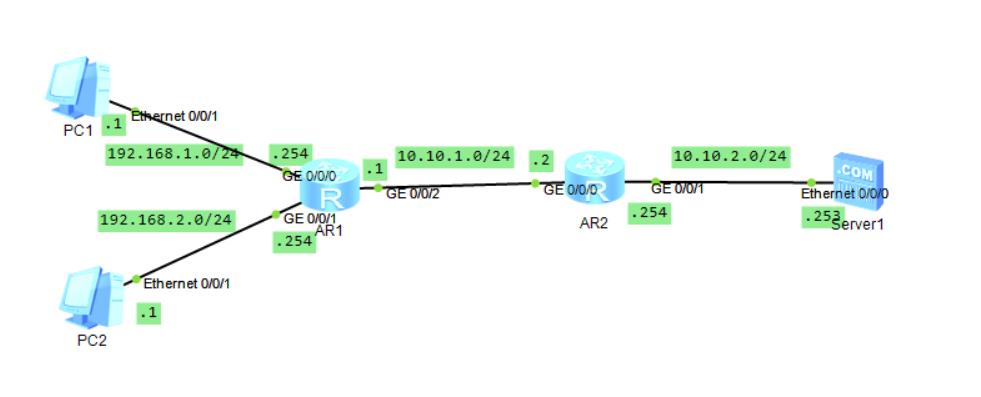

二、高级ACL配置示例

-

要求:在路由器R1上和R2上配置OSPF协议实现网路通信;在路由器R2上配置高级ACL。允许PC1访问路由器R2的Telnet服务,允许PC2访问服务器的FTP服务。

-

拓扑图

-

配置过程

(1)配置路由器的接口IP地址、OSPF协议等,实现全网通。

。。。。。。

(2)配置路由器R2的高级ACL。

[R2]acl 3000

[R2-acl-adv-3000]rule 5 permit tcp source 192.168.1.1 0.0.0.0 destination 10.10.

1.2 0.0.0.0 destination-port eq 23 ## 定义规则编号为5,且允许源地址为192.168.1.1,目的地址为10.10.1.2、端口号为23的数据包。

[R2-acl-adv-3000]rule 10 permit tcp source 192.168.2.1 0.0.0.0 destination 10.10

.2.253 0.0.0.0 destination-port range 20 21 ## 定义规则编号为10,且允许源地址为192.168.2.1,目的地址为10.10.2.253、端口号为20 、21的数据包。

[R2-acl-adv-3000]rule 15 deny ip

[R2-acl-adv-3000]quit

(3)在接口GE0/0/0接口上应用ACL3000。

[R2]interface GigabitEthernet 0/0/0

[R2-GigabitEthernet0/0/0]traffic-filter inbound acl 3000

[R2-GigabitEthernet0/0/0]quit

(4)在路由器R2的VTY上应用ACL3000

[R2]user-interface vty 0 4

[R2-ui-vty0-4]acl 3000 inbound

[R2-ui-vty0-4]quit

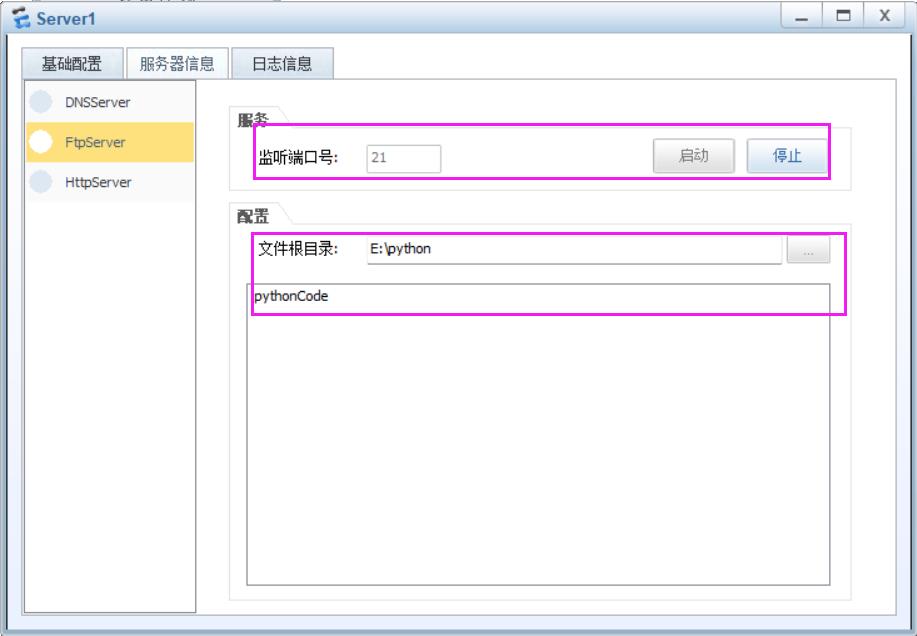

(5)启动服务器的FTP服务

以上是关于通过telnetsshweb网管三种方式初始化登录防火墙的主要内容,如果未能解决你的问题,请参考以下文章

烽火网管安装后不能登录,显示“获取静态数据失败”。这是啥原因?