堡垒机jumpserver简介

Posted leaning柚子茶

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了堡垒机jumpserver简介相关的知识,希望对你有一定的参考价值。

jumpserver

简介

Jumpserver 是全球首款完全开源、符合 4A 规范(包含认证Authentication 、授权 Authorization、账号 Accounting 和审计 Auditing)的运维安全审计系统,Jumpserver 通过软件订阅服务或者软硬件一体机的方式,向企业级用户交付多云环境下更好用的堡垒机。

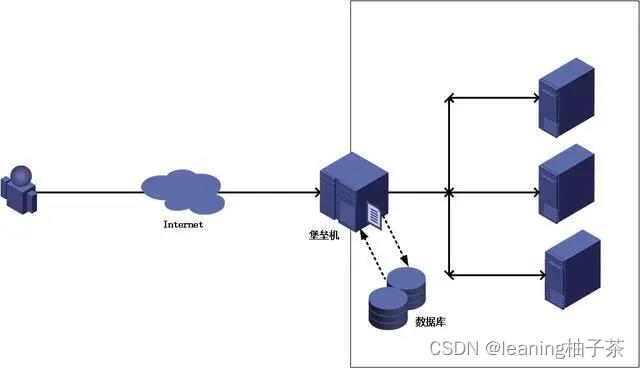

什么是堡垒机?

堡垒机是从跳板机(也叫前置机)的概念演变过来的。早在2000年左右,一些中大型企业为了能对运维人员的远程登录进行集中管理,会在机房部署一台跳板机。

跳板机(前置机)

跳板机其实就是一台unix/windows操作系统的服务器,所有运维人员都需要先远程登录跳板机,然后再从跳板机登录其他服务器中进行运维操作。

但跳板机并没有实现对运维人员操作行为的控制和审计,使用跳板机过程中还是会有误操作、违规操作导致的操作事故,一旦出现操作事故很难快速定位原因和责任人。此外,跳板机存在严重的安全风险,一旦跳板机系统被攻入,则将后端资源风险完全暴露无遗。

堡垒机

人们逐渐认识到跳板机的不足,进而需要更新、更好的安全技术理念来实现运维操作管理。需要一种能满足角色管理与授权审批、信息资源访问控制、操作记录和审计、系统变更和维护控制要求,并生成一些统计报表配合管理规范来不断提升IT内控的合规性的产品。

这就是堡垒机诞生的契机。

堡垒机设计理念

堡垒机主要是有4A理念。

- 认证(Authen)

- 授权(Authorize)

- 账号(Account)

- 审计(Audit)

JumpServer 概述

- JumpServer是全球首款完全开源的堡垒机,使用GNU GPL v2.0开源协议,是符合4A的专业运维审计系统。

- JumpServer使用Python\\Django开发,遵循Web 2.0规范,配备了业界领先的web Terminal(web终端,即网页终端)解决方案。

- JumpServer采用分布式结构,支持多机房跨区域部署,中心节点提供API(接口),各机房部署登录节点,可以横向扩展,并且没有并发限制。

- JumpServer为互联网企业提供了认证、授权、审计、自动化运维等功能。

- JumpServer通过调用各种应用程序的模块来实现各种功能。

JumpServer实现的功能

1.身份认证(Authentication)

| 功能 | 简介 |

|---|---|

| 用户组、用户 | 添加组方便进行授权,用户是授权和登录的主体,用户可以加入用户组,进行批量管理。 |

| 资产组、资产、IDC | 资产就是管理的机器(主机),主机信息简洁完整,用户自定义备注登录,支持自动获取主机的硬件信息,资产同样可以加入资产组,进行批量管理。 |

| sudo、系统用户、授权规则 | 支持sudo用户授权,系统用户用于登录客户端,授权规则是将用户、资产和系统用户关联起来。 |

| 在线历史、登录历史、命令记录、上传下载记录 | 在线实时监控用户操作,统计用户命令记录,录像回放用户操作内容,阻断控制,详细记录用户上传和下载。 |

| 上传、下载 | 支持文件的上传和下载,实现方式是使用rz(上传)和sz(下载)命令。 |

| 默认设置 | 默认管理用户,设置包括用户密码密钥,默认信息为了方便添加资产而设计。 |

2.账号管理(Account)

| 功能 | 简介 |

|---|---|

| 集中账号 | 管理用户管理 |

| 系统用户管理 | |

| 统一密码 | 资产密码托管 |

| 自动生成密码 | |

| 自动推送密码 | |

| 密码过期设置 | |

| 批量改密(X-PACK) | 定期批量改密 |

| 多种密码策略 | |

| 多云纳管(X-PACK) | 对私有云、公有云资产自动统一纳管 |

| 收集用户(X-PACK) | 自定义任务定期收集主机用户 |

| 密码匣子(X-PACK) | 统一对资产主机的用户密码进行查看、更新、测试操作 |

3.授权控制(Authorization)

| 功能 | 简介 |

|---|---|

| 多维授权 | 对用户、用户组、资产、资产节点、应用以及系统用户进行授权 |

| 资产授权 | 资产以树状结构进行展示 |

| 资产和节点均可灵活授权 | |

| 节点内资产自动继承授权 | |

| 子节点自动继承父节点授权 | |

| 应用授权 | 实现更细粒度的应用级授权 |

| mysql 数据库应用、RemoteApp 远程应用(X-PACK) | |

| 动作授权 | 实现对授权资产的文件上传、下载以及连接动作的控制 |

| 时间授权 | 实现对授权资源使用时间段的限制 |

| 特权指令 | 实现对特权指令的使用(支持黑白名单) |

| 命令过滤 | 实现对授权系统用户所执行的命令进行控制 |

| 文件传输 | SFTP 文件上传/下载 |

| 文件管理 | 实现 Web SFTP 文件管理 |

| 工单管理(X-PACK) | 支持对用户登录请求行为进行控制 |

| 组织管理(X-PACK) | 实现多租户管理与权限隔离 |

4.安全审计(Audit)

| 功能 | 简介 |

|---|---|

| 操作审计 | 用户操作行为审计 |

| 会话审计 | 在线会话内容审计 |

| 历史会话内容审计 | |

| 录像审计 | 支持对 Linux、Windows 等资产操作的录像进行回放审计 |

| 支持对 RemoteApp(X-PACK)、MySQL 等应用操作的录像进行回放审计 | |

| 指令审计 | 支持对资产和应用等操作的命令进行审计 |

| 文件传输 | 可对文件的上传、下载记录进行审计 |

总结

JumpServer是一款符合企业实际应用的开源堡垒机软件,功能强大且广受欢迎。

附JumpServer案例:

【参考】

【1】什么是堡垒机?为什么需要堡垒机?——xcbeyond

【2】JumpServer堡垒机——礁之

【3】JumpServer介绍——风雨兼程,披星戴月。

WEB安全入门-部署堡垒机jumpserver

jumpserver简介:

JumpServer 是全球首款开源的堡垒机,使用 GNU GPL v3.0 开源协议,是符合 4A 规范的运维安全审计系统。

JumpServer 使用 Python / Django 为主进行开发,遵循 Web 2.0 规范。

总结,如果你企业对设备安全性有审计要求,或者说是要通过iso27001的认证。预算又是没有多少的时候,可以考虑使用开源的堡垒机。

网站首页

我们使用centos在线安装jump server

连接centos系统

curl -sSL https://github.com/jumpserver/jumpserver/releases/download/v2.23.2/quick_start.sh | bash

输入如上命令

开始安装

等待安装中

安装中,一共安装5个环境

安装完成

如报错,请参考解决方案

启动jumpserver服务

安装完成后配置文件 /opt/jumpserver/config/config.txt

输入如下命令

cd /opt/jumpserver-installer-v2.23.2 切换目录

# 启动

./jmsctl.sh start

成功启动画面

可以通过链接进行登陆查看

http://宿主机IP地址:80

登陆页面

jumpserver的简单使用

1、用户管理

这里的用户管理功能是指,登陆到jumpserver的用户,是jumpserver系统里面的用户功能。

界面包含用户列表、用户组、角色列表。

例如,张三可以在管理员组里面,可以是角色“运维IT人员”,相当于给人员进行分组管理。

组权限是可以单独设置,组内的人员是自动继承关系

2、资产管理中的系统用户

这里有分两种情况,一种是使用本地内置的系统用户进行登陆资产,一种是使特权用户进行推送。

使用特权用户可以推送用户到资产(服务器)上面,推送的用户,不能直接ssh过去,是需要通过堡垒机才能登陆。

普通用户,是系统预先存在的账号。

成功登陆画面

注意的点:

1、设置的用户情况。用户管理是管理登陆jumpserver系统的。

2、资产管理中的特权用户,是指root权限的用户。(windows服务器是administrator,需要开启ssh协议)

3、系统用户是指,通过堡垒机登陆的时候,使用的用户名称(很多地方需要配置系统用户)

4、普通用户,可以是系统中预先存在的用户。

5、对于企业内部IT规模不大的情况下,可以使用管理用户root或者是administrator登陆即可。

以上是关于堡垒机jumpserver简介的主要内容,如果未能解决你的问题,请参考以下文章