[ 代码审计篇 ] Fortify 安装及使用详解Fortify 下载安装并设置语言为中文导出中文报告

Posted _PowerShell

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了[ 代码审计篇 ] Fortify 安装及使用详解Fortify 下载安装并设置语言为中文导出中文报告相关的知识,希望对你有一定的参考价值。

🍬 博主介绍

👨🎓 博主介绍:大家好,我是 _PowerShell ,很高兴认识大家~

✨主攻领域:【渗透领域】【数据通信】 【通讯安全】 【web安全】【面试分析】

🎉点赞➕评论➕收藏 == 养成习惯(一键三连)😋

🎉欢迎关注💗一起学习👍一起讨论⭐️一起进步📝文末有彩蛋

🙏作者水平有限,欢迎各位大佬指点,相互学习进步!

文章目录

一、Fortify介绍

1、Fortify简介

Fortify 是一个静态的、白盒的软件源代码安全测试工具。它通过内置的五大主要分析引擎:数据流、语义、结构、控制流、配置流等对应用软件的源代码进行静态的分析,通过与软件安全漏洞规则集进行匹配、查找,从而将源代码中存在的安全漏洞扫描出来,并可导出报告。扫描的结果中包括详细的安全漏洞信息、相关的安全知识、修复意见。

2、Fortify原理

首先通过调用语言的编译器或者解释器把前端的语言代码(如JAVA,C/C++源代码)转换成一种中间媒体文件NST(Normal Syntax Tree),将其源代码之间的调用关系,执行环境,上下文等分析清楚。

通过分析不同类型问题的静态分析引擎分析NST文件,同时匹配所有规则库中的漏洞特征,将漏洞抓取出来,然后形成包含详细漏洞信息的FPR结果文件,用AWB打开查看。

3、Fortify SCA引擎介绍:

数据量引擎:跟踪、记录并分析程序中的数据传递过程所产生的安全问题。

语义引擎:分析过程中不安全的函数,方法的使用的安全问题。

结构引擎:分析程序上下文环境、结构中的安全问题。

控制流引擎:分析程序特定时间、状态下执行操作指令的安全问题。

配置引擎:分析项目配置中的敏感信息和配置确实的安全问题。

4、Fortify支持语言

FortifySCA支持的21语言,分别是:

1、asp.net

2、VB.Net

3、c#.Net

4、ASP

5、VBscript

6、VS6

7、java

8、JSP

9、javascript

10、html

11、XML

12、C/C++

13、php

14、T-SQL

15、PL/SQL

16、Action script

17、Object-C (iphone-2012/5)

18、ColdFusion5.0 - 选购

19、python -选购

20、COBOL - 选购

21、SAP-ABAP -选购

二、Fortify下载

CSDN有积分的小伙伴可以在CSDN直接下载,方便快捷,还能给我加几个积分,哈哈哈

CSDN下载链接:

https://download.csdn.net/download/qq_51577576/87341637

把百度网盘链接删除之后就提示不限流了 。。。。。。文章质量就提高了 ??????

这里是我添加了两个链接,其中有一个是我自己百度网盘分享的,一个是我传到CSDN的,提示文章质量低下,然后我删了百度网盘分享链接。。。。。。

为了照顾到CSDN没有积分的小伙伴们,我最终还是把百度网盘的链接加上来了

把百度网盘链接删除之后就提示不限流了 。。。。。。文章质量就提高了 ??????

三、Fortify安装

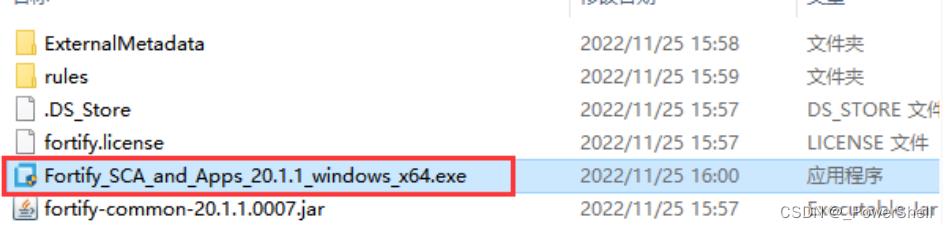

1、双击exe文件

2、点击next

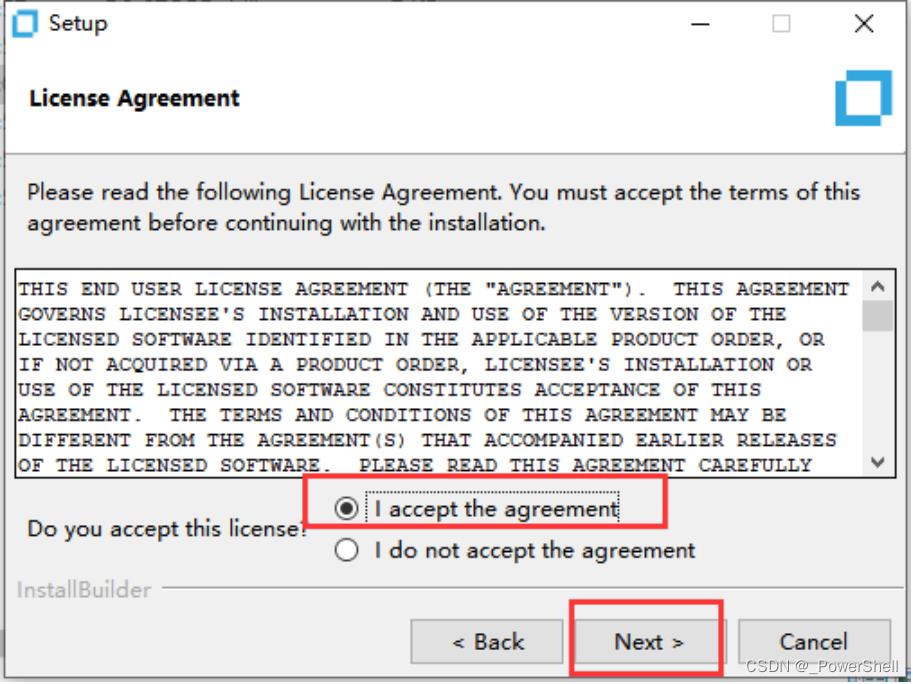

3、同意协议,点击下一步

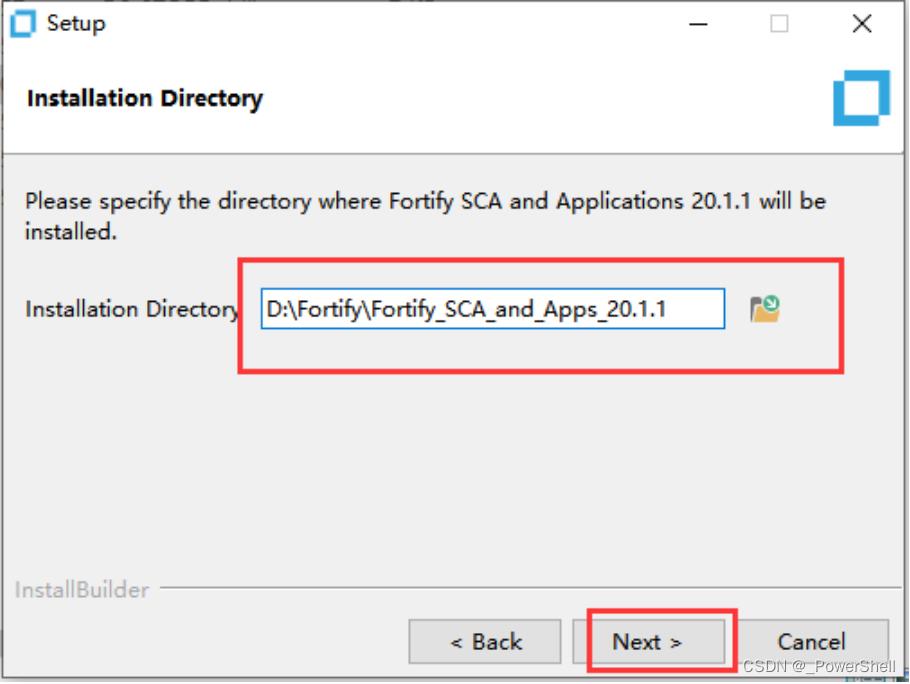

4、选择安装路径、点击下一步

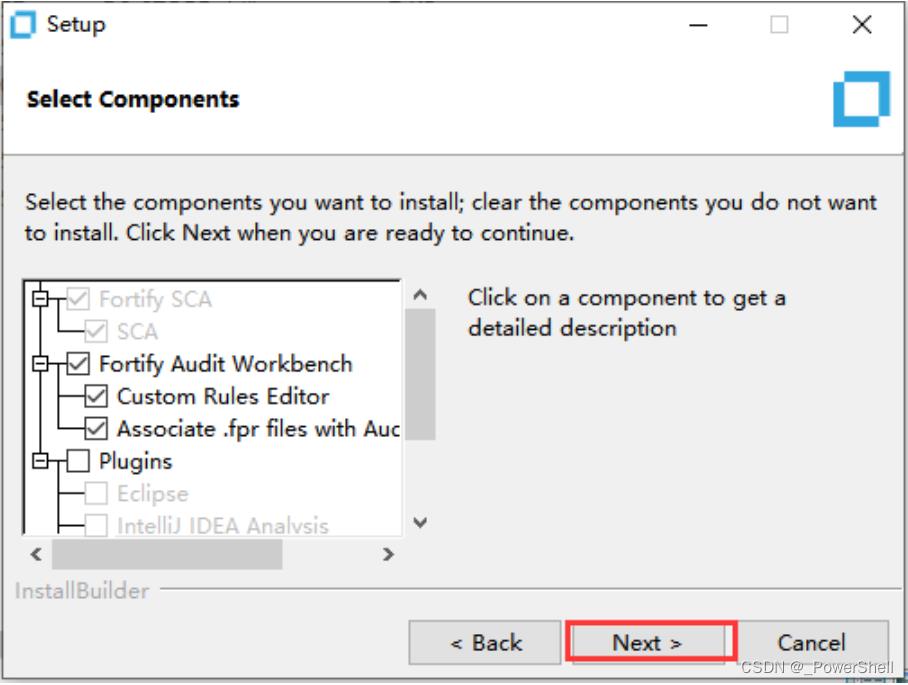

5、选择组件、点击下一步

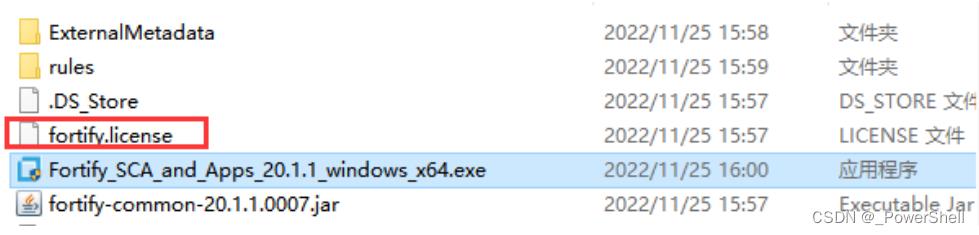

6、选择license、点击下一步

License在下载文件里面有

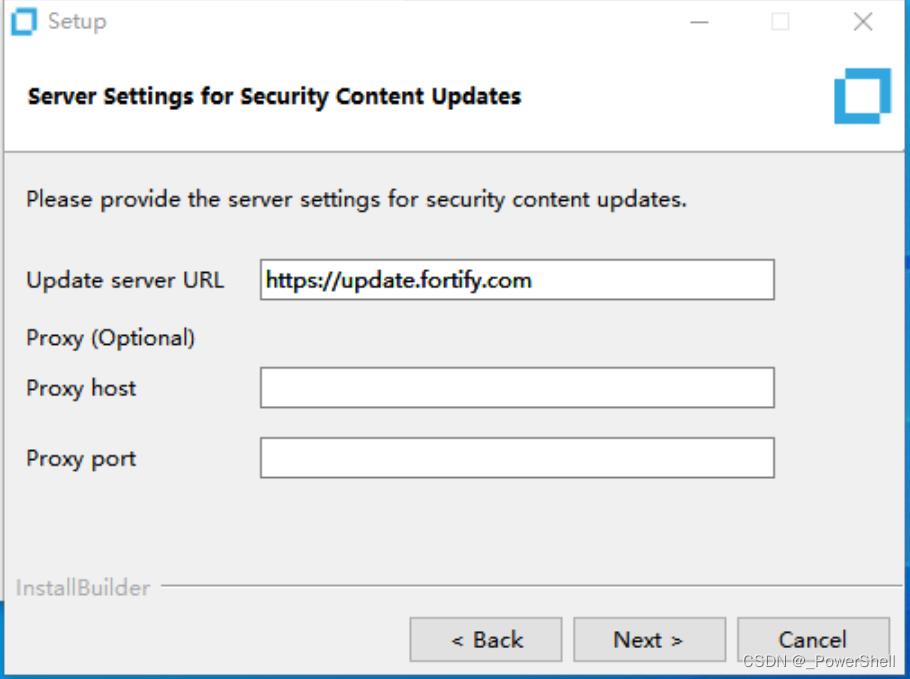

7、选择更新服务器,这里可以不用填写

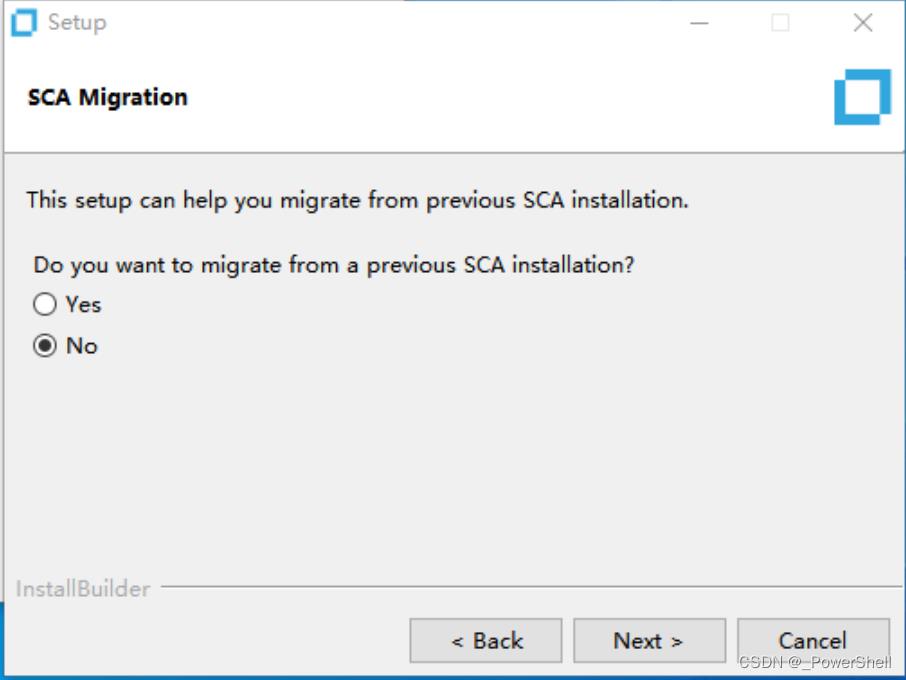

8、移除之前版本选择No

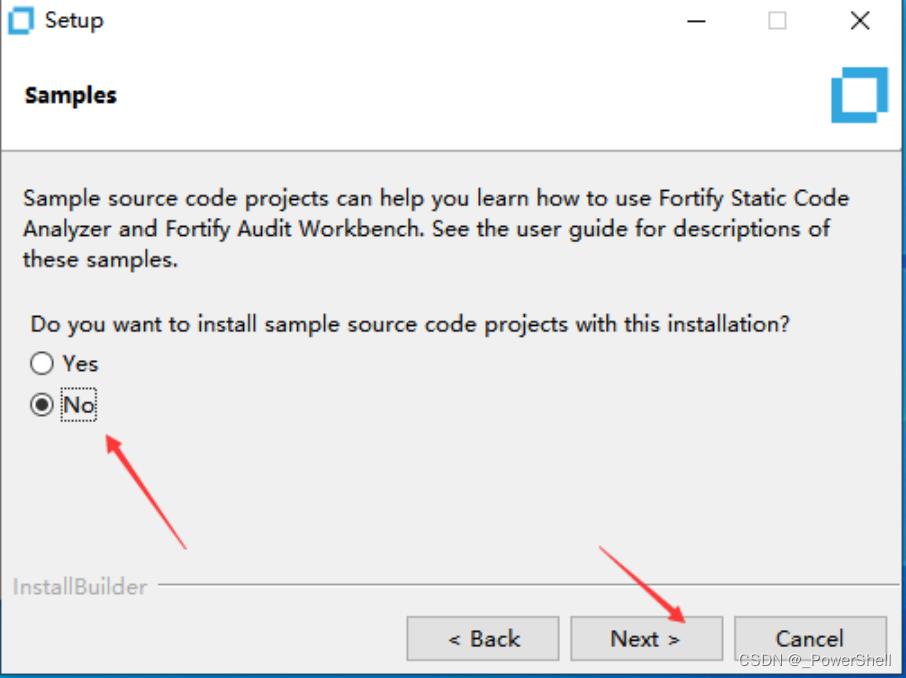

9、安装实例代码项目选择No

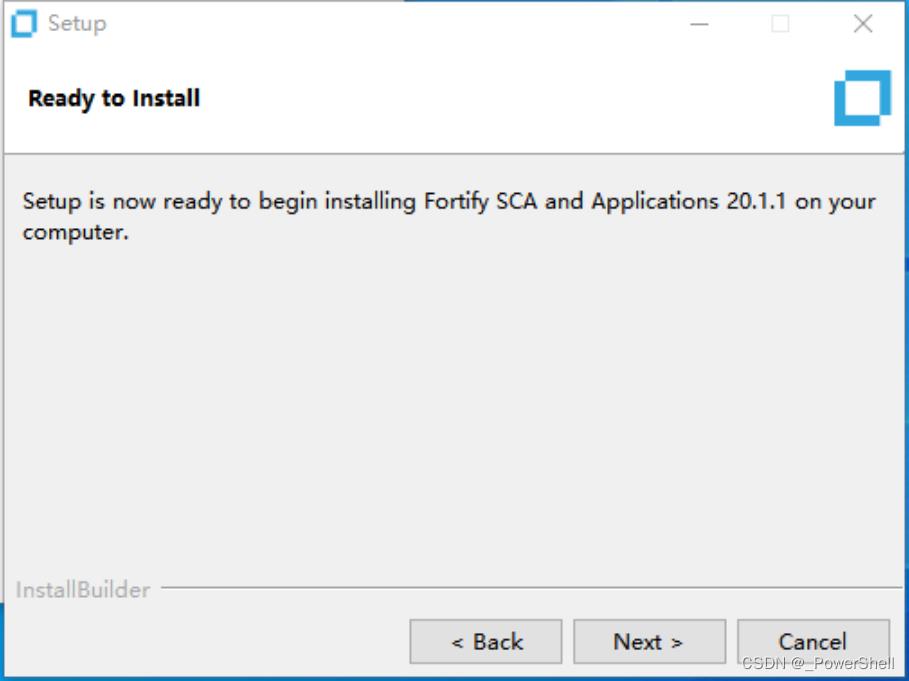

10、准备安装、点击下一步

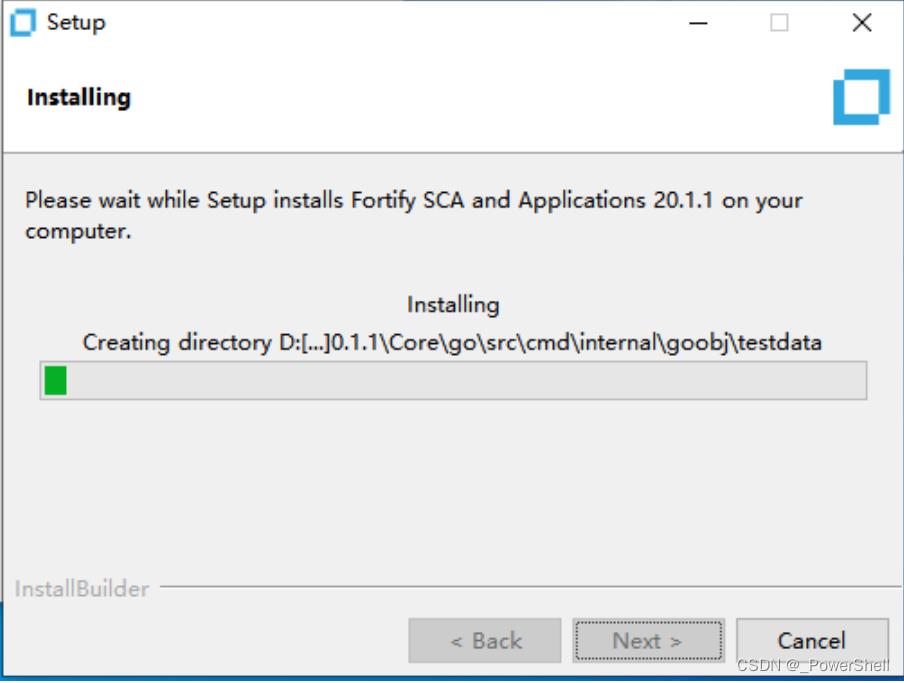

11、等待安装中

12、安装完成、点击Finish及完成安装

记得把自动更新取消,我们后续会设置中文

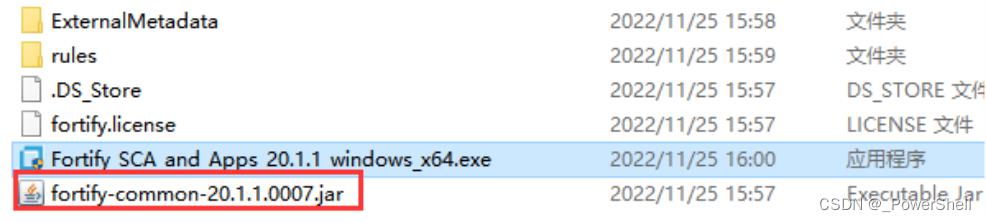

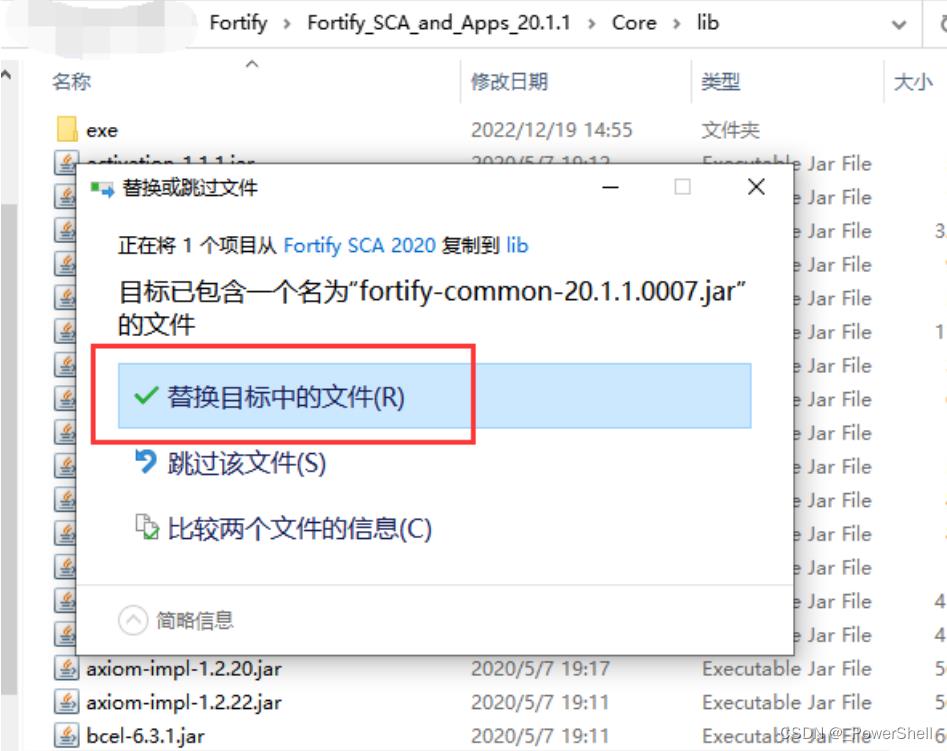

13、替换jar包

fortify安装:安装好之后,将下载的fortify-common-20.1.1.0007.jar包替换掉fortify安装目录下的Core\\lib目录下的同名包

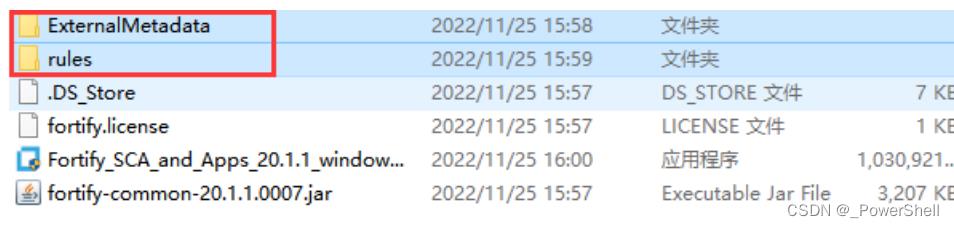

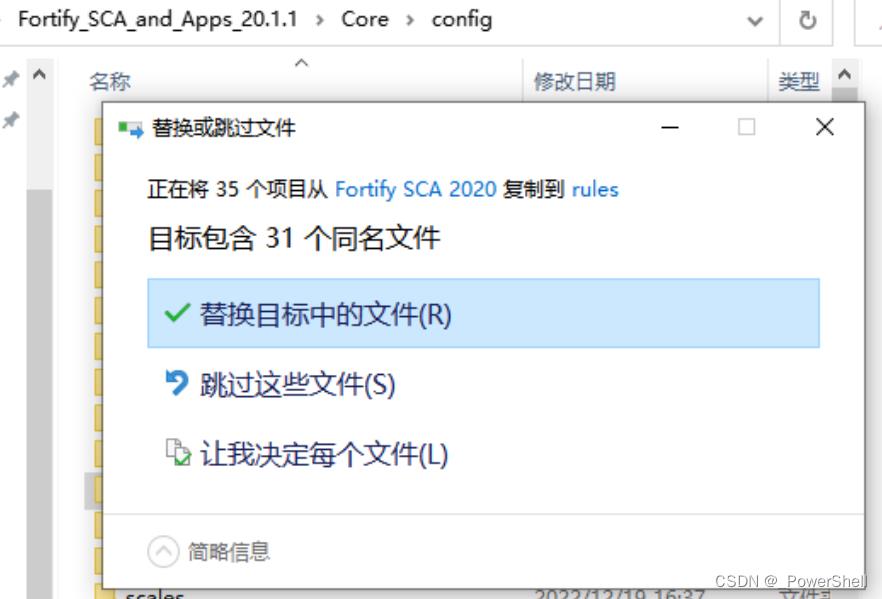

14、添加rules和ExternalMetadata

将规则包rules,将文件放入\\Core\\config\\目录下;

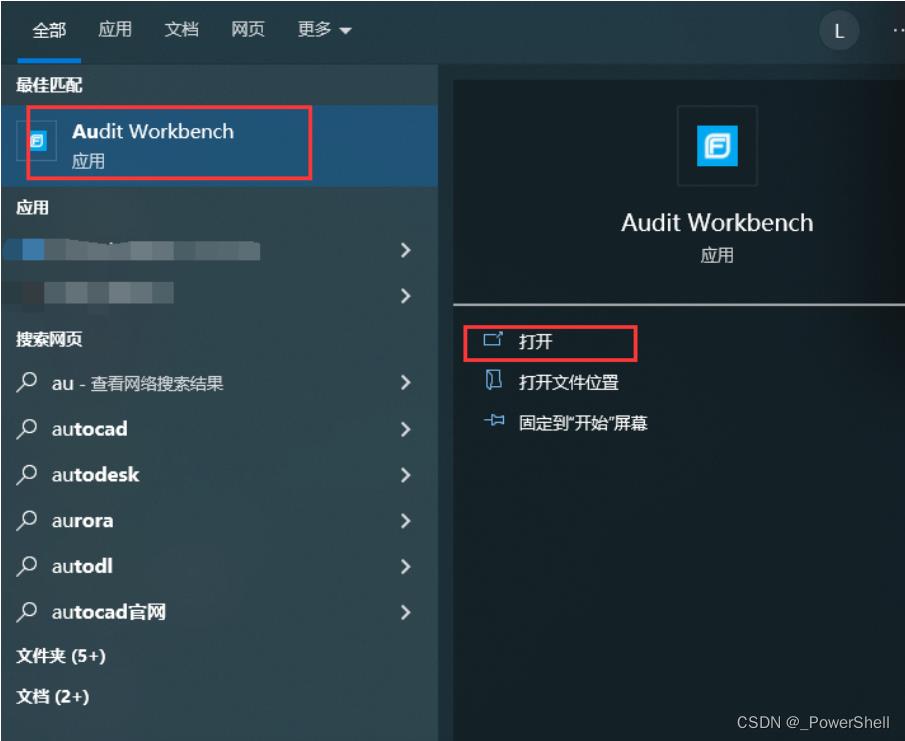

15、运行fortify

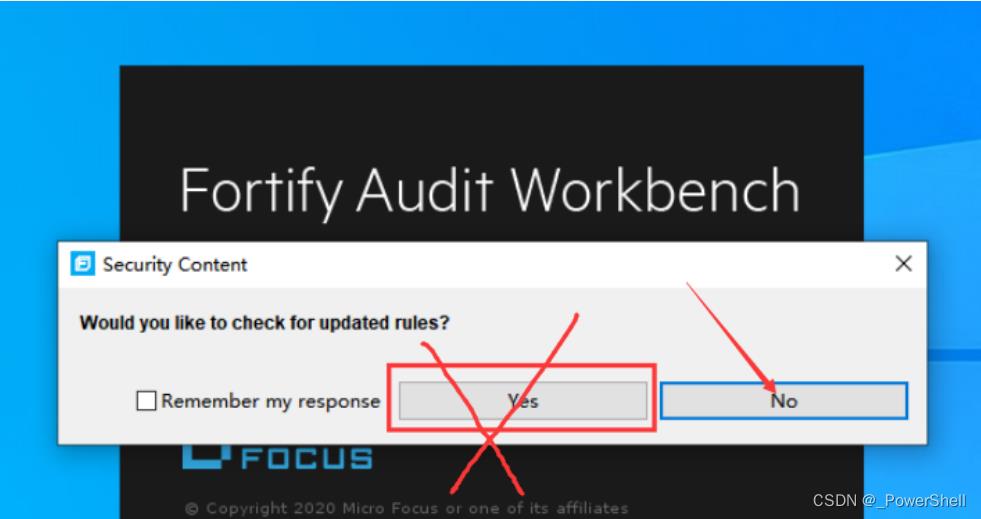

16、提示是否更新规则,我们选No

这里我直接截图标注标注反了

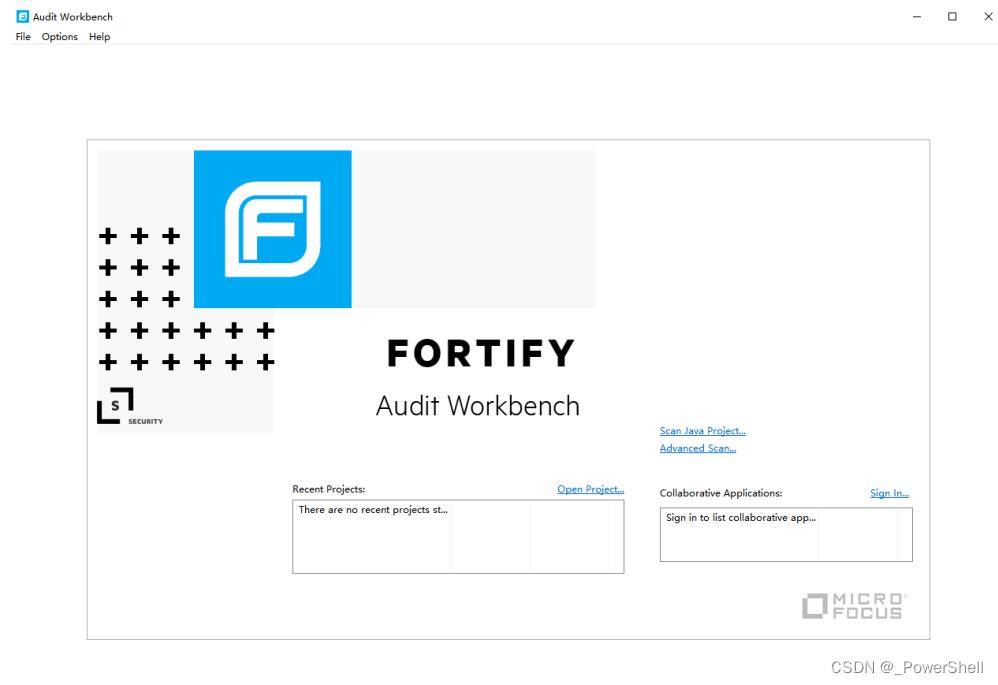

17、打开后界面如下

四、修改语言为中文

其实上面完成就已经是中文了,关键在于第十六步,一定要选择NO,不能让他自动更新规则。

那么如果不是中文如何改成中文呢,有两种方式。

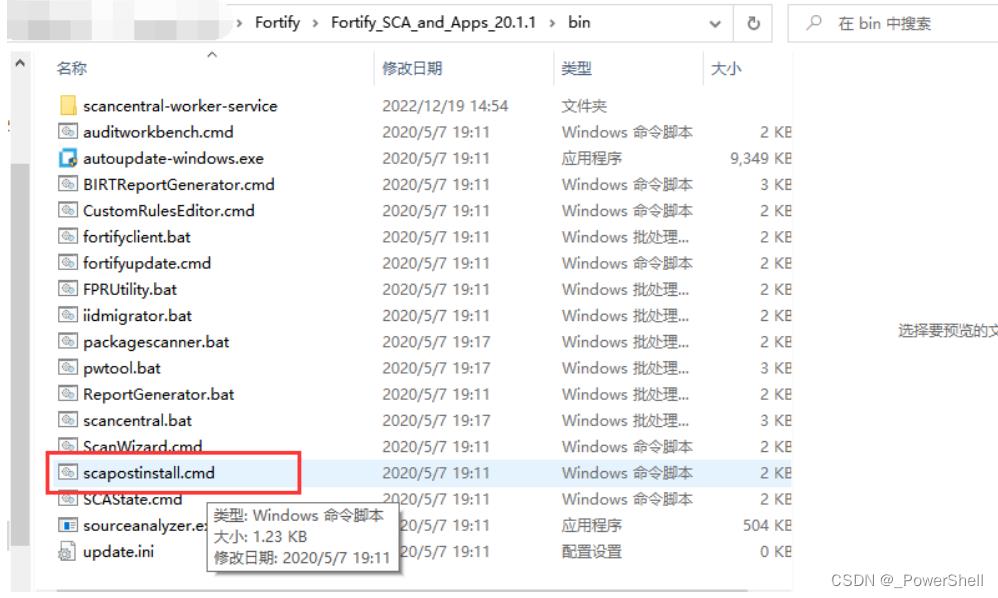

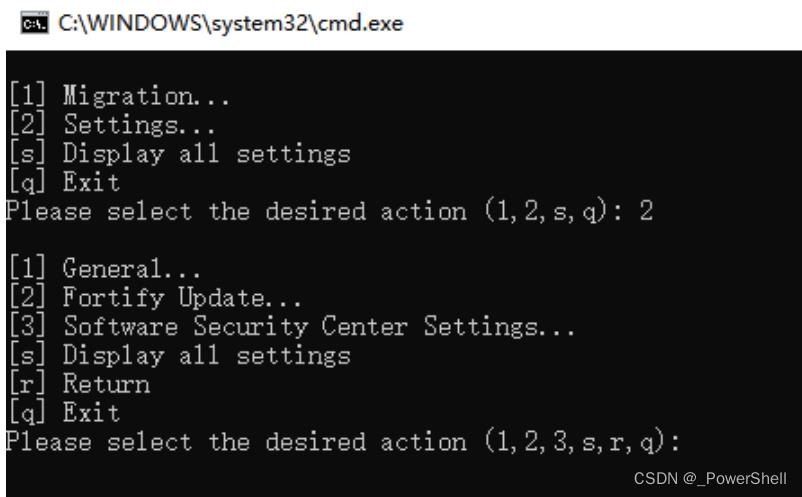

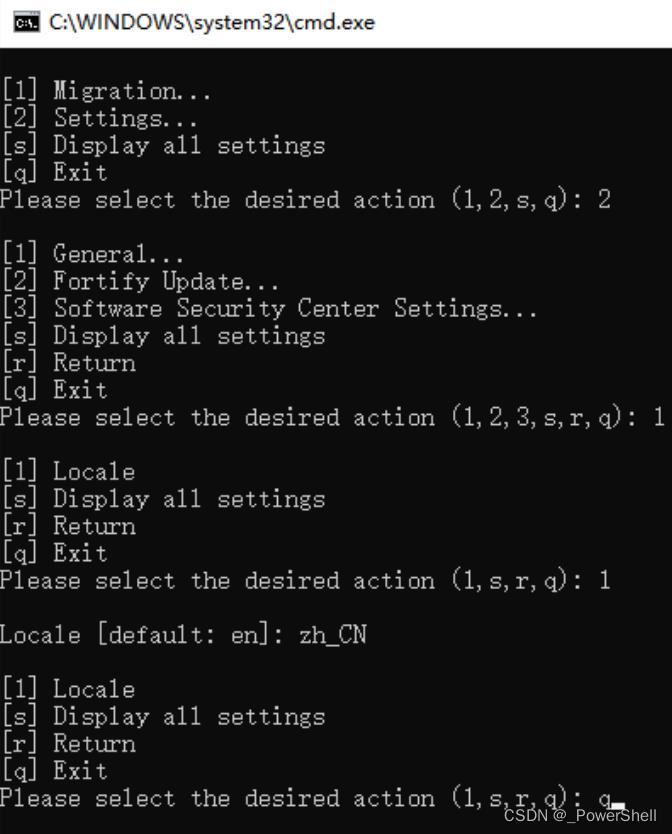

1、运行scapostinstall.cmd修改为中文

1. 运行scapostinstall.cmd

安装路径\\Fortify\\Fortify_SCA_and_Apps_20.1.1\\bin

2. 选择设置

我们直接输入2就行

[1] Migration...

[2] Settings...

[s] Display all settings

[q] Exit

Please select the desired action (1,2,s,q): 2

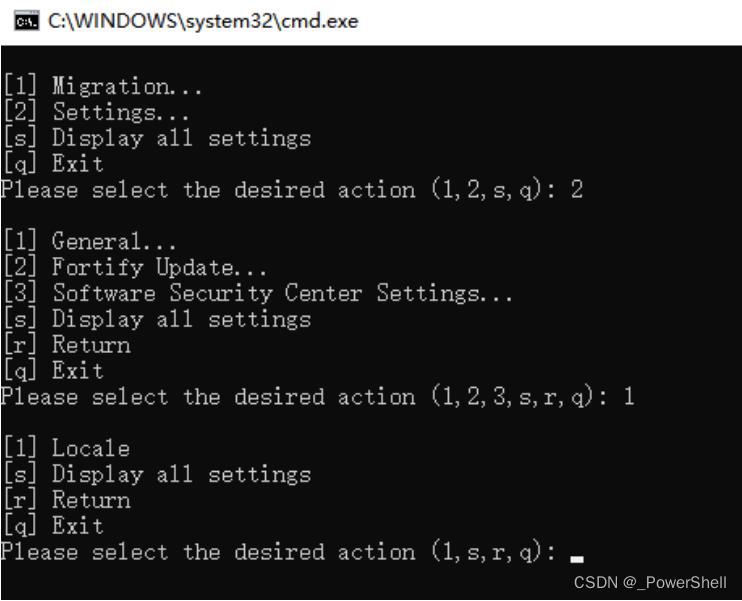

3. 选择常规设置

直接输入1就可以了

4. 选择本地的

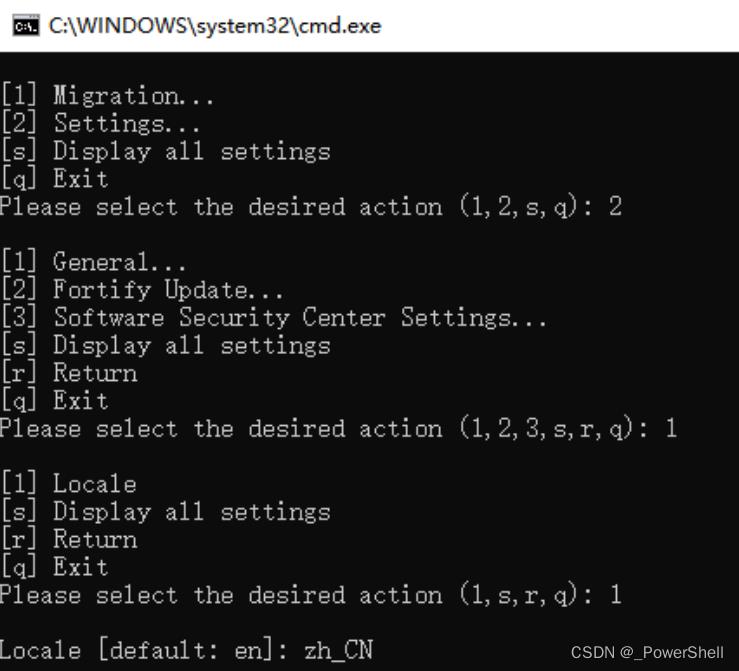

直接输入1就可以了

5. 选择中文

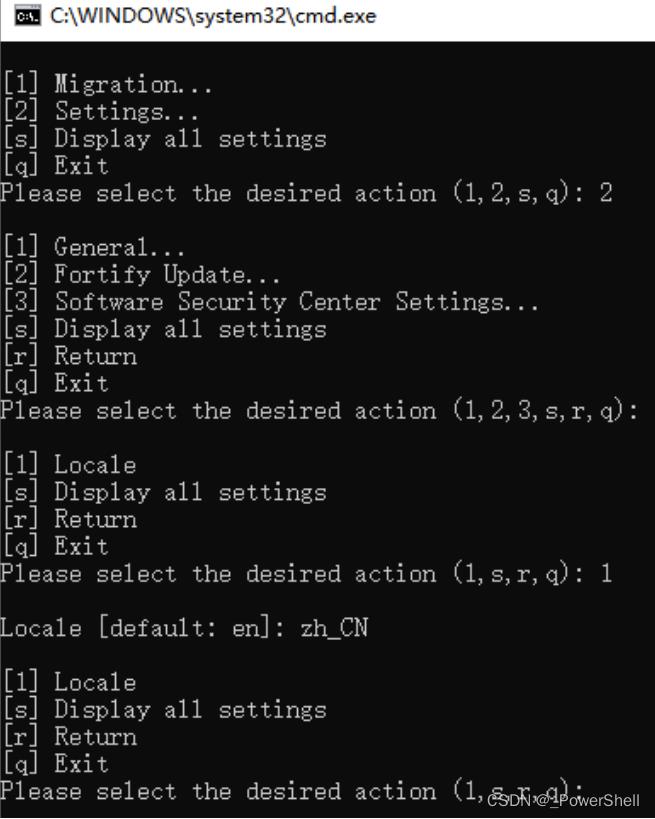

输入zh_CN按回车就ok了

6. 退出设置面板

直接键入q退出就ok了

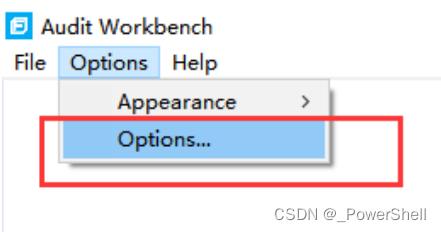

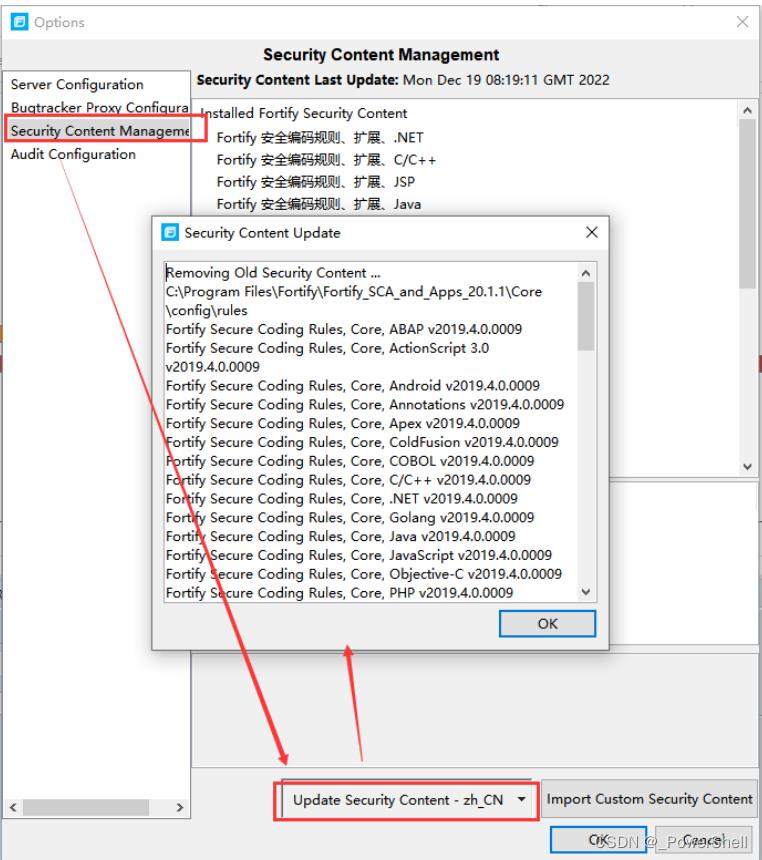

2、直接再fortify前端面板修改设置

1. 进入选项

重启fortify,选择菜单栏的options,接着选择options

2. 选择语种

根据如图选择,然后点击ok就设置完成了

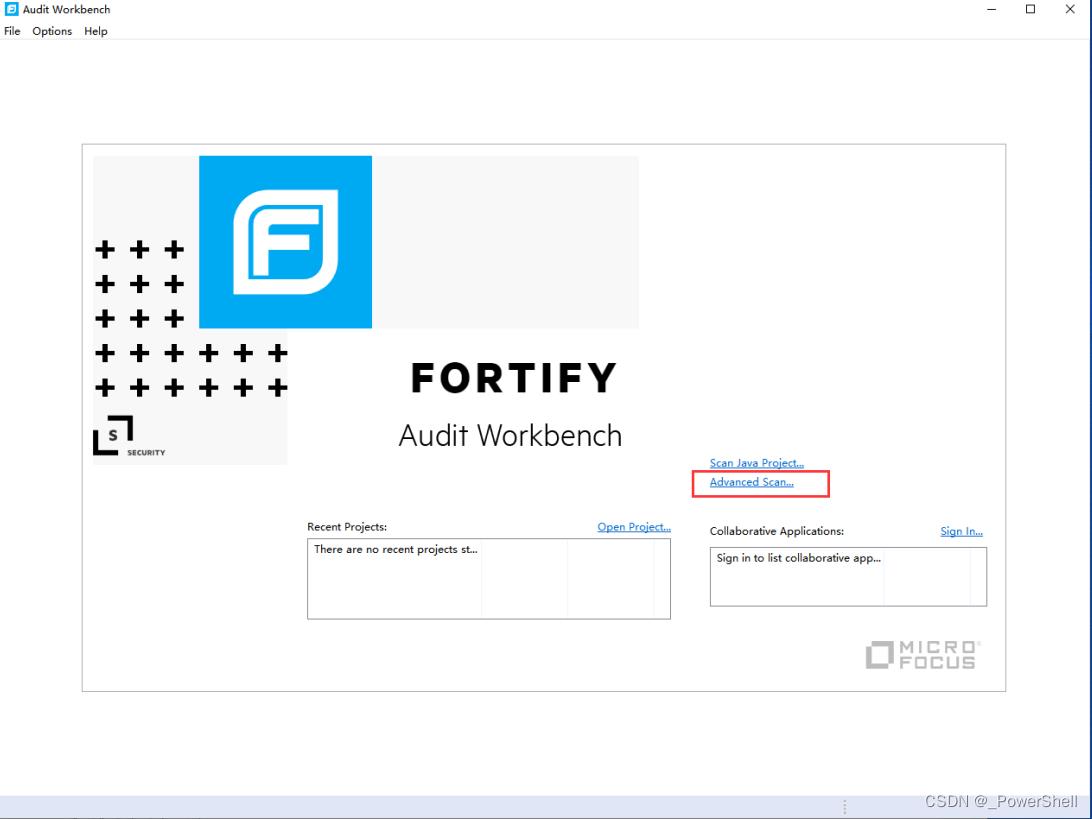

五、Fortify简单扫描并导出报告

1、打开工作台

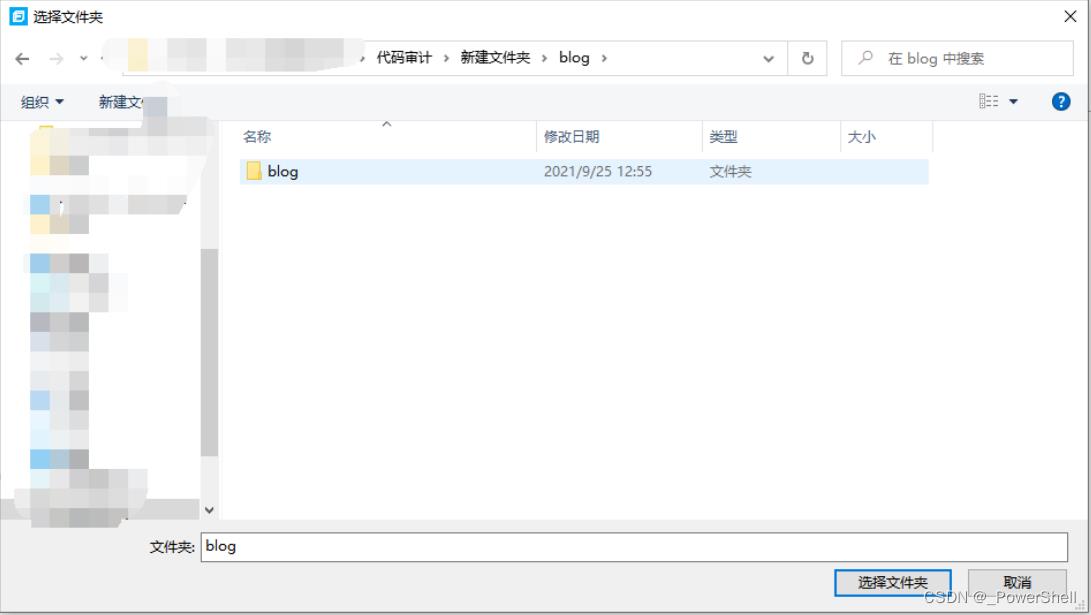

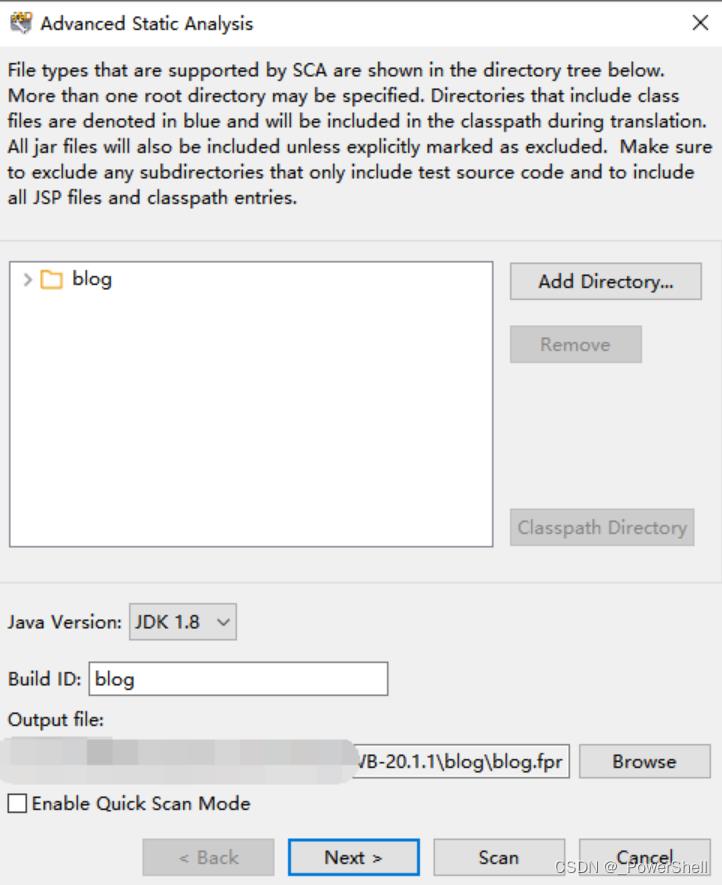

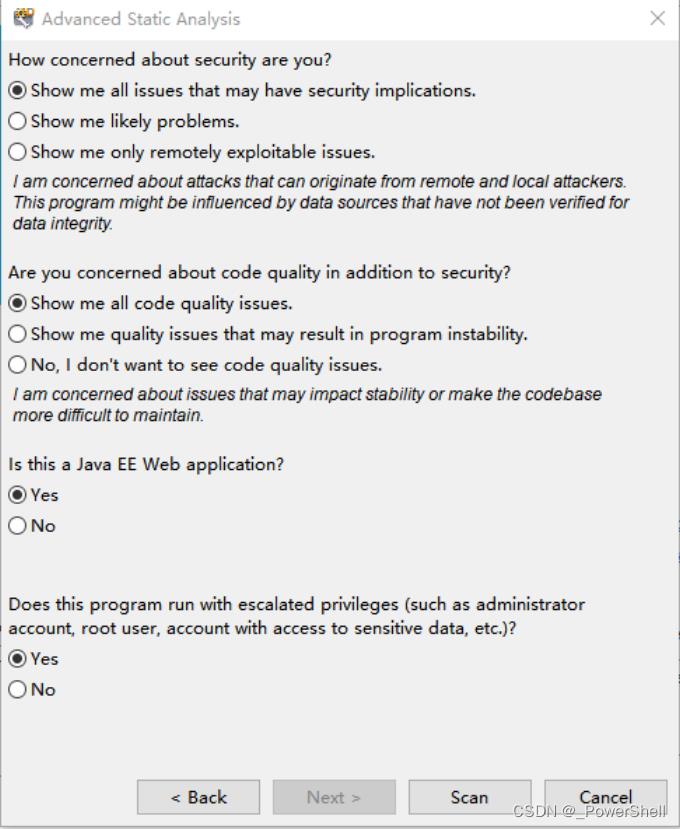

2、选择静态代码所在目录,进行扫描

我这里选择高级,让他自动识别

点击之后,跳转到文件目录,我们选择一个demo

确认信息,下一步

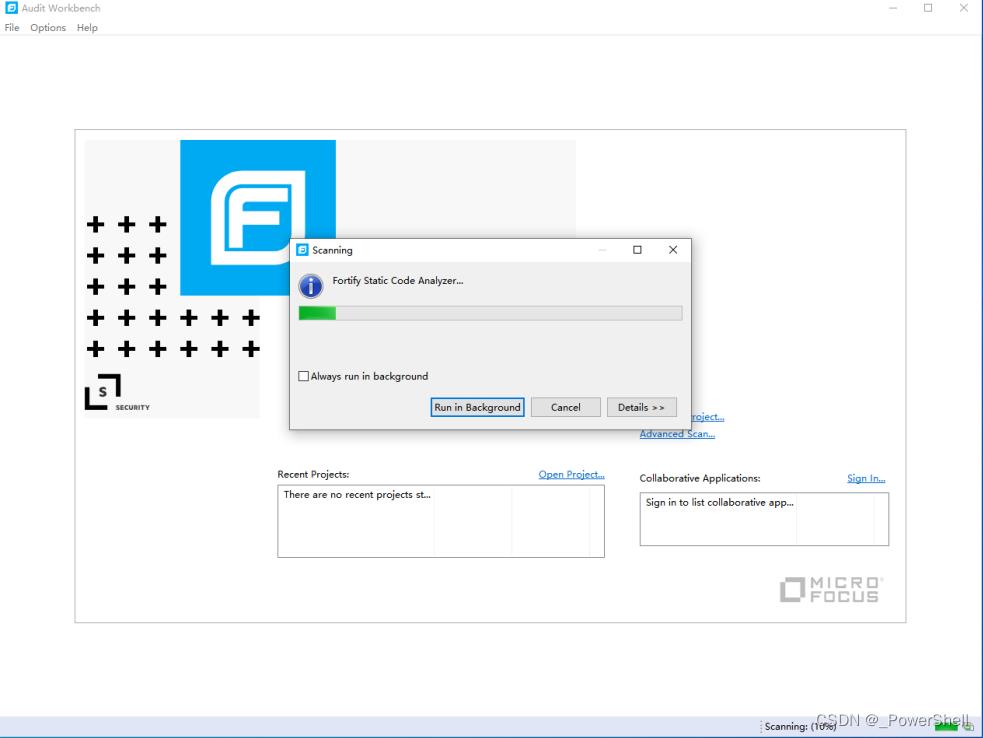

scan

3、扫描完成

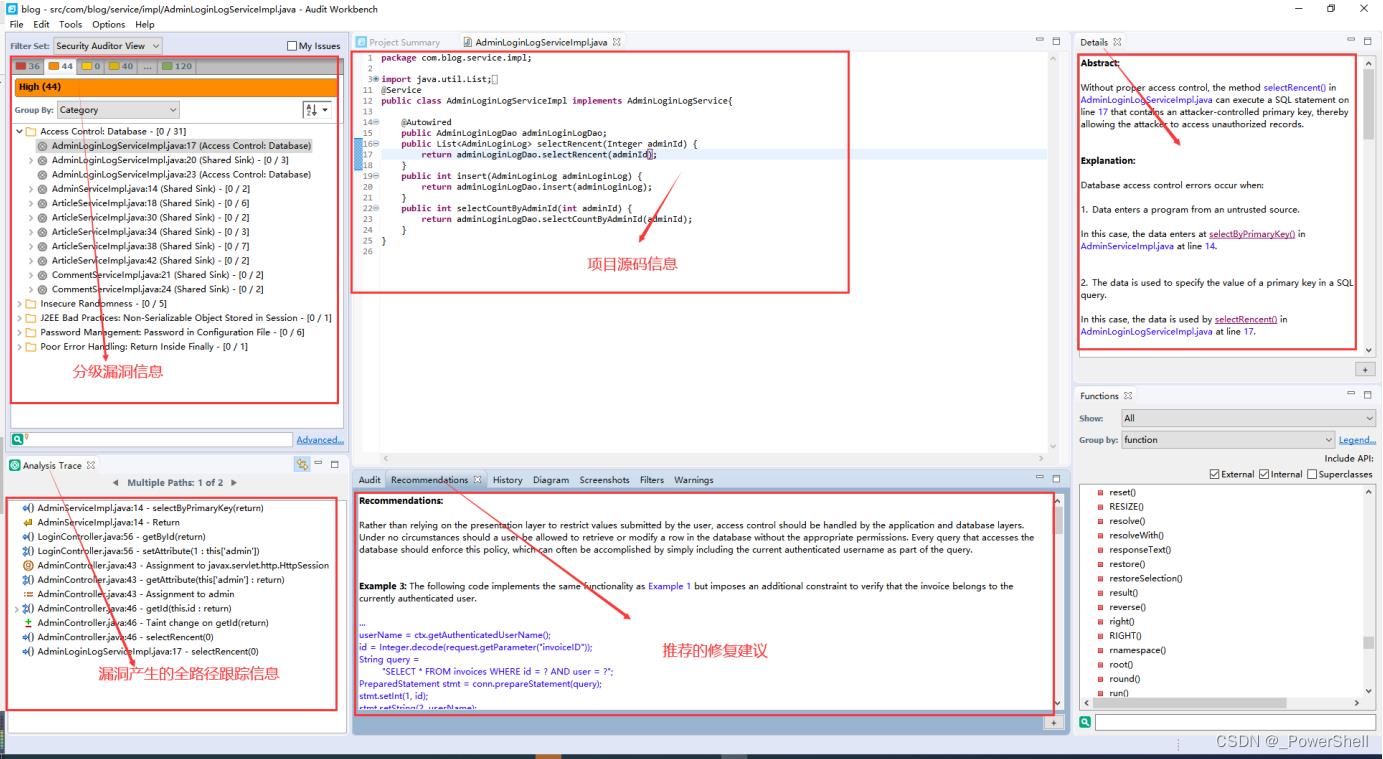

查看扫描结果详细信息

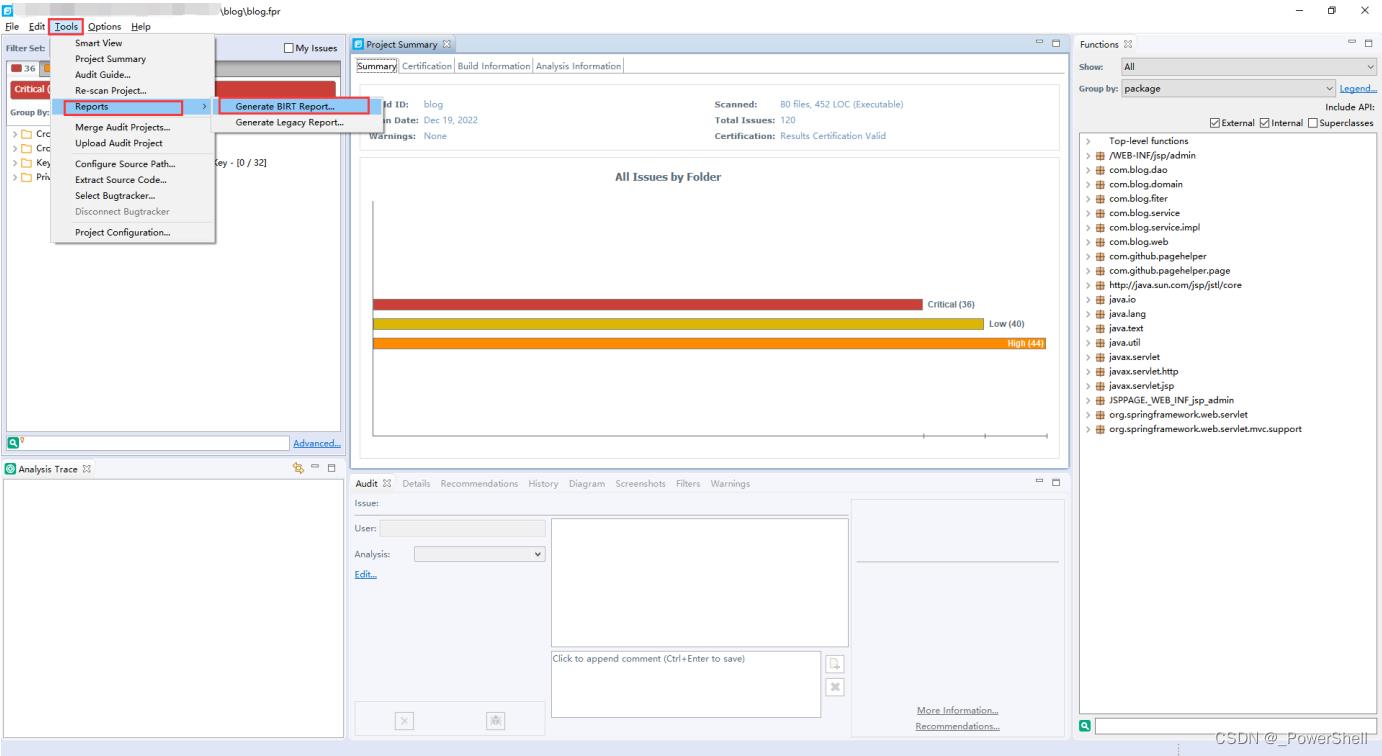

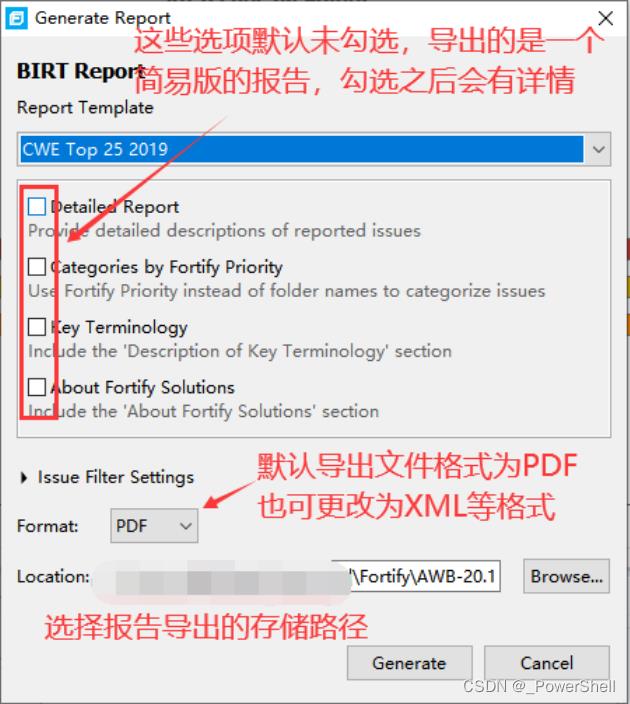

4、导出报告

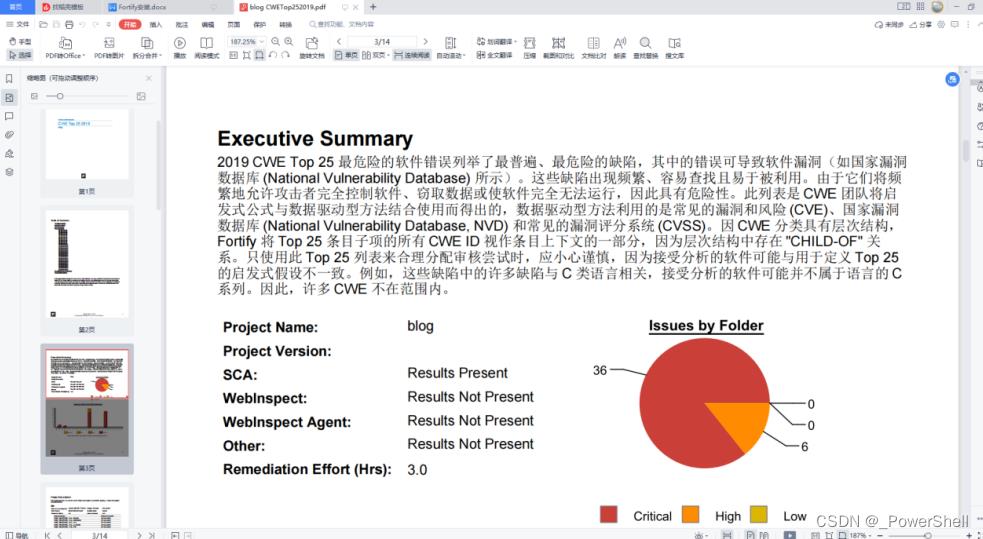

我们设置了中文语言之后导出的报告就是中文报告。

导出成功

5、查阅报告

这是我刚刚下载的PDF

打开发现是中文的,非常nice

六、相关资源

第38篇:Checkmarx代码审计/代码检测工具的使用教程

Part1 前言

Checkmarx是以色列研发的一款代码审计工具,是.NET开发的,只能在Windows下使用。很多人喜欢把它和fortify进行比较,其实很难说两款工具孰优孰劣,各有秋千吧,两款工具配合起来互补一下更好。Checkmarx和Fortify一样,是商业版的,没有免费版。就我本人实战使用的经验来看,对于有些高危漏洞,有时候Fortify能扫出来,有时候Checkmarx能扫出来,没法评判哪个工具更厉害。Checkmarx的使用教程网上很少,我看了它的说明书,说明书写得有点复杂,我写一个简单的教程方便大家上手吧。

关于checkmarx的命令行工具的使用、Checkmarx的API接口调用方法,我们后续再讲。欢迎关注本人ABC_123的公众号,99%原创,欢迎关注,欢迎转发。

求助:哪位朋友有Codesecure、IBM Security AppScan Source的破解版或者是试用版,方便的话发我试用一下,保证不用于商业目的,Thanks♪(・ω・)ノ

Part2 安装过程

不得不说,Checkmarx的安装通常是一波三折的,需要额外安装IIS、.NET环境、SQLServer数据库等等,我通常是安装好几遍才能成功。我强烈建议大家安装在win2012或者win2016的虚拟机当中,如果安装失败可以还原一下重装,或者大家可以从网上找一个别人做好的虚拟机版的破解版,当然有能力的公司可以购买一款商业版,本公众号就不提供下载地址了,大家网上自寻。对于软件的安装过程,我就说几个关键点:

1 确保以下几个服务处于启动状态CxJobsManager、CxScansManager、CxSystemManager、CxScanEngine、IIS Admin Service、World Wide Web Publishing Service。

2 安装完成之后,显示失败,不要着急,需要等待几分钟,因为Checkmarx的各种服务需要一定的时间去启动。

3 Checkmarx和大多数代码审计工具一样,需要系统配置很高,我一般给它开16G内存。

4 操作系统建议选择win2012或者win2016,最新版的可能是需要win2019,不太确定。

5 网上有不少版本的破解版,有的破解版扫描到90%或者99%就一直卡住不动,那是破解不完美,有暗桩没去掉,大家要仔细甄别。

软件界面默认是英文的,按照如下设置,可以改成中文界面。

Part3 使用客户端进行代码扫描

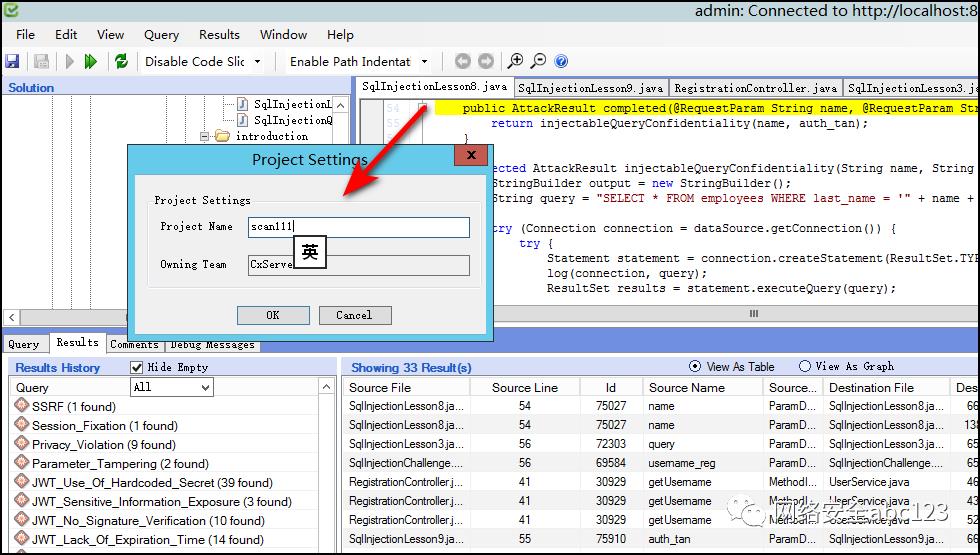

Checkmarx有两种使用方法,一种是客户端程序,一种是Web界面。首先介绍一下客户端程序的使用,首先点击桌面的“Checkmarx Audit”快捷方式,输入用户名密码进行登录。

然后点击“New Local Project”按钮,点击“Browse”按钮,选择需要进行代码扫描的java代码的文件夹,记得要有附带完整的jar包,否则Checkmarx编译不成功,导致扫描结果漏报。

点击“Count”可以直接给出代码行数,方便评估代码审计的工作量。

勾选“Select Queries Before Loading Project”选项,可以手工选择代码审计的规则库。

在“Run Multiple Queries”界面下,可以选择需要使用的代码审计规则库。如果是java代码,我们只需要勾选Java选项即可,然后点击“Scan”按钮。

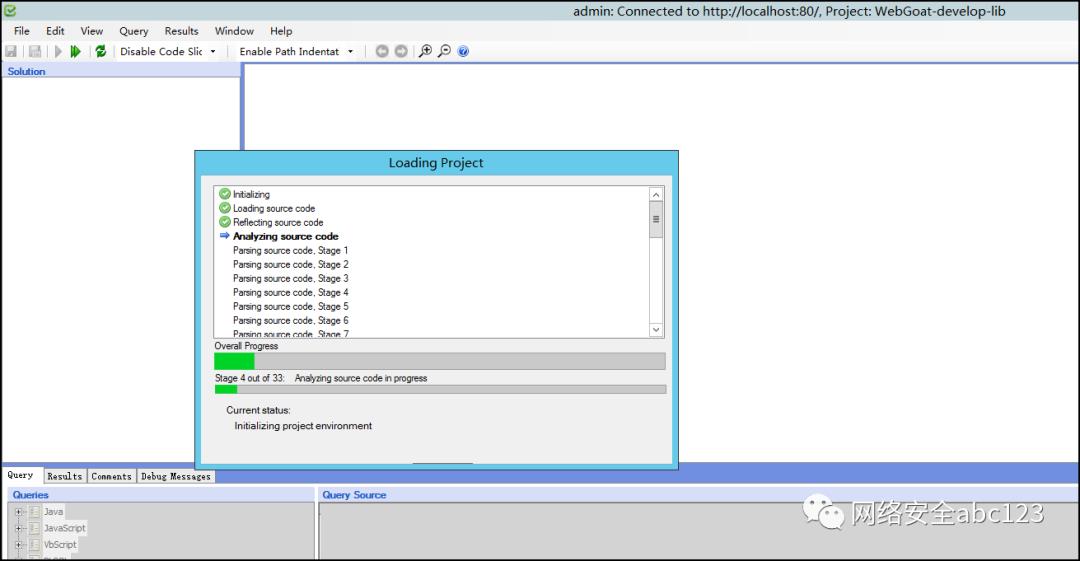

Checkmarx就开始扫描了,在“Loading Project”窗口下,可以看到扫描进度。

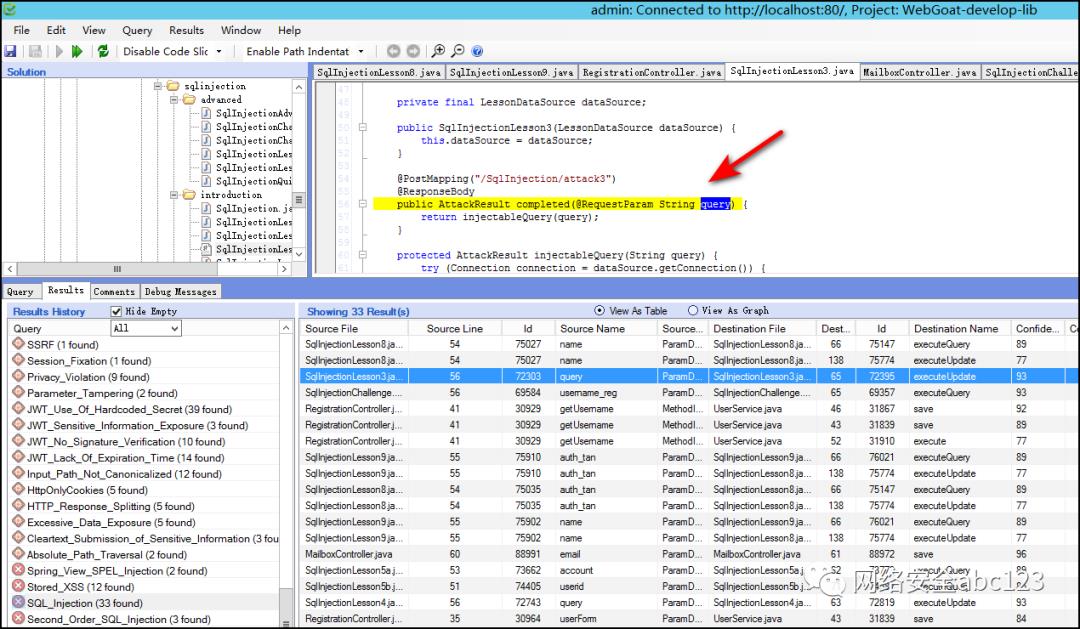

接下来查看扫描结果,勾选“Hide Empty”,可以隐藏掉没有漏洞的扫描结果项,这样“Results History”下的漏洞结果一目了然。

在右下角方框中,点击一下,可以直接对相应的代码进行预览,Checkmarx可以对代码进行高亮显示。

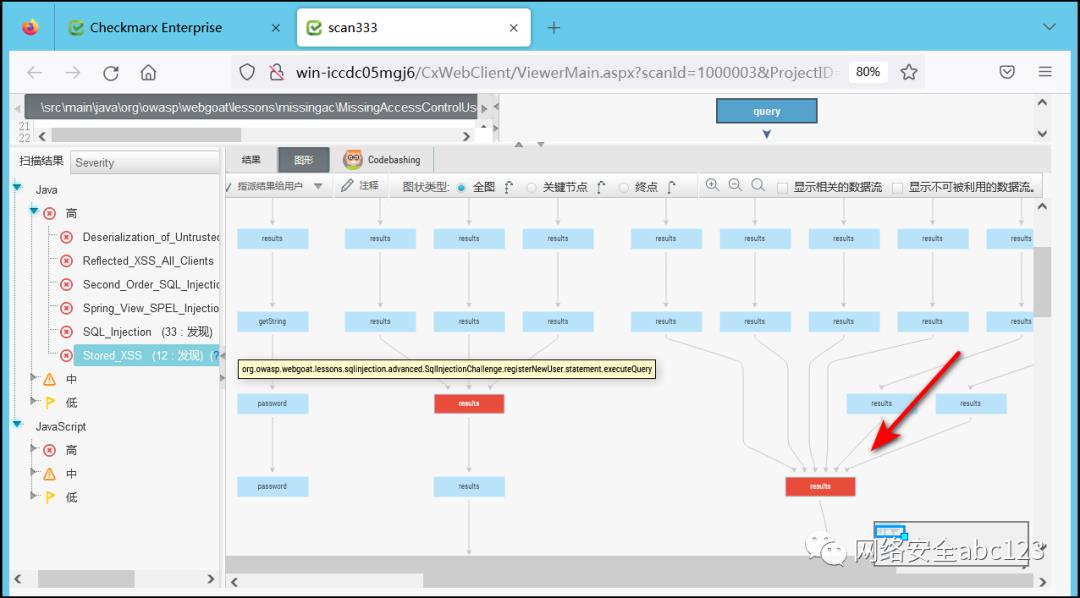

在最右边方框中可以看到漏洞污点传播的整个流程图,这个功能类似于Fortify的Diragram功能,非常方便。代码审计人员可以借助此流程图,审计漏洞污点传播过程中,有没有一些过滤函数把漏洞利用的特殊字符给过滤掉或者转义掉,并根据过滤函数查找是否存在绕过的可能性。

在这个窗口下,可以保存扫描结果,下次可以使用checkmarx重新打开。

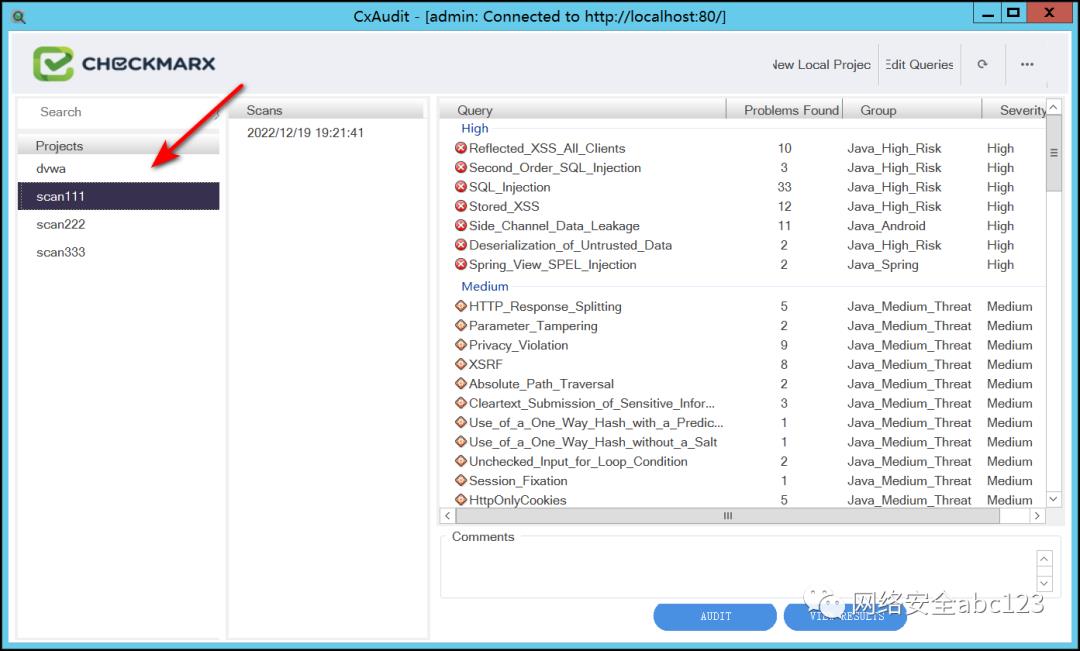

再次打开界面,在界面左边的“Projects”,可以看到以往扫描过的代码审计项目。

Part4 使用Web界面代码扫描

接下来讲一下Web界面的使用方法,点击桌面的快捷方式“Checkmarx Portal”,将会打开一个web界面。

输入用户名密码之后,可以使用Web界面进行代码审计工作,但是我个人不太建议使用这个界面,因为Web界面操作起来有点卡。

在“仪表盘”标签下,可以看到我们之前用客户端程序“Checkmarx Audit”进行扫描的扫描结果,项目名为scan111,

接下来讲讲如何进行代码扫描,首先点击“新建项目”按钮。

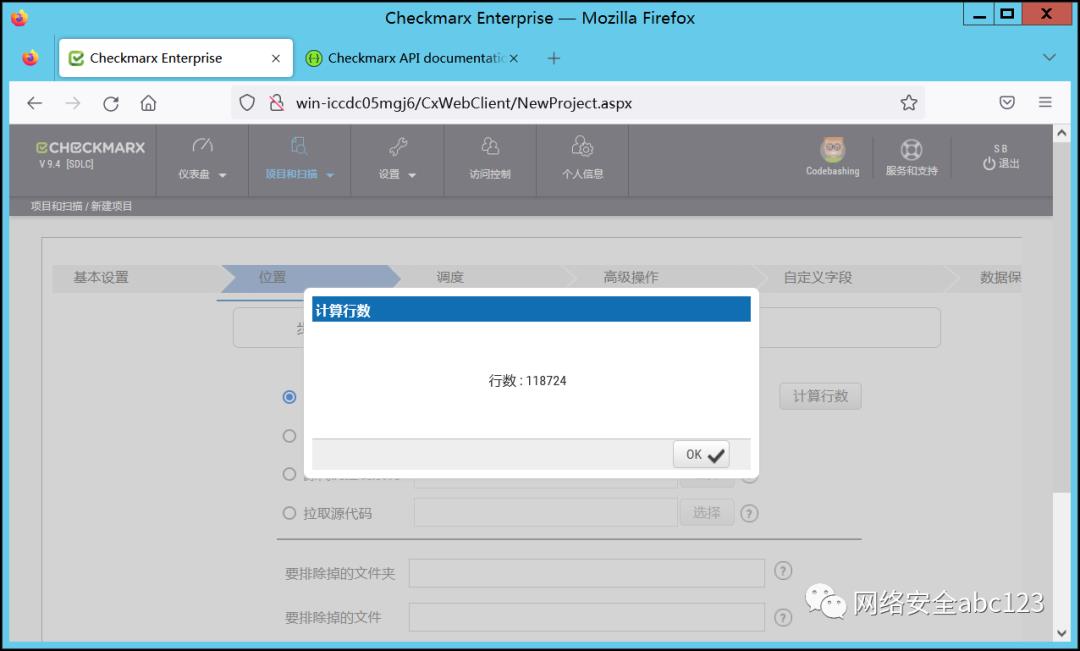

点击上传java源码压缩包,部分版本可能有200M文件大小限制,这时候需要用CxZip utility进行处理。

点击“计算行数”,可以得知代码的总行数,进而预估代码审计的工作量。

之后一直点击“下一步”,最后点击“完成”。

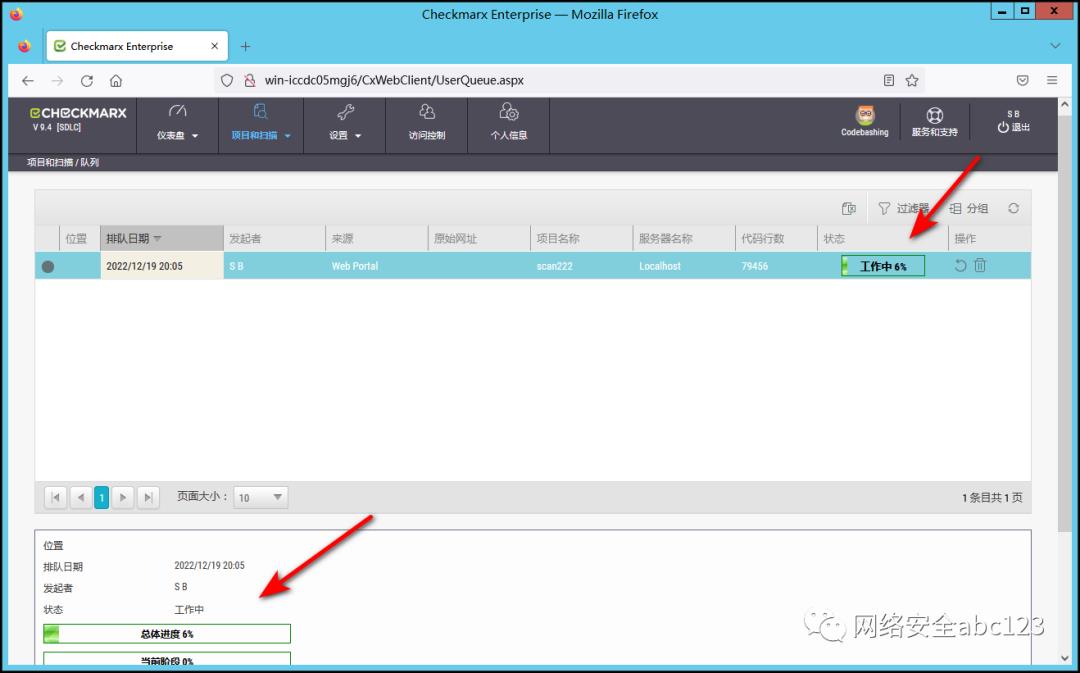

之后便开始扫描过程了,如下图所示,代表扫描工作完成了6%。

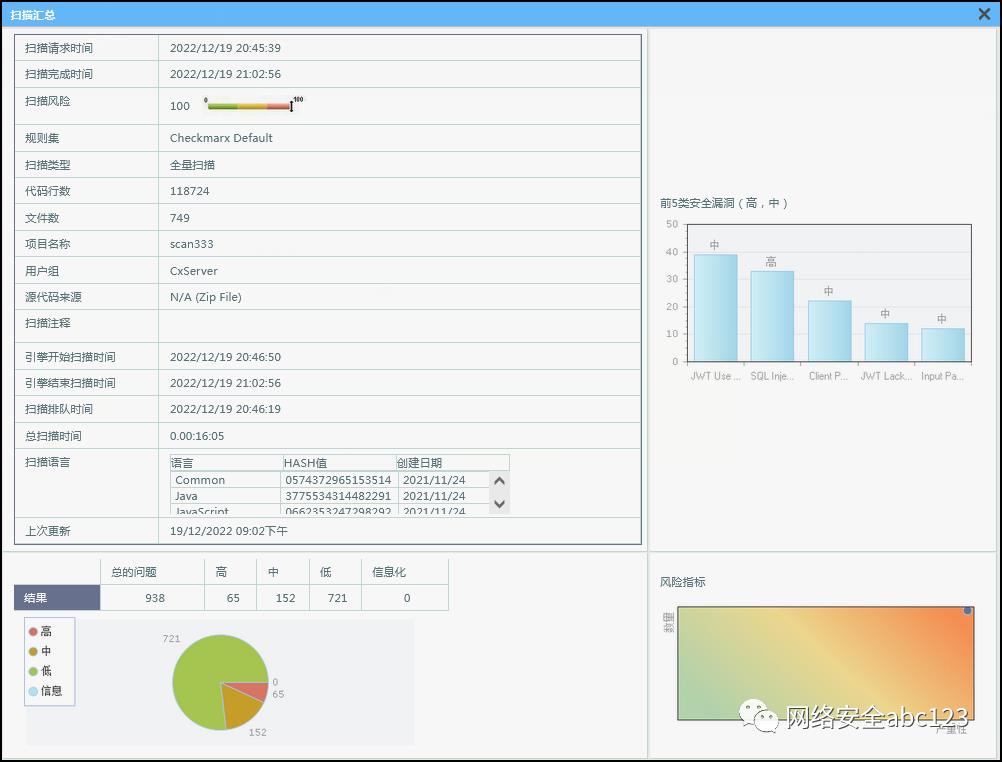

扫描完成后,可以看到当前项目的整体漏洞分布情况,包括发现了多少高危漏洞,多少中低危漏洞等。

点击“打开扫描总结”,会弹出以下界面。

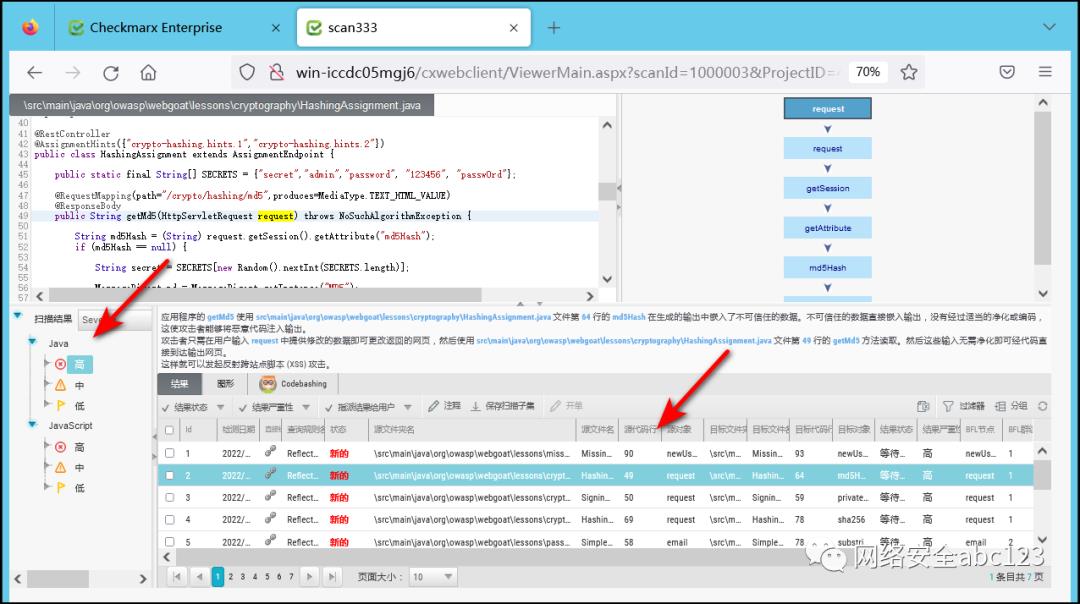

点击“打开察看器”,可以像客户端一样对扫描结果进行操作,查看代码审计漏洞的细节,但是操作起来有点卡。

点击右下角长方框中的文件路径,可以直接查看java代码,Checkmarx给出了代码的高亮显示。

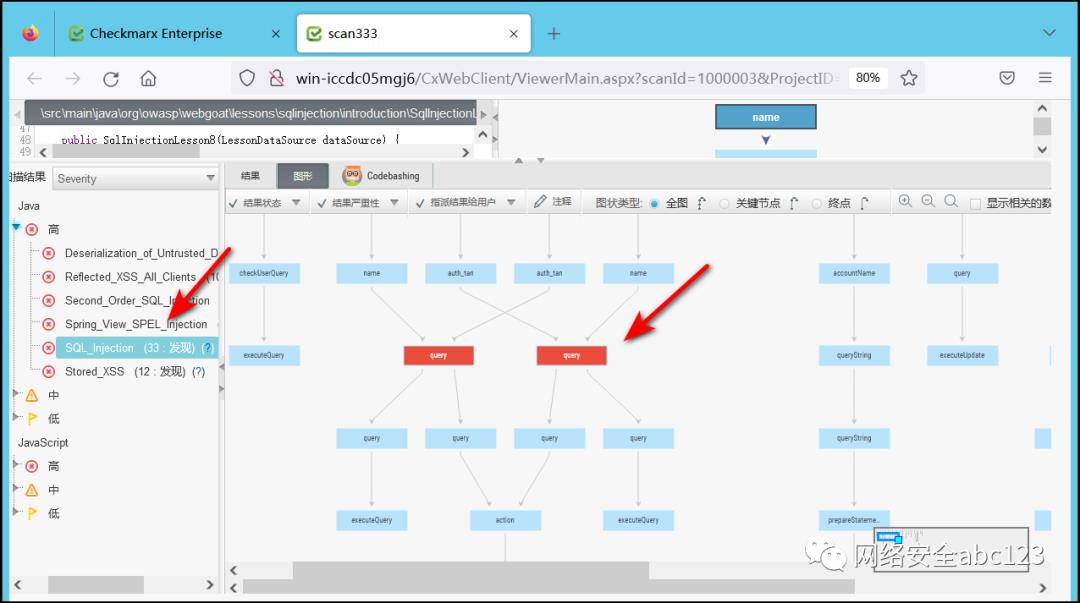

Checkmarx在这里给出了一个非常好用的功能,红色方框代表各种各样的Web漏洞触发流程的交集点,也可以理解为,红色方框中给出了漏洞的最佳修复点,修复漏洞就可以从交集点处修复,那么交集点往前的sql注入漏洞都得了修复,减少了很大的修复漏洞的工作量。

如下图所示,修复红框中的一处漏洞,上面多条漏洞触发流程都被中断,都会得到修复。

点击如下图标,可以生成各种形式的报告。

手动勾选需要报告体现的各种漏洞类型,点击“生成报告”按钮。

最终生成的报告如下,和Fortify一样,还是自己编写代码审计报告吧。

Part5 总结

1. 关于Checkmarx的命令行工具的使用、Checkmarx的API接口调用方法,我们后续再讲。

2. 对于这些商业版的代码审计工具,记得要仔细看使用说明书。

专注于网络安全技术分享,包括红队攻防、蓝队分析、渗透测试、代码审计等

每周一篇,99%原创,敬请关注

以上是关于[ 代码审计篇 ] Fortify 安装及使用详解Fortify 下载安装并设置语言为中文导出中文报告的主要内容,如果未能解决你的问题,请参考以下文章