二层交换网络当中的高级内容(可跟做)

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了二层交换网络当中的高级内容(可跟做)相关的知识,希望对你有一定的参考价值。

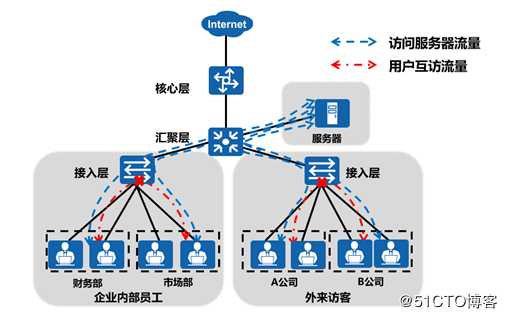

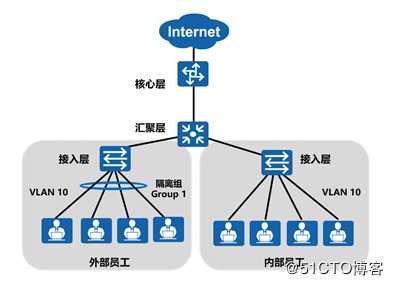

1、MUX VLAN1.1、为什么会有MUX VLAN?应用场景?

应用场景?

企业外来访客、企业员工都能够访问企业服务器。

企业员工部门内部可以通信,而企业员工部门之间不能通信。

企业外来访客间不能通信、外来访客和企业员工之间不能互访。

为什么需要有MUX VLAN技术

对于企业来说,希望企业内部员工之间可以互相访问,而企业外来访客之间是隔离的,可通过配置每个访客使用不同的VLAN来实现。但如果企业拥有大量的外来访客员工,此时不但需要耗费大量的VLAN ID,还增加了网络维护的难度

总结:

MUX VLAN提供的二层流量隔离的机制可以实现企业内部员工之间互相通信,而企业外来访客之间的互访是隔离的

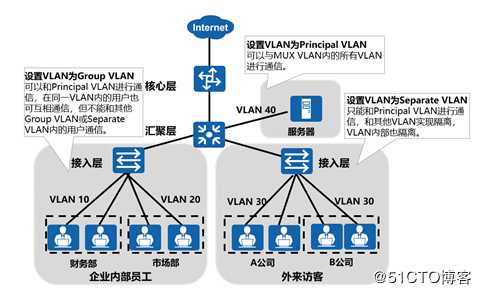

1.2、MUX VLAN的实现原理

MUX VLAN的划分:

? 主VLAN(Principal VLAN):可以与MUX VLAN内的所有VLAN进行通信。

? 隔离型从VLAN(Separate VLAN):和其他类型的VLAN完全隔离,Separate VLAN内部也完全隔离。

注意点:

1、 MUX VLAN技术中只能将一个VLAN设置为Separate VLAN,所以可以将外来访客划分到Separate VLAN

? 互通型从VLAN(Group VLAN):可以和Principal VLAN进行通信,在同一Group VLAN内的用户也可互相通信,但不能和其他Group VLAN或Separate VLAN内的用户通信的VLAN。

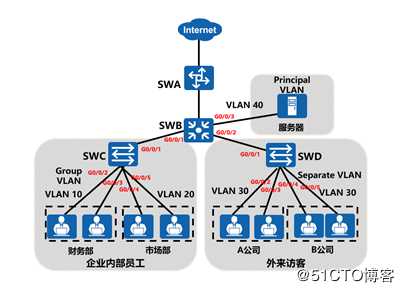

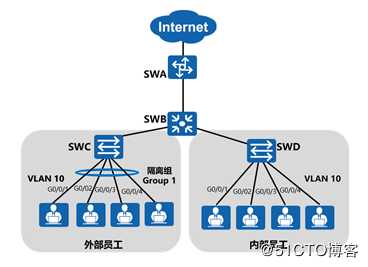

1.3、MUX VLAN的配置思路

配置思路

1、 首先在交换机上面创建相应vlan 并把相应的终端设备划入到对应vlan当中 把终端设备都配置在同一个网段下面 测试连通性 都是可以相互通信的

2、 在主VLAN中配置MUX VLAN的相应配置

3、 在连接相应终端设备的接口下面需要使能MUX VLAN功能

port mux-vlan enable

4、进行实验测试

SWB交换机的配置文件

sysname SWB

#

vlan batch 10 20 30 40

#

vlan 10

description Financial VLAN

vlan 20

description Marketing VLAN

vlan 30

description Client VLAN

vlan 40 //在主VLAN下进行配置MUX VLAN的配置

description Principal VLAN

mux-vlan //将VLAN 40设置为Principal VLAN

subordinate separate 30 //将VLAN 30设置为Separate VLAN(隔离从vlan)

subordinate group 10 20 //将VLAN 10与VLAN 20设置为Group VLAN(互通型vlan)

#

interface GigabitEthernet0/0/1

port link-type trunk

port trunk allow-pass vlan 10 20 30 40

#

interface GigabitEthernet0/0/2

port link-type trunk

port trunk allow-pass vlan 10 20 30 40

#

interface GigabitEthernet0/0/3

port link-type access

port default vlan 40

port mux-vlan enable //在接口下开启MUX VLAN功能SWC交换机的配置文件

sysname SWC

#

vlan batch 10 20 30 40

#

vlan 10

description Financial VLAN

vlan 20

description Marketing VLAN

vlan 30

description Cilent VLAN

vlan 40

description Principal VLAN

mux-vlan

subordinate separate 30

subordinate group 10 20

#

interface GigabitEthernet0/0/1

port link-type trunk

port trunk allow-pass vlan 10 20 30 40

#

interface GigabitEthernet0/0/2

port link-type access

port default vlan 10

port mux-vlan enable

#

interface GigabitEthernet0/0/3

port link-type access

port default vlan 10

port mux-vlan enable

#

interface GigabitEthernet0/0/4

port link-type access

port default vlan 20

port mux-vlan enable

#

interface GigabitEthernet0/0/5

port link-type access

port default vlan 20

port mux-vlan enableSWD的配置

sysname SWD

#

vlan batch 10 20 30 40

#

vlan 10

description Financial VLAN

vlan 20

description Marketing

vlan 30

description Client VLAN

vlan 40

description Principal VLAN

mux-vlan

subordinate separate 30

subordinate group 10 20

#

interface GigabitEthernet0/0/1

port link-type trunk

port trunk allow-pass vlan 10 20 30 40

#

interface GigabitEthernet0/0/2

port link-type access

port default vlan 30

port mux-vlan enable

#

interface GigabitEthernet0/0/3

port link-type access

port default vlan 30

port mux-vlan enable2、端口隔离

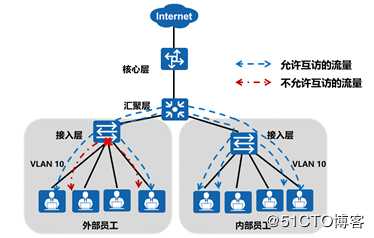

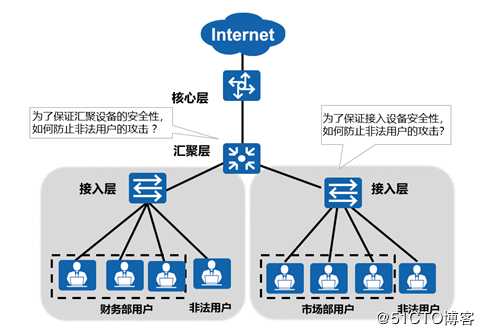

2.1、为什么会有端口隔离?应用场景?

可以实现同一VLAN内端口之间的隔离。用户只需要将端口加入到同一隔离组中,就可以实现隔离组内端口之间二层数据的隔离。端口隔离功能为用户提供了更安全、更灵活的组网方案

2.2、端口隔离的原理

同一端口隔离组内的用户不能进行二层的通信,但是不同端口隔离组内的用户可以进行正常通行;未划分端口隔离的用户也能与端口隔离组内的用户正常通信

端口隔离分为二层隔离三层互通和二层三层都隔离两种模式:

? 如果用户希望隔离同一VLAN内的广播报文,但是不同端口下的用户还可以进行三层通信,则可以将隔离模式设置为二层隔离三层互通。

? 如果用户希望同一VLAN不同端口下用户彻底无法通信,则可以将隔离模式配置为二层三层均隔离。

2.3、端口隔离的配置思路

需求:

同项目组的员工都被划分到VLAN 10中,其中属于企业内部的员工允许相互通信,属于企业外部的员工不允许相互通信,外部员工与内部员工之间允许通信

SWC的配置文件

sysname SWC

#

vlan 10

#

interface GigabitEthernet0/0/1

port link-type access

port default vlan 10

#

interface GigabitEthernet0/0/2

port link-type access

port default vlan 10

port-isolate enable

#

interface GigabitEthernet0/0/3

port link-type access

port default vlan 10

port-isolate enable

#

interface GigabitEthernet0/0/4

port link-type access

port default vlan 10

port-isolate enable

#

interface GigabitEthernet0/0/5

port link-type access

port default vlan 10

port-isolate enable

#SWD的配置文件

sysname SWD

#

vlan 10

#

interface GigabitEthernet0/0/1

port link-type access

port default vlan 10

#

interface GigabitEthernet0/0/2

port link-type access

port default vlan 10

#

interface GigabitEthernet0/0/3

port link-type access

port default vlan 10

#

interface GigabitEthernet0/0/4

port link-type access

port default vlan 10

#

interface GigabitEthernet0/0/5

port link-type access

port default vlan 10

#SWB的配置文件

sysname SWB

#

vlan 10

#

interface GigabitEthernet0/0/1

port link-type access

port default vlan 10

#

interface GigabitEthernet0/0/2

port link-type access

port default vlan 10

#查看SWC的端口隔离的链路接口

<SWC>display port-isolate group 1

The ports in isolate group 1:

GigabitEthernet0/0/1 GigabitEthernet0/0/2

GigabitEthernet0/0/3 GigabitEthernet0/0/4 如何实现PC2在vlan 10当中 网关是192.168.1.254 PC5在vlan 20当中 网关是192.168.2.254 通过配置二层隔离三层互通模式来实现(默认情况端口隔离是该模式)PC2和PC5之间的互通

port-isolate mode all该命令的作用就是配置端口隔离的模式为二层和三层都无法通信

PC2访问不了PC5

总结:

配置命令:

? port-isolate enable命令用来使能端口隔离功能,默认将端口划入隔离组group 1。

? 如果希望创建新的group组,使用命令port-isolate enable group后面接所要创建的隔离组组号。

? 可以在系统视图下执行port-isolate mode all命令配置隔离模式为二层三层都隔离。

? 使用display port-isolate group all命令可以查看所有创建的隔离组情况。

? 使用display port-isolate group X(组号)命令可以查看具体的某一个隔离组接口情况。

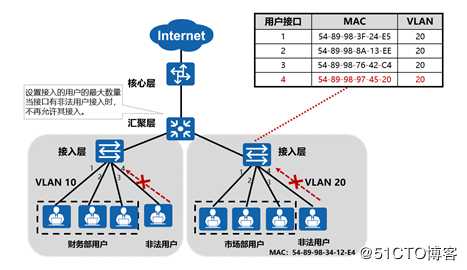

3、端口安全

3.1、为什么会有端口安全?应用场景?

端口安全经常使用在下列场景中:

应用在接入层设备,通过配置端口安全可以防止仿冒用户从其他端口。

应用在汇聚层设备,通过配置端口安全可以控制接入用户的数量。

3.2、端口安全的技术原理

1、接入层交换机的每个接口都开启端口安全功能,并绑定接入用户的MAC地址与VLAN信息,当有非法用户通过已配置端口安全的接口接入网络时,交换机会查找对应的MAC地址表,发现非法用户的MAC地址与表中的不符,将数据包丢弃。

2、汇聚层交换机开启端口安全功能,并设置每个接口可学习到的最大MAC地址数,当学习到的MAC地址数达到上限时,其他的MAC地址的数据包将被丢弃。

端口安全类型

端口安全(Port Security)通过将接口学习到的动态MAC地址转换为安全MAC地址(包括安全动态MAC、安全静态MAC和Sticky MAC)阻止非法用户通过本接口和交换机通信,从而增强设备的安全性。

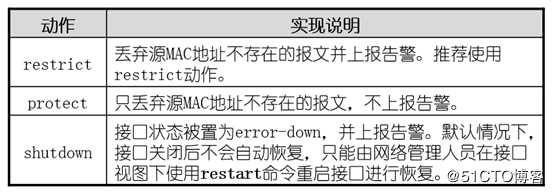

端口安全限制动作

接口上安全MAC地址数达到限制后,如果收到源MAC地址不存在的报文,端口安全则认为有非法用户,就会根据配置的动作对接口做保护处理。缺省情况下,保护动作是restrict

3.3、端口安全的配置思路

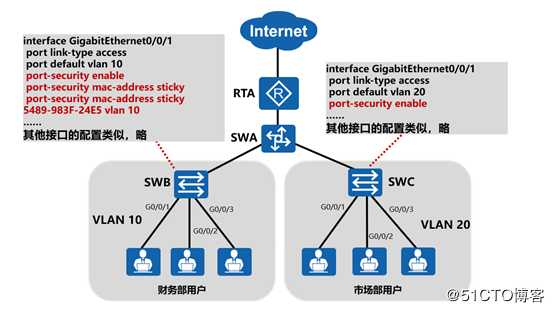

园区网络要求保障接入用户的安全性。财务部人员流动性较低,可以使用端口安全技术静态绑定接入用户的MAC与VLAN信息;市场部的人员流动性较高,使用端口安全技术的动态MAC地址学习保证接入用户的合法性

在SWB上使用命令查看绑定的MAC地址表

<SWB>display mac-address sticky

MAC address table of slot 0:

--------------------------------------------------------------------------------------------

MAC Address VLAN/ PEVLAN CEVLAN Port Type LSP/LSR-ID VSI/SI MAC-Tunnel

--------------------------------------------------------------------------------------------

5489-988a-13ee 10 - - GE0/0/2 sticky -

5489-983f-24e5 10 - - GE0/0/1 sticky -

--------------------------------------------------------------------------------------------在SWC上使用命令查看动态学习到的MAC地址表:

<SWC>display mac-address security

MAC address table of slot 0:

-------------------------------------------------------------------------------

MAC Address VLAN/ PEVLAN CEVLAN Port Type LSP/LSR-ID VSI/SI MAC-Tunnel

---------------------------------------------------------------------------------------

5489-9876-42c4 20 - - GE0/0/1 security

5489-9897-4520 20 - - GE0/0/2 security

--------------------------------------------------------------------------------------------总结:

? 执行命令port-security enable,使能端口安全功能。

缺省情况下,未使能端口安全功能。

? 执行命令port-security mac-address sticky,使能接口Sticky MAC功能。

缺省情况下,接口未使能Sticky MAC功能。

? 执行命令port-security max-mac-num max-number,配置接口Sticky MAC学习限制数量。

使能接口Sticky MAC功能后,缺省情况下,接口学习的MAC地址限制数量为1。

? (可选)执行命令port-security protect-action { protect | restrict | shutdown },配置端口安全保护动作。

缺省情况下,端口安全保护动作为restrict。

? (可选)执行命令port-security mac-address sticky mac-address vlan vlan-id,手动配置一条sticky-mac表项。

以上是关于二层交换网络当中的高级内容(可跟做)的主要内容,如果未能解决你的问题,请参考以下文章