在ensp上实现ospf与acl综合应用实例

Posted longshisan

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了在ensp上实现ospf与acl综合应用实例相关的知识,希望对你有一定的参考价值。

acl命令主要是进行控制

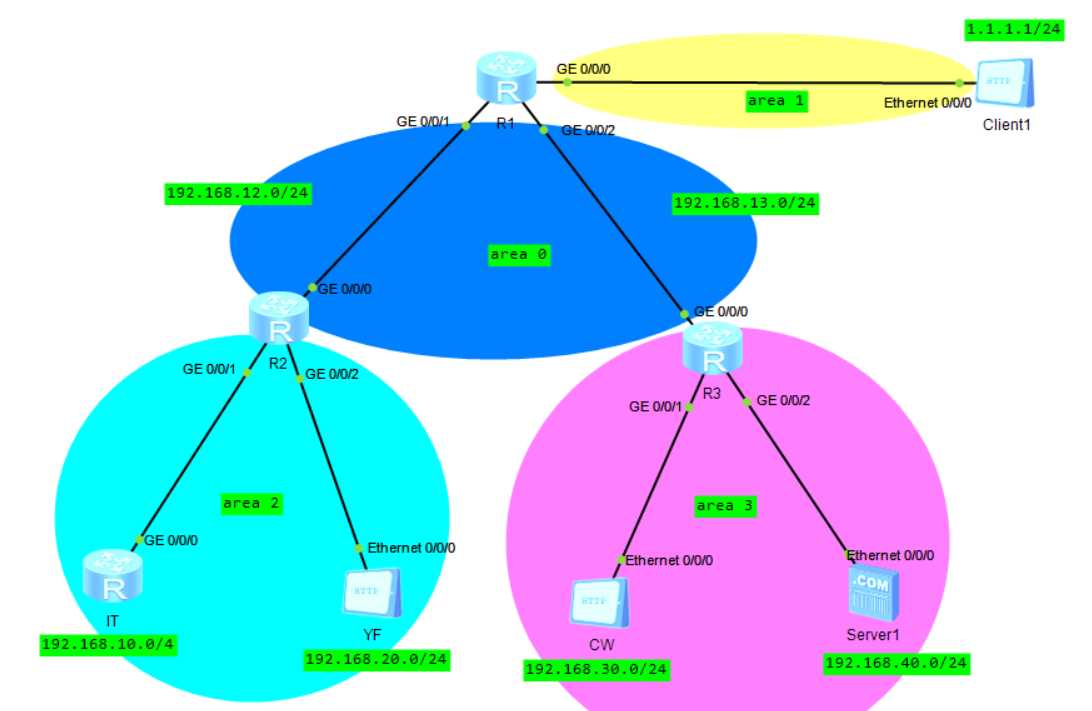

我们搭建一下拓扑图

实验内容

分析:1.我们需要规划多个ospf域

2.财务和研发部所在的区域不受其他区域链路不稳定性影响

3.在R1,R2,R3上设置acl规则,限制只有IT允许登录

4.研发部和财务部之间不能互通,在R1上写acl高级规则,

5.R3上设置不允许财务访问Client1

6.R3上只能研发和财务访问Server1的WWW服务

财务部:

1.YF和CW之间不能互通,但都可以与IT互通;

2.CW不能访问Client1;

3.CW只能访问Server1的WWW服务;

研发部:

1.YF和CW之间不能互通,但都可以与IT互通;

3.YF只能访问Server1的WWW服务;

IT部:

1.R1、R2、R3只允许被IT登录管理;

2.IT可以访问Client1;

首先我们配置我们的基本网络

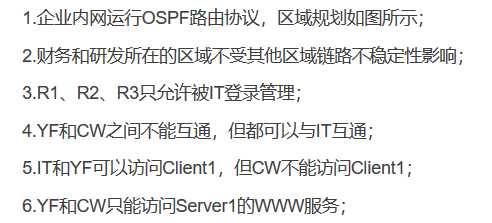

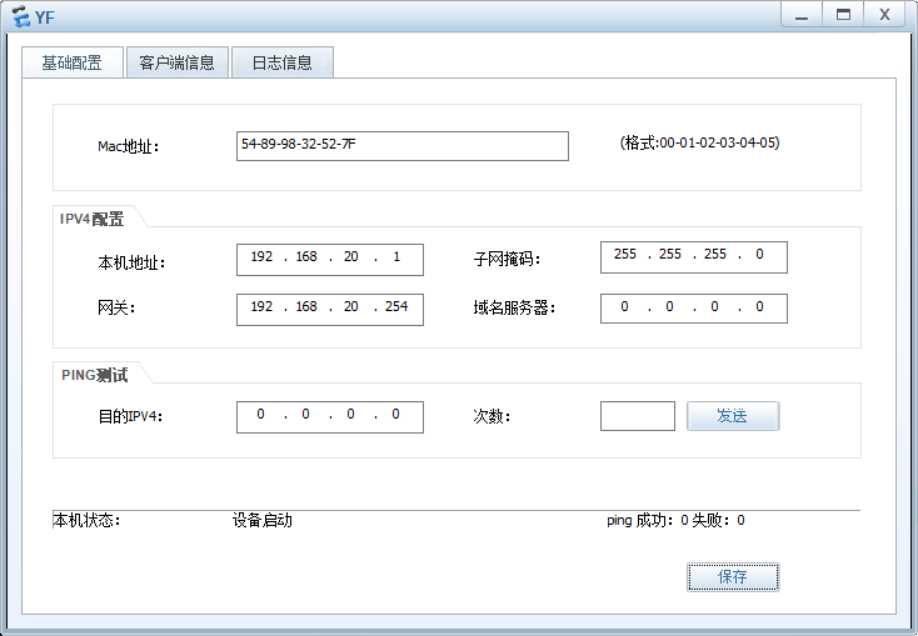

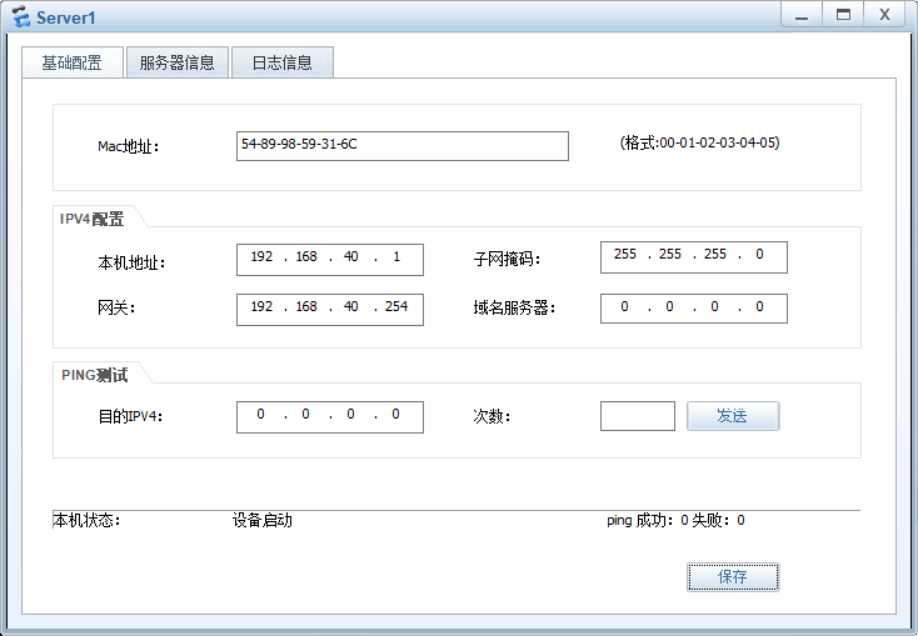

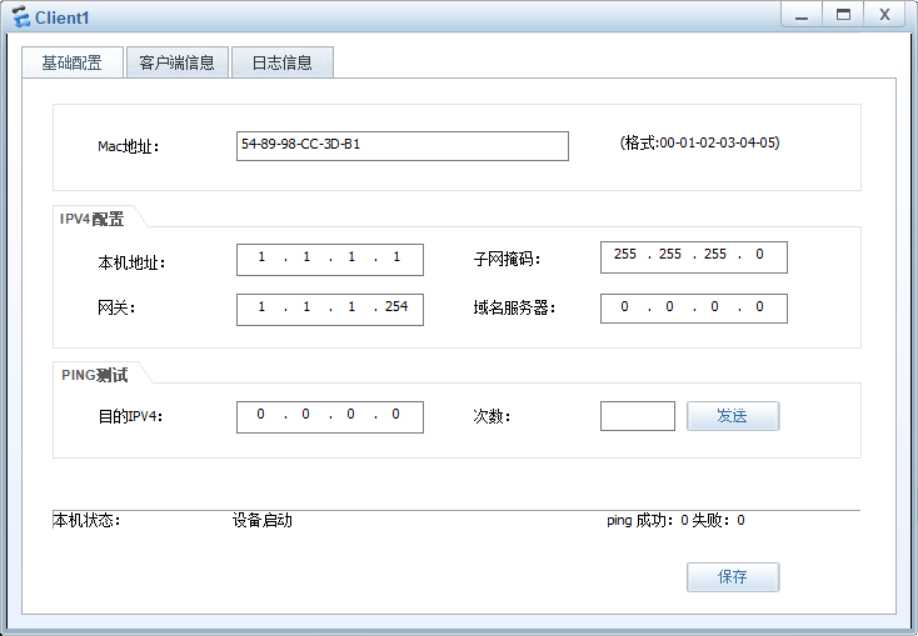

配置pc机

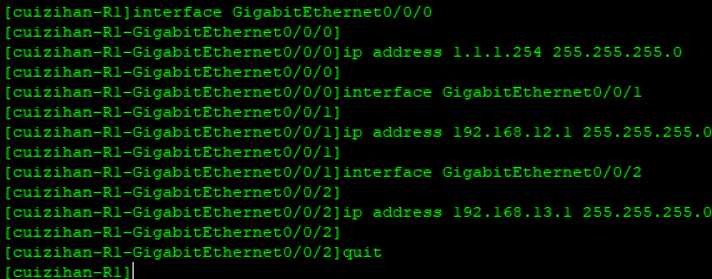

配置R1上接口

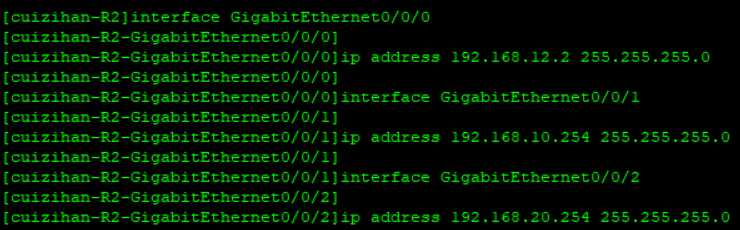

配置R2的接口

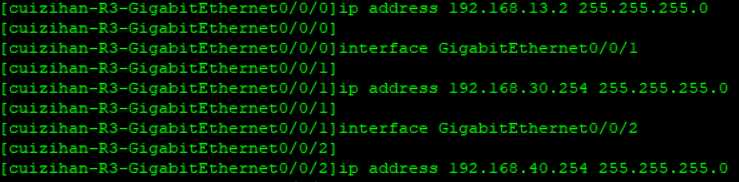

配置R3的接口

下面我们配置OSPF服务,在每台交换机上设置不同的域,我们可以并且设置一下路由器id(可以不设置,我们设置是为了更好的标识)

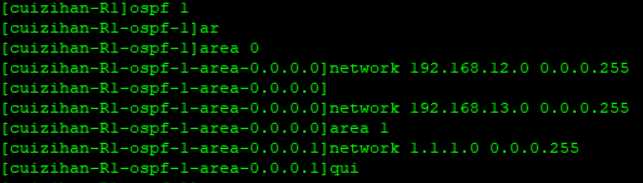

R1设置

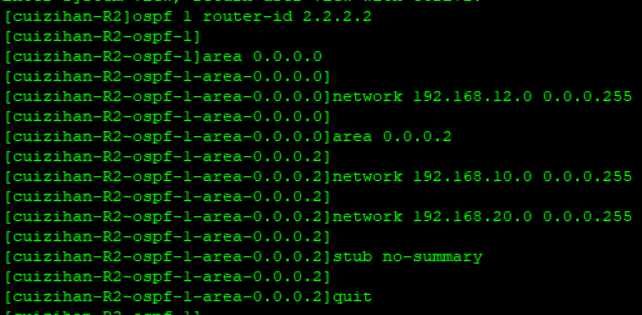

R2设置(stub no-summary设置边缘区域 节省带宽,只接收域内路由)

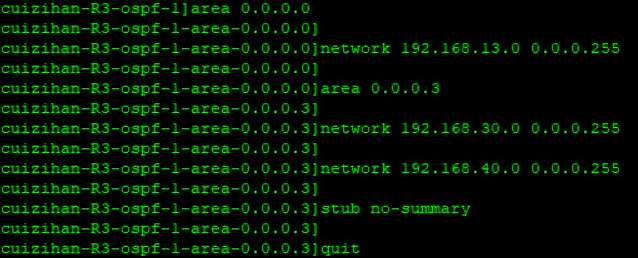

R3设置 (stub no-summary设置边缘区域 节省带宽,只接收域内路由)

设置一下IT路由器,记得设置ip

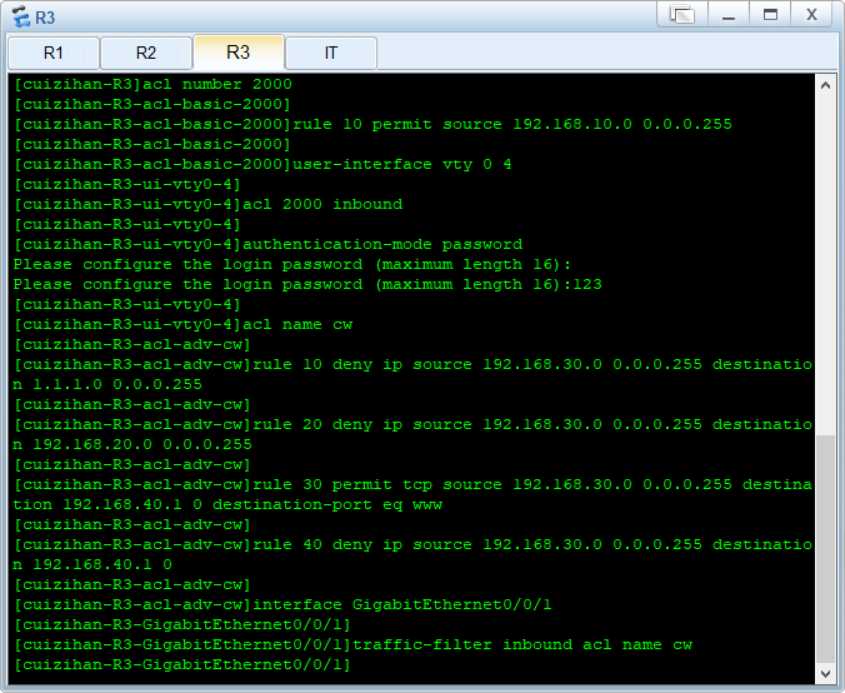

接下来,我们在R3上这是规则,先设置个2000的规则,设置easy-ip,在vty的入口进行实现,我们设置密码登录,

再设置一个财务部的acl

设置禁止30网段到1.0网段(禁止财务部访问R1交换机)

禁止30网段访问20网段(禁止财务部访问研发部),允许30网段访问www服务器,禁止30网段访问40网段(禁止财务部ping服务器),我们在0/1接口入口实现规则

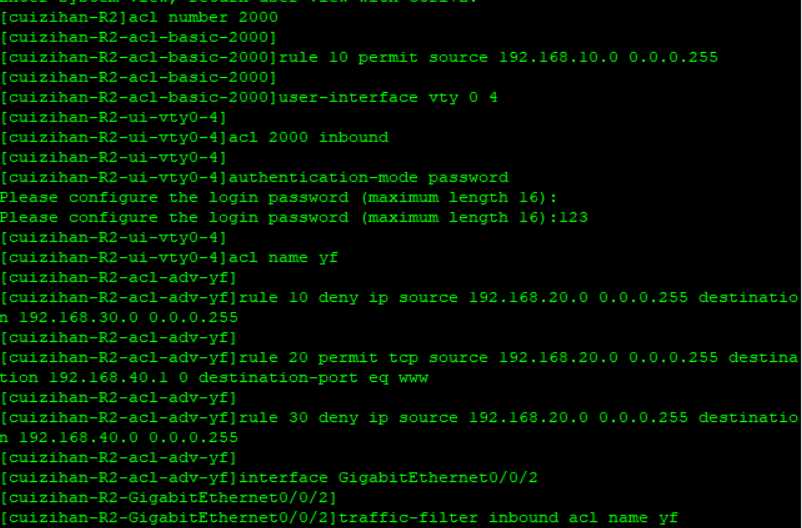

我们再在R2上进行ACL规则的编写。先设置个2000的规则,设置easy-ip,使IT部可以访问出去在vty的入口进行实现,我们设置密码登录,

再设置一个研发部的acl

设置禁止20网段到30网段(禁止财务部访问R1交换机)

允许20网段访问www服务器,禁止20网段访问40网段(禁止财务部ping服务器),我们在0/2接口入口实现规则

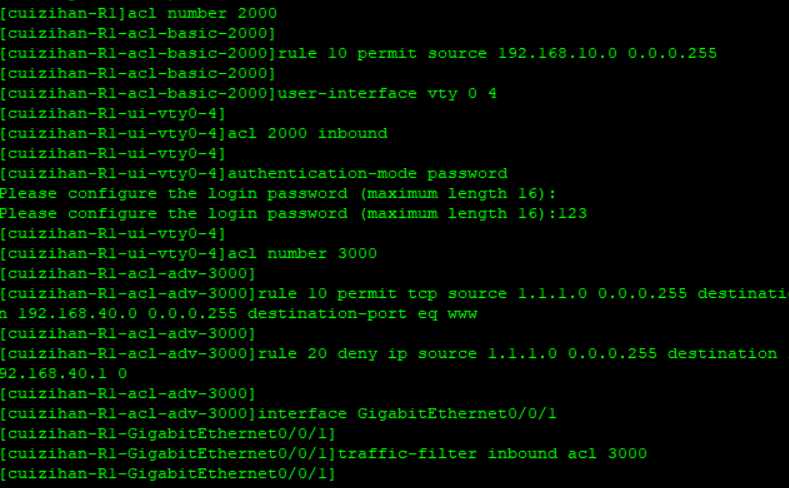

下面我们配置R1的ACL。先设置个2000的规则,设置easy-ip,使IT部可以访问出去在vty的入口进行实现,我们设置密码登录,

再设置一个3000的高级acl

允许R1访问www服务器,禁止20网段访问40网段(禁止财务部ping服务器)

我们在0/1接口入口实现高级规则

接下来我们来验证一下

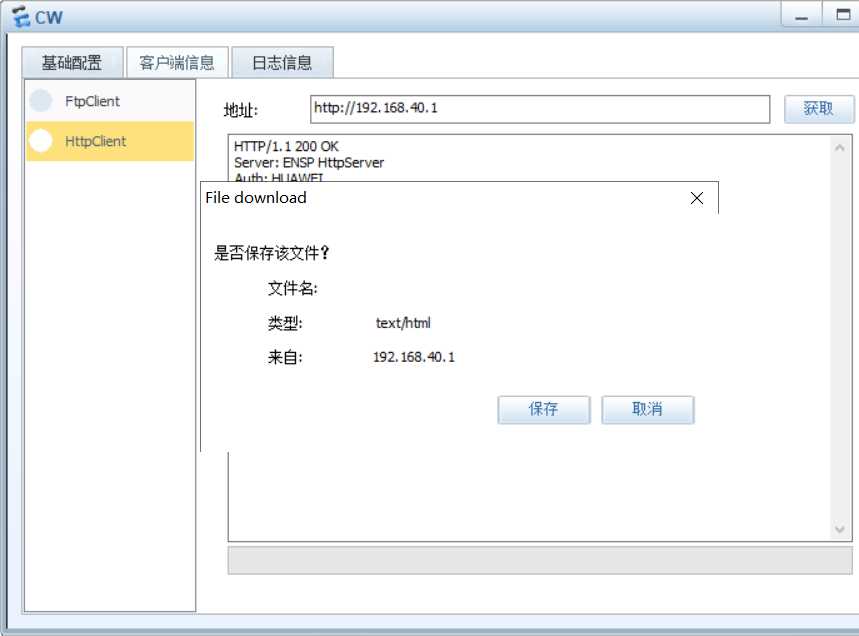

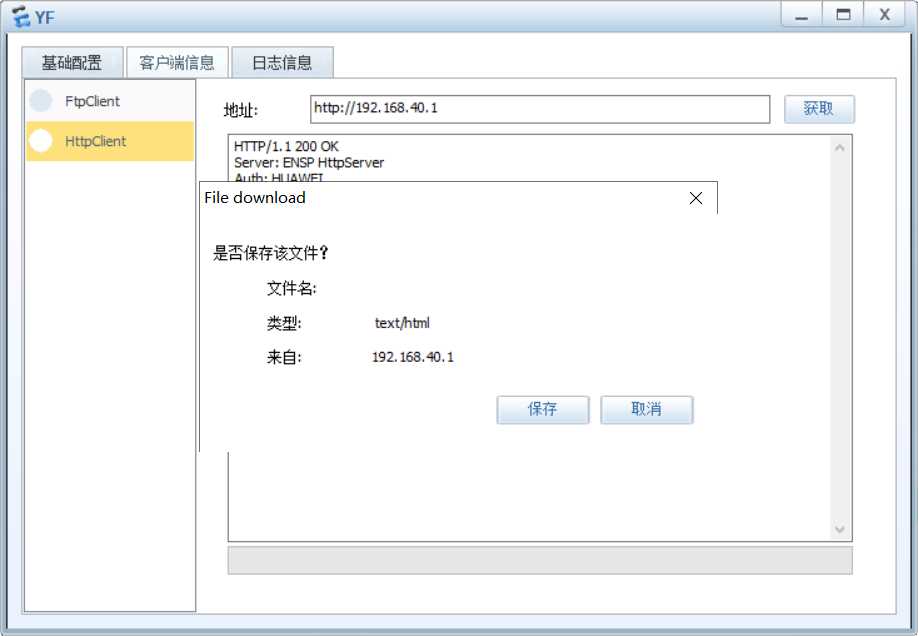

财务部可以访问www服务

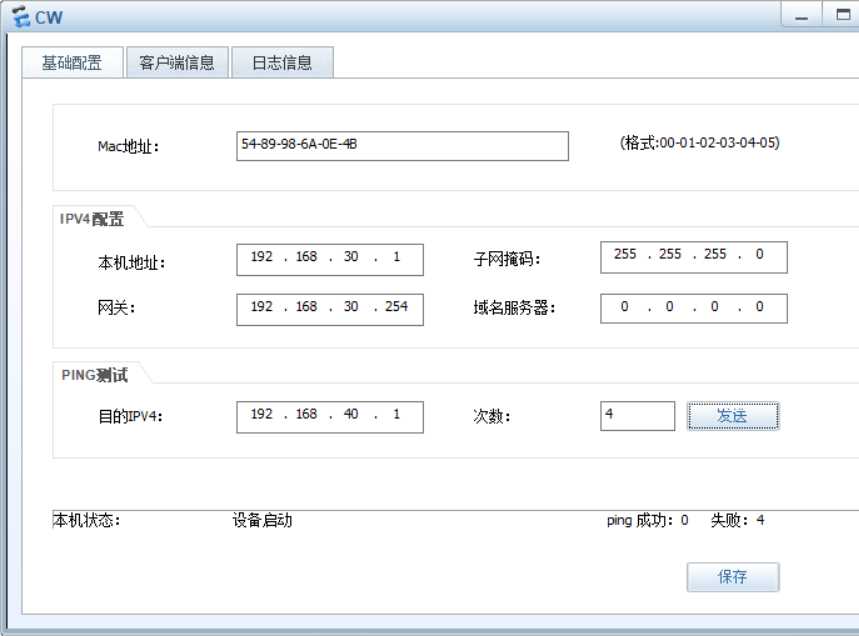

但不可以ping

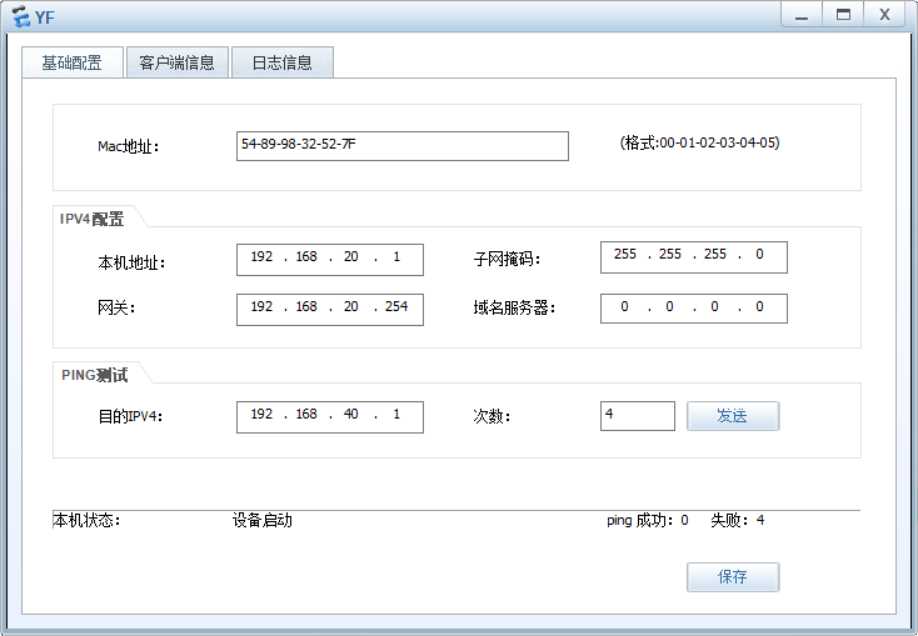

研发部可以访问www服务,但是不可以ping

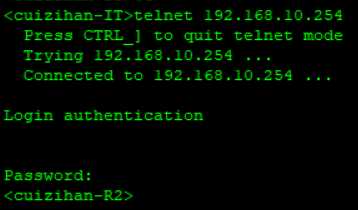

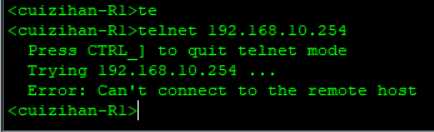

验证R1,R2,R3只允许IT登录

而别的不可以登录

记得save

以上是关于在ensp上实现ospf与acl综合应用实例的主要内容,如果未能解决你的问题,请参考以下文章